热门标签

热门文章

- 1【Neo4j × Python】基于知识图谱的电影问答系统(含问题记录与解决)附:源代码(含Bug解决)_基于python的neo4j电影推荐

- 2CVPR2024《RMT: Retentive Networks Meet Vision Transformers》论文阅读笔记_rmt retnet

- 3vue+express人脸识别_vue 腾讯人脸

- 4deepspeed分布式训练在pytorch 扩展(PyTorch extensions)卡住_deepspeed卡住

- 5【Matlab TSP】改进的遗传算法求解旅行商问题【含GUI源码 926期】_智能泊位算法 matlab

- 6git分支(本地操作&远程操作分支)_git 本地远程分支

- 7python网络编程smtp协议发送电子邮件_smtpobj.sendmail

- 8【Docker】Docker资源(创建容器)CPU/内存/磁盘IO/GPU限制与分配教程_怎么给容器分配资源

- 9基于Mindspore框架与ModelArts 平台的MNIST手写体识别实验_基于mindspore手写数字识别实践

- 10爆火项目新玩法:AI绘画工具SD制作原创视频,快速涨粉秘籍,五天涨粉1W+

当前位置: article > 正文

流量特征分析——蚁剑、菜刀、冰蝎

作者:Monodyee | 2024-06-11 04:10:15

赞

踩

蚁剑

在网络安全领域,了解常见的攻击工具流量特征对于及时发现和应对威胁至关重要。本文将重点研究菜刀、蚁剑和冰蝎这三种常见的网络攻击工具,分析它们在流量中留下的痕迹和特征,以便网络管理员和安全专家能够更好地识别和对抗这些工具所带来的潜在威胁。

第一部分:蚁剑

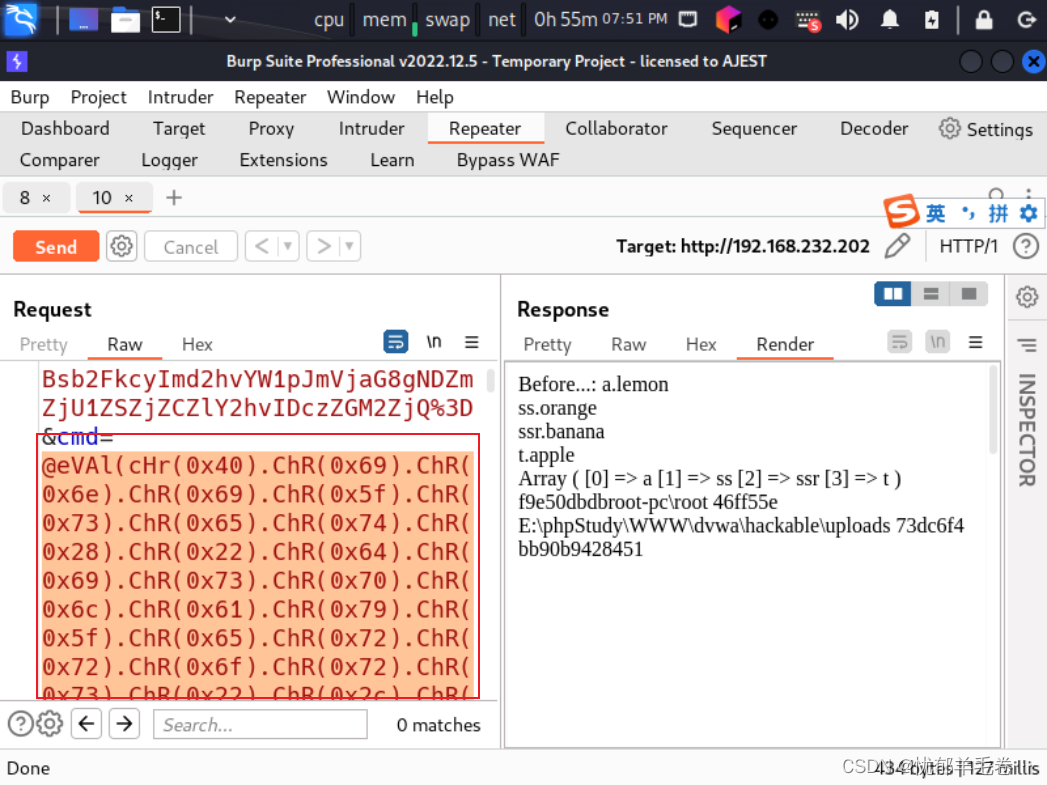

蚁剑(AntSword)是一款功能强大的跨平台渗透测试工具,被广泛用于攻击和渗透测试活动。以下是蚁剑的一些流量特征:

- 流量特征主要表现在数据包的加密方式和数据类型。蚁剑使用了AES加密算法对数据进行加密,同时还使用了自定义的二进制协议,在通信中传输各种类型的数据

- 默认的USER-agent请求头 是 antsword xxx,但是 可以通过修改:/modules/request.js 文件中 请求UA绕过。

- 其中流量最中明显的特征为@ini_set("display_errors","0");这段代码基本是所有webshe11客户端链接PHP类Webshe11都有的一种代码 。

- 蚁剑混淆加密后还有一个比较明显的特征,即为参数名大多以“0x加密后”“这种形式(下划可换》,所以以-0x开头的参数也很可能就是恶意流量。

ctrl+shift+u

url解码

第二部分:菜刀

菜刀(Cknife)是一款广泛使用的远程管理工具,多用于网络攻击和渗透测试中。它的流量特征主要包括以下几个方面:

- 主要表现在HTTP协议上,使用HTTP协议通信,控制命令和数据都通过POST请求传输。因此,可以通过HTTP请求头中的User-Agent、Referer等信息进行识别,eval函数必不可少,有可能会被assert代替。

- 使用了base64的方式加密了发送给“菜刀马”的指令,其中的两个关键payload z1和z2,这个名字是可变的 。

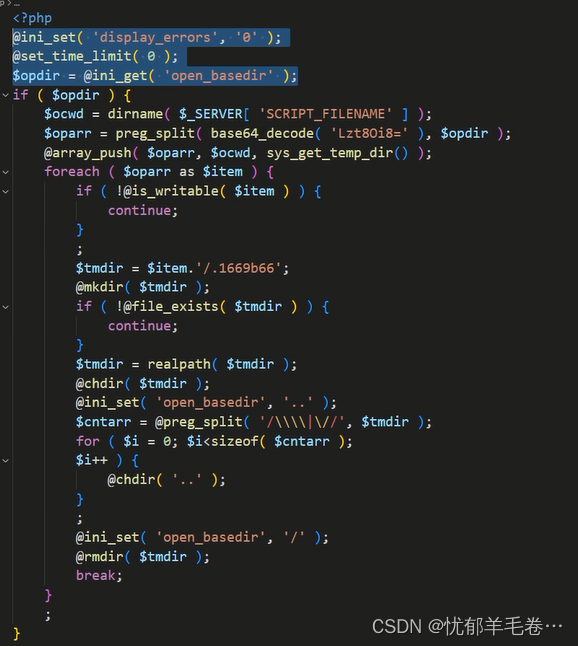

第三部分:冰蝎

冰蝎(Cobalt Strike)是一款知名的渗透测试工具,广泛用于APT攻击和红队演练。以下是冰蝎的一些流量特征:

- 流量特征主要表现在数据包中的特殊标记和传输的数据类型。冰蝎的数据包中包含了特定的标记,如"flag=0x52415631",用于标识该数据包是冰蝎的控制命令。此外,冰蝎还使用了一种自定义的二进制协议,在通信中传输各种类型的数据

- 看包没有发现什么特征,但是可以发现它是POST请求的appication/xhtm1+xmlapplication/xmlapplication/signe1、Accept头有d-exchange属于弱特征 (UA头的浏览器版本很老)2、特征分析Content-Type: application/octet-stream 这是-个强特征查阅资料可知octet-stream的意思是,只能提交二进制,而日只能提交一个三进制,如果提交文件的话,只能提交一个文件,后台接收参数只能有一个,而且只能是流(或者字节数组) ; 很少使用14。

- 默认内置16个user-agent头。

- content-length请求长度,对于文件上传、命令执行来说加密参数不定长;但是对获取基本信息的payload都定长。

结论:

通过对这三种常见的网络攻击工具流量特征的分析,我们可以更好地了解它们在网络流量中的表现。网络管理员和安全专家可以根据这些特征来识别和监测潜在的攻击活动,并及时采取相应的防护措施。同时,持续的学习和了解新兴攻击工具的流量特征也是保持网络安全的重要一环。

请关注微信公众号 获取最新内容。

获取最新内容。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Monodyee/article/detail/701676

推荐阅读

相关标签