热门标签

热门文章

- 1SyntaxError: Non-UTF-8 code starting with_scanning of 172.16.42.198:4433 was aborted (networ

- 2浅谈智能物联网家居平台安全隐患_智能家居行业网络安全(2)

- 3适合上班族做的副业,四个下班后可以操作的副业项目_下班后适合做的副业

- 4【1. MySql基础】_缓存,比如表、记录、权限等等

- 5第14章 用BERT实现中文语句分类_14.1 背景说明 本章用到预训练模型库transformers为自然语言理解(nlu)和自然语言

- 6最全最详细ChatGPT预设词Prompt教程_gpt模拟终端prompt

- 7读取CSV文件并将值存储到数组中_c++ 将csv转成数组

- 82021年第十二届蓝桥杯省赛C/C++B组题解 试题 E: 路径_小蓝的旅行计划 最短路经

- 9Leecode刷题总结

- 10【NLP】实体识别BERT-MRC论文阅读笔记

当前位置: article > 正文

《Kali安全渗透高级工程师》主动信息收集-DDOS攻击防御-SYN洪水攻击_kali如何实现洪水攻击

作者:weixin_40725706 | 2024-05-06 07:10:35

赞

踩

kali如何实现洪水攻击

目录

本节所讲内容:

4.1 主动信息收集的原理

4.2 基于ping命令的探测

4.3 基于Nmap的扫描方式

4.1 主动信息收集的原理

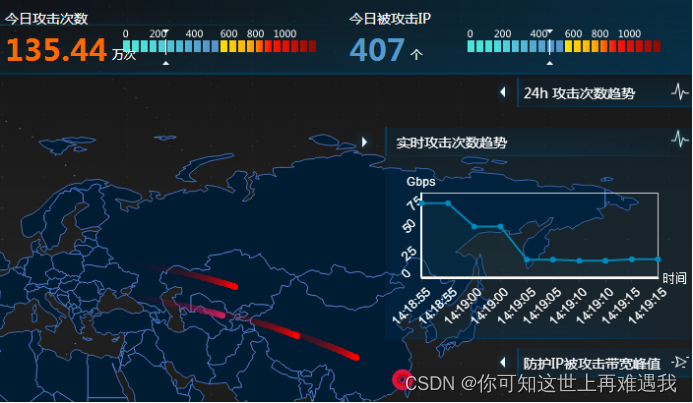

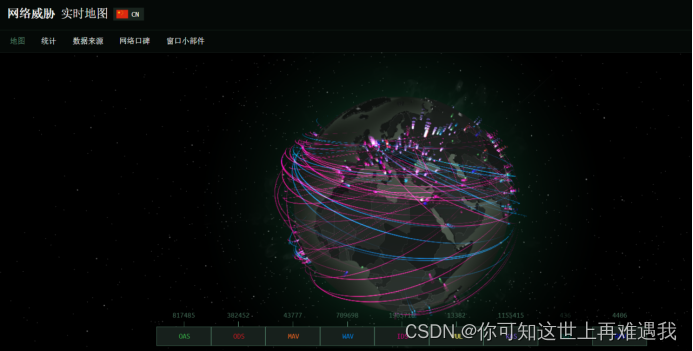

4.1.1 全球网络攻防实时地图

通以下链接,我们可以发现,现在这个安静的网站环境下,一直存在着攻击和渗透。

卡巴斯基全球网络攻防实时地图 链接:地图 | 卡巴斯基网络威胁实时地图 如图:

4.1.2 主动信息收集的特点

1. 直接与目标系统交互通信

2. 无法避免留下访问的痕迹

3. 使用受控的第三方电脑进行探测,使用代理或已经被控制的机器,做好被封杀的准备

4. 扫描发送不同的探测,根据返回结果判断目标状态

4.1.2 发现目标主机的过程

1. 识别存活主机,发现潜在的被攻击目标

2. 输出一个IP地址列表比如IP地址段 IP地址范围

3. 使用二、三、四层进行探测发现

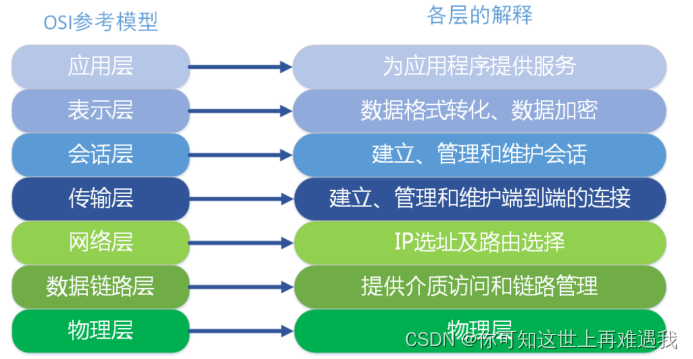

4.1.3 OSI七层模型和TCP/IP五层模型

这里我们只对OSI各层进行功能上的大概阐述,不详细深究,因为每一层实际都是一个复杂的层。后面我也会根据个人方向展开部分层的深入学习。这里我们就大概了解一下。我们从最顶层——应用层 开始介绍。整个过程以公司A和公司B的一次商业报价单发送为例子进行讲解。

第7层应用层:

OSI中的最高层。为特定类型的网络应用提供了访问OSI环境的手段。应用层确定进程之间通信的性质,以满足用户的需要。应用层不仅要提供应用进程所需要的信息交换和远程操作,而且还要作为应用进程的用户代理,来完成一些为

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/weixin_40725706/article/detail/543070

推荐阅读

相关标签