热门标签

热门文章

- 1如何用python做数据分析?_python如何分析数据

- 2macOS - 安装 JDK_macos 安装jdk

- 3PCIe 均衡技术介绍(电气物理篇)_pcie preset作用

- 4Python自动滚动屏幕并截屏+图片合成为PDF_py滚动长截图

- 5Centos&UOS配置清单_uos teleport

- 6在Github找自己想要的的项目_github查找自己需要的项目

- 718个AI变现案例分享,每一个都可以作为副业赚睡后收入!_ai赚钱

- 8【2023】使用docker方式部署redis_docker部署redis

- 9Python 基础系列 18 - 字典 dict_python dict item

- 10全网首篇开源的AI自动化测试项目实战_开源ai项目 关于测试

当前位置: article > 正文

vulnhub靶机Five86-1渗透笔记

作者:一键难忘520 | 2024-07-16 22:08:54

赞

踩

five86-1

1.环境搭建

靶机环境搭建

攻击渗透机: kali IP地址:192.168.33.139

靶机:Five86-1 IP地址未知

靶机下载地址:https://www.vulnhub.com/entry/five86-1,417/

2.信息收集

2.1 主机发现

使用nmap扫描探测目标靶机IP地址

nmap -sP 192.168.33.0/24

- 1

成功扫描到了目标靶机IP地址为:192.168.33.148

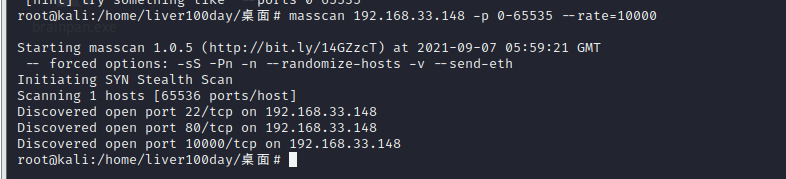

2.2 端口扫描

使用masscan获取目标靶机开放的端口

masscan 192.168.33.148 -p 0-65535 --rate 100000

- 1

非常快速的扫描发现了目标靶机开放了22端口,80端口,10000端口,但缺点也很明显,无法扫描出靶机开放端口的详细信息

接下来使用namp针对目标靶机开放的端口进行详细的扫描

nmap -T4 -sV -A -O -p 22,80,10000 192.168.33.148

- 1

详细的扫描出了目标靶机有关这三个开放端口的信息**,22端口(ssh服务, openSSH7.9)80端口(http服务, Apache httpd 2.4.38)10000端口(http服务,MiniServ 1.920)以及目标靶机信息,确认目标靶机为linux3.2-4.9**版本,10000端口因为我是第一次遇见,于是就前去百度了一下信息

2.3 访问开放端口(80,1000)

目标既然开启了80端口,我们就访问看看有无可用信息

无发现任何可用信息,但使用火狐插件Wappalyzer发现了网站配置相关信息

目标还开放了10000端口,访问查看有无可用信息

提示我们使用https://192.168.33.148:10000进行访问

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/一键难忘520/article/detail/836395

推荐阅读

相关标签