热门标签

热门文章

- 1插入排序和希尔排序

- 2vue根据文字动态判断溢出...鼠标悬停显示el-tooltip展示_el-tooltip鼠标悬浮触发

- 3大学慕课堂搜题软件哪个好?分享7个软件和公众号,来对比看看吧 #微信#微信_慕课搜题软件

- 4关于达梦数据库与oracle数据库的迁移_使用达梦迁移工具oracle迁移到达梦会因为没有创建数据库报错吗

- 5YOLOv5改进 | 注意力机制 | 通道和空间的双重作用的CBAM注意力机制_通道注意力加空间注意力模块

- 6windows环境下使用virtualenv对python进行多版本隔离

- 7多云中的大数据处理:Hadoop与Spark

- 8浅谈mysql中子查询_子查询原理

- 9Git 多账号管理_你可能需要管理多个账号,例如公司仓库和个人仓库使用不同账号,或者个人私有仓库和

- 10IEEE TTE最终稿提交注意事项

当前位置: article > 正文

github敏感信息搜集工具GSIL的配置及使用

作者:一键难忘520 | 2024-07-19 11:19:07

赞

踩

github敏感信息搜集工具GSIL的配置及使用

转载https://blog.csdn.net/weixin_45728976/article/details/110357936

介绍:此工具主要用于GitHub敏感信息泄露的监控,可实现邮件实时告警,缺点不是可视化

所需环境:

- Python2、3皆可,笔者用的是Python3

- gsil项目:https://github.com/FeeiCN/GSIL

- 开启

POP3/SMTP服务的邮箱 - 一个github账号token,获取地址:https://github.com/settings/tokens

项目安装:

建议在安装之前把pip升级到最新版,不然有可能报错,命令如下:

python3 -m pip install --upgrade pip

- 1

然后进入想要安装的目录,依次输入:

git clone https://github.com/FeeiCN/gsil.git

cd gsil

pip3 install -r requirements.txt

- 1

- 2

- 3

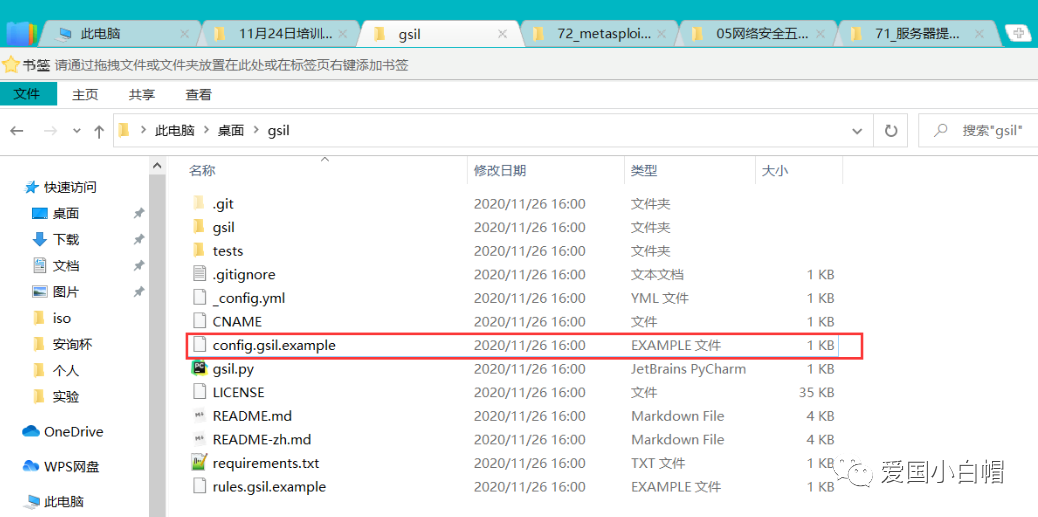

这就安装完了,下一步进入gsil目录找到config.gsil.example文件

内容如下:

[mail]

host : smtp.exmail.qq.com //这个最后要改成smtp.qq.com

port : 25 //这个端口smtp服务一般是465

mails : your_mail //这是你的邮箱地址Ps:多个邮箱用,隔开

from : GSIL

password : your_password //这是生成的授权码

to : feei@feei.cn //这是接受邮件的邮箱地址

cc : feei@feei.cn //这是抄送邮件的邮箱地址

[github]

clone : false //扫描到的漏洞仓库是否立刻Clone到本地

tokens : your_github_token //这是你github的token

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

邮箱服务配置:

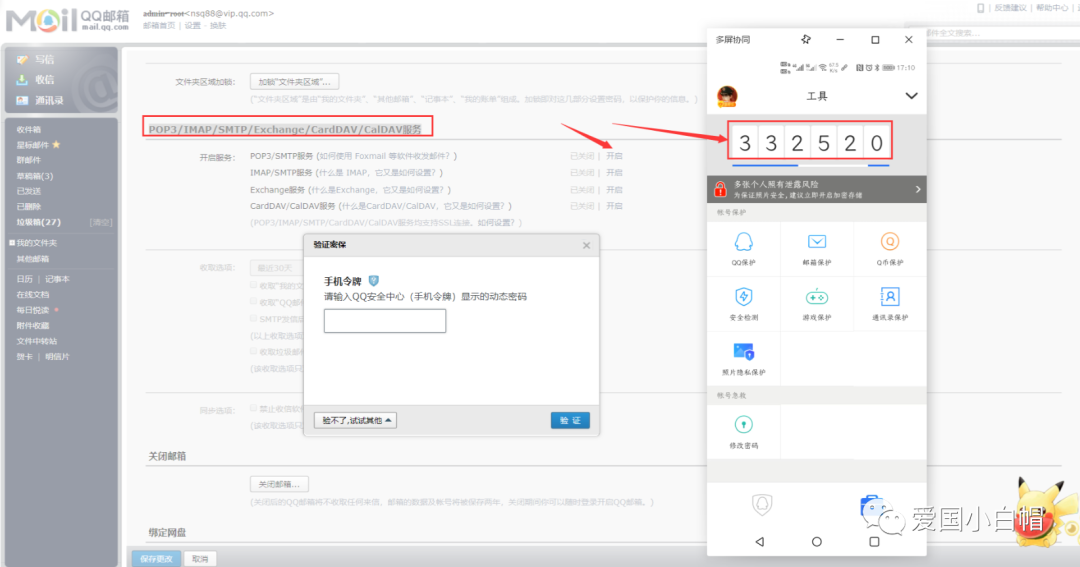

这里以QQ邮箱为例,找到【设置】点击【账户】下拉找到POP3/IMAP/SMTP/Exchange/CardDAV/CalDAV服务一栏,点击开启,绑定QQ安全中心的用户需要输入app中的令牌

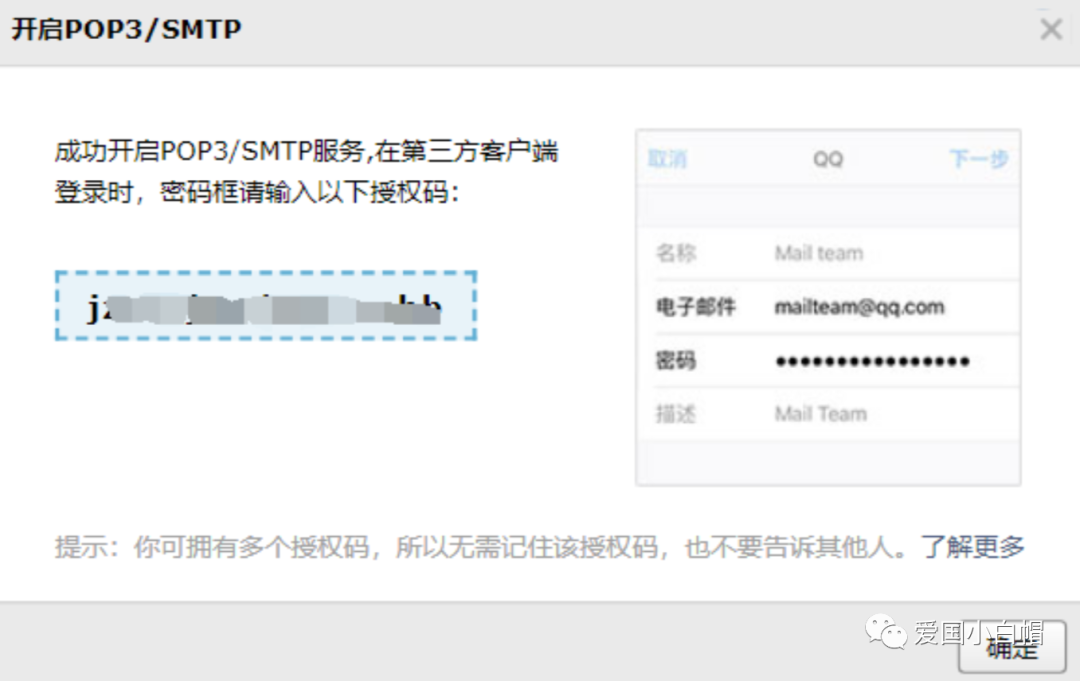

验证成功授权码就拿到啦

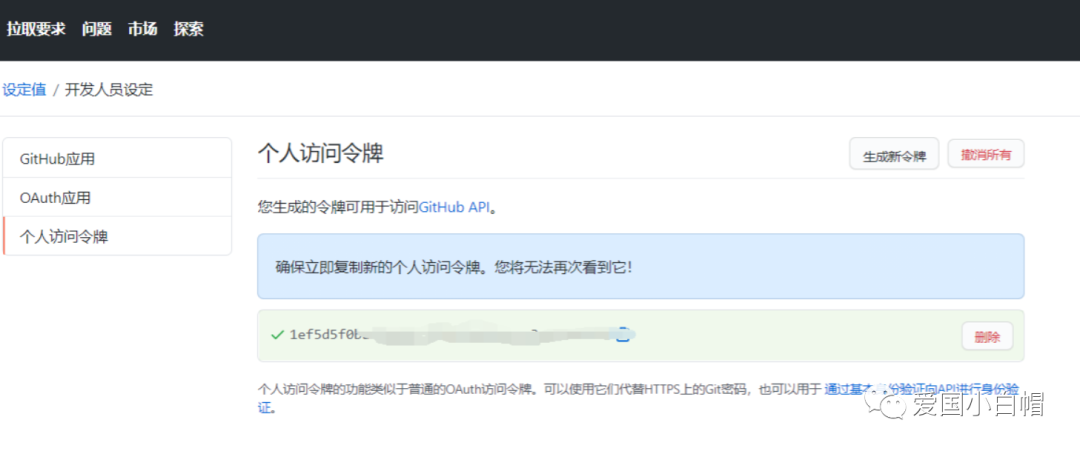

github获取token:

进入https://github.com/settings/tokens页面点击生成新令牌

然后会验证密码

勾选public_repo

然后生成就完活了

最后将配置文件改成这样就行了

[mail]

host : smtp.qq.com

port : 465

mails : nsq88@vip.qq.com

from : GSIL

password : jvydbjshjvhvjdsc

to : nsq88@vip.qq.com

cc : nsq88@vip.qq.com

[github]

clone : false

tokens : 1ef5d5f0bajdshvcb455dmcbmdbh29046d5b

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

配置搜索规则:

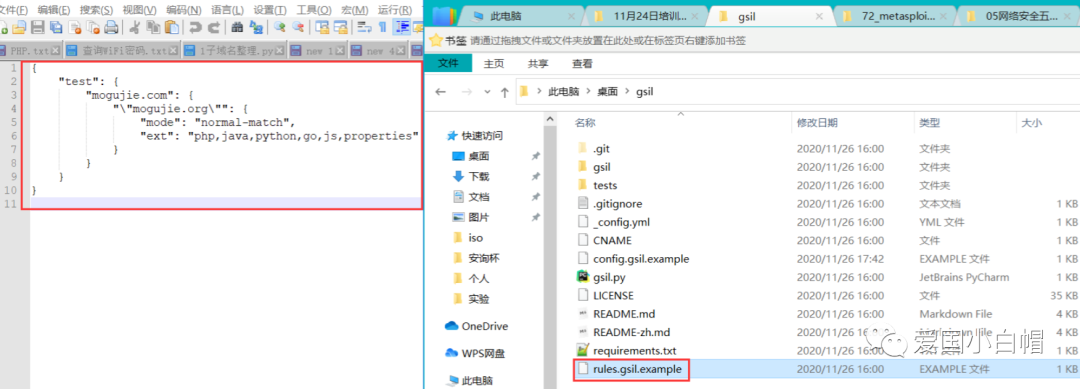

如图找到rules.gsil.example文件,修改你想搜索的内容

解释如下:

{ # 一级分类,一般使用公司名,用作开启扫描的第一个参数(python gsil.py test) "test": { # 二级分类,一般使用产品线 "mogujie": { # 公司内部域名 "\"mogujie.org\"": { # mode/ext默认可不填 "mode": "normal-match", "ext": "php,java,python,go,js,properties" }, # 公司代码特征 "copyright meili inc": {}, # 内部主机域名 "yewu1.db.mogujie.host": {}, # 外部邮箱 "mail.mogujie.com": {} }, "meilishuo": { "meilishuo.org": {}, "meilishuo.io": {} } } }

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

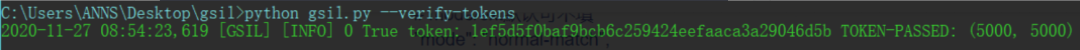

都配置好以后你可以先检查一下token的有效性,这样部署就完成了

python gsil.py --verify-tokens

- 1

- 2

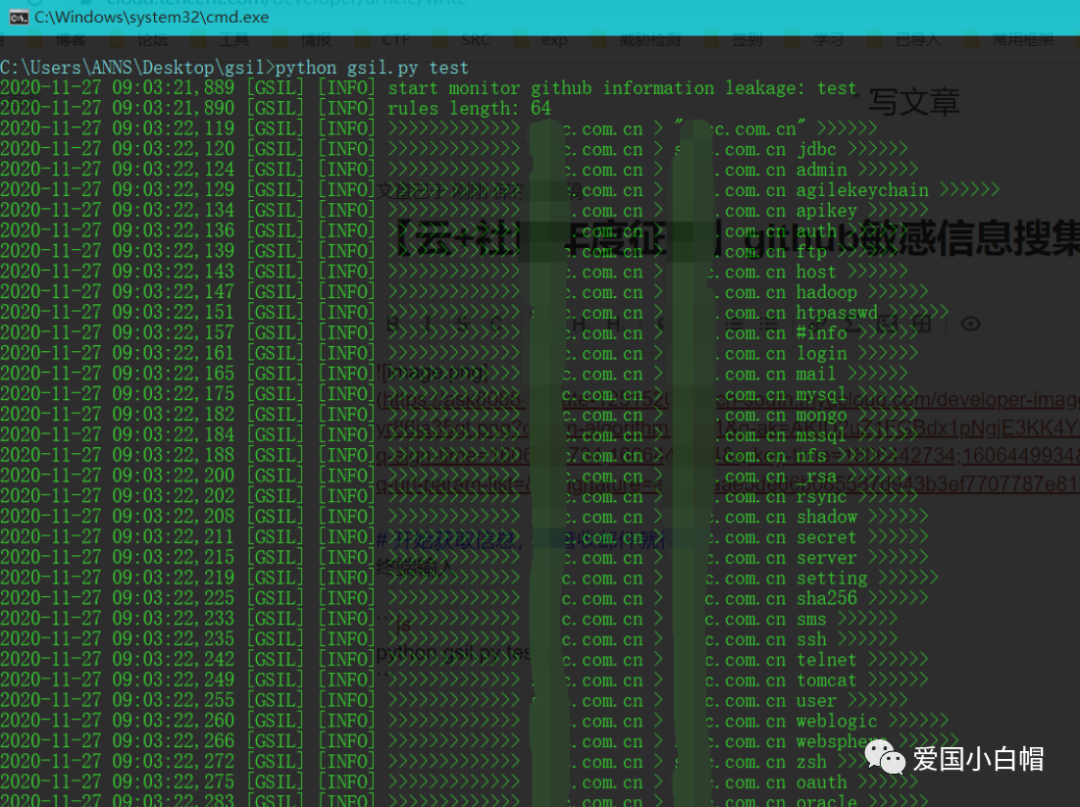

开始获取敏感信息 :

终端输入

python gsil.py test

- 1

- 2

这是我配置的规则,有点多

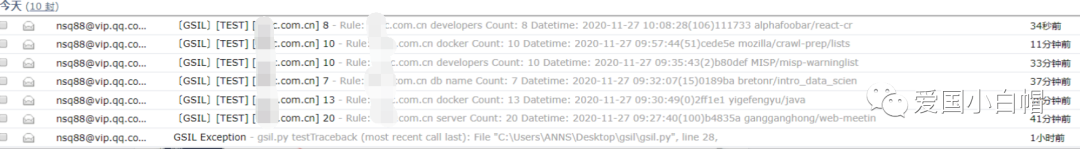

结果展示:

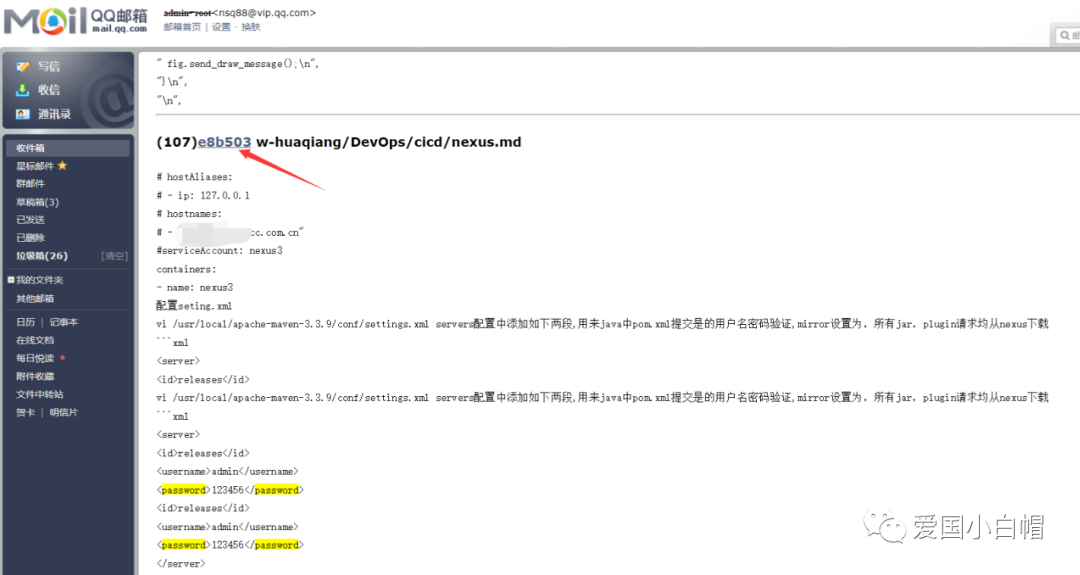

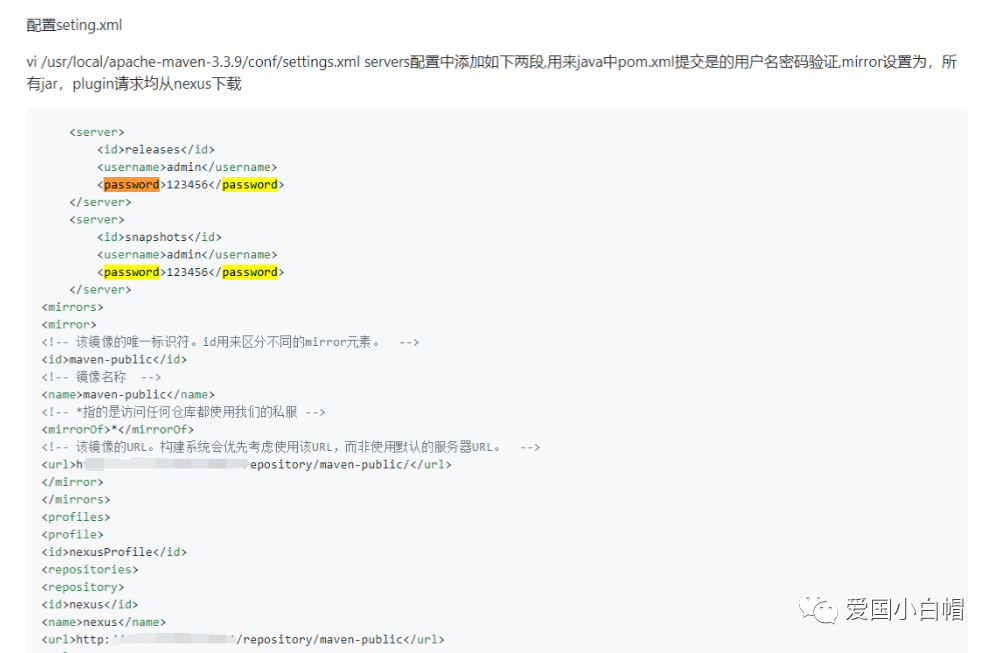

比如这里有一个泄露用户名及密码的

点击e8b503就可以直接定位到文件位置

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/一键难忘520/article/detail/851166

推荐阅读

相关标签