- 1AMD处理器电脑使用VMware Workstation Pro 16.2.0安装macOS 10.13/10.15.3_amd对vmware兼容吗

- 2metersphere接口录制器

- 3图论算法——环和有向无环图

- 4LeetCode 矩阵置零_矩阵 恰好k个1变为0

- 5c# 前后台协同

- 6如何做一个基于微信教室预约小程序系统毕业设计毕设作品_微信小程序预约系统设计

- 7django:缓存_django 缓存

- 8EOS源码备忘-Push Transaction机制_pushtransaction 唤醒tp签名

- 9vue3+element plus组件库中el-carousel组件走马灯特效,当图片变动时下面数字也随着图片动态变化_el-carousel 动态

- 10基于SSH+MySQL的食品销售购物商城网站设计与实现_用ssh框架实现网上商城网站

oracle 审计日志_齐治堡垒机:让数据库运维审计无死角

赞

踩

当系统出现威胁事件,或因为某个可疑行为而亮起红灯,安全人员总是要面临如下问题:

- 是谁动了我的数据,这个人做了什么?

- 操作行为是何时发生的?又是在哪些资产上进行的?

- 访问或者更改行为是否得到了批准?他是如何获取权限的?

针对以上问题,仅仅记录完整的系统日志远远不够,而使用数据库自身的审计功能会影响数据库性能,专业的数据库审计产品又缺乏运维人员的审计维度,于是数据库运维审计成为用户最佳选择。本文主要基于MS SQL Server、MySQL、Oracle三种典型数据库,分享齐治的数据库运维审计解题思路。

数据库运维审计:多维度行为监管与记录

数据库运维审计针对数据库管理员(DBA)访问数据库的行为进行监管与记录,通常包括目标操作行为所对应的操作对象、操作账户、操作时间、操作内容等相关信息,用以监控系统的健康状态,并对发生的威胁事件进行溯源与追责。

数据库审计有多种维度,如报表审计、特权审计、对象审计、语句审计等,审计日志对不同审计人员的价值不同,针对特权用户的权限制定相对应的审计策略,同时从特定角度呈现相关信息才能输出高效的审计结果,降低系统的潜在风险。

五个关键点 破题数据库运维审计

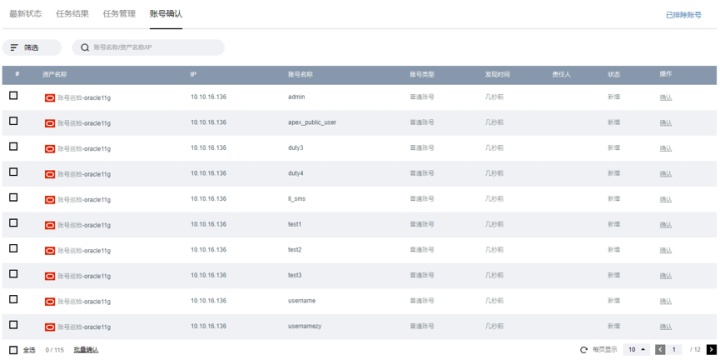

完整采集数据库内所有账号密码,包括只读、读写、Sysdba等,通过齐治PAM定期改密巡检来保障数据库账号的自身安全。

DBA在维护数据库前必须申请自己的访问对象(连接字符串:数据库实例/端口/账号/…),批准之后方可登录堡垒机进行访问,以此对DBA维护行为本身进行准确记录,避免越权访问、权限滥用等风险。

维护不同的数据库需要用到不同的客户端,理论上DBA不允许直接登录系统后台访问。以MySQL为例,有些DBA在维护时习惯通过Navicat客户端工具进行维护,有的则习惯在命令行直连。因此,在DBA选择要维护的数据库实例对象后,堡垒机需要根据运维人员设置好的访问习惯,完成客户端或者命令行工具的自动登录过程。

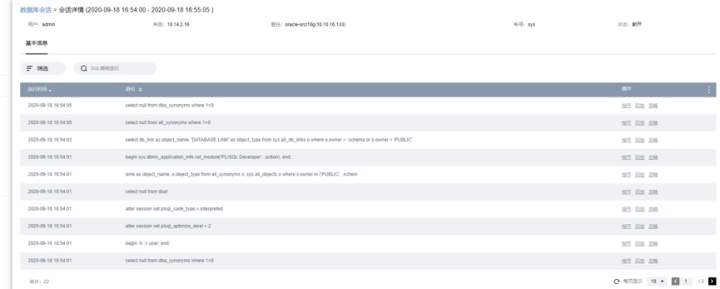

SQL语句的审计依赖各数据库私有协议的解析,一方面通过协议代理技术实现协议流量的转发和结果返回,另一方面对协议流量进行解析,在不影响性能的情况下解析出流量中的SQL语句。针对目标用户行为、系统资源异常使用和系统命令等事件,进行细粒度的语句解析,并根据审计人员需求生成审计报表。

数据库客户端工具自身支持建立数据库连接会话,在运维过程中,存在绕过访问权限的风险。以Oracle为例,通常DBA习惯用PL/SQL工具进行运维,在连接上目标数据库实例后,DBA理论上可以通过PL/SQL工具二次连接到其他的数据库实例,从而绕过。诸如此类的安全风险问题,堡垒机对此类客户端工具进行实时监控或功能限制,从而实现访问控制。

齐治堡垒机深度满足数据库审计需求

数据库审计过程中,一方面需要保证审计的完整性和准确性,另一方面,也需要确保数据本身的安全性。在诸如财务系统、银行系统等存取敏感信息的数据库中,安全要求非常严格。齐治堡垒机全面满足网络安全法、等级保护2.0以及各行各业不同的政策法规,针对敏感数据的审计结果进行脱敏处理,在降低用户使用的复杂度和维护成本的同时,保证审计数据的可靠性和安全性。

不仅如此,齐治堡垒机的数据库审计无需更改网络拓扑,无需更改交换机配置,无需改变现有数据库运维模式,采用平滑部署的方式,对数据库性能零影响。除MS SQL Server、MySQL、Oracle之外,我们还支持DB2、Sybase、MongoDB、Redis、Elasticsearch、 PostgreSQL 等多种主流数据库,以及PL/SQL、Navicat、Toad、SqlDbx、SQLPLUSW、SQL Server Management Studio (SSMS)等常见客户端工具,深度满足用户的数据库审计需求,帮助用户全面洞察数据库安全风险。