- 1SLF4J日志包冲突Class path contains multiple SLF4J bindings_slf4j: class path contains multiple slf4j bindings

- 2android 亮屏 激活自动亮度调节,Android 屏幕亮度调节(2.0以后出现亮度自动调节)如何开启、关闭亮度自动调节...

- 3git在mac环境下升级的方法_mac升级git

- 4linux上“无法分配内存”或“进程被杀死”问题

- 5rabbitmq的命令大全_rabbitmq启动命令

- 6新年新气象2024年大环境转好,IDC是互联网的基建产业_idc建设2024

- 7C++的std::move()_c++ std::move

- 8在Visual Studio Code环境中使用SVN的方案之一_vison studio code svn

- 9【数据结构】栈的基本概念 | 从零开始实现数组栈 | 画图解析 | 数组栈与链式栈_-stack 0x100是什么含义

- 10解决ImportError: cannot import name “imread” from “scipy.misc”_importerror: cannot import name 'imread' from 'sci

安服 渗透测试面试题(2)_安服渗透实习生技术面试,谈谈网络安全-Binder机制及AIDL使用

赞

踩

先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

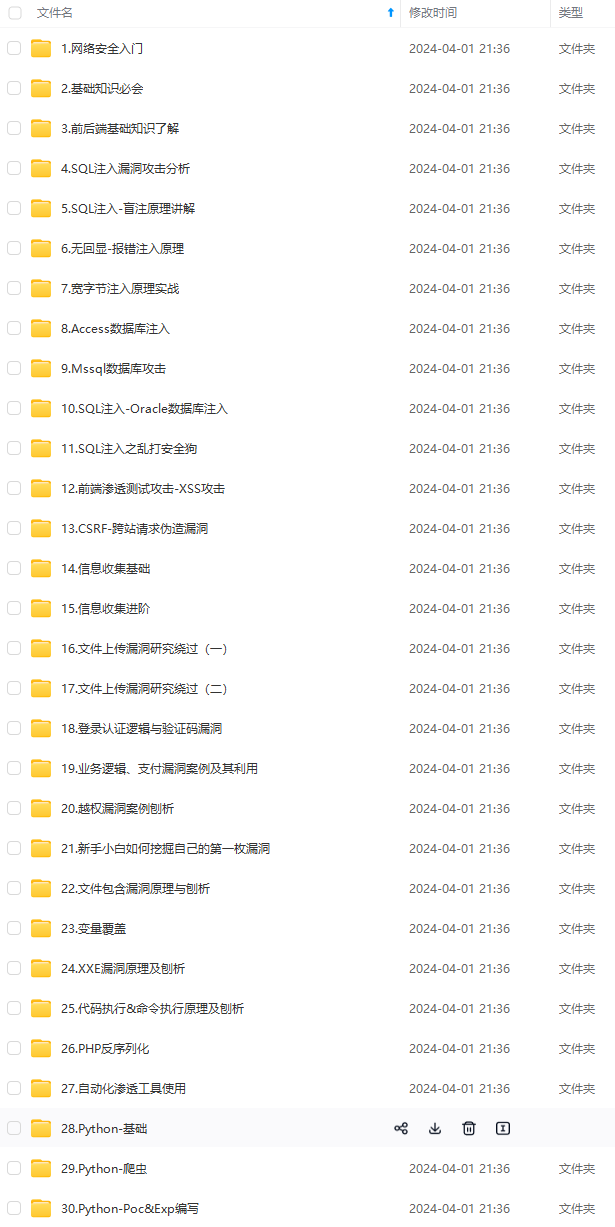

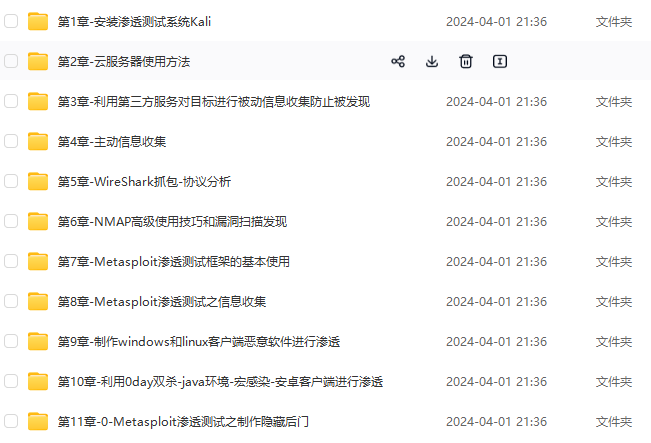

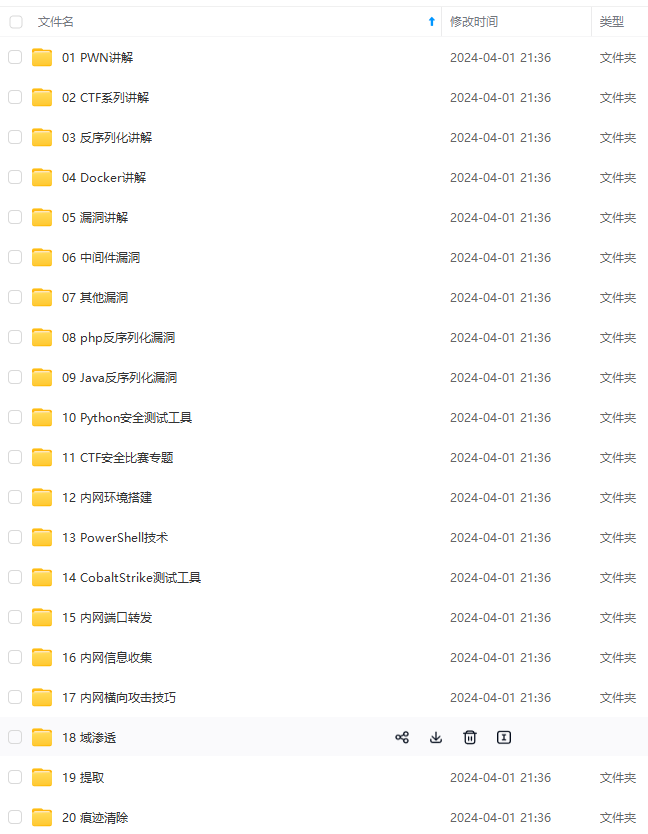

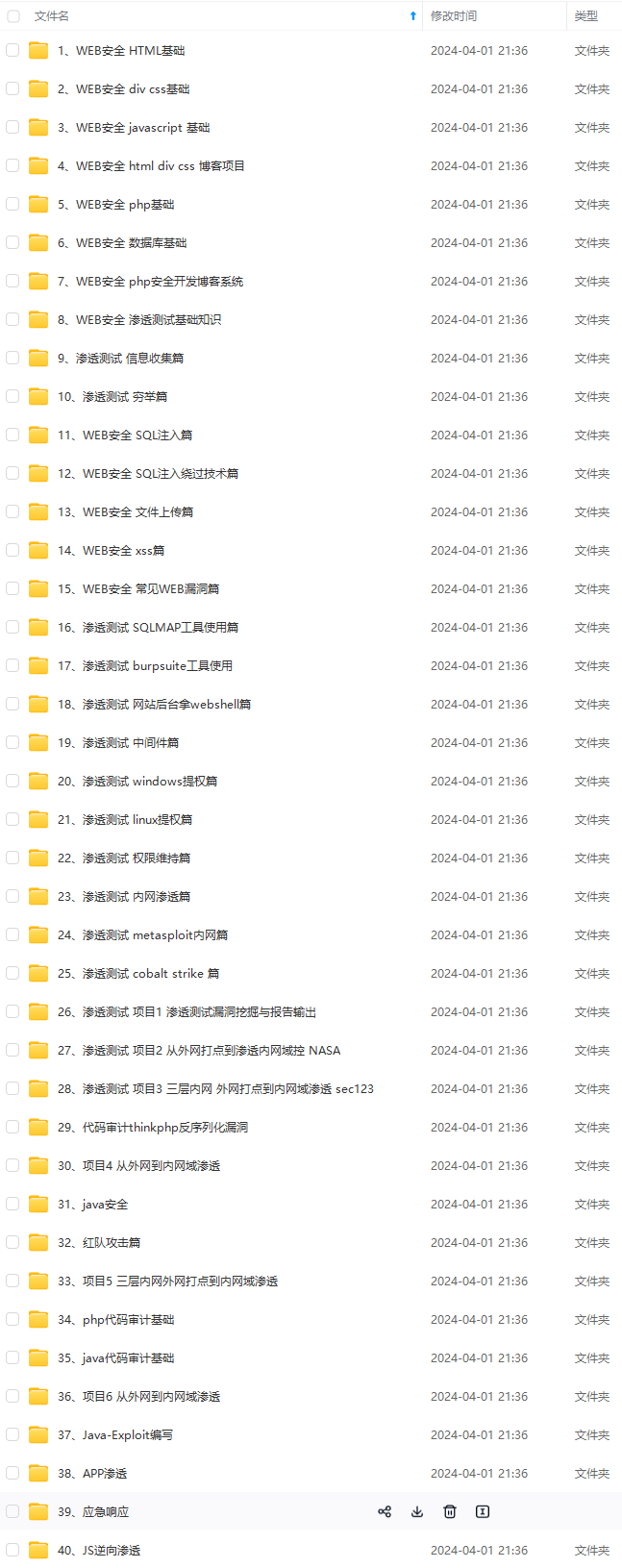

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip204888 (备注网络安全)

正文

+ - [1.拿到一个待检测的站,你觉得应该先做什么?](#1_174) - [2.判断出网站的CMS对渗透有什么意义?](#2CMS_191) - [3.一个成熟并且相对安全的CMS,渗透时扫目录的意义?](#3CMS_194) - [4.常见的网站服务器容器。](#4_197) - [5.mysql注入点,用工具对目标站直接写入一句话,需要哪些条件?](#5mysql_199) - [6.目前已知哪些版本的容器有解析漏洞,具体举例。](#6_201) - [7.如何手工快速判断目标站是windows还是linux服务器?](#7windowslinux_207) - [8.为何一个mysql数据库的站,只有一个80端口开放?](#8mysql80_209) - [9、3389无法连接的几种情况](#93389_213) - [10.如何突破注入时字符被转义?](#10_218) - [11.在某后台新闻编辑界面看到编辑器,应该先做什么?](#11_221) - [12.拿到一个webshell发现网站根目录下有.htaccess文件,我们能做什么?](#12webshellhtaccess_223) - [13.注入漏洞只能查账号密码?](#13_226) - [14.安全狗会追踪变量,从而发现出是一句话木马吗?](#14_228) - [15.access 扫出后缀为asp的数据库文件,访问乱码,\*\*如何实现到本地利用?](#15access_asp_230) - [16.提权时选择可读写目录,为何尽量不用带空格的目录?](#16_232) - [17.某服务器有站点A,B 为何在A的后台添加test用户,访问B的后台。发现也添加上了test用户?](#17AB_AtestBtest_234) - [18.注入时可以不使用and 或or 或xor,直接order by 开始注入吗?](#18and_or_xororder_by__236) - [19:某个防注入系统,在注入时会提示:](#19_238) - [20、如何利用这个防注入系统拿shell?](#20shell_240) - [21.上传大马后访问乱码时,有哪些解决办法?](#21_242) - [22.审查上传点的元素有什么意义?](#22_244) - [23.目标站禁止注册用户,找回密码处随便输入用户名提示:“此用户不存在”,你觉得这里怎样利用?](#23_246) - [24.目标站发现某txt的下载地址为`http://www.test.com/down/down.php?file=/upwdown/1.txt`,你有什么思路?](#24txthttpwwwtestcomdowndownphpfileupwdown1txt_250) - [25.甲给你一个目标站,并且告诉你根目录下存在/abc/目录,并且此目录下存在编辑器和admin目录。请问你的想法是?](#25abcadmin_252) - [26.在有shell的情况下,如何使用xss实现对目标站的长久控制?](#26shellxss_254) - [27.后台修改管理员密码处,原密码显示为\*。你觉得该怎样实现读出这个用户的密码?](#27_257) - [28.目标站无防护,上传图片可以正常访问,上传脚本格式访问则403.什么原因?](#28403_259) - [29.审查元素得知网站所使用的防护软件,你觉得怎样做到的?](#29_261) - [30.在win2003服务器中建立一个 .zhongzi文件夹用意何为?](#30win2003_zhongzi_263) - [31、sql注入有以下两个测试选项,选一个并且阐述不选另一个的理由:](#31sql_265) - [32、以下链接存在 sql 注入漏洞,对于这个变形注入,你有什么思路?](#32_sql__268) - [33、发现 demo.jsp?uid=110 注入点,你有哪几种思路获取 webshell,哪种是优选?](#33_demojspuid110__webshell_270) - [34、CSRF 和 XSS 和 XXE 有什么区别,以及修复方式?](#34CSRF__XSS__XXE__272) - [35、CSRF、SSRF和重放攻击有什么区别?](#35CSRFSSRF_281) - [36、说出至少三种业务逻辑漏洞,以及修复方式?](#36_283) - [37、圈出下面会话中可能存在问题的项,并标注可能会存在的问题?](#37_299) - [38、给你一个网站你是如何来渗透测试的?](#38_307) - [39、sqlmap,怎么对一个注入点注入?](#39sqlmap_309) - [40、nmap,扫描的几种方式](#40nmap_316) - [41、sql注入的几种类型?](#41sql_317) - [42、报错注入的函数有哪些?](#42_322) - [43、延时注入如何来判断?](#43_343) - [44、盲注和延时注入的共同点?](#44_346) - [45、如何拿一个网站的webshell?](#45webshell_349) - [46、sql注入写文件都有哪些函数?](#46sql_352) - [47、如何防止CSRF?](#47CSRF_354) - [48、owasp 漏洞都有哪些?](#48owasp__358) - [49、SQL注入防护方法?](#49SQL_369) - [50、代码执行,文件读取,命令执行的函数都有哪些?](#50_375) - [51、img标签除了onerror属性外,还有其他获取管理员路径的办法吗?](#51imgonerror_383) - [52、img标签除了onerror属性外,并且src属性的后缀名,必须以.jpg结尾,怎么获取管理员路径。](#52imgonerrorsrcjpg_385) - [53、为什么aspx木马权限比asp大?](#53aspxasp_387) - [54、如何绕过waf?](#54waf_389) - [55、如何向服务器写入webshell?](#55webshell_394) - [56、渗透测试中常见的端口](#56_398) - [端口合计详情](#_426)

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)

[外链图片转存中…(img-4iyNcKx1-1713590048412)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!