热门标签

热门文章

- 1Python基于Pytorch Transformer实现对iris鸢尾花的分类预测,分别使用CPU和GPU训练_pytorch 鸢尾花分类

- 2YOLOv5改进训练过程中置信度损失上升_yolov5 val /obj_loss上升

- 3【自然语言处理】之——实体关系抽取数据集_关系抽取 duie2.0数据集 详解

- 4mac电脑提示已经升级到最新版不能下载12系统怎么办?可自行下载系统安装包 monterey 12.3.1正式版_您的mac运行的已是最新版本

- 5[RK3399] [Android 9.0] 调试2560x1440分辨率EDP显示屏,和碰到的休眠唤醒后花屏问题_[ 5.941190] rockchip-dp ff970000.dp: lt link start

- 6JDB调试Android程序(通过JDB进行代码注入)_adb forward tcp:23456 jdwp:目标进程id

- 7交作业:pygame中的库_pygame.locals作用

- 8Python 医学知识图谱问答系统(二),建立医学知识图谱,基于neo4j知识图谱的医学问答体系_使用python 构建知识图谱

- 9英语面试研究

- 10AI 技术人脸识别喜怒哀乐情绪表达_ai人脸心理

当前位置: article > 正文

HARRYPOTTER: FAWKES

作者:从前慢现在也慢 | 2024-04-05 13:58:01

赞

踩

HARRYPOTTER: FAWKES

攻击机

192.168.223.128目标机192.168.223.143

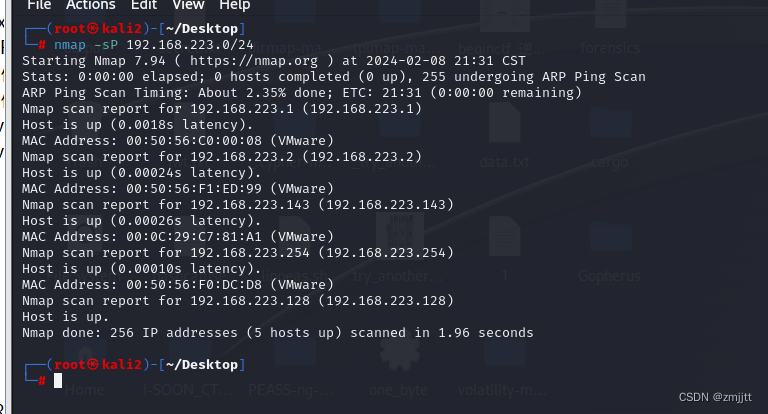

主机发现

nmap -sP 192.168.223.0/24

端口扫描

nmap -sV -p- -A 192.168.223.143

开启了21 22 80 2222 9898 五个端口,其中21端口可以匿名FTP登录,好像有点说法,百度搜索一下发现可以用anonymous登录,尝试一下

ftp连接方式是ftp IP

- ftp 192.168.223.143

- 用户名anonymous

- 密码随便输

可以看到有个server_hogwarts文件

get到本地

get server_hogwarts

看一下是什么文件

vim打开文件头有一个ELF,应该是一个可执行文件,用file看一下,果然是。

运行一下试试,发现没有权限,赋个权

没反应,一直在后台运行

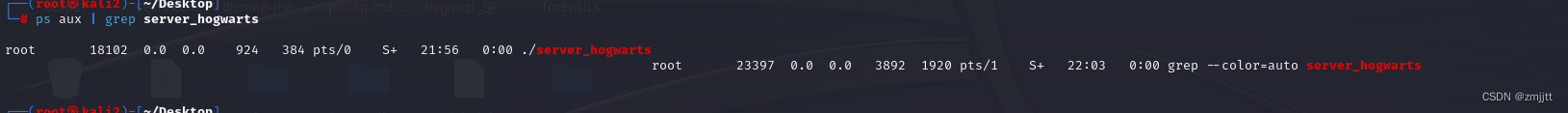

用ps看一下后台程序

- ps用法

- ps aux: 显示当前用户的所有进程信息

- ps aux | grep <进程名>: 通过进程名过滤查看特定进程的信息

-

- 其他查看后台程序还可以用pgrep,top,htop,jobs,pstree

-

ps aux | grep server_hogwarts

只能看到程序在运行,好像没什么用

ss -pantu | grep server_hogwarts可以查看当前系统上网络连接的情况

![]()

连接了9898端口,这个端口我们在扫描端口时候发现,是monkeycom服务

既然是本地文件执行,我们本地开个监听端口看看这个服务是什么

nc 127.0.0.1 9898

好像pwn题声明:本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:【wpsshop博客】

推荐阅读

相关标签

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。