- 1zookeeper Client Session 0x0 for server null

- 2SQL查询的一些内嵌函数_内嵌表值函数的查询格式

- 3头歌大数据作业七:Spart_spark graphx—构建图及相关操作 第1关:graphx-构建图及相关基本操作

- 4python入门之文件的读写_python 文件读写模式

- 5FPGA相关应用_余小游

- 6终于看懂别人的代码了!总结Java 8之Lambda表达式的写法套路

- 7『PLSQL』在oracle表中怎样创建自增长字段?_plsql给表里一个字段插入数据,使该字段自增、

- 8解决git clone报错: Failed to connect to github.com port 443 after 21068 ms: Couldn’t connect to server_git clone couldn't connect to server

- 9iOS-判断输入的网址是http还是https,判断网址是否可用_ios判断域名是否可用

- 10地址标准化服务AI深度学习模型推理优化实践_地址解析ai模式训练

154.网络安全渗透测试—[Cobalt Strike系列]—[钓鱼攻击/鱼叉钓鱼]_cobaltstrike的几种攻击

赞

踩

我认为,无论是学习安全还是从事安全的人多多少少都有些许的情怀和使命感!!!

一、钓鱼攻击和鱼叉钓鱼简介

1、钓鱼攻击简介

网络钓鱼是指诱导人们连接那些黑客已经锁定的目标。这种攻击方法的成功率很高,也非常常见。点击链接、打开表格或者连接其他一些文件都会感染病毒。一次简单的点击相当于为攻击者开启了一扇电子门,这样他就可以接触到你的内部弱点了。因为你已经同意他进入,他能够接触弱点,然后挖掘信息和授权连接。

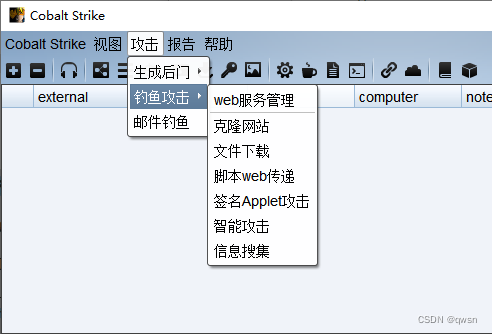

2、钓鱼攻击模块:6个

(1)Manage(web服务管理): 对开启的web服务进行管理;

(2)Clone Site(克隆网站) : 可以记录受害者提交的数据;

(3)Host File(文件下载):提供一个本地文件下载;

(4)Scripted Web Delivery(脚本web传递): 基于Web的攻击测试脚本,自动生成可执行的payload ,通常用这个模块来生成powershell命令反弹shell;

(5)Signed Applet Attack(签名Applet攻击):启动一个Web服务以提供自签名Java Applet的运行环境;

(6)Smart Applet Attack(智能攻击) 自动检测Java版本并利用已知的exploits绕过security;

(7)System Profiler(信息搜集):用来获取一些系统信息,比如系统版本,Flash版本,浏览器版本等。

//如下图所示:

3、鱼叉钓鱼简介

(1)鱼叉式网络钓鱼(Spear phishing)指一种源于亚洲与东欧只针对特定目标进行攻击的网络钓鱼攻击。

(2)由于鱼叉式网络钓鱼锁定之对象并非一般个人,而是特定公司、组织之成员,故受窃之资讯已非一般网络钓鱼所窃取之个人资料,而是其他高度敏感性资料,如知识产权及商业机密。

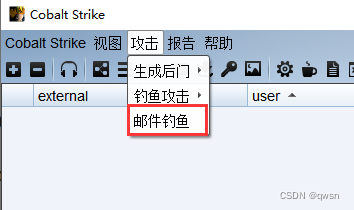

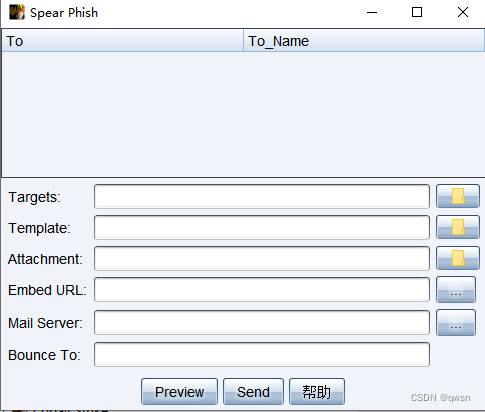

4、鱼叉钓鱼示例:邮件钓鱼

//如下图所示:点击攻击下的邮件钓鱼进行鱼叉式钓鱼

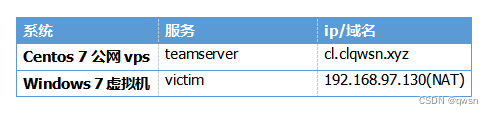

二、钓鱼攻击测试

1、测试环境

2、System Profiler(信息搜集)

(1)CS生成信息收集的钓鱼链接:点击攻击-->点击钓鱼攻击-->点击信息收集-->填写钓鱼的URL-->填写team server地址-->填写web端口-->填写重定向的地址(该重定向只