热门标签

热门文章

- 1Java中eq、ne、ge、gt、le、lt的含义_java gt

- 2Java后端工程师必备书单(含大后端方向相关书籍)_后端工作岗位上看教材的人_java开发工程师书籍

- 3谈谈开源的利弊和国内的开源 ——《新程序员005:开源深度指南 & 新金融背后的科技力量》书评_开源模型的好处与坏处

- 4算法:京东广告算法架构体系建设--在线模型系统分布式异构计算演变_京东大模型层次架构从大模型平台和maas的角度画一个大小模型相互(太极阴阳)交互演

- 5网络安全常见中间件(mysql,redis,tomcat,nginx,apache,php)安全加固_中间件加固

- 6oracle数据库的白名单和黑名单设置_oracle 白名单

- 7计算机毕业设计--基于深度学习技术(Transformer、GAN)的图像修复算法(含Github代码+GUI+Web端在线体验界面)_计算机专业本科毕业设计深度学习

- 8超越99%动画!我测试了Luma AI视频的首尾帧,流畅度NO.1?_lumaai

- 9AI人工智能 浙大 | KnowPAT:针对垂直领域问答的大模型知识偏好对齐与应用

- 10「基于动态规划的路径与速度规划——以Apollo的DP算法为参考并附带CPP代码实现」_apollodp搜索

当前位置: article > 正文

MySQL注入绕过_select 1+‘-1’,1+‘a1’,1+‘2aa1’的结果是

作者:代码探险家 | 2024-07-19 06:44:40

赞

踩

select 1+‘-1’,1+‘a1’,1+‘2aa1’的结果是

本文主要结合本人绕过最近某rasp和一些waf的经验,分享绕过waf的思路,MySQL测试版本(8.0.31)

构造闭合

对于构造闭合,主要是判断一个sql注入能否利用的第一步,只有闭合成功,才能在添加我们自己想执行的sql函数,或者语句。mysql主要存在以下两个方式。

'#

'--+

- 1

- 2

一个就是逃逸字符,一般为单双引号(某些复杂的sql可能还需要括号等来进行闭合),或者是数字型的注入不需要逃逸字符,第二个就是注释字符,用来闭合后面的原始字符。

如同所示,选择的字符是我们的输入,对前面的的单引号进行了闭合,对后面的单引号进行了注释

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-mXu7h2ec-1679646830347)(./MySQL注入绕过.assets/image-20230223170836542.png)]](https://img-blog.csdnimg.cn/cb3f00258a184fe697eb77eb4311dd41.png)

闭合构造完成之后如果存在一些拦截规则,常规的注入语句是无法获取到数据的,包括sqlmap等,这时就需要我们进行手工注入,下面我为大家介绍一下,我绕waf的一个思路。

连接字符

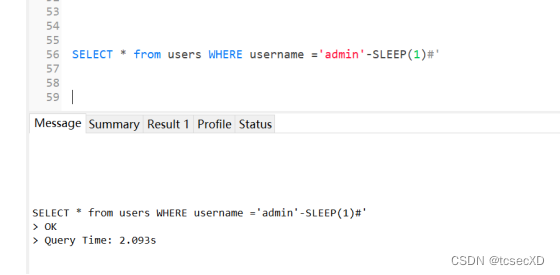

我把可以直接在字符后面可以紧跟执行着函数的字符称为连接字符,如下

'sleep(1)# -- 执行失败

'-sleep(1)# -- 执行成功

- 1

- 2

执行失败展示

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-okpMsKuk-1679646830349)(./MySQL注入绕过.assets/image-20230223171044795.png)]](https://img-blog.csdnimg.cn/47de1f28788d46889c9f43d974fee09d.png)

执行成功

在这里减号就连接了一个函数,我就把这种字符成为连接字符,当然,and,or也算在其中,以下是我

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/代码探险家/article/detail/849938

推荐阅读

相关标签