AWS使用Client VPN基于Active Directory使用身份验证

赞

踩

通过相互身份验证,客户端 VPN 使用证书在客户端和服务器之间执行身份验证。证书是由证书颁发机构 (CA) 颁发的一种数字身份证明形式。当客户端尝试连接到客户端 VPN 终端节点时,服务器使用客户端证书对客户端进行身份验证。您必须创建服务器证书和密钥,以及至少一个客户端证书和密钥。

步骤一:创建证书(以linux系统为例)

1.1将 OpenVPN easy-rsa 存储库克隆到本地

git clone https://github.com/OpenVPN/easy-rsa.git

1.2导航到该文件夹easy-rsa/easyrsa3

cd easy-rsa/easyrsa3

1.3初始化新的 PKI 环境

./easyrsa init-pki

1.4构建新的证书颁发机构 (CA)

./easyrsa build-ca nopass

填入自己的信息

1.5生成服务器证书和密钥。输入 yes 完成

./easyrsa build-server-full <servername> nopass

步骤二:导入证书到ACM

在您选择的文本编辑器中打开位于

/easy-rsa/easyrsa3/pki/issued/<servername>.com.crt 中的文件

将位于文件底部的 -----BEGIN CERTIFICATE----- 并以 -----END CERTIFICATE----- 结尾的部分复制到证书正文中

在您选择的文本编辑器中打开位于

/easy-rsa/easyrsa3/pki/private/<servername>.com.key 中的文件

将从 -----BEGIN CERTIFICATE----- 开始并以 -----END CERTIFICATE----- 结尾的文件部分复制到证书私钥中

在您选择的文本编辑器中打开位于 /easy-rsa/easyrsa3/pki/ca.crt 中的文件

将从 -----BEGIN CERTIFICATE----- 开始并以 -----END CERTIFICATE----- 结尾的文件部分复制到证书链中

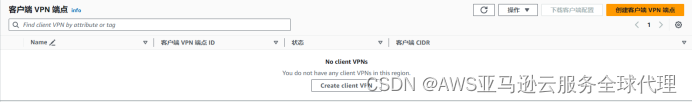

步骤三:创建 client VPN

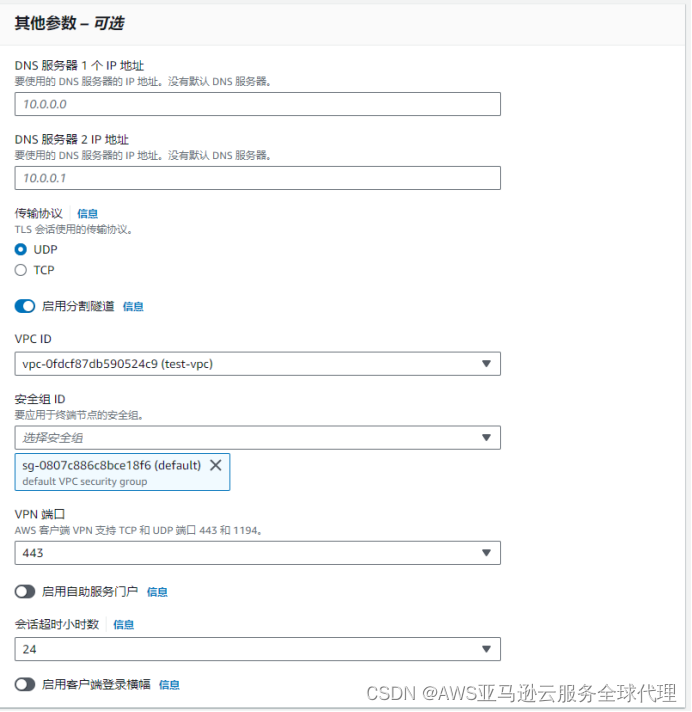

选择使用基于用户的身份验证,然后选择活动目录身份验证,选择一个目录

选择要连接VPC,安全组开放443或1194端口,配置好后创建clientVPN

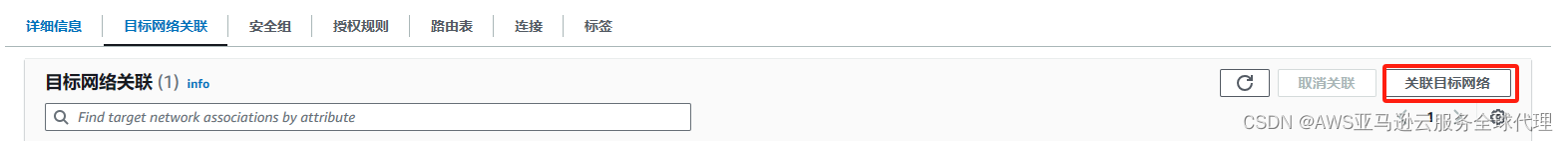

步骤四:关联目标网络

选择一个子网

管理授权规则

步骤五:连接client VPN,下载客户端配置

打开下载的文件在后面添加证书和密钥

<cert>

Contents of client certificate (.crt) file [user1.awsclientvpnworkshop.com.crt] beginning from **-----BEGIN CERTIFICATE-----** and ending with **-----END CERTIFICATE-----**

</cert>

<key>

Contents of private key (.key) file [user1.awsclientvpnworkshop.com.key] beginning from **-----BEGIN CERTIFICATE-----** and ending with **-----END CERTIFICATE-----**

</key>

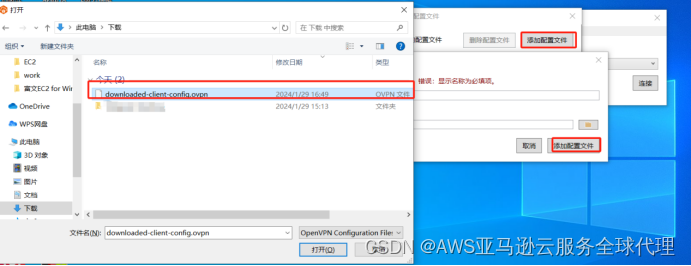

然后下载客户端

AWS Client VPN 下载 | Amazon Web Services

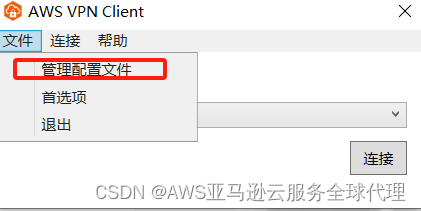

下载完后打开客户端

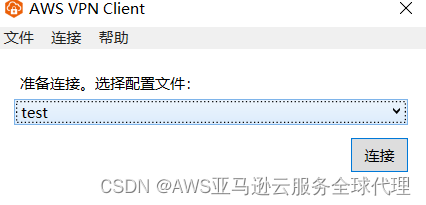

选择刚才修改的文件

输入目录内的用户名和密码

连接完成后可以ping或连接子网内EC2测试