- 1批处理SQL语句

- 2CUDA快速使用和xformers安装_xformers在torch1.11.1上安装

- 3网易游戏如何基于 Apache Doris 构建全新湖仓一体架构_iceberg和doris

- 4部门来了个测试人,听说是00后,上来一顿操作给我看呆了...

- 5人工智能大模型发展八大趋势与行业应用案例_大模型+高等教育或科研

- 6永磁同步电机无速度算法--滑模观测器(反正切、反余弦)_滑模观测器速度不变

- 7Git之”make sure you have the correct access…”

- 8Android实现视频剪切、视频拼接以及音视频合并_android studio视频裁剪和合并开发项目

- 9测试用例管理工具~JIRA_jira测试用例管理

- 10XILINX高速收发器GTX/GTH的架构简述_xilinx gtx

小白日记33:kali渗透测试之Web渗透-扫描工具-Burpsuite(一)_kali burp web渗透

赞

踩

扫描工具-Burpsuite

Burp Suite是Web应用程序测试的最佳工具之一,成为web安全工具中的瑞士军刀。其多种功能可以帮我们执行各种任务.请求的拦截和修改,扫描web应用程序漏洞,以暴力破解登陆表单,执行会话令牌等多种的随机性检查。【属于重量级工具,每个安全从业人员必须会的】但不是开源软件,有其免费版版,但在free版没有主动扫描功能,可用于手动挖掘。【有其破解版,适合个人使用】所有的工具都共享一个能处理并显示HTTP 消息,持久性,认证,代理,日志,警报的一个强大的可扩展的框架。zui

###在截断代理方面做得比其他的优秀

#建议安装一个Oracle Java

#定义脚本启动

root@kali:~# cd /opt root@kali:/opt# ls BurpSuite_pro_1.6.38 jython-standalone-2.7.0 Teeth jdk1.8.0_101 nessus VBoxGuestAdditions-5.1.4 root@kali:/opt# cd BurpSuite_pro_1.6.38 root@kali:/opt/BurpSuite_pro_1.6.38# ls BurpLoader_v1.6.38.jar burpsuite_pro_v1.6.38.jar root@kali:/opt/BurpSuite_pro_1.6.38# cat burp.sh java -cp BurpLoader_v1.6.38.jar larry.lau.BurpLoader

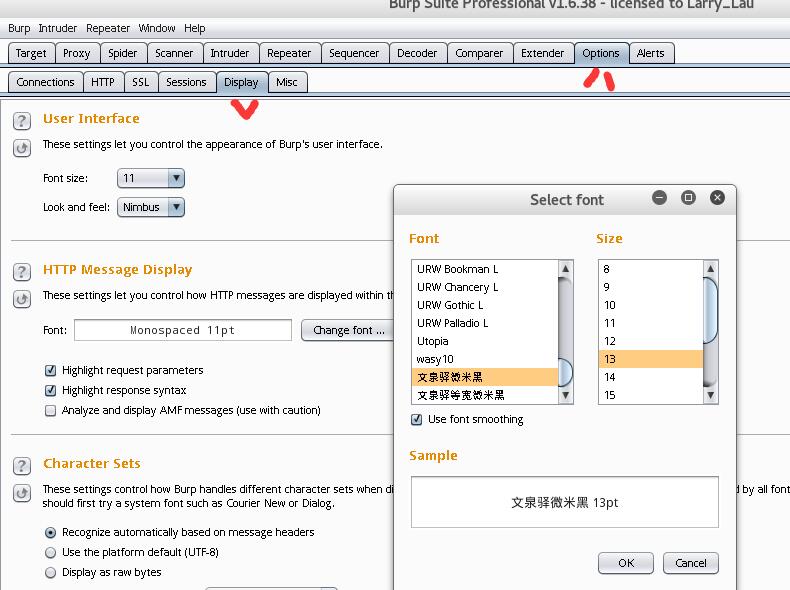

#因为属于盗版,所以不用更新1、默认英文版,先进行字体调整,防止当使用截断代理时,中文字符出现乱码

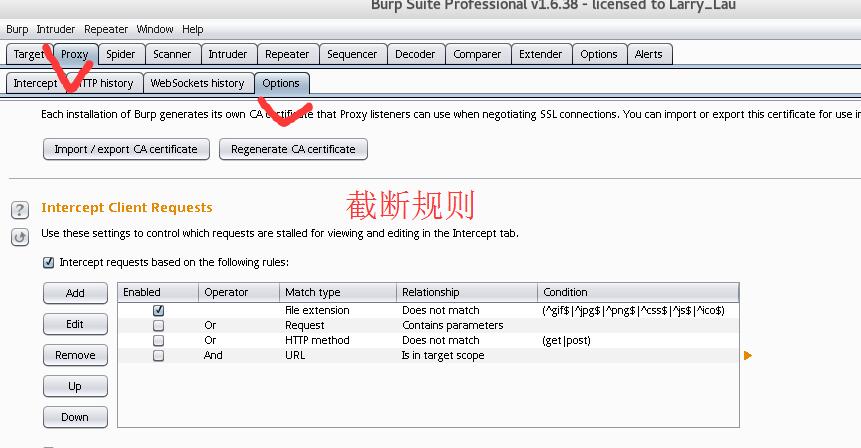

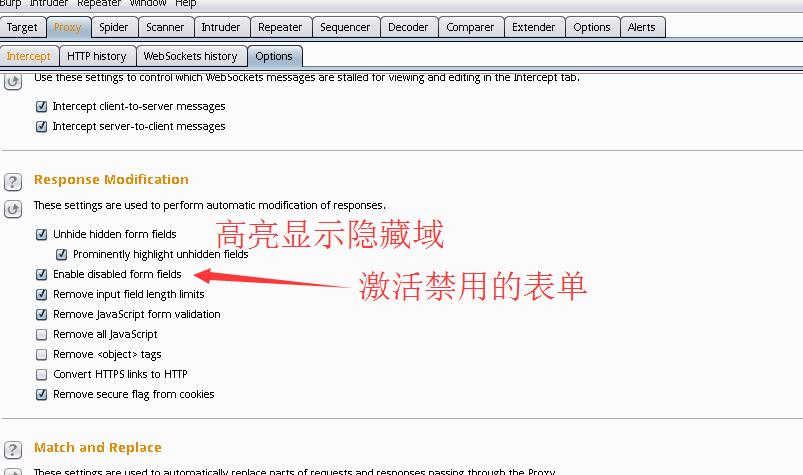

2、 截断代理

#######################################################################################

此功能默认开启,会截断请求的流量,需手动发送数据包,也可以暂停截断【Intercept i son】(注:不是暂停代理)

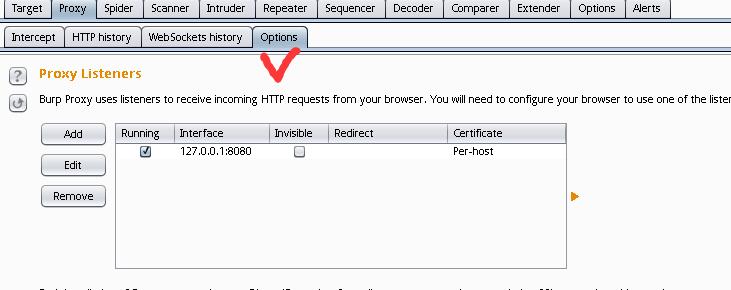

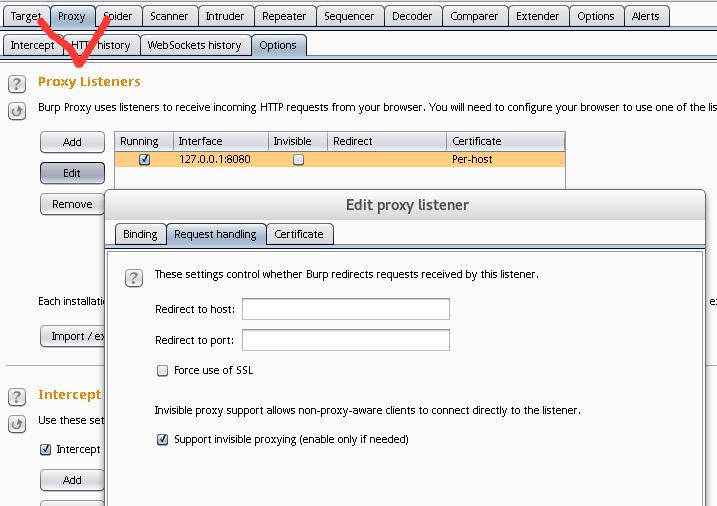

#默认情况下,侦听8080端口

######################################################################################

Options

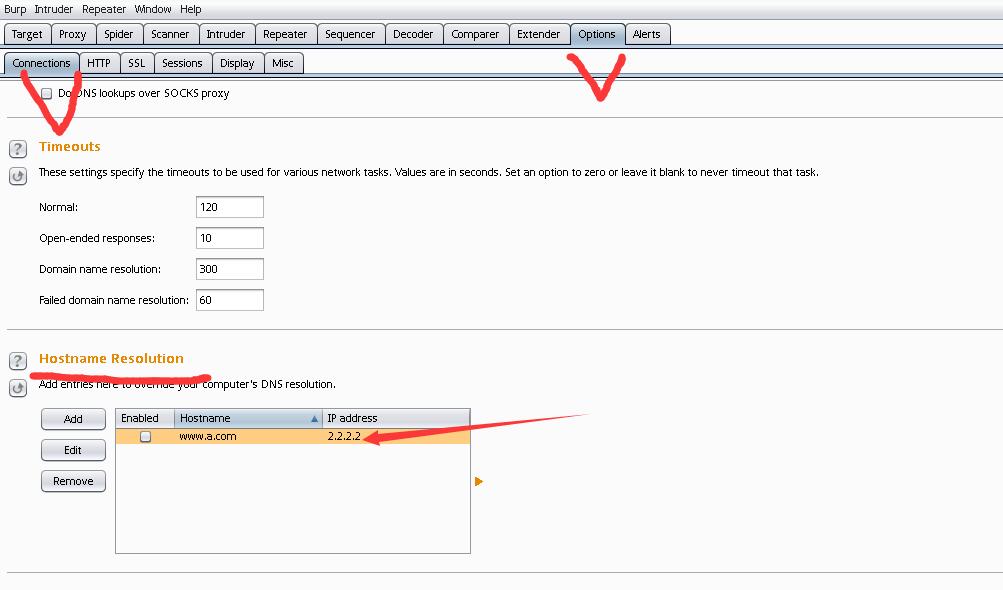

#Invisible(主机头多目标域名)

当客户端不支持代理时,启动burpsuite的Invisible作为代理【做DNS欺骗,修改自身host文件,重定向域名,以此来充当代理】(如:微信)

##当客户端和burpsuite都在一台机器上,修改本机hosts文件将DNS解析成本机IP,启动invisible,使用以下配置,则burpsuite将不用本机的hosts文件进行DNS解析

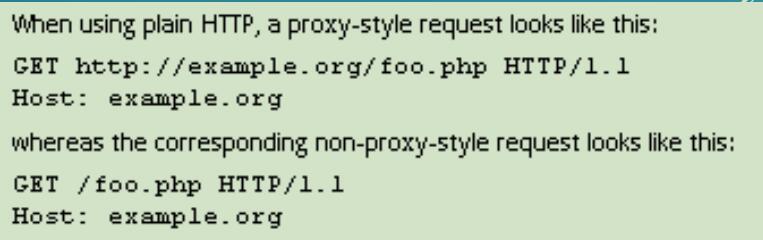

#代理情况下【绝对路径】&非代理【相对路径】(burpsuite会拼接起来发送)

#客户端不按规范发http请求送,可能不包含host主机头,使用DNS欺骗解决

#一个web页面有多个域名,可能对应多个端口或多个IP【在系统配置生成多个网卡,在每个网卡上创建侦听器(根据web域名实际情况),再利用DNS解析】

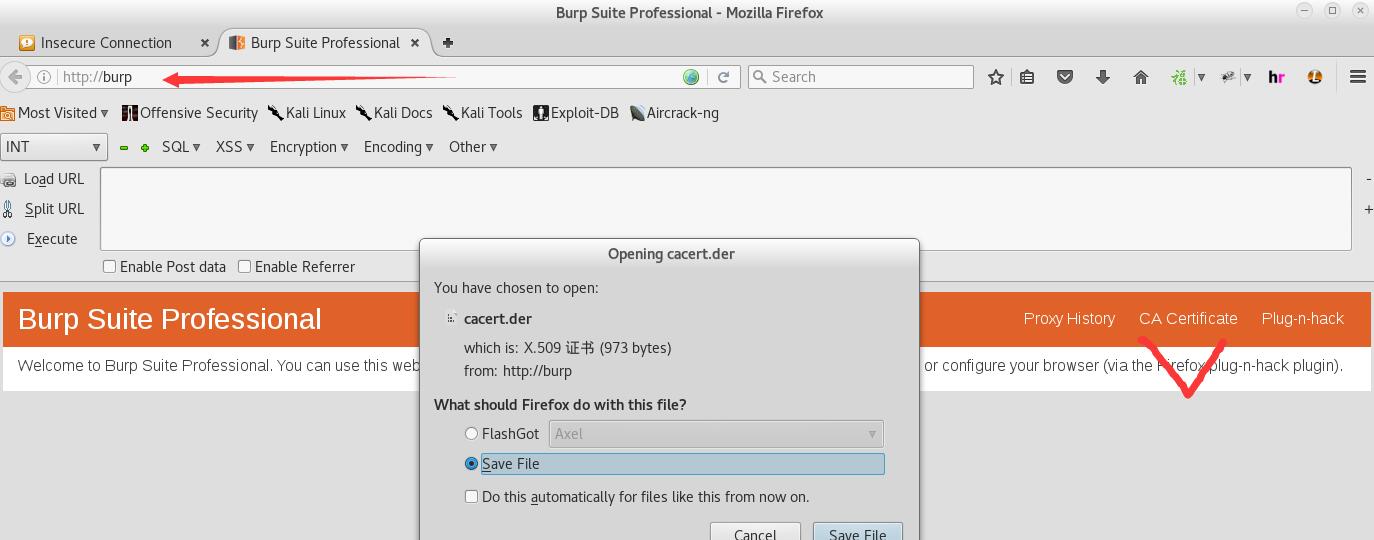

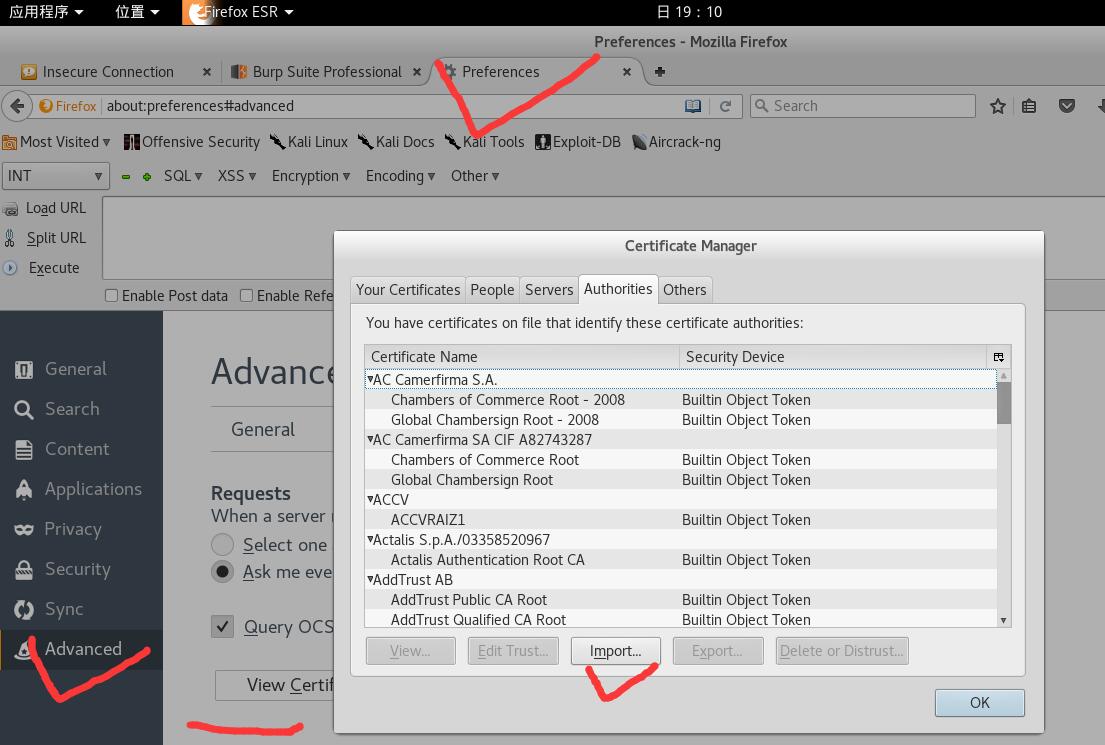

#CA(导入/导出)

会根据系统访问的目标域名,生成有针对性的证书

###导出证书,导入浏览器

1、

2、

#导入证书

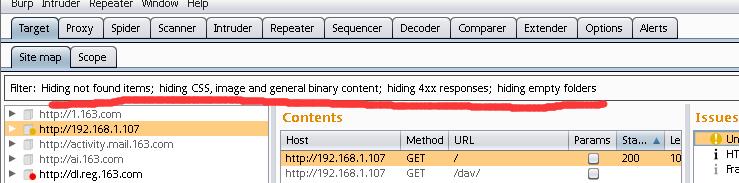

Target

使用Scope过滤扫描结果(高亮、排除、参数显示)