- 1Pytorch —— nn.Module类(nn.sequential)_nn.sequential()

- 2Intent.ACTION.CALL_intent.action_call

- 3vue + elementUI upload组件,前端上传视频到阿里云视频点播_vue2 elementui 阿里云视频上传播放

- 4ContentProvider拿到其他请求应用的包名方式_contentprovider.getcallingpackage

- 5hbuilder 开发5+ APP采坑记录_5+app项目自启动

- 6【GPLT】【2021天梯赛真题题解】【231分】_小强在统计一个小区里居民的出生年月 ,但是发现大家填写的生日格式不统一,例

- 7jieba 自定义词典_python练习-snownlp情感分析优化和jieba库加载自定义词库无效果...

- 8高版本linux内核编译驱动报错记录_uses symbol kernel_write from namespace vfs_intern

- 9C++ string类模板_c++ template string

- 10CPU算力单位_gflops和tflops换算

Wireshark的安装及基本使用【计算机网络】_wireshark4.0.5安装教程

赞

踩

前言

2023-5-4 20:51:42

以下内容源自《【计算机网络】》

仅供学习交流使用

推荐

链接:https://pan.baidu.com/s/1xvhmJtD4xnVVN39ubT2KAQ

提取码:h38i

Wireshark的安装与基本使用

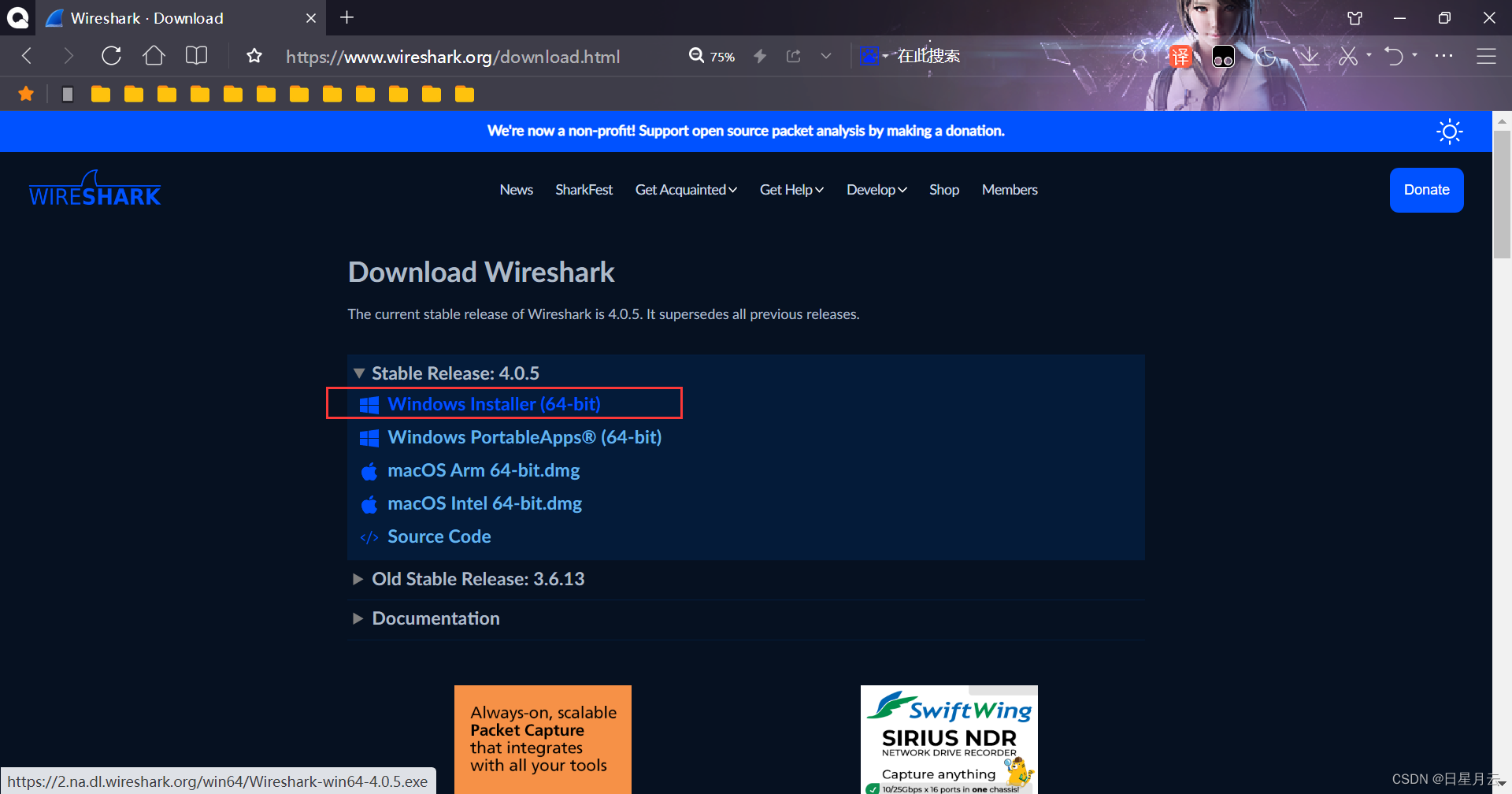

一、下载

下载地址:

https://www.wireshark.org/download.html

我的版本:4.0.5

二、安装

双击下载文件

点击Next

点击Noted

点击Next

点击Next

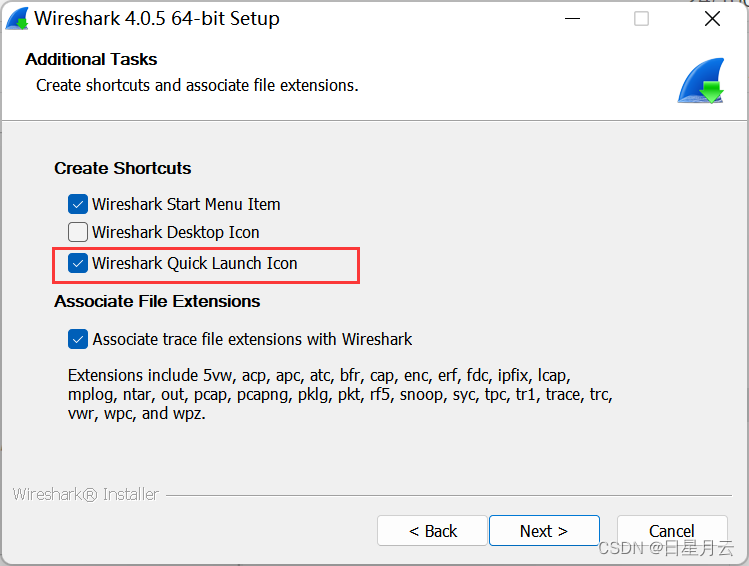

勾选Wireshark Desktop Icon,可以创建桌面快键方式

勾选Wireshark Quick Launch Icon

点击Next

修改默认安装路径,顶级Browse…

自定义安装路径:

点击Next

点击Install

等待

安装成功,点击Next

点击Finish

注意:

联想应用商店:

可能要你安全安装:Npcap 1.71

点击立即安装即可

安装完成之后

在开始菜单栏中

即找到Wireshark程序

在此点击即可打开

创建桌面快键方式

打开软件安装路径:F:\Study\Wireshark

找到Wireshark.exe:

右键发送到桌面快键方式即可

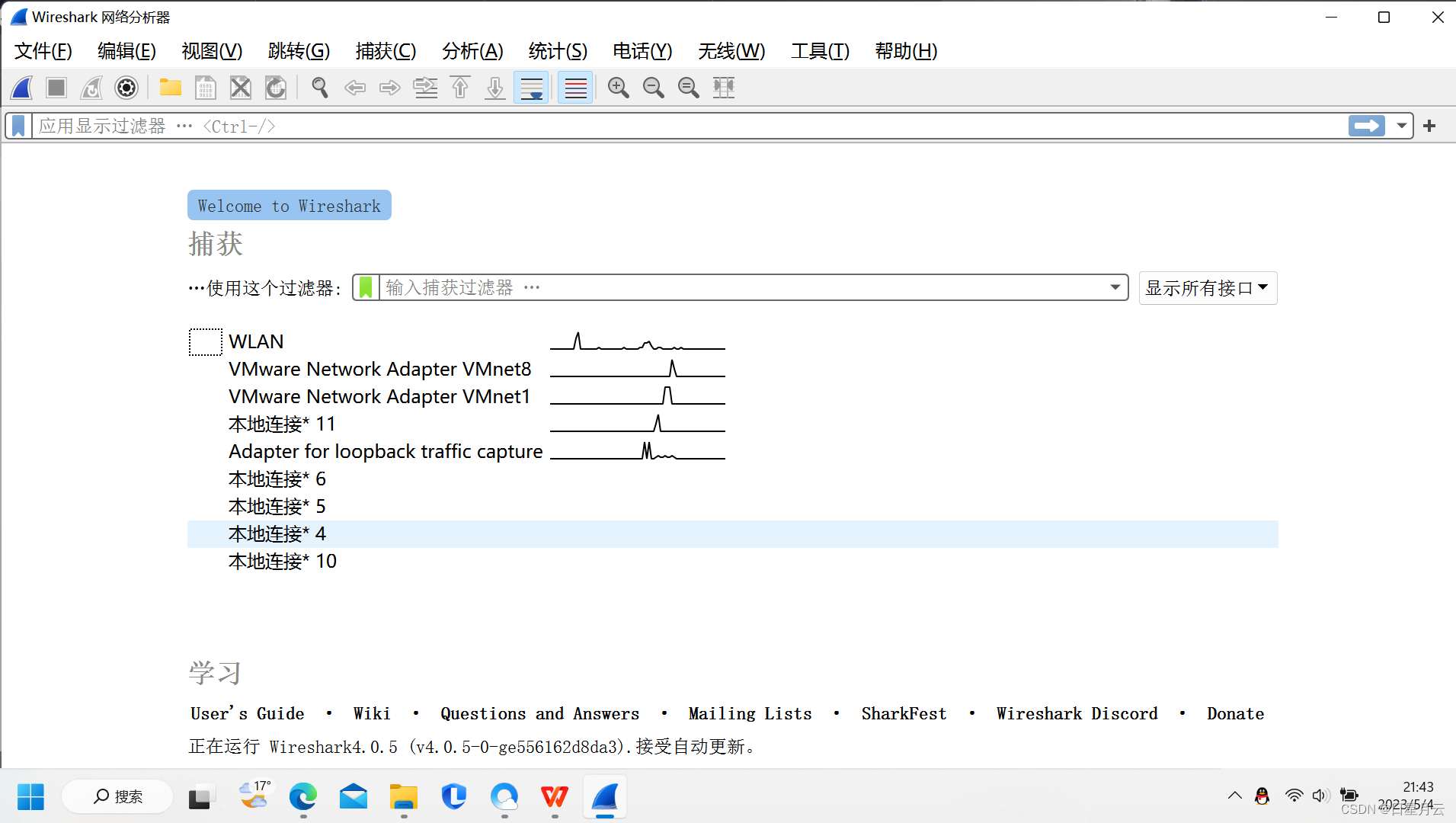

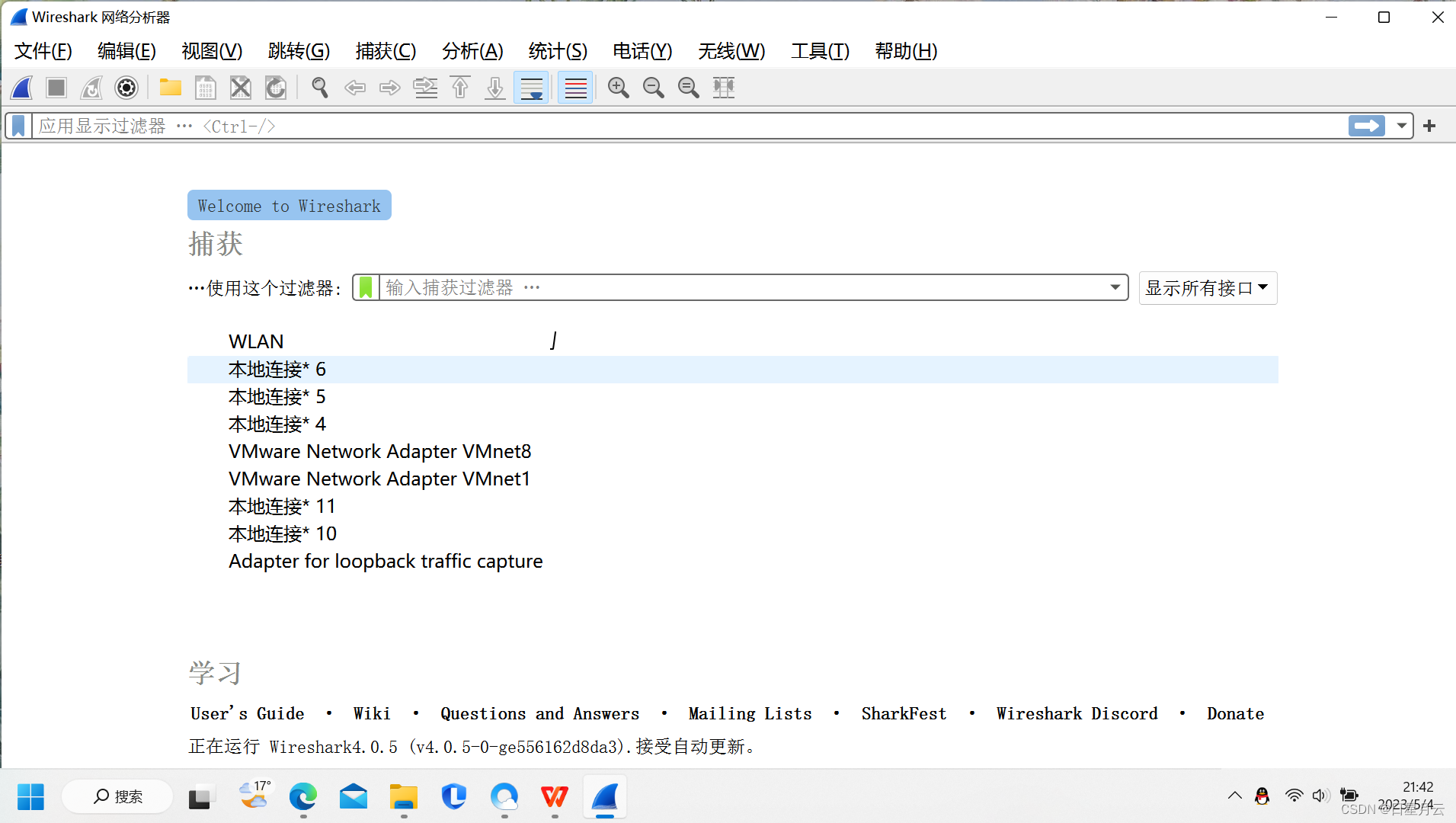

打开:wireshark软件

出现:以下图片

及安装成功

若出现以下图片

请跳转到

本文:问题

三、使用技巧

感觉页面大的话

就是这样页面布局不好看

点击视图(Alt+V)

点击缩放(Z)

点击缩小(Ctrl±)

或者直接使用快键方式(Ctrl±)

进行缩放

效果如下:

并适当调整列宽

四、简单使用

4.1 捕获

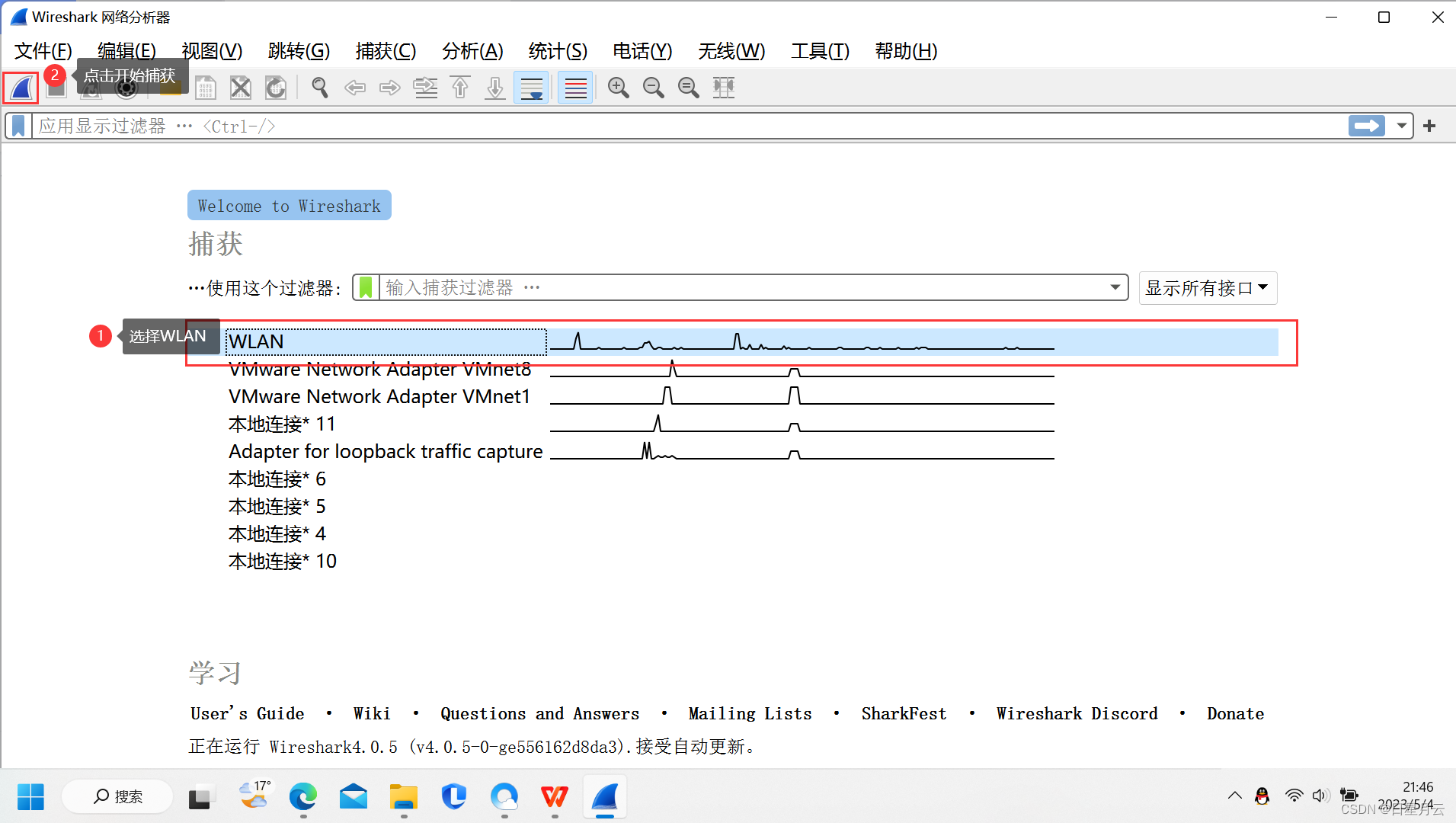

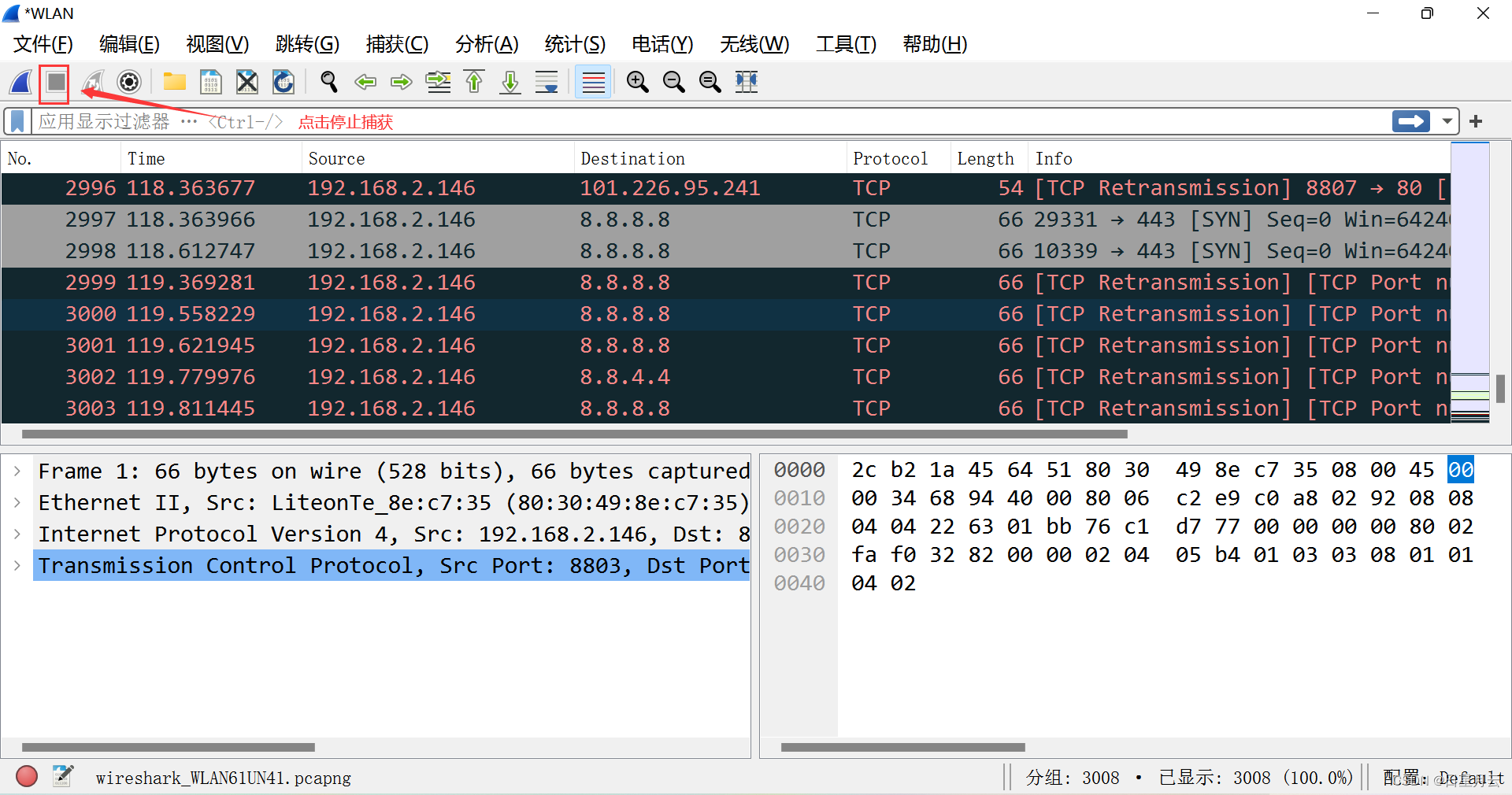

启动后的界面如下,因为我用的WLAN,所以选择WLAN,然后点击左上角的start按钮。

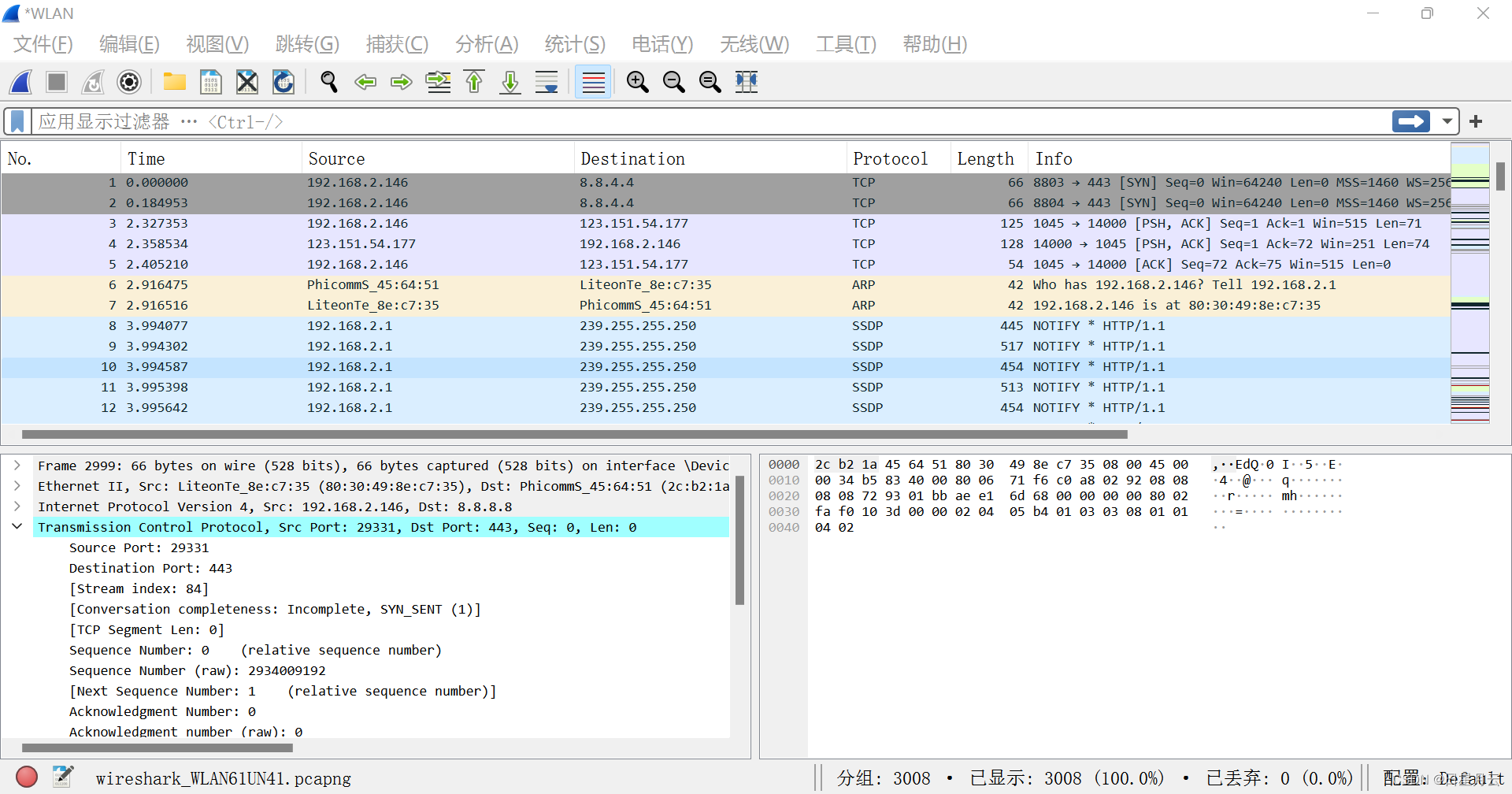

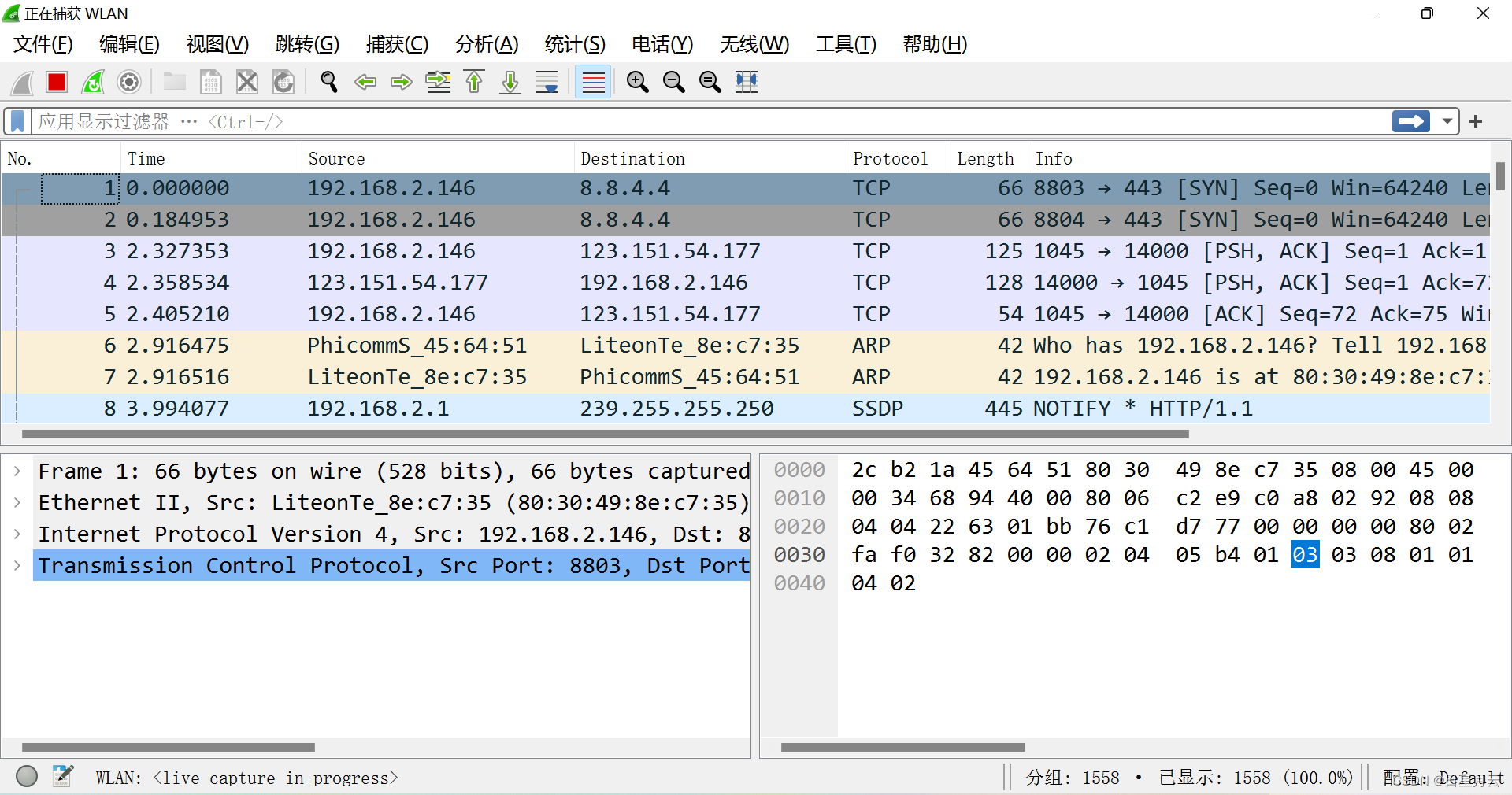

开始之后的页面是这样的

现在正在捕获中,如果要停止捕获,我们就点击捕获->停止即可。下面是停止捕获的界面

4.2 简单介绍

介绍:页面结构

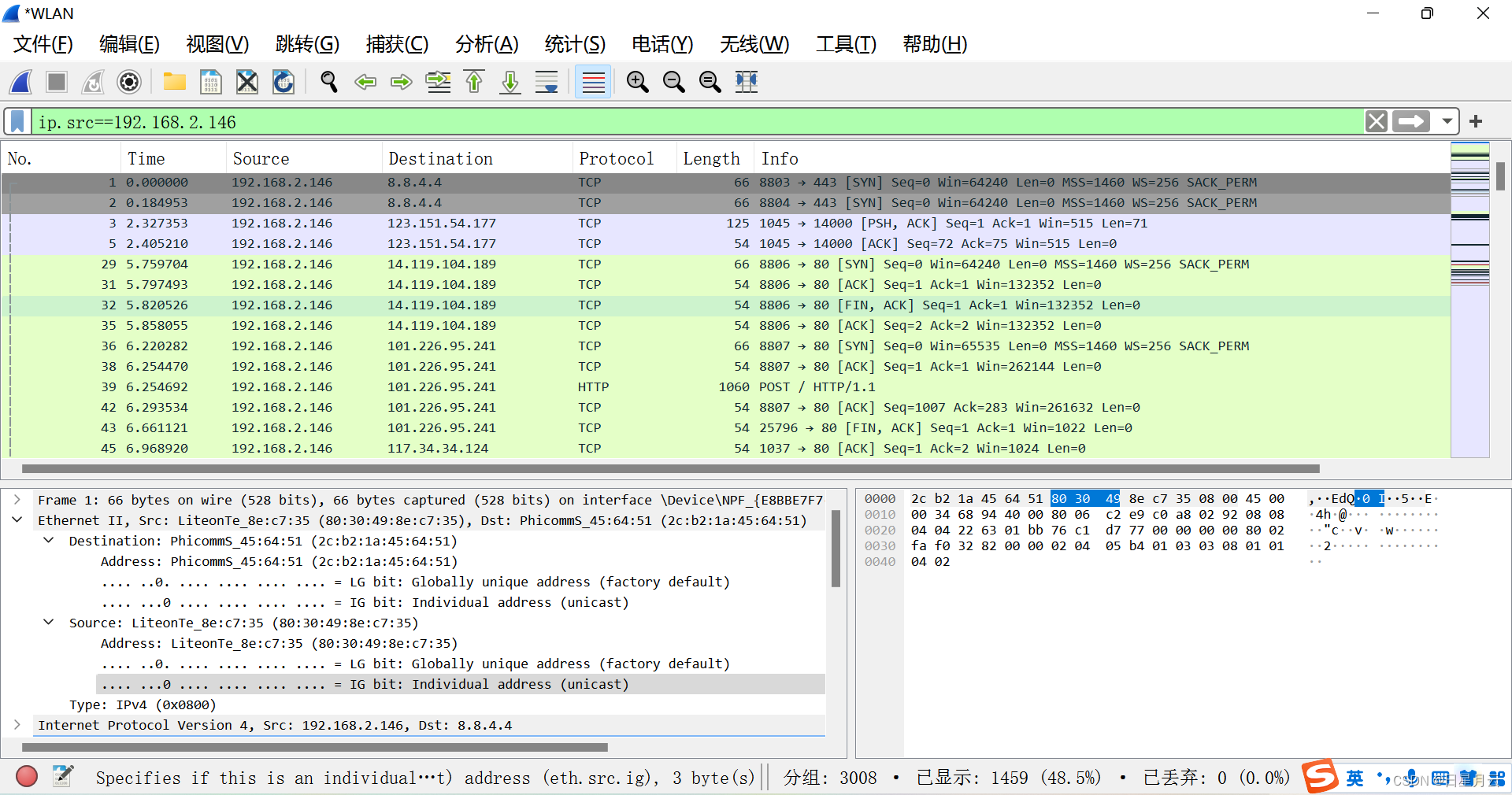

介绍:数据包列表窗格

在数据包列表窗格中,共有7列:可以选择性显示若干列

- 第1列No.表示标号,从1开始

- 第2列Time表示时间,相对于开始捕获的时间

- 第3列Source表示源地址,显示的是数据包的源IP地址;

- 第4列Destination表示目的地址,显示的是数据包的目的IP地址;

- 第5列Protocol列,协议列,表示该数据包使用何种协议;

- 第6列Length列,长度列,表示该数据包的长度(以字节为单位);

- 第7列Info列( information的缩写),信息列,表示数据包的详细信息。

介绍Packet Details

- Frame N:物理层数据(N为第一列包序号).

- Ethernet II:数据链路层以太网帧首部信息

- Internet Protocol Version 4:网络层 IP包首部信息

- Transmission Control Protocol:传输层的TCP报文首部信息(也可以是传输层其他协议数据)

- Hypertext Transfer Protocol:应用层的HTTP报文首部(也可以是应用层其他协议数据)

以下是Http协议的Packet Details信息

下面:使用老师的配图

介绍Packet Details

介绍Packet Details

查看TCP流

Follow TCP Stream

如果你处理TCP协议,想要查看TCP流中的应用层数据,可以利用*Following TCP streams”功能。

在“Packet List”中选择一个你感兴趣的TCP包,点击右键,在弹出菜单中选择Following TCP Streams”,Wireshark就会创建合适的显示过滤器,并弹出一个对话框显示TCP流的内容。

注意:

流的内容出现的顺序同它们在网络中出现的顺序一致。从请求者到响应者的通信标记为红色,从响应者到请求者的通信标记为蓝色。

可以设置:Show Data As 改变编码

4.3 过滤

我们可以看到,捕获到的信息非常多,但我们需要的信息找不到,这时我们可以用显示过滤器进行过滤。显示过滤器就是在捕获完成后对捕获到的信息进行过滤,使得显示的信息是我们想看到的。还有一个过滤器叫捕获过滤器,我们在下面会讲到。

显示过滤器的语法

Comparison operators (比较操作符6种)∶

| 比较操作符 | 含义 | 例子 | |

|---|---|---|---|

| eq | == | 等于 | ip.addr==10.0.0.1 |

| ne | != | 不等于 | ip.addr!=10.0.0.1 |

| gt | > | 大于 | frame.len>1000 |

| lt | < | 小于 | frame.len<1000 |

| ge | >= | 大于等于 | frame.len>=1000 |

| le | <= | 小于等于 | frame.len<=1000 |

Logical expressions(逻辑操作符) : and、 or、not、xor

xor :当其被用在过滤器的两个条件之间时,只有当且仅当其中的一个条件满足时,这样的结果才会被显示在屏幕上。

显示过滤器表达式语法举例

snmp ll dns || icmp

显示SNMP或DNS或ICMP封包

ip.addr == 10.1.1.1

显示来源或目的IP地址为10.1.1.1的封包

ip.src !=10.1.2.3 or ip.dst != 10.4.5.6

显示来源不为10.1.2.3或者目的不为10.4.5.6的封包。

换句话说,显示的封包将会为:

源IP不是的10.1.2.3的任意;目的IP为任意

以及

源IP任意;目的IP不是10.4.5.6的任意

A与B独立

~A||~B

={~A&&(B||~B)||{(A||~A)&&~B}

- 1

- 2

- 3

tcp.port== 25

显示源或目的TCP端口号为25的封包

tcp.dstport== 25

显示目的TCP端口号为25的封包

tcp.flags

显示包含TCP标志的封包

tcp.flags.syn == 0x02(等效于tcp.flags.syn ==1)

显示包含TCP SYN标志的封包

显示过滤器的简单使用

输入框变红:说明过滤器表达式有误

输入框变绿:说明过滤器表达式无误

在显示过滤器中输入tcp,只显示tcp协议

在显示过滤器中输入ip.src==192.168.2.146,显示源地址为192.168.2.146的报文

在过滤器中输入tcp.port ==80显示TCP协议的端口为80的报文

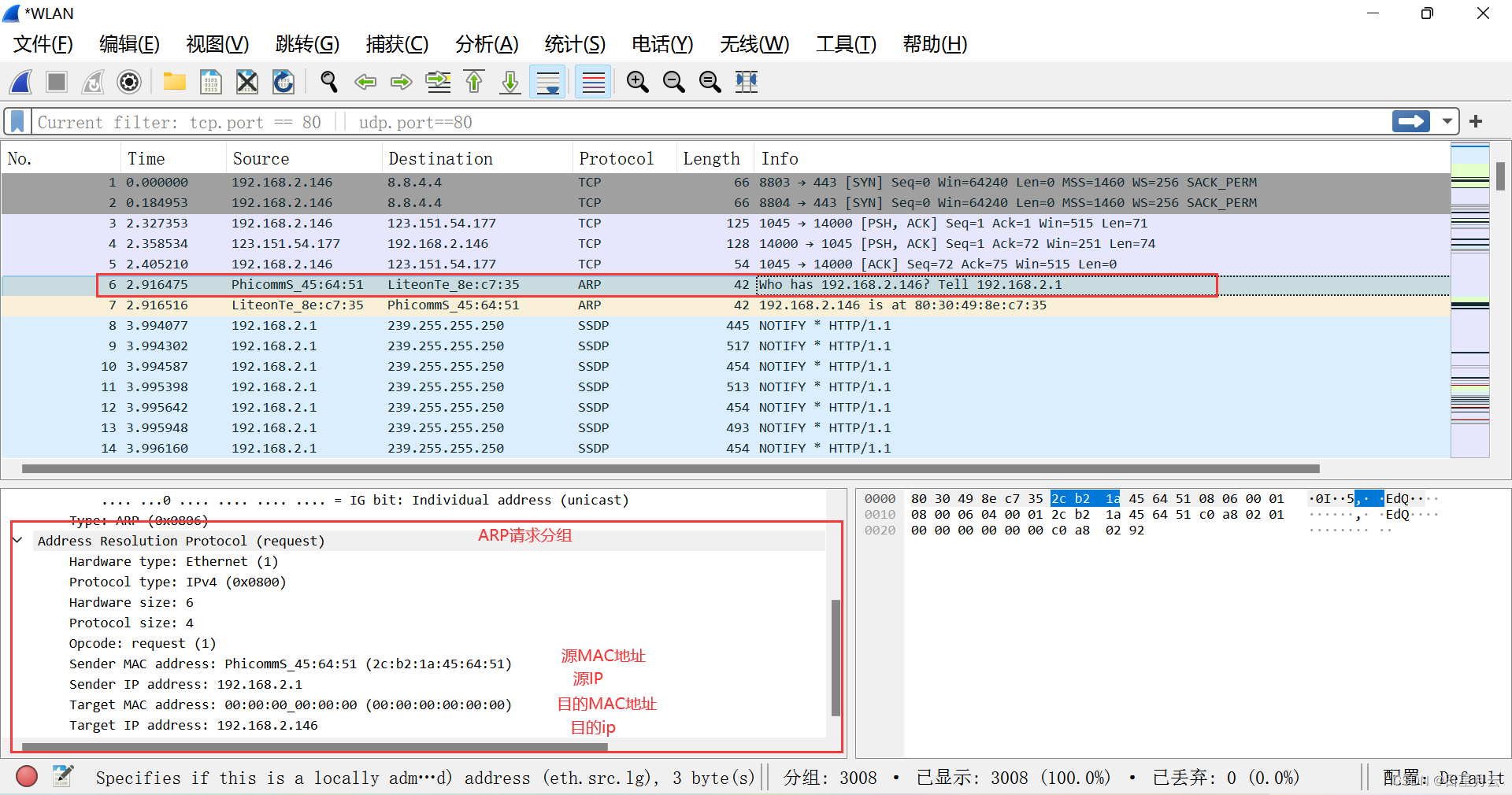

在过滤器中输入tcp.port == 80 || udp.port==80,显示TCP协议和UDP协议端口均为80的报文

显示过滤器的使用分析

分析:ARP

ARP请求分组

ARP响应分组

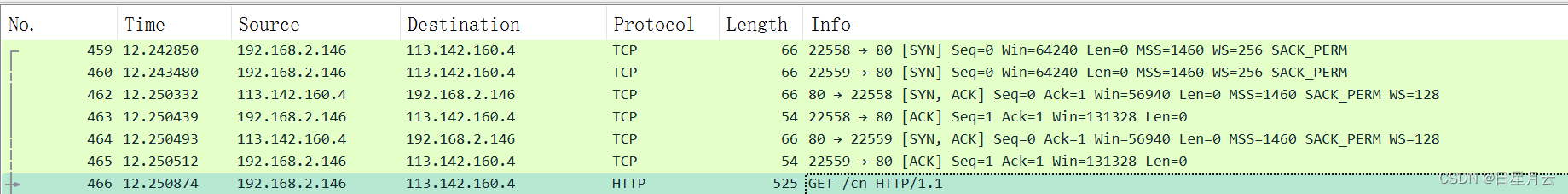

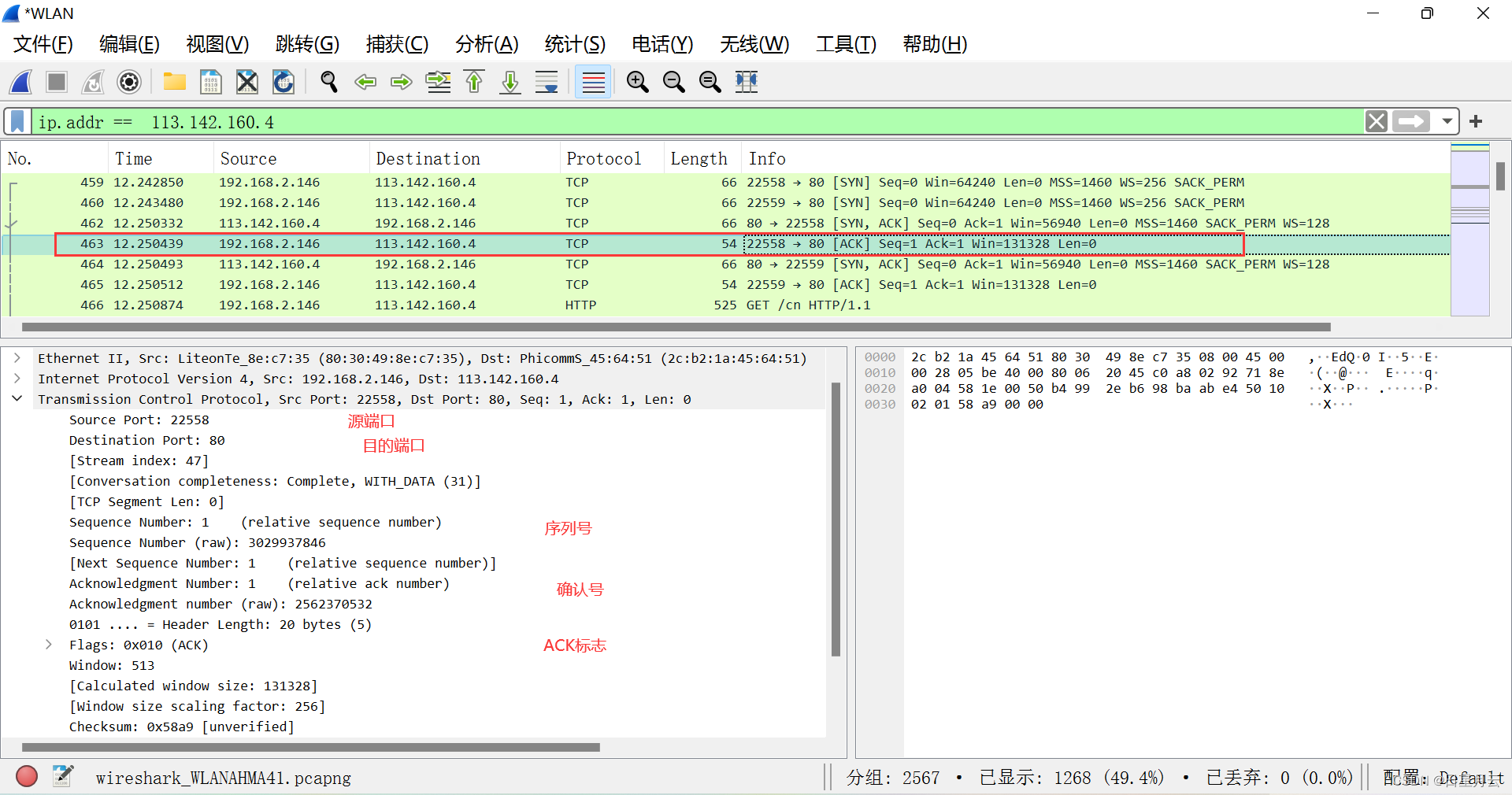

下面展示如何用wireshark分析TCP三次握手建立连接。

Step1:启动wireshark抓包,打开浏览器输入www.huawei.com

Step2:使用ping www.huawei.com获取IP

Step3:输入过滤条件获取待分析数据包列表 ip.addr == 113.142.160.4

图中可以看到wireshark截获到了三次握手的三个数据包。第四个包才是HTTP的, 这说明HTTP的确是使用TCP建立连接的。

下面我们来仔细看一下这三次握手:

第一次握手数据包

客户端发送一个TCP连接请求

源端口:22558

目的端口:80

序列号:0

确认号:初始为0

标志位:SYN

第二次握手的数据包

服务器发回确认包

源端口:80

目的端口:22558

序列号:0

确认号:1

标志位:SYN+ACK

第三次握手的数据包

客户端发送确认包

源端口:22558

目的端口:80

序列号:1

确认号:1

标志位:ACK

就这样通过了TCP三次握手,建立了连接。

TCP四次挥手暂未捕获到

问题

打开:wireshark软件

出现:以下图片

就是下载时没有勾选

此选项

对于此问题

我的出现原因:

是安装的时候弹出来

联想应用商城要安全安装

但是我本来打算点击立即安装

点到了要安全安装,又关闭联想应用商城

强制停止下载,导致没有安装

当我再次打开联想应用商店时

它让我是否重新安装

点击:Yes

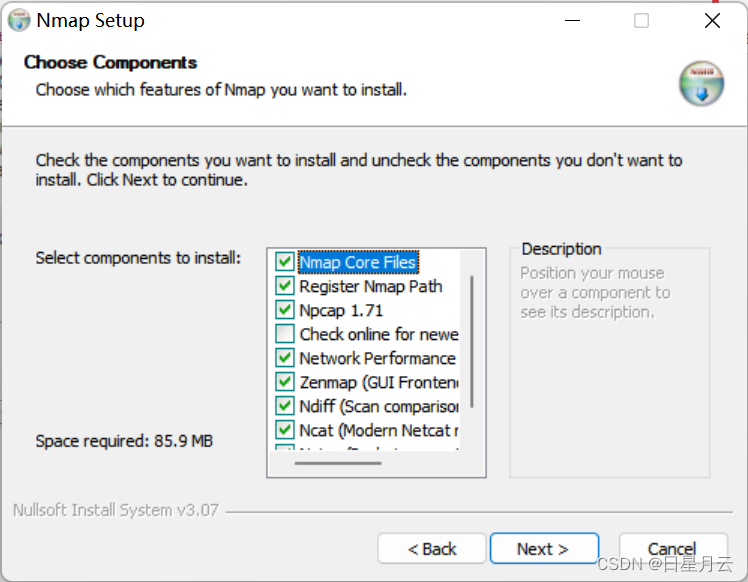

安装Npcap即可

点击I agree

点击Next

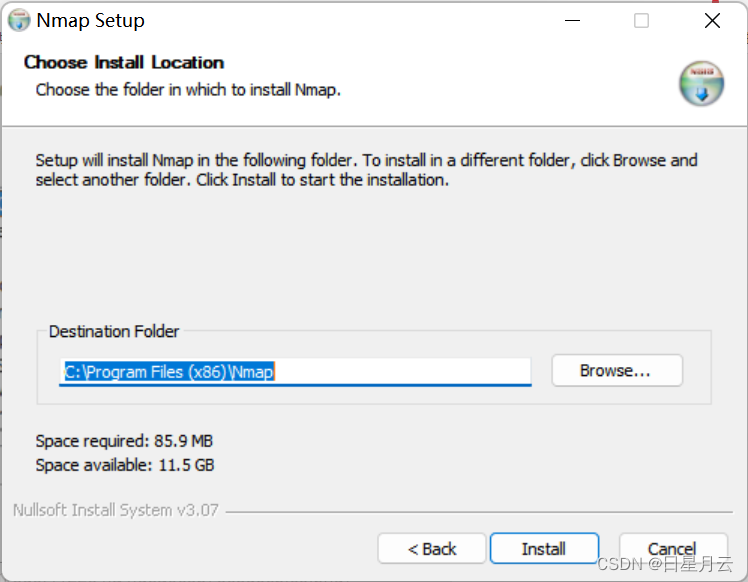

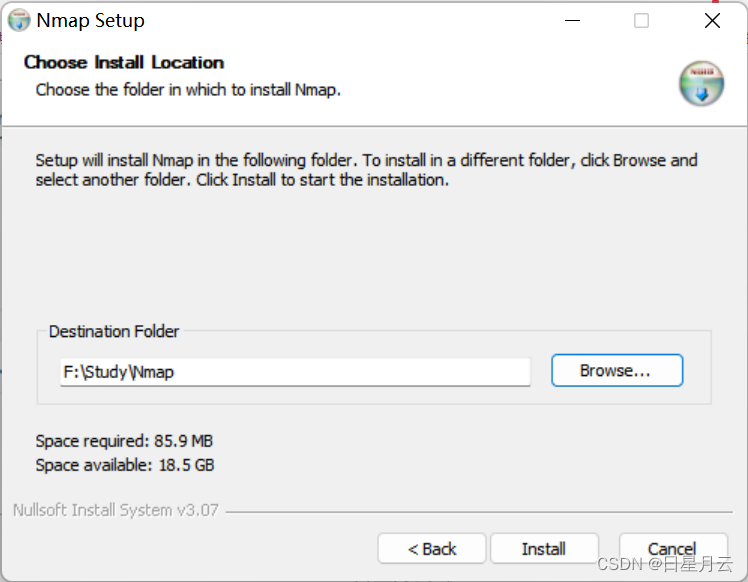

修改默认安装路径,点击Browse…

修改:自定义路径

最好与Wireshark放到一起

点击Install

等待

中间又会弹出

安装Npcap 1.71 Setup

必须下载

安装好Npcap 1.71后,点击Next

点击Next

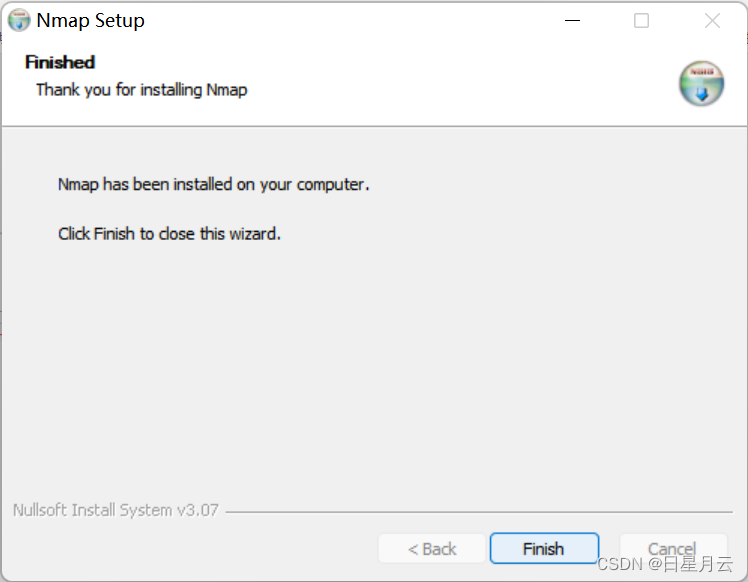

点击Finish

安装Nmap完成

中间弹出

安装Npcap 1.71 Setup

点击I Agree

取消勾选:

等待:

点击Next

点击Finish

重新打开:Wireshark

将会加载

安装成功

最后

2023-5-4 23:53:49

你对我百般注视,

并不能构成万分之一的我,

却是一览无余的你。

祝大家逢考必过

点赞收藏关注哦

![[计算机网络]--MAC/ARP/DNS协议_arp与dns协议分析](https://img-blog.csdnimg.cn/direct/e63669185525402a8917335a49e5a9de.png?x-oss-process=image/resize,m_fixed,h_300,image/format,png)