- 1redis-哨兵模式

- 2安装oh my zsh失败: 连接 raw.githubusercontent.com (raw.githubusercontent.com)|0.0.0.0|:443... 解决办法_链接raw.github

- 3Python内置函数详解,进阶必备_python 内置函数定义

- 4网络协议---MPL(2):RFC 7731文档翻译_mpl2协议

- 5wayland xmodmap 键盘按键映射失效,转 evremap。wps fcitx5 输入法失效

- 6GDCM:gdcm::LO的测试程序_mv.gdcm.into

- 7【自然语言处理】第3部分:识别文本中的个人身份信息_pipeline("ner", grouped_entities=true)的输出是什么

- 8java通过maven导入本地jar包的三种方式

- 9git创建远程分支并关联本地分支_git创建远程branch

- 10基于 KubeBlocks 的 PikiwiDB(原Pika) 云化下一站

Ensp实验随心记——ACL_acl 3001 rule permit tcp source

赞

踩

理论才是实验的关键,学好理论再看实验,才知所以然。实验有步骤顺序性,愿意学能看懂的。有错误请批评指正。

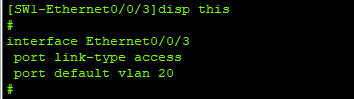

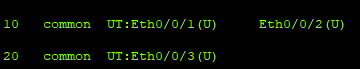

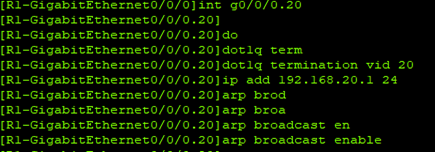

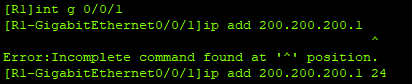

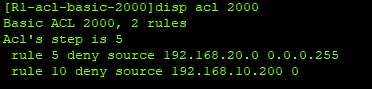

基本ACL配置

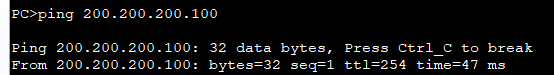

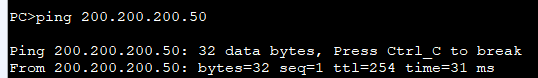

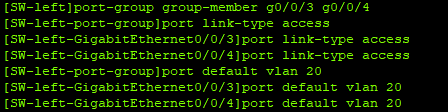

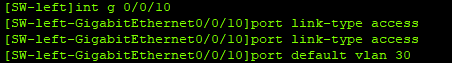

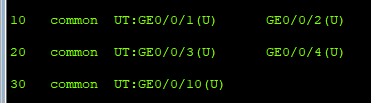

做控制列表之前要保证全网通。

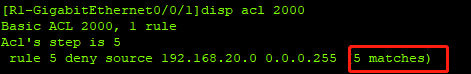

开始做acl策略

匹配了5个报文

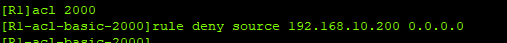

一个端口只能调用一个acl,所以第二条策略也要编辑进2000

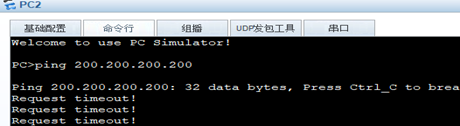

同样PC4也不能访问,因为通讯是双向的。

高级ACL配置

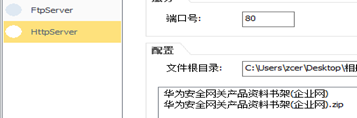

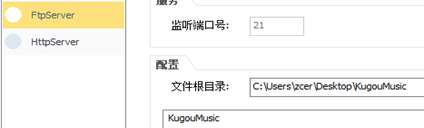

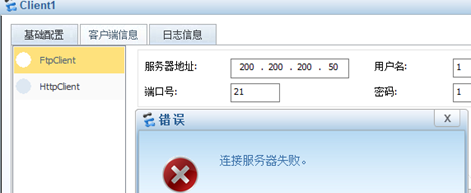

如果不知道ensp的服务器如何使用,可以事先百度。

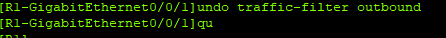

这里是为了取消上面的基本ACL调用。

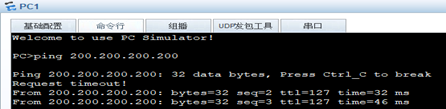

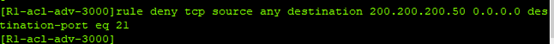

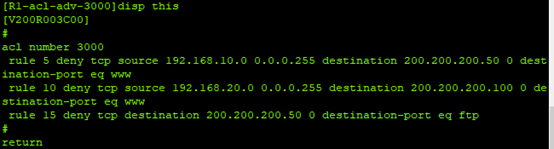

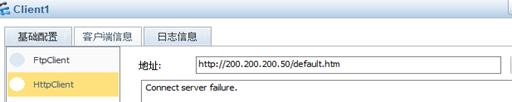

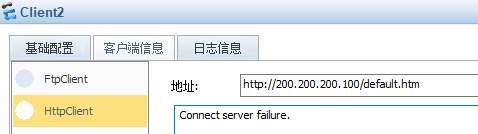

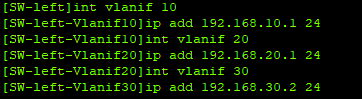

所有设备已经能够互通了。开始做策略。http采用tcp协议,端口号80。(策略要求在拓扑中)

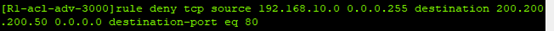

vlan 10的用户可以http访问Server2,不能http访问Server1

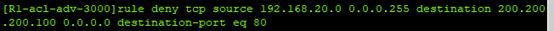

vlan 20的用户可以http访问Server1,不能http访问Server2

所有人都不能FTP访问Server1

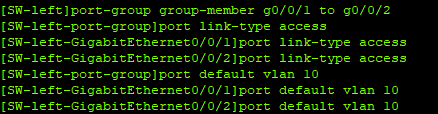

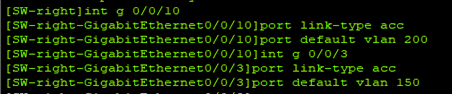

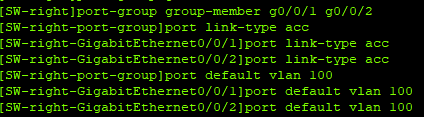

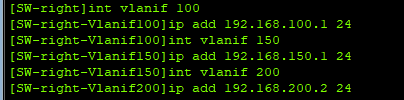

ACL实验环境

①所有服务器均开启HTTP和FTP服务,Public服务器同时开启DNS服务,对其他三个服务器提供地址解析。

②所有节点和主机均能ping通。

③vlan10内所有主机,只能通过http访问vlan100内服务器,不能访问vlan150的服务器。

④vlan20内所有主机,可以与vlan150进行完全访问,不能访问vlan100内服务器。

⑤vlan100内所有主机,不能访问vlan20内的服务器。

⑥Public服务器对vlan10和vlan20仅仅提供FTP服务。

⑦Public服务器对vlan100和vlan150仅仅提供http服务。

⑧Public服务器对所有人提供DNS服务 。

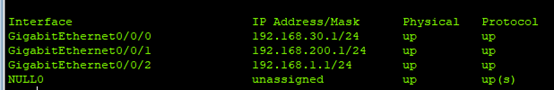

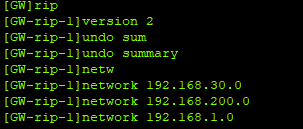

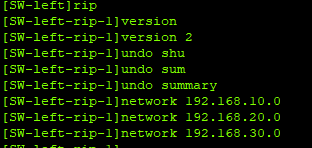

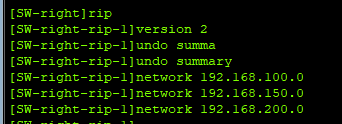

任意IGP协议都可。像OSPF,RIP等。

任意IGP协议都可。像OSPF,RIP等。

实现全网通了。

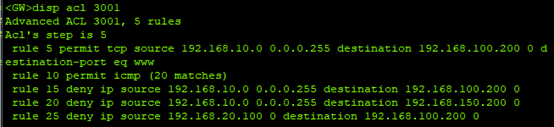

配置ACL:分组;详细具体的策略尽量先匹配

vlan20内所有主机,可以与vlan150进行完全访问,不能访问vlan100内服务器。

一直在发送TCP请求。

其他自行验证,特别是DNS服务。当回顾下服务器的使用。

left--->right:

acl 3001

rule permit tcp source 192.168.10.0 0.0.0.255 destination 192.168.100.200 0.0.0.0 destination-port eq 80

rule permit icmp source any destination any

rule deny ip source 192.168.10.0 0.0.0.255 destination 192.168.100.200 0.0.0.0

rule deny ip source 192.168.10.0 0.0.0.255 destination 192.168.150.200 0.0.0.0

rule deny ip source 192.168.20.100 0.0.0.0 destination 192.168.100.200 0.0.0.0

- 1

- 2

- 3

- 4

- 5

- 6

- 7

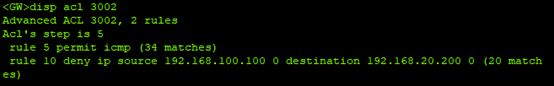

right-->left:

acl 3002

rule permit icmp source any destination any

rule deny ip source 192.168.100.100 0.0.0.0 destination 192.168.20.200 0.0.0.0

- 1

- 2

- 3

- 4

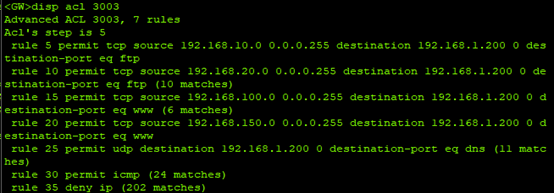

acl3003

rule permit tcp source 192.168.10.0 0.0.0.255 destination 192.168.1.200 0.0.0.0 destination-port eq 21

rule permit tcp source 192.168.20.0 0.0.0.255 destination 192.168.1.200 0.0.0.0 destination-port eq 21

rule permit tcp source 192.168.100.0 0.0.0.255 destination 192.168.1.200 0.0.0.0 destination-port eq 80

rule permit tcp source 192.168.150.0 0.0.0.255 destination 192.168.1.200 0.0.0.0 destination-port eq 80

rule permit udp source any destination 192.168.1.200 0.0.0.0 destination-port eq 53

rule permit icmp source any destination any

rule deny ip source any destination any

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

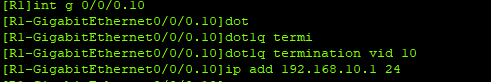

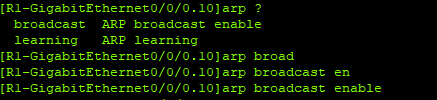

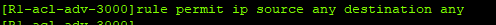

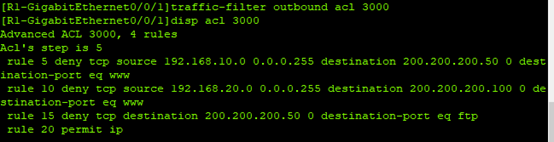

建议ACL使用出方向。(提示,本实验所有的策略都布置在网关路由器上。从左到右,自然是在G0/0/1的出方向调用)。