- 1二维费用背包问题_二维费用的背包问题

- 2JS数组方法总结shift()、unshift()、pop()、push()、concat()、splice()、filter()、map()、some()、every()、forEach()等方法_javascript shift删除完数据会显示null吗

- 3git基本命令行操作_git 命令行操作

- 4【关联规则数据挖掘】Python实现FP_Growth和apriori算法遇到的各种问题及源码_has no attribute 'issubset

- 5【正点原子Linux连载】二十八章 Linux I2C驱动实验 摘自【正点原子】ATK-DLRK3568嵌入式Linux驱动开发指南

- 6GIt详解

- 7Big-Data-Resources_意大利rosacaraciolo

- 8【云原生】使用PyCharm上传代码到Gitlab仓库并在Jenkins构建_pycharm 如何上傳代碼到gitlab

- 9开源模型应用落地-chatglm3-6b模型小试-入门篇(三)_windows安装chatglm3

- 10智能汽车竞赛摄像头处理(5)——摄像头基本循迹的代码实现:找赛道边线和赛道中线_智能车摄像头寻迹法

【CTFshow 电子取证】 JiaJia-PC-1-2-3(图文详解)_ftk imager 官网

赞

踩

解题所用工具

数字取证工具FTK Imager

主要功能:证据获取,哈希值计算,文件查看及提取,镜像文件挂载,数据恢复,特定数据提取。 下面附上工具链接:

官网下载地址:FTK Imager - Forensic Data Imaging and Preview Solution | Exterro

baidu网盘链接:https://pan.baidu.com/s/14io48t6WKYUWdCOCgZeXiw?pwd=wuee

提取码:wuee,内附最新版4.7.1.4x64 和 3.3.0.5x32旧版

取证密码恢复套件passware kit forensic

世界领先的加密电子证据发现和解密passware Kit Forensic是一个完整的加密电子证据发现解决方案,可以报告和解密计算机上所有受密码保护的项目。

该软件可识别350+文件类型,并以批处理模式恢复密码。本次主要用来从镜像文件中的SAM文件中恢复PC用户登录密码,下面附上工具链接:

官网下载地址:Passware Kit Forensic - complete electronic evidence discovery

baidu网盘链接:链接:https://pan.baidu.com/s/16Dkd2_qTQxabp_GC2teSZQ?pwd=wuee

提取码:wuee ,内附两个2022版,汉化版和英文版

虚拟机VMware Workstation Pro

大家所熟知的虚拟机软件,就不介绍了,附上一个官网下载地址:

官网下载地址:Windows VM | Workstation Pro | VMware

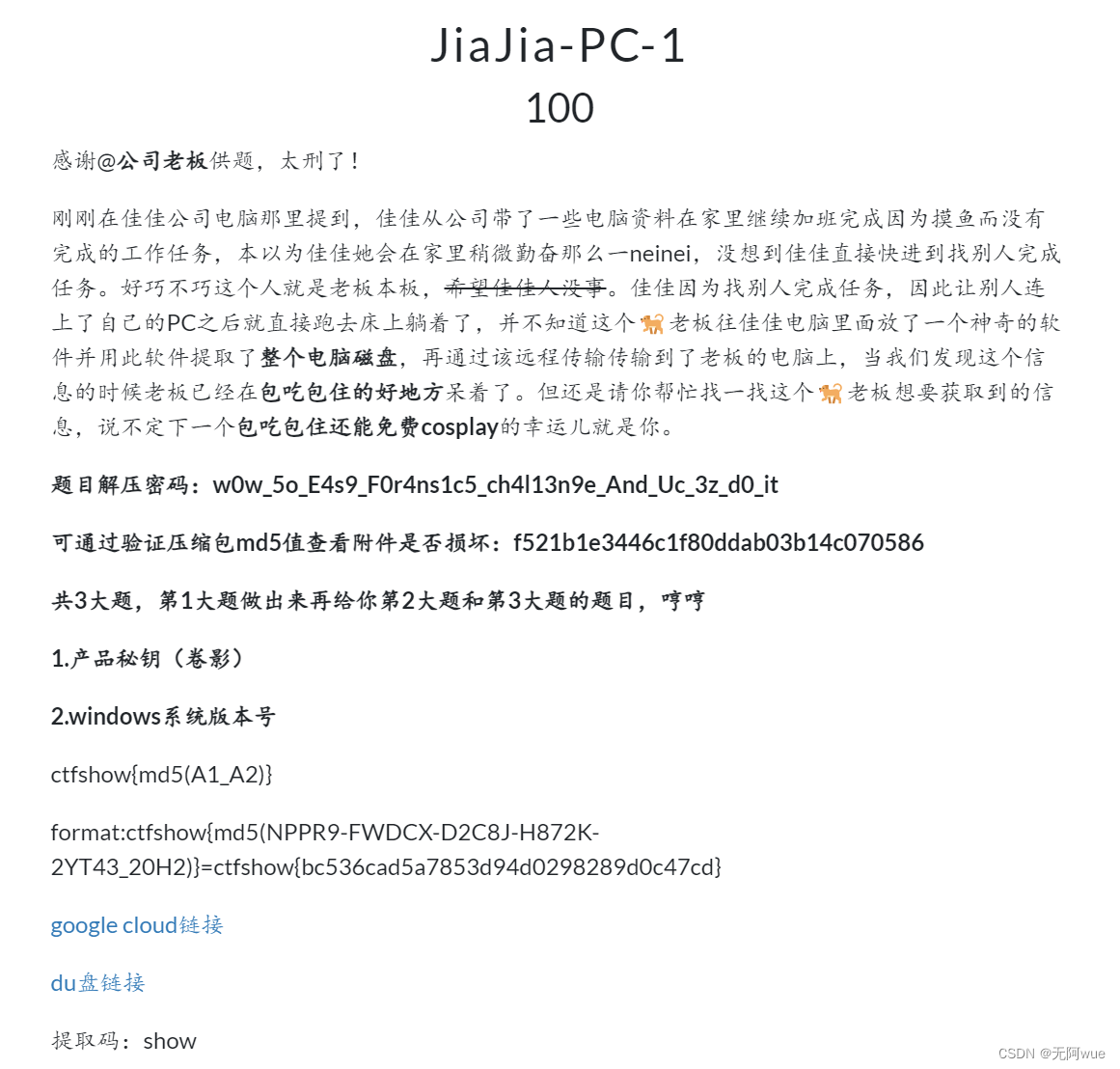

JiaJia-PC-1

审题

题目提供的镜像文件:JiaJiaPC-Win10.7z,解压出来是两个文件:JiaJiaPC-Win10.E01 和 JiaJiaPC-Win10.E02

主要用到的是JiaJiaPC-Win10.E01,至于JiaJiaPC-Win10.E02暂不清楚有什么用

需要从题目所提供的镜像文件中获取两个信息:1.产品密钥(卷影) 2.windows系统版本号

flag提交格式:ctfshow{md5(A1_A2)}

大致思路

将镜像文件通过FTK Imager工具挂载到本地,配合VMware工具实现镜像动态仿真

从FTK Imager工具中或本地挂载的磁盘中导出镜像中的SAM文件

将镜像中的SAM文件放在passware Kit Forensic工具中爆破出PC用户登录密码

在VMware中登录进去,获取产品密钥和系统版本号,按要求提交flag即可

实现步骤

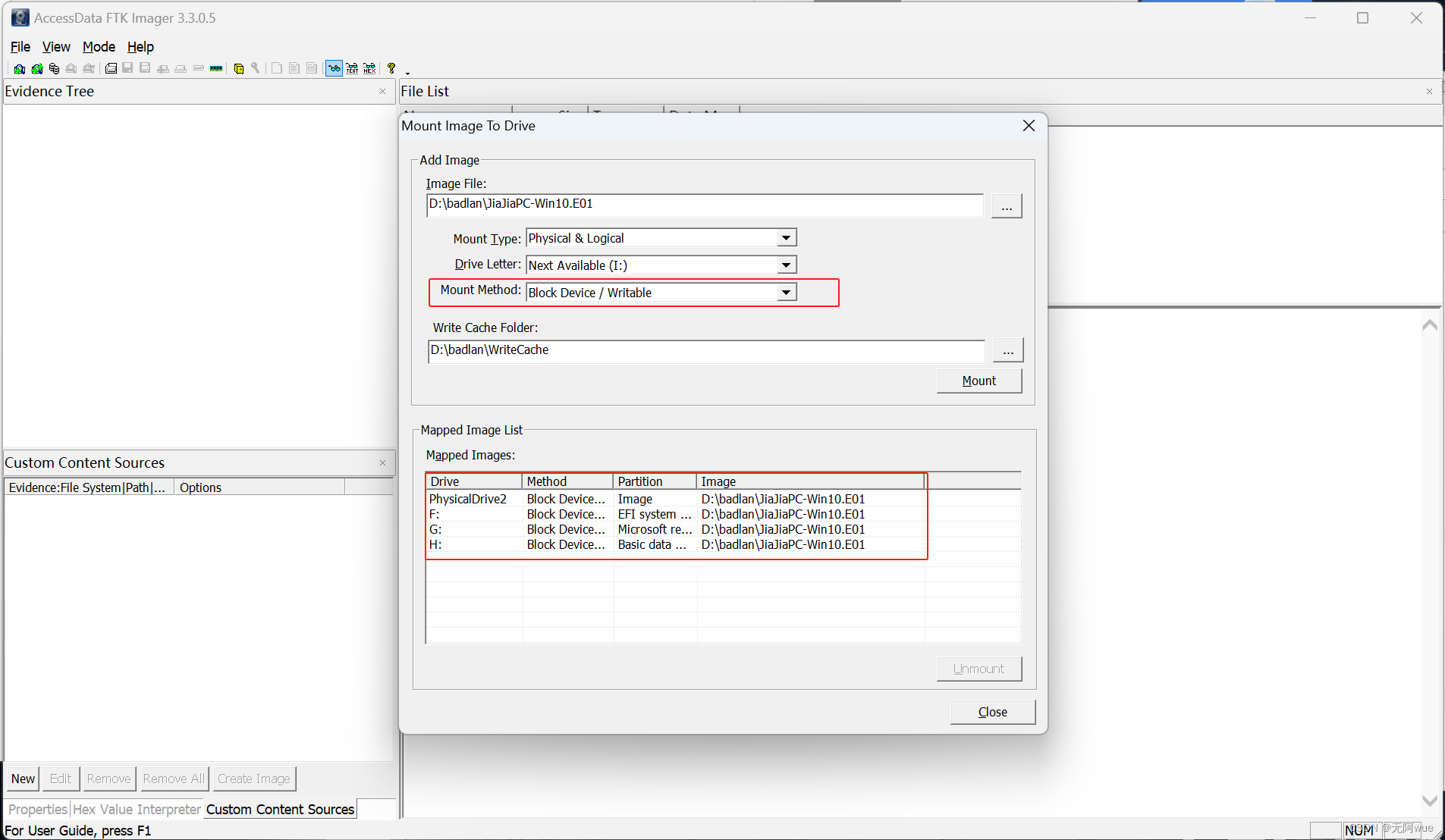

第一步 使用FTK Imager将镜像文件挂载到本地,具体做法见以下链接文章:【电子取证:FTK Imager 篇】DD、E01系统镜像动态仿真_生成 磁盘 dd镜像 软件-CSDN博客

挂载成功后可见:

注意:如果挂载失败【Add drive failed】可试着更新FTK Imager版本,或者降低FTK Imager的版本再尝试

用VMware仿真启动后,发现PC用户Jia~miao有登录密码,想办法获取登录密码,即可进入系统获取想要的信息,由此进行第二步

第二步 从镜像中导出SAM文件,可以直接从本地挂载的磁盘文件中复制出来,SAM文件路径为H:\Windows\System32\config\SAM,

注意,这里的H盘符是将镜像文件挂载到本地后出现的镜像的磁盘(见上图)。

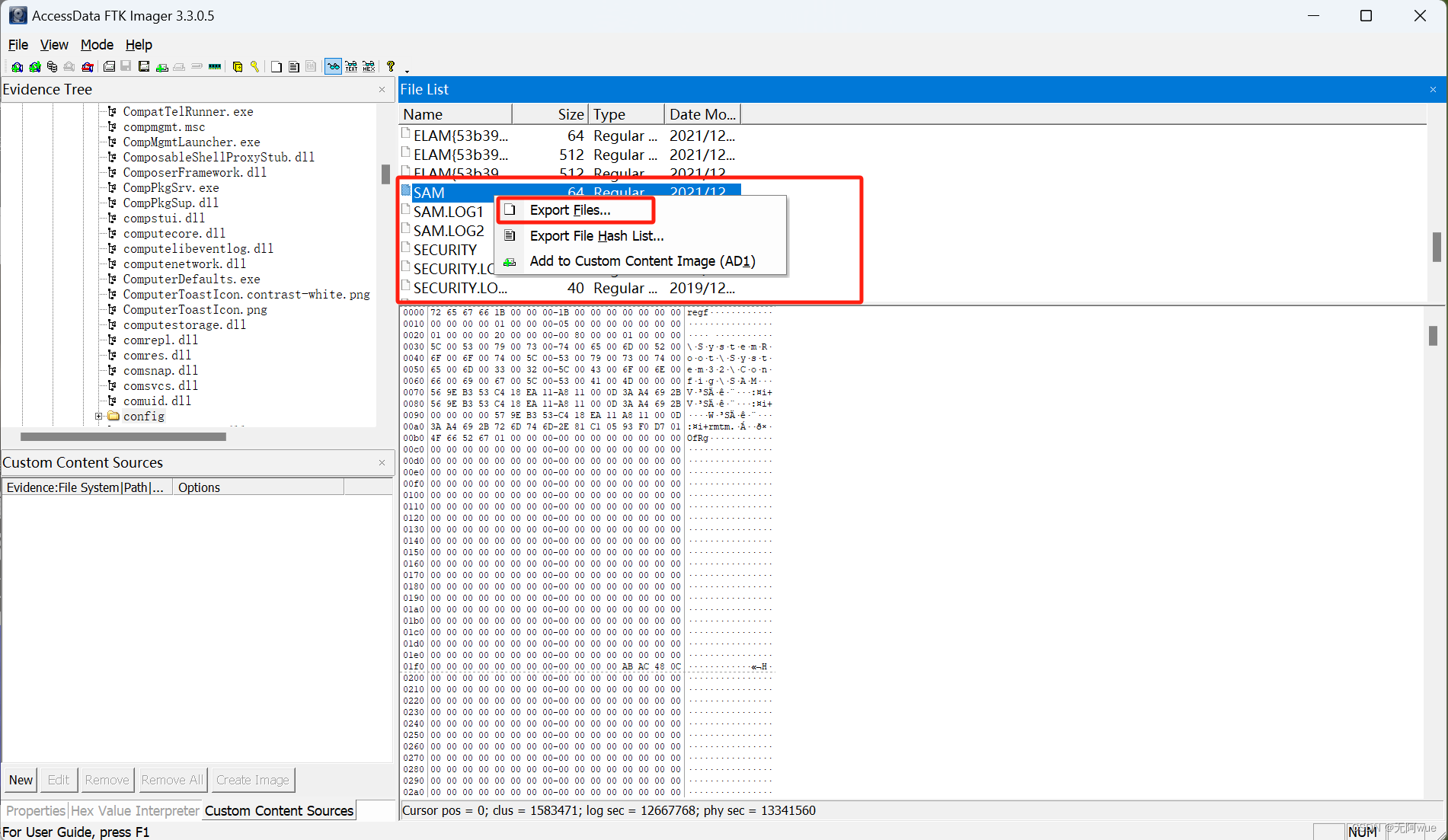

也可以直接从FTK Imager中导出SAM文件,如果不会使用FTK Imager则使用上面方法即可,如下:

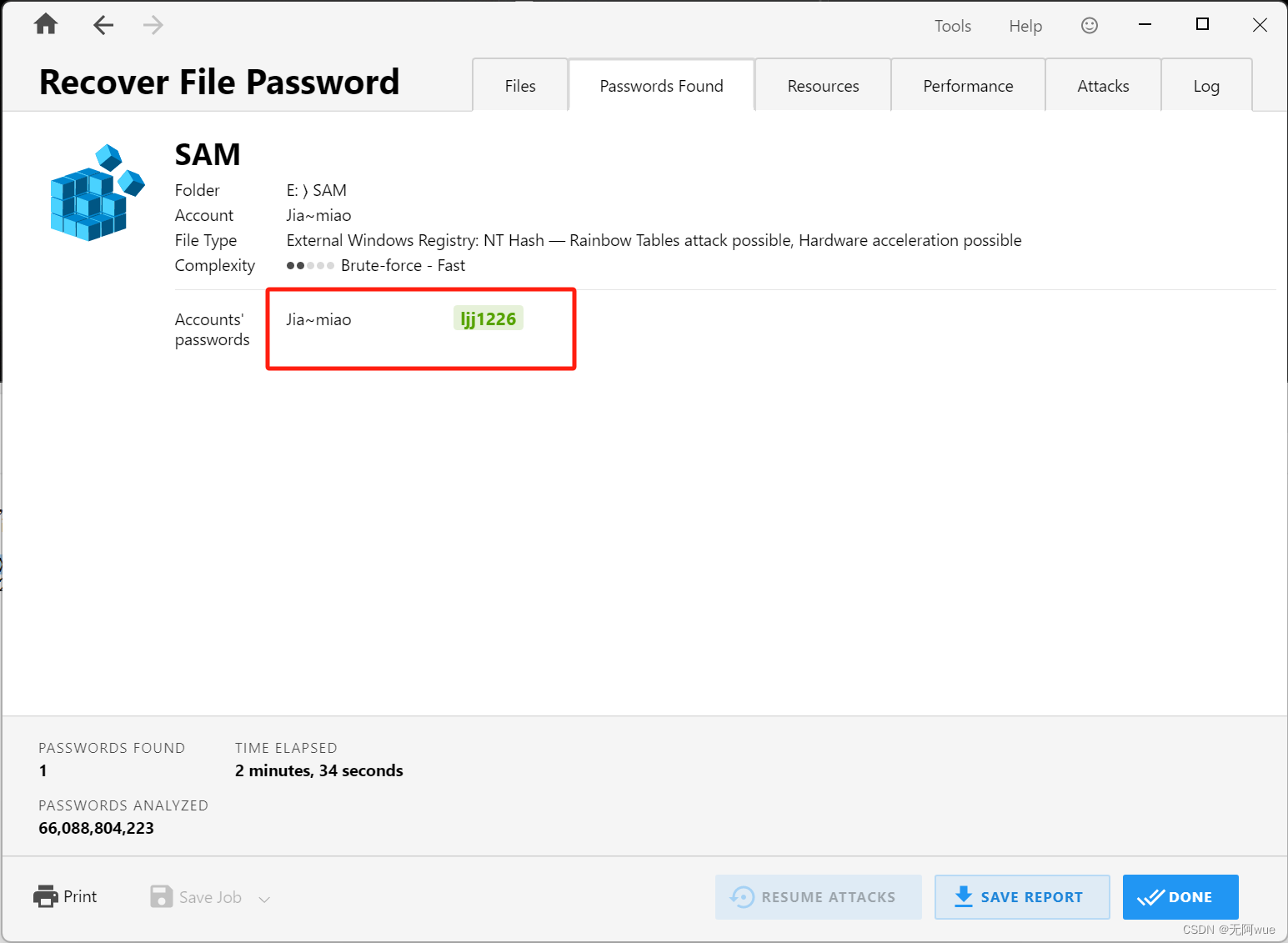

第三步 将上一步导出的SAM文件放进passware Kit Forensic工具中,恢复Jia~miao用户的登录密码。打开passware Kit Forensic直接将SAM文件拖入工具开始恢复密码即可,如下:

由此获得PC用户登录密码,可进行下一步了

第四步 登录进系统,获取想要的信息

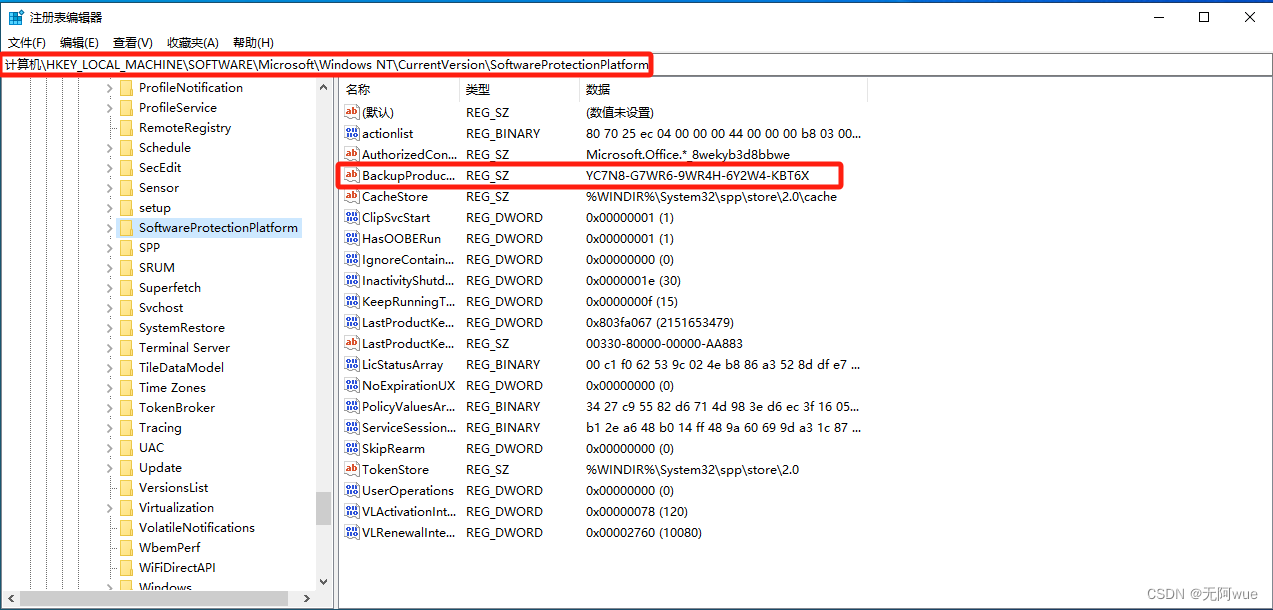

先获取产品密钥,win+r键,输入regedit,打开注册表编辑器,密钥保存所在路径 \HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SoftwareProtectionPlatform

其中 BackupProductKeyDefault 的值就是产品密钥,如下:

再获取系统版本号,直接右键计算机,查看属性即可获得系统版本号,如下:

第五步 格式化flag

ctfshow{md5(YC7N8-G7WR6-9WR4H-6Y2W4-KBT6X_21H2)} -> ctfshow{769a5b735409a2697086e68df511495f}

JiaJia-PC-2

审题

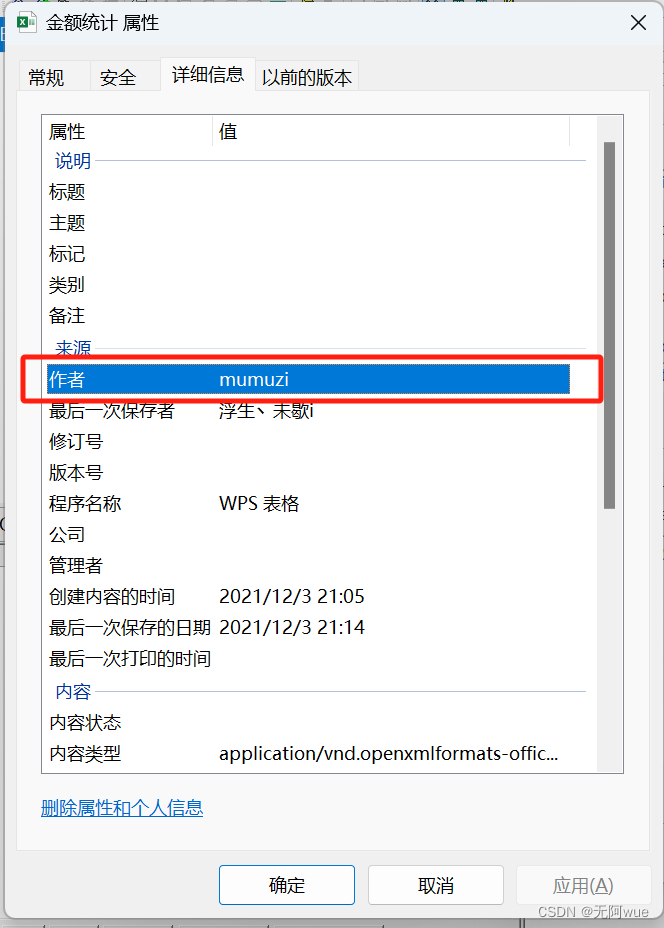

三个问题:1.佳佳的QQ号是多少? 2.金额统计.rar是由哪个QQ号通过邮箱发送来的? 3.金额统计文档的作者是谁?

flag提交格式:ctfshow{md5(A1_A2_A3)}

大致思路

查找并分析磁盘中的文件或许可以获取到想要的信息,认为这些主要靠个人的经验,耐心和一点的运气

实现步骤

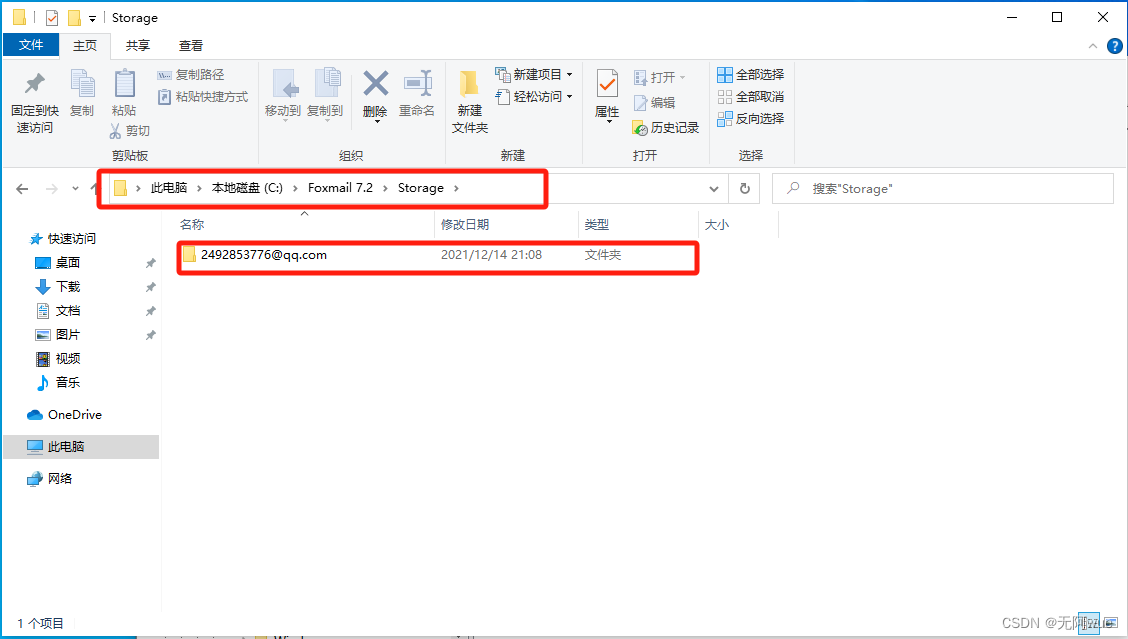

第一步 打开C盘,发现里面有一个Foxmail 7.2的文件夹,Foxmail是腾讯旗下的邮件客户端软件,故这个文件中可能存储着我没想要的信息,比如佳佳的QQ号

打开Foxmail 7.2,里面有个Storage文件夹,应该存储着一些用户的信息,打开Storage,果然发现一个 2492853776@qq.com,那么 2492853776 极有可能是佳佳的QQ号,如下:

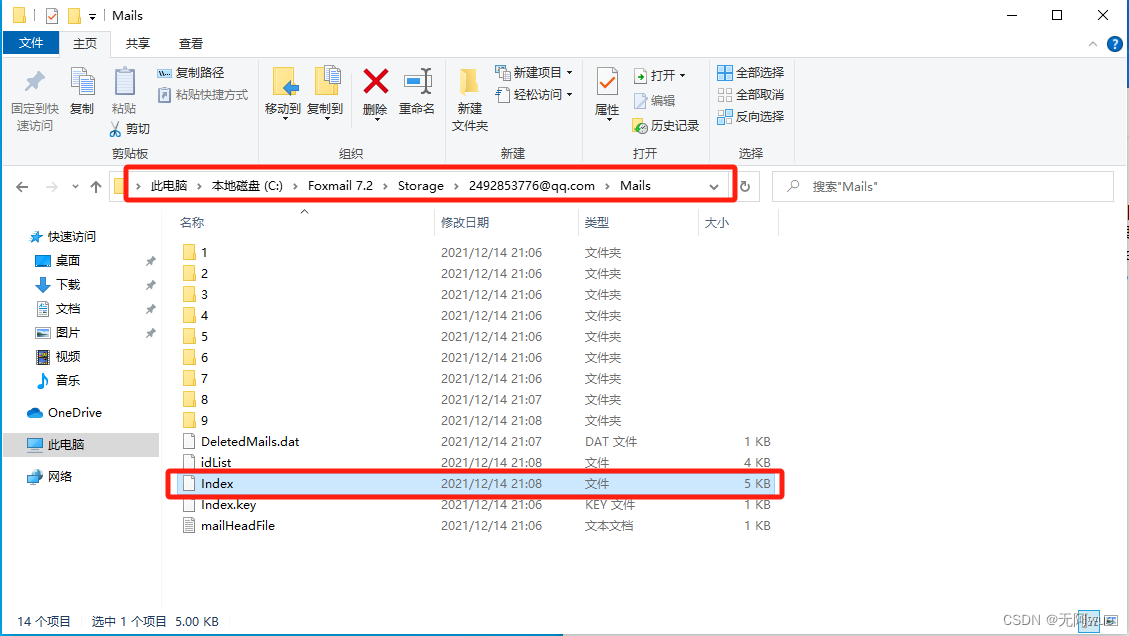

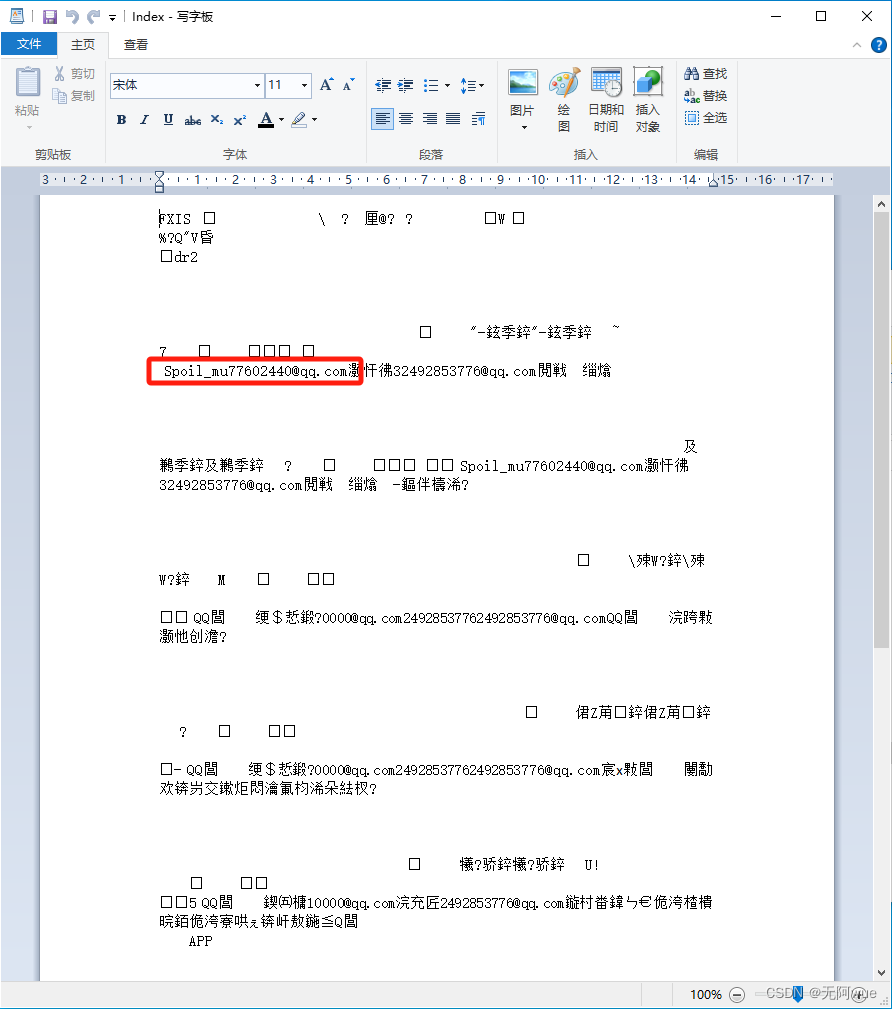

第二步 打开 2492853776@qq.com 文件夹,里面有一个 Mails 文件夹,打开 Mails,发现里面有一个 Index 文件,用写字板打开,其内容有 77602440@qq.com 有理由怀疑 77602440 就是发送者的QQ号。

第三步 看到桌面有一个 金额统计 的压缩包,将里面的文件解压出来,是一个表格文件,复制到物理机,右键属性,点开详细信息,作者那一行可看到这个文件的作者是谁。至于为什么要拷贝到物理机查看属性,因为在这个镜像的仿真中右键属性的详细信息中看不到作者,我猜测可能是镜像win10和我物理机win11系统版本的差异,或者镜像系统中没有打开这个表格的Excel程序造成的,只是猜测,仅供参考。

第四步 想要的信息都已经拿到了,试着提交flag

ctfshow{md5(2492853776_77602440_mumuzi)} -> ctfshow{8f0e8b881a3894736fb34259bd94eb2e}

JiaJia-PC-3

审题

三个问题:

1.佳佳使用了公司指定的聊天软件,并且使用了此软件的远控功能,请问整个远控持续了多少秒?

2.此软件是在多久被开始安装的,请将空格替换成下划线

3.除开开机密码外,佳佳喜欢使用一个通用密码,请找出此密码。

flag提交格式:ctfshow{md5(A1_A2_A3)}

大致思路

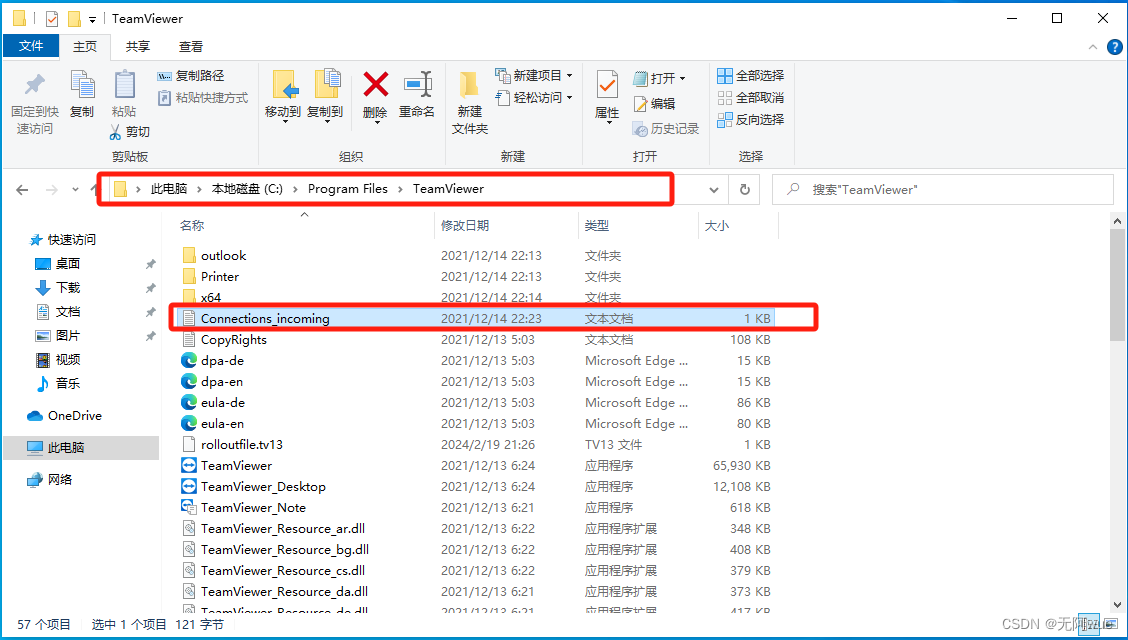

题目中提到了佳佳使用了远控功能,而据之前对C盘文件的查询,发现 C:Program Files\ 文件夹下有一个 TeamViewer 文件夹,而TeamViewer就是一个远程桌面工具,故该文件夹下可能有我们想要的信息。至于佳佳喜欢使用的一个通用密码,第一时间可能就会想到,一些搜索引擎中的密码箱中可能就保存着佳佳喜欢使用的一个通用密码。

实现步骤

第一步 打开 C:Program Files\TeamViewer\ ,根据前面的思路,该文件夹下面或许有我们想要的信息,打开后,发现里面有几个txt文件,其中 Connections_incoming.txt 引起了我们的注意。

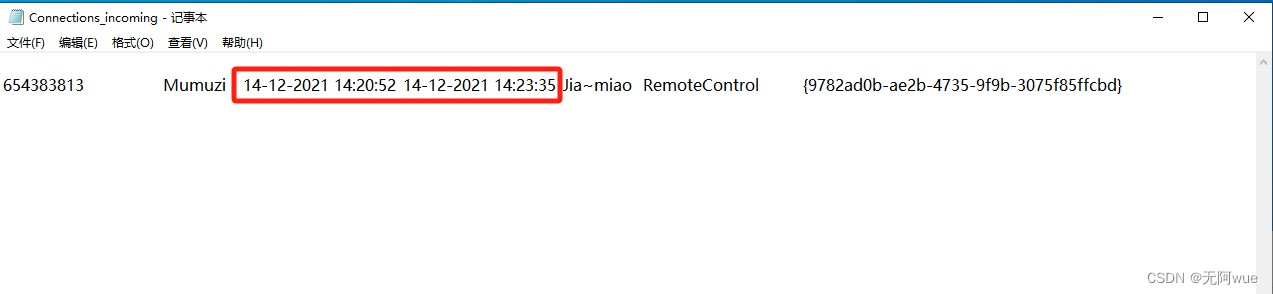

用记事本打开这个文件,曹操败走华容道——不出所料,里面的内容有Mumuzi与Jia~miao远控的开始和结束时间,14-12-2021 14:20:52 14-12-2021 14:23:35 计算一下,连接了163秒

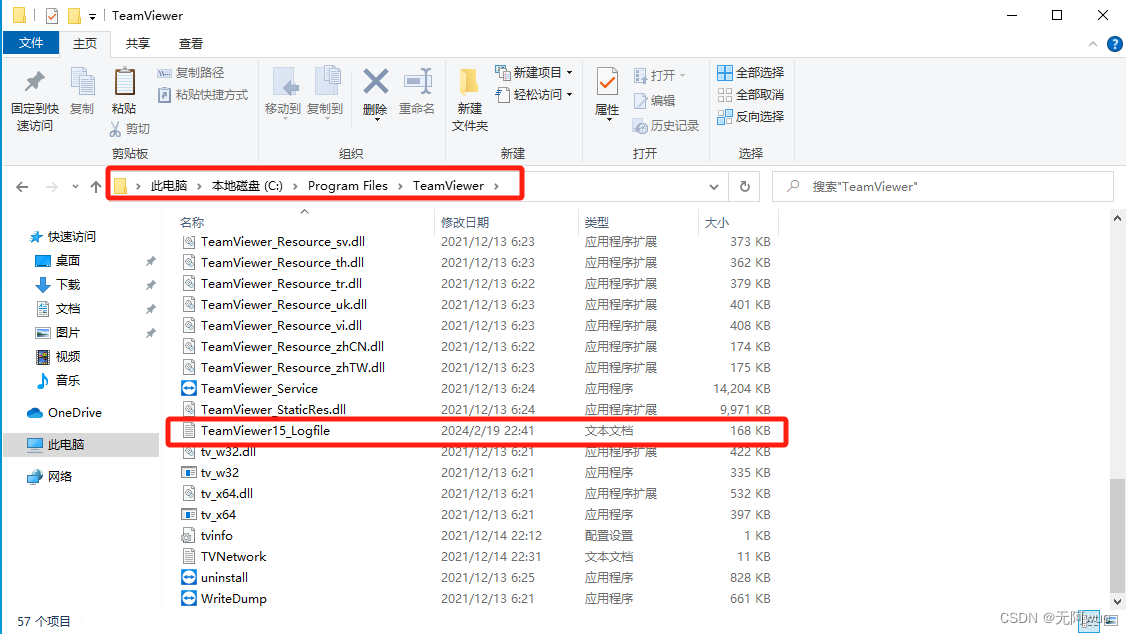

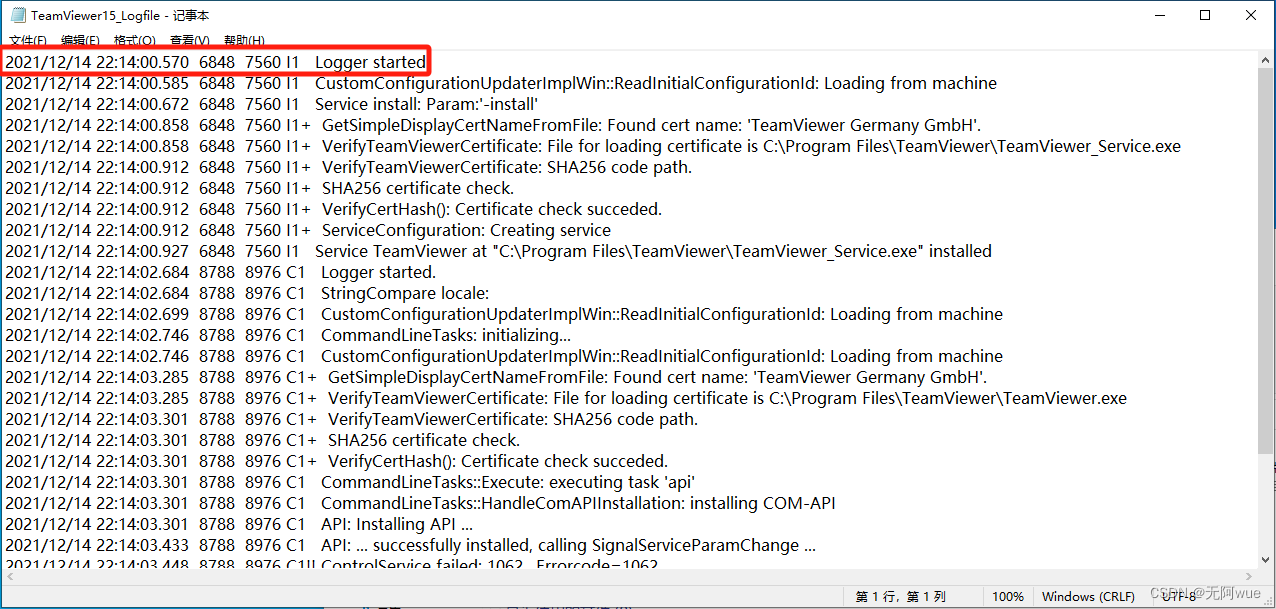

第二步 C:Program Files\TeamViewer\ 文件夹下还有一个文件 TeamViewer15_Logfile.txt 根据文件名,可知这应该是一个TeamViewer的日志文件,里面或许就保存了题目中所问的该软件的安装时间

用记事本打开这个文件,不出所料,日志开始记录的时间就是该软件开始安装的时间,2021/12/14 22:14:00.570

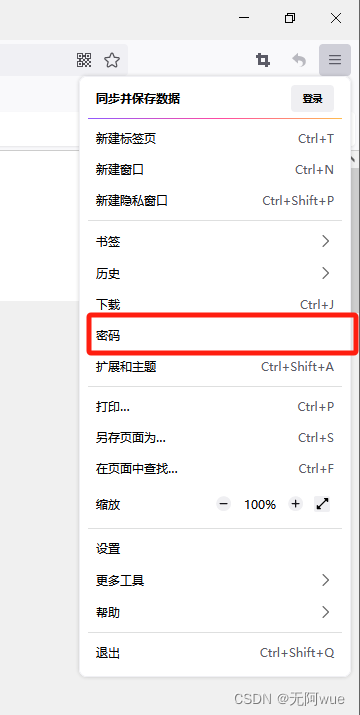

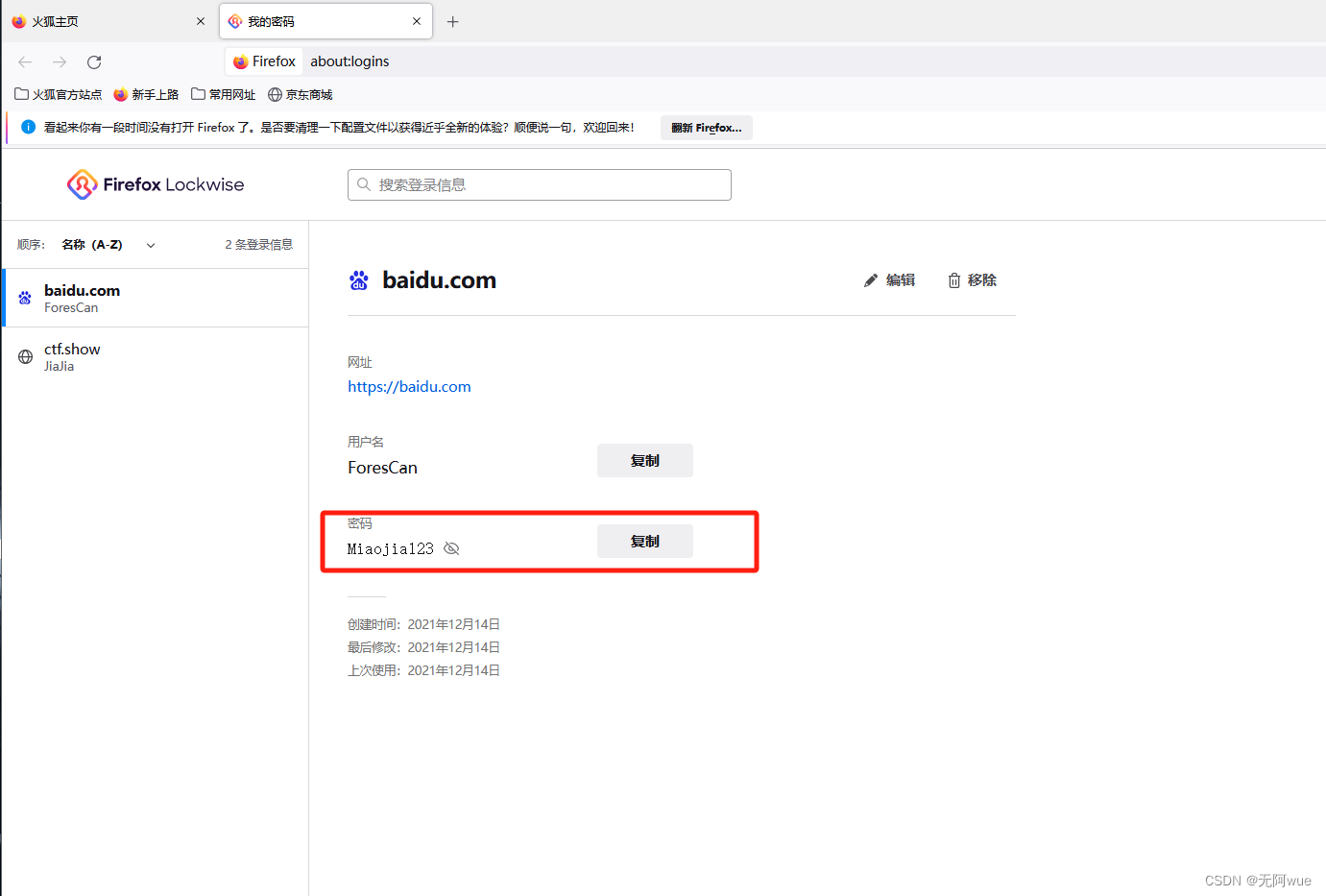

第三步 除开机密码外,佳佳还有一个通用的密码,根据前面的大致思路分析,该密码有可能就保存在桌面中的三个搜索引擎(Edge、Firefox、Chrome)的某个密码箱中。

所以直接访问各个浏览器的密码箱即可,最后从火狐浏览器的密码箱中获取了佳佳喜欢用的一个通用密码。如下

第四步 至此,想要的信息都拿到了,尝试提交flag

ctfshow{md5(163_2021/12/14_22:14:00.570_Miaojia123)} -> ctfshow{a569c7654e2e91ed57169368e4f32415}

总结

总体上不难,重点在于工具的使用和文件的索引与分析上面,更重要的是耐心。因为自身对电子取证了解的也不多,技能与认知有限,以上步骤中有不严谨的地方还望指出。当然还有别的解题方法,待我对电子取证有更进一步的认识后,再来修改润色,提供更多的解题方法。