- 1split()和split(‘ ‘)的区别_c# .split(' ') 和 .split()

- 2Python中的math库_python math

- 3【无人机】非对称多旋翼无人机线性控制的建模、仿真与实现(Matlab代码实现)_无人机的建模与仿真实验

- 4Python实现微信机器人_weixin-python

- 5LinkedList和链表_linkedlist 双向循环链表

- 6python实现登陆后跳转_Django 实现登录后跳转

- 7CentOS系统安装docker、Nextcloud网盘、mysql数据库_centos7用docker安装nextcloud并使用外接数据库mariadb

- 8SQL:SQL通用语法,SQL分类,DDL,图形化界面工具(DataGrip),DML,DQL和DCL_sql图形化工具

- 9如何使用Python读写多个sheet文件_python sheets 选择读取多行sheet(1)_python读取多个sheet表

- 10C++调用yolo模型有哪些方法_yolo c++

企业网络安全规划设计 ensp网络规划设计 校园网规划设计 成品 论文=拓扑 可定制

赞

踩

摘 要

伴随着Internet的日益普及,网络应用的蓬勃发展,网络信息资源的安全备受关注。校园网网络中的主机可能会受到非法入侵者的攻击,网络中的敏感数据有可能泄露或被修改,保证网络系统的保密性、完整性、可用性、可控性、可审查性方面具有其重要意义。通过网络拓扑结构和网组技术对校园网网络进行搭建,通过物理、数据等方面的设计对网络安全进行完善是解决上述问题的有效措施。

究其原因,一是目前互联网病毒的扩散、黑客技术的日益普及,二是传统网络体系结构随着网络技术的基本已经渐渐无法跟上时代。尤其是在我国高校的扩展速度快,网络使用人数多、网络使用者的素质参差不齐,网络性能升级要求频繁。传统的网络拓扑机构、网络模式下升级成本很高。 进而,本论文关于设计目前防火墙的网络体系结构的原理和实现功能。通过在基于防火墙和的基础上,本论文对于校园网络,就着重在安全性和功能性进行了详

关键词:Internet;保密性;防火墙;校园网络;

Abstract

With the increasing popularity of the Internet and the vigorous development of network applications, the security of network information resources has attracted much attention. The host in the campus network may be attacked by illegal intruders, and the sensitive data in the network may be leaked or modified, so it is of great significance to ensure the confidentiality, integrity, availability, controllability, and auditability of the network system. It is an effective measure to solve the above problems to build the campus network through network topology and network group technology, and to improve the network security through the design of physics and data.

The reasons for this are, first, the spread of Internet viruses and the increasing popularity of hacker technology, and second, the traditional network architecture has gradually been unable to keep up with the times with the basic network technology. Especially in China's colleges and universities, the expansion speed is fast, the number of network users is large, the quality of network users is uneven, and the network performance upgrade requirements are frequent. Traditional network topologies and network modes are expensive to upgrade. Furthermore, this paper discusses the principles and implementation functions of designing the network architecture of the current firewall. Based on firewalls, this paper focuses on security and functionality of campus networks

Keywords: Internet; Confidentiality; Firewall; campus network;

目录

第一章 绪论

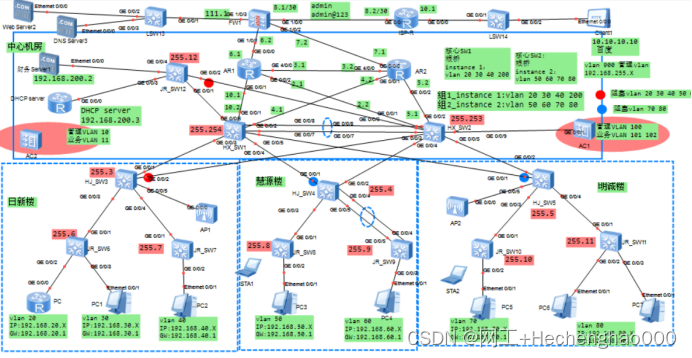

基于华为eNSP的安全校园网综合仿真设计,如下图背景为安全校园网综合仿真设计拓扑图,分别有教学楼,宿舍,食堂,办公室,体育馆,分别为其划分vlan10 20 30 40 50。

由于学校人数比较多,数据庞大,交换机网络层我分为了二层接入层交换机和三层核心层交换机。

在二层交换机之上规划vlan,配置接口类型,核心层交换机做三层交换做VRRP虚拟网关协议组起到网关冗余的作用,还有MSTP多生成树协议起到路由冗余的作用,因为数据比较大为了防止链路堵塞核心交换机之间做链路聚合,提高带宽。核心交换机还是DHCP的中继设备,向DHCP服务器发送单播报文申请获取地址池。

防火墙是出口防火墙划分安全区域DMZ,Trust,Untrust三个安全区域,防火墙做了双出口运营商分别为联通电信,因为学校人数多单运营商负载压力大,所以做多出口多运营商负载分担。DMZ为学校服务器区在此区域。

外网还有一个分部为校外培训分校,lsw13为二层交换机,lsw12为三层交换,出口做nat连通外网,与内网的通信采用gre vpn来实现,安全又稳定。

1.2国内外在该方向上的研究现状

如今互联网不断推动着社会信息化的进程,并逐步对我们的生活、工作和娱乐产生着影响。据统计全球有 200 多个国家接入了互联网。截至去年底,中国网民就已经达 6.18 亿,互联网普及率为 45.8%.互联网应用还扩展到教育、文化、医疗、城市管理与对外交往各个方面。在未来,信息化是社会人文、科学技术与经济建设发展的必然走向,毫无疑问,在信息化的未来社会生活中,互联网将成为重要的社会资源,随着网络在现今生活的普及,网络已成为人们生活的必需,从国家到个人,都在使用着互联网。由于网络的复杂性,网络发展的同时,也带来突出的安全问题,可以说在互联网诞生之日起,网络安全问题就与其如影随形。在国外,以 2010 年一年内进行的统计,美国一半以上的学校网络受到了攻击,经过美国政府对国内学校网络安全指数的分析,发现总结出这些攻击中人员构成主要为学生,还有部分学校人员;攻击的目的多数是要进行非授权访问以及物理破坏。从而看出,学校虽然提升网络安全性能,但攻击仍在,所以校园网络安全不能停留在一刻,要根据情况随时做出调整。

自 1994 年我国首次接入国际互联网,被国际上正式承认为真正拥有全功能Internet 的第 77 个国家。当年我国便启动了中国教育科研计算机网-CERNET.到 2000年我国已有 1000 多所高校通过 CERNET 实现了互联,使得资源共享、信息交流、科学计算和科研合作成为可能,其中中国两个学府-清华大学与北京大学,其校园网络的规模已达到“千兆到楼,百兆到桌面”如今,随着网络技术的发展变革,我国 70%高校的校园主干网的带宽都达到了千兆,部分高校甚至达到了万兆。无线网络技术的飞速发展与普及,使得校园网络不再局限于教学楼与宿舍,现今体育馆与图书馆等地方都有网络覆盖,整个校园都处于了网络之中。但是我国校园网络的基础建设、安全架构与网络规范等方面与国外的先进发达国家仍具有相当的差距,又加之我国校园网的发展快速,而且部分高校对校园网建设不够重视,忽略校园网的网络安全,致使部分学校经常发生被黑客入侵或者病毒干扰的问题,以至于出现时常断网、数据被盗取、被破坏等现象,这些问题对我国当前校园网网络安全是极大的挑战

1.3网络设计原则

1.3.1开放性和标准化原则

首先采用国家标准和国际标准,其次采用广为流行的、实用的工业标准,只有这样,网络系统内部才能方便地从外部网络快速获取信息。同时还要求在授权后网络内部的部分信息可以对外开放,保证网络系统适度的开放性。

这是非常重要,而且非常必要的,同时又是许多网络工程设计人员经常忽视的。我们在进行网络系统设计时,在有标准可执行的情况下,一定要严格按照相应的标准进行设计,而不要我行我素,特别是在像网线制作、结构化布线和网络设备协议支持等方面。采用开放的标准后就可以充分保障网络系统设计的延续性,即使将来当前设计人员不在公司,后来人员也可以通过标准轻松地了解整个网络系统的设计标准。保证互连简单易行。

1.3.2 实用性与先进性兼顾原则

在网络系统设计时首先应该以注重实用为原则,紧密结合具体应用的实际需求。在选择具体的网络技术时一定要同时考虑当前及未来一段时间内主流应用的技术,不要一味地追求新技术和新产品,一方面新的技术和产品还有一个成熟的过程,立即选用时则可能会出现各种意想不到的问题;另一方面,最新技术的产品价格肯定非常昂贵,会造成不必要的资金浪费。

如在以太局域网技术中,目前千兆位以下的以太网技术都已非常成熟,产品价格也已降到了合理的水平,但万兆位以太网技术还没有得到普及应用,相应的产品价格仍相当昂贵,所以如果没有十分的必要,则不要选择万兆位以太网技术的产品。

1.3.3无瓶颈原则

这一点非常重要,否则会造成花了高的成本购买了主档次设备却得不到相应的高性能。网络性能与网络安全一样,最终取决于网络通信链路中性能最低的那部分。这就要求在进行网络系统设计时一定要全局综合考虑各部分的性能,而不能只注重局部的性能配置。特别是交换机端口、网卡和服务器组件配置等方面。

1.3.4可用性原则

我们知道服务器的“四性”中有一个“可用性",网络系统也一样。它决定了所设计的网络系统是否能满足用户应用和稳定运行的需求。网络的“可用性"其实就是表现在网络的“可靠性”、“稳定性”,要求网络系统能长时间稳定运行,而不要经常出现这样或那样的问题。

网络系统的“可用性”通常是由网络设备(软件系统其实也有“可用性”要求)的“可用性”决定的,主要体现在服务器、交换机、路由器、防火墙等重负荷设备上。这就要求在选购这些设备时一定不要一味地贪图廉价,而要选择一些国内、外主流品牌、应用主流技术和成熟型号产品。对于这些关键设备千万不要选择那些杂牌,一方面性能和稳定性无法保障,另一方面售后服务更将是无法弥补的长久的痛。

1.3.5安全第一原则

网络安全涉及到许多方面,最明显、最重要的就是对外界入侵、攻击的检测与防护。现在的网络几乎时刻受到外界的安全威胁,稍有不慎就会被那些病毒、黑客入侵,致使整个网络陷入瘫痪。在一个安全措施完善的计算机网络中,不仅要部署病毒防护系统、防火墙隔离系统,还可能要部署入侵检测、木马查杀系统和物理隔离系统等。当然所选用系统的具体等级要根据相应网络规模大小和安全需求而定,并不一定要求每个网络系统都全面部署这些防护系统。

第二章 企业网络的需求分析

2.1网络组网的需求

| 1 | 网络环境 | 了解网络的建设、部署和使用情况;明确是现有网络的改造升级场景,还是新建网络场景? | 初步确定网络架构和设计方案。 | 初步确定网络架构和组网方案,是新建网络架构,还是沿用现有网络架构,对应的设计内容组网架构设计。 |

| 2 | 网络痛点 | 了解客户现有网络的痛点(针对网络改造升级场景),或者对网络的期望。 | 确定网络的建设要求和目标,初步确定网络需支持的特性。 | - |

| 3 | 网络业务 | 了解网络中需要部署的业务及其特性,明确网络业务和流量模型。 | 确定网络带宽和业务特性。 | 如果有可靠性要求,则需要进行组网可靠性设计,对应设计内容组网可靠性设计。 |

| 4 | 业务安全 | 了解行业的安全合规要求,了解网络业务是否需要隔离以及隔离要求(若有),了解网络安全建设要求。 | 确定业务隔离和网络安全防护、安全合规建设方案。 | - |

| 5 | 网络规模 | 了解网络用户/终端规模以及3~5年之间的增长态势。 | 最终确定网络架构与设计方案。 | 确定接入层设计方案,明确有线接入的端口数量以及无线接入终端的数量,从而明确无线接入交换机和无线接入AP的数量,对应设计内容接入层组网设计、WLAN设计; 同时,也有助于最终确定网络架构,是否需要汇聚层或核心层,对应设计内容组网架构设计。 |

| 6 | 终端类型 | 了解终端类型及接入要求。 | 确定网络接入方案。 | 确定接入层设计方案,采用有线接入和或无线接入方案,对应设计内容接入层组网设计;如果有无线终端接入,则需要设计WLAN,即WLAN设计 |

| 7 | 管理运维 | 了解网络管理模式(存量网络)或期望的管理模式(新建网络)以及运维模式 | 确定网络管理运维方案 |

2.2网络功能需求

02、配置Eth-Trunk 链路捆绑实现链路冗余

03、企业内部划分多个vlan,减小广播域大小,提高网络的可靠性

04、配置MSTP+VRRP实现流量负载分担,同时实现冗余,并配置相应的stp优化技术stp收敛,减少stp震荡

05、所有用户均为自动获取IP地址

06、配置相应的DHCP snooping隔绝非法DHCP server

07、配置OSPF和静态路由实现三层路由互通

08、防火墙配置安全策略,放行内网区域到dmz区的流量

09、防火墙配置NAT策略和安全策略,使得用户可以访问外网百度

10、防火墙配置服务器映射和安全策略,允许外网用户Client通过公网地址100.100.100.100访问web服务器

11、防火墙配置相应策略,允许外网用户Client通过公网http://100.100.100.100访问登录web服务器

12、用户能够通过域名(www.baidu.com)访问外网百度

13、内部财务服务器只允许vlan 50用户访问

14、LSW1-LSW12交换机都能被telnet(huawei 5555)

15、无线WLAN配置,且业务vlan 101 102也可以通过域名(www.baidu.com)访问外网百度 无线内网互通,无线与有线内部互通

第三章 中小型企业的网络设计

3.1网络拓扑的设计

三层网络架构采用层次化模型设计,即将复杂的网络设计分成几个层次,每个层次着重于某些特定的功能,这样就能够使一个复杂的大问题变成许多简单的小问题。三层网络架构设计的网络有三个层次:核心层(网络的高速交换主干)、汇聚层(提供基于策略的连接)、接入层(将工作站接入网络)。

图3-1 企业网络拓扑图

3.2核心层的设计

核心层:核心层是网络的高速交换主干,对整个网络的连通起到至关重要的作用。核心层应该具有如下几个特性:可靠性、高效性、冗余性、容错性、可管理性、适应性、低延时性等。在核心层中,应该采用高带宽的千兆以上交换机。因为核心层是网络的枢纽中心,重要性突出。核心层设备采用双机冗余热备份是非常必要的,也可以使用负载均衡功能,来改善网络性能。

核心层是校园网互联网络的高速交换主干,用于实现远程站点之间的优化传输,对协调学校之间的通信非常重要。核心层负责完成网络各会聚节点之间的互联及高效的数据传输,交换,转发以及路由分发。

根据校园网的需求分析,核心层要具有以下特点:

- 提供高可靠性和冗余性;

- 提供故障隔离,能够快速的隔离有故障的地方,保证可用性;

- 能够适应将来的升级;

根据以上特点,选择千兆多层以太网交换机来作为网络的核心层设备,用它来构成网络中的骨干部分。千兆交换机下面可以连上许多的百兆甚至是千兆交换机作为汇聚层的交换机,汇聚层的交换机在连上接入层的交换机或者直接连接用户,核心交换机之间采用链路聚合来提高带宽达到100M到桌面的带宽,支持多媒体技术的通信。核心层设备做VRRP虚拟网关冗余实现DHCP主备。

3.3汇聚层的设计

汇聚层:汇聚层是网络接入层和核心层的“中介”,就是在工作站接入核心层前先做汇聚,以减轻核心层设备的负荷。汇聚层具有实施策略、安全、工作组接入、虚拟局域网(VLAN)之间的路由、源地址或目的地址过滤等多种功能。在汇聚层中,应该选用支持三层交换技术和VLAN的交换机,以达到网络隔离和分段的目的。它主要是负责将各种接入业务集中起来,除了进行小范围局部数据交换,转发以外,还能通过高速接口把数据传输到核心层,起到了承上启下的作用。

校园网的汇聚层需要具备以下基本特点和功能:

- 对上链提供多种的千兆网络端口

汇聚层的设备要具有承上启下的作用,因此把接入层的数据通过高速端口向上传输给核心层,以保证接入层的带宽要求,对上的接口还要具有多样性,如1Gbps的多模光口,1Gbps的单模光口等,保证在实际运用中的多样性。

- 模块化组网

汇聚层的交换机一般都要采用模块化的结构,支持多个插槽,可插入丰富的端口模块,以适应良好的实际组网能力和强大的可扩展性,这都是在数据中心组建网络中不可缺少的功能。

- 支持丰富的二层协议

汇聚层正因为它重要的承上启下的作用,所以它应该具有支持丰富的二层协议的能力,比如:VLAN,端口镜像,生成树,流量控制等。有利于管理和控制好网络的运行,保证正常的业务。

- 完善的安全机制

正因为的安全的重要性,所以在汇聚层上要有各种的策略的访问控制。以提高访问的安全性。特别是对重要的服务器的安全隔离是很重要的。

- 使用方便的网络管理

这也是在数据中心网络中最为重要的部分,是要采用统一的网络管理平台。支持SNMP协议和 C/S体系结构,可提供方便的WEB网络管理模式,这样就能方便的管理起具有一定规模的网络。

3.4接入层的设计

接入层:接入层向本地网段提供工作站接入。在接入层中,减少同一网段的工作站数量,能够向工作组提供高速带宽。接入层可以选择不支持VLAN和三层交换技术的普通交换机。接入层是为用户直接提供接入服务的,把工作组和汇聚层的设备连接起来。

接入层位于网络中的末端,对下面提供工作组的接入,对上连接到汇聚层。接入层提供各种标准的接口将数据传输到网络中,完成基本业务系统之间的隔离和安全性控制,认证管理等功能。应该具有以下的特点:

- 提供各种数量不等的100Mbps端口到用户,在需求分析中我们就已经谈到,要保证用户有100M 的带宽接入,以满足多媒体服务的需要,可见那是一个十分重要的特点。

- 高性能,低成本,所有的交换端口支持全线速的二层交换。可见,在网络中对于在保证传输质量的同时,最成本的控制也是个重要的因数,要选择高性价比的设备才是上上策。

- 支持标准的以太网的协议支持丰富的业界标准,充分考虑兼容现有的网络设施,这样可以在提高网络性能的同时、充分利用起以有的设施,达到节约成本的作用。

- 支持丰富的业务性能,能提供更好的网络服务。

3.5 IP地址和VLAN划分

使用vlan和子网划分对每个部门进行规划,每一个部门单独一个24位的子网断,保证连续性

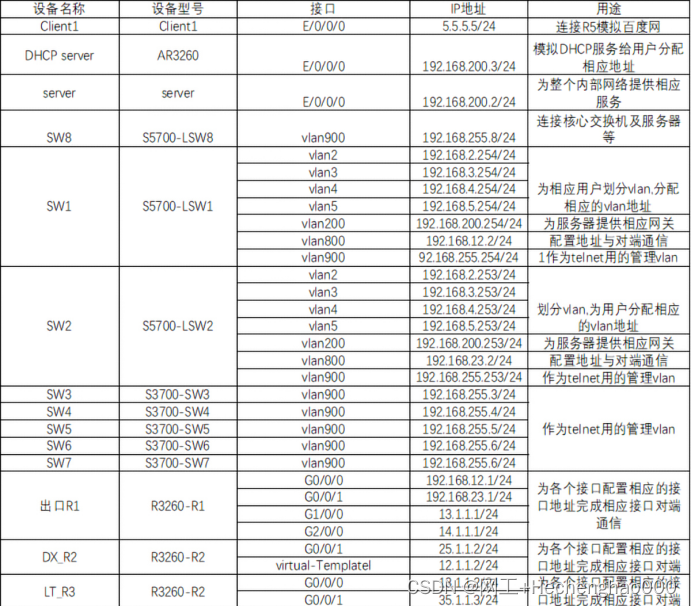

表3-1 vlan ip选型表

第4章 中小型企业网络的实施

4.1VLAN Trunk配置

HX_SW1:

<Huawei>sy

[Huawei]un in en

[Huawei]sysname HX_SW1

[HX_SW1]int Eth-Trunk 1

[HX_SW1-Eth-Trunk1]mode lacp-static

[HX_SW1-Eth-Trunk1]trunkport g0/0/7

[HX_SW1-Eth-Trunk1]trunkport g0/0/8

[HX_SW1-Eth-Trunk1]q

------------------------------------

4.2VLAN 底层配置

JR_SW6:

<Huawei>SY

[Huawei]un in en

[Huawei]sysname JR_SW6

[JR_SW6]vlan batch 20 30 40 50 60 70 80 200 900

[JR_SW6]int g0/0/1

[JR_SW6-GigabitEthernet0/0/1]port link-type trunk

[JR_SW6-GigabitEthernet0/0/1]port trunk allow-pass vlan 20 30 900

[JR_SW6-GigabitEthernet0/0/1]int g0/0/2

[JR_SW6-GigabitEthernet0/0/2]port link-type access

[JR_SW6-GigabitEthernet0/0/2]port default vlan 20

[JR_SW6-GigabitEthernet0/0/2]int g0/0/3

[JR_SW6-GigabitEthernet0/0/3]port link-type access

[JR_SW6-GigabitEthernet0/0/3]port default vlan 30

[JR_SW6-GigabitEthernet0/0/3]

4.3MSTP配置

~~~java

HX_SW1:

<HX_SW1>sy

[HX_SW1]stp region-configuration

[HX_SW1-mst-region]instance 1 vlan 20 30 40 200

[HX_SW1-mst-region]region-name aa

[HX_SW1-mst-region]revision-level 1

[HX_SW1-mst-region]instance 2 vlan 50 60 70 80

[HX_SW1-mst-region]active region-configuration

[HX_SW1-mst-region]dis this

/*#所有汇聚层交换机和服务器组交换机都需要配置以下命令

stp region-configuration

region-name aa

revision-level 1

instance 1 vlan 20 30 40 50 60 200

instance 2 vlan 70 80

active region-configuration

#*/

[HX_SW1-mst-region]qui

[HX_SW1]stp instance 1 root primary

[HX_SW1]stp instance 2 root secondary

[HX_SW1]dis this //查看配置

4.4VRRP网关冗余

HX_SW1:

[HX_SW1]int vlan 20

[HX_SW1-Vlanif20]ip add 192.168.20.254 24

[HX_SW1-Vlanif20]vrrp vrid 20 virtual-ip 192.168.20.1

[HX_SW1-Vlanif20]vrrp vrid 20 priority 105

[HX_SW1-Vlanif20]dis this

[HX_SW1-Vlanif20]qui

[HX_SW1]int vlan 30

[HX_SW1-Vlanif30]ip add 192.168.30.254 24

[HX_SW1-Vlanif30]vrrp vrid 30 virtual-ip 192.168.30.1

[HX_SW1-Vlanif30]vrrp vrid 30 priority 105

[HX_SW1-Vlanif30]qui

[HX_SW1]int vlan 40

[HX_SW1-Vlanif40]ip add 192.168.40.254 24

[HX_SW1-Vlanif40]vrrp vrid 40 virtual-ip 192.168.40.1

[HX_SW1-Vlanif40]vrrp vrid 40 priority 105

[HX_SW1-Vlanif40]int vlan 50

[HX_SW1-Vlanif50]ip add 192.168.50.254 24

[HX_SW1-Vlanif50]vrrp vrid 50 virtual-ip 192.168.50.1

[HX_SW1-Vlanif50]int vlan 60

[HX_SW1-Vlanif60]ip add 192.168.60.254 24

[HX_SW1-Vlanif60]vrrp vrid 60 virtual-ip 192.168.60.1

[HX_SW1-Vlanif60]int vlan 200

[HX_SW1-Vlanif200]ip add 192.168.200.254 24

[HX_SW1-Vlanif200]vrrp vrid 200 virtual-ip 192.168.200.1

[HX_SW1-Vlanif200]vrrp vrid 200 priority 105

[HX_SW1-Vlanif200]int vlan 70

[HX_SW1-Vlanif70]ip add 192.168.70.254 24

[HX_SW1-Vlanif70]vrrp vrid 70 virtual-ip 192.168.70.1

[HX_SW1-Vlanif70]int vlan 80

[HX_SW1-Vlanif80]ip add 192.168.80.254 24

[HX_SW1-Vlanif80]vrrp vrid 80 virtual-ip 192.168.80.1

[HX_SW1-Vlanif80]int vlan 10

[HX_SW1-Vlanif10]ip add 192.168.10.2 24

[HX_SW1-Vlanif10]int vlan 4

[HX_SW1-Vlanif4]ip add 192.168.4.1 24

[HX_SW1-Vlanif4]qui

4.5DHCP中继

~~~java

DHCP:

<Huawei>sys

[Huawei]un in en

[Huawei]sysname DHCP

[DHCP]dhcp enable

[DHCP]ip pool vlan20

Info: It's successful to create an IP address pool.

[DHCP-ip-pool-vlan20]network 192.168.20.0 mask 24

[DHCP-ip-pool-vlan20]gateway-list 192.168.20.1

[DHCP-ip-pool-vlan20]dns-list 192.168.111.3 8.8.8.8

[DHCP-ip-pool-vlan20]excluded-ip-address 192.168.20.250 192.168.20.254

[DHCP-ip-pool-vlan20]q

[DHCP]ip pool vlan30

Info: It's successful to create an IP address pool.

[DHCP-ip-pool-vlan30]gateway-list 192.168.30.1

[DHCP-ip-pool-vlan30]network 192.168.30.0 mask 255.255.255.0

[DHCP-ip-pool-vlan30]dns-list 192.168.111.3 8.8.8.8

[DHCP-ip-pool-vlan30]excluded-ip-address 192.168.30.250 192.168.30.254

[DHCP-ip-pool-vlan30]q

[DHCP]ip pool vlan40

Info: It's successful to create an IP address pool.

[DHCP-ip-pool-vlan40]gateway-list 192.168.40.1

[DHCP-ip-pool-vlan40]network 192.168.40.0 mask 255.255.255.0

[DHCP-ip-pool-vlan40]dns-list 192.168.111.3 8.8.8.8

[DHCP-ip-pool-vlan40]excluded-ip-address 192.168.40.250 192.168.40.254

4.6核心层路由器地址配置

R1:

<Huawei>sys

[Huawei]un in en

[Huawei]sysname R1

[R1]int g0/0/0

[R1-GigabitEthernet0/0/0]ip add 192.168.6.1 24

[R1-GigabitEthernet0/0/0]int g0/0/1

[R1-GigabitEthernet0/0/1]ip add 192.168.10.1 24

[R1-GigabitEthernet0/0/1]int g0/0/2

[R1-GigabitEthernet0/0/2]ip add 192.168.2.1 24

[R1-GigabitEthernet0/0/2]int g4/0/0

[R1-GigabitEthernet4/0/0]ip add 192.168.3.1 24

[R1-GigabitEthernet4/0/0]qui

[R1]

4.7防火墙基本配置

IP地址配置和区域划分

~~~java

<USG6000V1>sys

[USG6000V1]un in en

[USG6000V1]sysname FW

[FW]int g1/0/0

[FW-GigabitEthernet1/0/0]ip add 192.168.8.1 30

[FW-GigabitEthernet1/0/0]service-manage all permit

[FW-GigabitEthernet1/0/0]int g1/0/1

[FW-GigabitEthernet1/0/1]ip add 192.168.6.2 24

[FW-GigabitEthernet1/0/1]service-manage all permit

[FW-GigabitEthernet1/0/1]int g1/0/2

[FW-GigabitEthernet1/0/2]ip add 192.168.7.2 24

[FW-GigabitEthernet1/0/2]service-manage all permit

[FW-GigabitEthernet1/0/2]int g1/0/3

[FW-GigabitEthernet1/0/3]ip add 192.168.111.1 24

[FW-GigabitEthernet1/0/3]service-manage all permit

[FW-GigabitEthernet1/0/3]quit

[FW]firewall zone untrust

[FW-zone-untrust]add int g1/0/0

[FW-zone-untrust]qui

[FW]firewall zone dmz

[FW-zone-dmz]add int g1/0/3

[FW-zone-dmz]quit

[FW]firewall zone trust

[FW-zone-trust]add int g1/0/1

[FW-zone-trust]add int g1/0/2

[FW-zone-trust]qui

4.8OSPF配置

~~~java

HX_SW1:

[HX_SW1]ospf 1

[HX_SW1-ospf-1]silent-interface vlan 20

[HX_SW1-ospf-1]silent-interface vlan 30

[HX_SW1-ospf-1]silent-interface vlan 40

[HX_SW1-ospf-1]silent-interface vlan 50

[HX_SW1-ospf-1]silent-interface vlan 60

[HX_SW1-ospf-1]silent-interface vlan 70

[HX_SW1-ospf-1]silent-interface vlan 80

[HX_SW1-ospf-1]silent-interface vlan 200

[HX_SW1-ospf-1]area 0

[HX_SW1-ospf-1-area-0.0.0.0]net 192.168.4.0 0.0.0.255

[HX_SW1-ospf-1-area-0.0.0.0]net 192.168.10.0 0.0.0.255

[HX_SW1-ospf-1-area-0.0.0.0]net 192.168.20.0 0.0.0.255

[HX_SW1-ospf-1-area-0.0.0.0]net 192.168.30.0 0.0.0.255

[HX_SW1-ospf-1-area-0.0.0.0]net 192.168.40.0 0.0.0.255

[HX_SW1-ospf-1-area-0.0.0.0]net 192.168.50.0 0.0.0.255

[HX_SW1-ospf-1-area-0.0.0.0]net 192.168.60.0 0.0.0.255

[HX_SW1-ospf-1-area-0.0.0.0]net 192.168.70.0 0.0.0.255

[HX_SW1-ospf-1-area-0.0.0.0]net 192.168.80.0 0.0.0.255

[HX_SW1-ospf-1-area-0.0.0.0]net 192.168.200.0 0.0.0.255

[HX_SW1-ospf-1-area-0.0.0.0]qui

[HX_SW1-ospf-1]qui

[HX_SW1]

4.9防火墙策略配置

~~~java

//放行trust->dmz流量

[FW]security-policy

[FW-policy-security]rule name trust_to_dmz

[FW-policy-security-rule-trust_to_dmz]source-zone trust

[FW-policy-security-rule-trust_to_dmz]destination-zone dmz

[FW-policy-security-rule-trust_to_dmz]action permit

[FW-policy-security-rule-trust_to_dmz]qui

[FW-policy-security]qui

//防火墙可以访问任何区域

[FW]security-policy

[FW-policy-security]rule name local_to_any

[FW-policy-security-rule-local_to_any]source-zone local

[FW-policy-security-rule-local_to_any]destination-zone any

[FW-policy-security-rule-local_to_any]action permit

[FW-policy-security-rule-local_to_any]qui

[FW-policy-security]qui

4.10外网路由器基本配置

~~~java

ISP_R:

<Huawei>sys

[Huawei]un in en

[Huawei]sysname ISP_R

[ISP_R]int g0/0/1

[ISP_R-GigabitEthernet0/0/1]ip add 192.168.8.2 30

[ISP_R-GigabitEthernet0/0/1]int g0/0/0

[ISP_R-GigabitEthernet0/0/0]ip add 10.10.10.1 24

[ISP_R-GigabitEthernet0/0/0]qui

4.11无线WLAN配置

HX_SW2:

<HX_SW2>sy

[HX_SW2]vlan batch 100 101 102

[HX_SW2]int g0/0/9

[HX_SW2-GigabitEthernet0/0/9]port link-type trunk

[HX_SW2-GigabitEthernet0/0/9]port trunk allow-pass vlan all

[HX_SW2-GigabitEthernet0/0/9]int g0/0/3

[HX_SW2-GigabitEthernet0/0/3]port trunk allow-pass vlan 100 101 102

[HX_SW2-GigabitEthernet0/0/3]int g0/0/5

[HX_SW2-GigabitEthernet0/0/5]port trunk allow-pass vlan 100 101 102

[HX_SW2-GigabitEthernet0/0/5]qui

[HX_SW2]int vlan 100

[HX_SW2-Vlanif100]ip add 192.168.100.1 24

[HX_SW2-Vlanif100]int vlan 101

[HX_SW2-Vlanif101]ip add 192.168.101.1 24

[HX_SW2-Vlanif101]int vlan 102

[HX_SW2-Vlanif102]ip add 192.168.102.1 24

[HX_SW2-Vlanif102]qui

[HX_SW2]dhcp enable

[HX_SW2]ip pool ap_pool

Info:It's successful to create an IP address pool.

[HX_SW2-ip-pool-ap_pool]gateway-list 192.168.100.1

[HX_SW2-ip-pool-ap_pool]network 192.168.100.0 mask 24

[HX_SW2-ip-pool-ap_pool]excluded-ip-address 192.168.100.100

[HX_SW2-ip-pool-ap_pool]dns-list 192.168.111.3

[HX_SW2-ip-pool-ap_pool]qui

[HX_SW2]ip pool hua_1

Info:It's successful to create an IP address pool.

[HX_SW2-ip-pool-hua_1]gateway-list 192.168.101.1

[HX_SW2-ip-pool-hua_1]network 192.168.101.0 mask 24

[HX_SW2-ip-pool-hua_1]dns-list 192.168.111.3

[HX_SW2-ip-pool-hua_1]qui

[HX_SW2]ip pool hua_2

Info:It's successful to create an IP address pool.

[HX_SW2-ip-pool-hua_2]gateway-list 192.168.102.1

[HX_SW2-ip-pool-hua_2]network 192.168.102.0 mask 24

[HX_SW2-ip-pool-hua_2]dns-list 192.168.111.3

[HX_SW2-ip-pool-hua_2]qui

[HX_SW2]int vlan 100

[HX_SW2-Vlanif100]dhcp select global

[HX_SW2-Vlanif100]int vlan 101

[HX_SW2-Vlanif101]dhcp select global

[HX_SW2-Vlanif101]int vlan 102

[HX_SW2-Vlanif102]dhcp select global

[HX_SW2-Vlanif102]qui

[HX_SW2]qui

<HX_SW2>save

第五章 中小型企业网络的测试

获取完整论文+配置好的拓扑联系作者

获取完整论文+配置好的拓扑联系作者

5.1 DHCP自动获取地址测试

以客户部、产品部为例,验证DHCP地址获取情况:可以获取到ip地址

获取完整论文+配置好的拓扑联系作者

获取完整论文+配置好的拓扑联系作者

5.1测试PC是否通网关

我们配置完相应的vlan划分、mstp、vrrp这是我们就可以给PC先手动配置一个地址来验证

/*手动给PC配置IP地址访问网关,如给vlan30下的PC配置

IP:192.168.30.3

GW:192.168.30.1 测试访问网关,ping 192.168.30.1通了即可*/

/*手动给PC配置IP地址访问网关,如给vlan3下的PC配置

IP:192.168.70.7

GW:192.168.70.1 测试访问网关,ping 192.168.70.1通了即可*/

这里以PC1为例,其余vlan的PC同理可得:

5.2测试PC能否自动获取地址

当我们配置好了相应的DHCP我们就让我们在的PC处于不同的vlan中自动获取不同的地址(这里我们专门用了一台DHCP server来充当我们的DHCP服务器)

5.3测试OSPF能否学到相应网段

输入查看路由表的命令dis ip rou即可查看相应的相应的路由表,是否在我们的Proto栏中会出现OSPF

5.4检测内网互通

此时内部区域通过ospf宣告了相应的网段后,是可以实现内部互通,如PC1和PC3的通信,在PC3中去ping PC1能否互通,能通即可

5.5MSTP检测

不难发现在我们的核心、汇聚交换机上配置了mstp后我们在HJ_SW3和HJ_SW4上我们不难发现上行口总有一个是堵塞的,SW3堵塞的是G0/0/2口,SW4堵塞的是我们的G0/0/1口(DISCARDING:堵塞的意思),

5.6VRRP网关冗余检测

我们在配置好VRRP后在核心交换机1和2上输入dis vrrp br就会发现,相应的vlan在HX_SW1上是master,那么在HX_SW2上就是backup即可(怎么理解呢:就是VLAN 20 30 40 200 255我们优先走HX_SW1,其余VLAN我们优先走HX_SW2)

5.7用户自动获取地址检测

当我们配置好了相应的DHCP我们就让我们在的PC处于不同的vlan中自动获取不同的地址(这里我们专门用了一台DHCP server来充当我们的DHCP服务器)

5.8出口NAT检测

验证是否在出口做了NAT,且验证是否成功,可以用内网的用户去ping外网用户,能通即可,如图所示:

获取完整论文+配置好的拓扑联系作者

获取完整论文+配置好的拓扑联系作者

至今日,毕业设计基本完成历经了几个月的奋战,紧张而又充实的毕业设计终于落下了帷幕。回想这段日子的经历和感受,我感慨万千,在这次毕业设计的过程中,我拥有了无数难忘的回忆和收获。

次实验将组网所需的设备选型、拓扑结构图、IP规划、具体配置技术等必备步骤一一罗列,阐述了企业网络组建对提升企业发展空间的重要性。由于企业网功能齐全,接触面广,在网络设计规划中都非常复杂,因此在论述中也不能做到面面俱到。在设计过程中借鉴和参考了许多有关方面的资料,也通过Internet在广阔的网络平台寻找设计的题材,我感受到了网络的无穷魅力同时也发现自己掌握的网络知识是如此欠缺,在设计过程中接触了很多全新的网络知识,并通过多方面的努力把所学的知识加以应用,通过这次综合实践,丰富了我在网络方面的知识,同时也加强了我的实际操作能力和动手能力。特别在网络设计、交换机、路由器方面,我有了更加丰富的理论和实践经验。我一定在以后的学习生活中更加努力,相信有一天我能做的更好。

[1]谢希仁 .计算机网络 (第七版 )[M]. 北京:电子工业出版社 ,2017

[2]褚建立 .网络综合布线实用技术 [M]. 清华大学出版社 ,2002

[3]蔡建新 .网络工程概论 [M]. 清华大学出版社 ,2002

[4]程庆梅 .计算机网络实训教程 [M]. 高等教育出版社 ,2003

[5]罗皇.网路组建与管理教程 [M]. 清华大学出版社 ,2004

[6]迪波斯,奥克斯著.李展等译.防火墙与VPN:原理与实践[M].清华大学出版社,2022.

[7]扈新波.局域网组建与管理技术详解[M].电子工业出版社,2021.

[8]文洋.网管员使用大全—局域网组建、管理、升级与维护[M].电子工业出版社.,2021.

[9]倪伟.局域网组建、管理及维护基础与实例教程[M].电子工:业出版社,2021.

[10]卢卡斯等编著.谢琳等译.防火墙策略与VPN配置[M].水利水电出版社,2021.

[11] Tim Szigeti,Christina Hattingh著.田敏,宋辉译.端到端QOS网络设计[M].人民邮电出版社,2021.

[12]王振宇;吴萍;Cisco路由器VPN配置常见问题及解决方法[J].硅谷,2020.

[13]周立.计算机防火墙技术原理分析及应用展望[J].硅谷,2020.

[14]刘荣林;刘卿;Cisco路出器配置及使用技巧探讨[J].煤炭技术,2020.

[15]周雪.安全服务器十年磨剑终出鞘[J].信息安全与通信保密,2020.

[16]严雪林.试论国家秘密的特征[J].信息安全与通信保密,2020.

致 谢

读书生活在这个季节即将划上一个句号,而于我的人生却只是一个逗号,我将面对又一次征程的开始。两年的求学生涯在师长、亲友的大力支持下,走得辛苦却也收获满囊,在论文即将付梓之际,思绪万千,心情久久不能平静。 伟人、名人为我所崇拜,可是我更急切地要把我的敬意和赞美献给一位平凡的人,我的讲师李立峰。我不是您最出色的学生,而您却是我最尊敬的老师。您治学严谨,认真负责,视野雄阔,为我营造了一种良好的精神氛围。授人以鱼不如授人以渔,置身其间,耳濡目染,潜移默化,使我不仅接受了全新的思想观念,树立了宏伟的学术目标,领会了基本的思考方式,从论文题目的选定到论文写作的指导,经由您悉心的点拨,再经思考后的领悟,常常让我有“山重水复疑无路,柳暗花明又一村”