热门标签

热门文章

- 1以http为协议头开头的url_htt开头的

- 2数据挖掘(机器学习)面试--SVM面试常考问题_数据挖掘面试常规问题

- 3网易技术面试,Android UI-开源框架ImageLoader的完美例子,程序员面试防坑宝典

- 4【vivado】ILA调试报错 The debug hub core was not detected 以及 Data read from hw_ila [hw_ila_1] is corrupted_warning: [labtools 27-3361] the debug hub core was

- 5Base64编码解码_base解码

- 6专业课课本复习(数电,通原,数信,信号与系统,数据结构)_表征cpld容量的关键指标是查找表的数量吗

- 7Anaconda Navigator无法打开的问题(已解决)_anaconda navigator打不开

- 8python 车牌识别训练模型_python cnn tensorflow 车牌识别 网络模型

- 9【Python】ffmpeg模块处理视频、音频信息_audio video ffmpeg-python 分离

- 10数据建模五大步(以KNeighborsClassifier算法为主)_joblib加载模型kneighborsclassfier

当前位置: article > 正文

《恶意代码分析实战》课后题第一章_1、使用peid、petools、strings等工具完成对恶意代码lab01-04.exe的基础静

作者:你好赵伟 | 2024-06-16 04:00:22

赞

踩

1、使用peid、petools、strings等工具完成对恶意代码lab01-04.exe的基础静态分析,

Lab 1-1

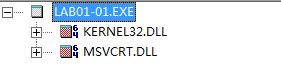

2、通过PETools查看文件头

Lab01-01.dll

Lab01-01.exe

3、通过PEID 未加壳

4、通过Dependency Walker查看导入函数

Lab01-01.dll

ws2-32.dll :Windows Sockets应用程序接口, 用于支持Internet和网络应用程序。

Lab01-01.exe

msvcrt.dll:的C语言运行库执行文件

创建文件,复制文件

4、5 通过strings查看

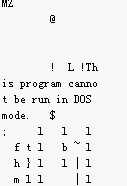

Lab01-01.exe

注意kerne1中的1和l的区别 ,在此处建立了文件冒充kernel32

Lab01-01.dll

可能向该网址发送信息

7.有sleep 可能沉睡一段时间之后,创建文件然后通过网络发送到127.26.153.13

Lab 1-2

2、 通过PEiD发现 加壳,UPX加壳

通过free upx脱壳

3、

创建互斥和进程,隐藏始终运行

打开网址

4

创建服务,并访问该网址

Lab1-3

2、

加壳,通过万能脱壳工具脱壳

3、

ole.dll文件的对象嵌入功能允许用户从一个应用程序(源)被嵌入在另一个应用程序(目的地)获得的数据。,猜测可能是调用另一个恶意软件的。

4、

![]()

通过strings发现一个网址,可能是打开该网址(广告)

Lab1-4

2、

未加壳

3、

通过PETools查看,但是这个时间是被修改的,因为这个恶意软件题目是2015年提出的。

4、通过Dependency Walker

创建文件、写文件,移动文件、打开进程

提权

5、创建文件,移动、写文件

在特定位置创建文件、下载文件

6、

可以看出,在资源节里存在了 另一个PE文件,通过Resource Hacker导出二进制文件

执行软件、获取目录

可以猜测为一个下载器

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/你好赵伟/article/detail/725066

推荐阅读

相关标签