- 1利用matlab做出水下光通信系统

- 2运营入门:全攻略,且不仅是入门_sushuyan

- 3pycharm的Git变回VCS_pycharm 重置vcs

- 4如何成为一个渗透测试员(国外知名黑客大神Corelan Team (corelanc0d3r)分享技术干货)_abuse.xmco.fr

- 5【_ 記 】fatal: unable to connect to github.com

- 6Vivado里最常用的5个Tcl命令_-of_object

- 7密码学入门_ecdhe 前向安全性

- 8centos上创建Linux桥,linux系统下配置网桥(CentOS 6.5)

- 9Shiro【核心功能、核心组件、项目搭建 、配置文件认证、数据库认证 】(一)-全面详解(学习总结---从入门到深化)_securityutils.setsecuritymanager(securitymanager)的

- 10【雷达信号仿真】基于matlab模拟雷达信号模糊函数_雷达信号模糊函数matlab

SpringBoot之JWT令牌校验_springboot中实现jwt校验

赞

踩

SpringBoot之JWT令牌校验

本文根据黑马b站springboot3+vue3课程

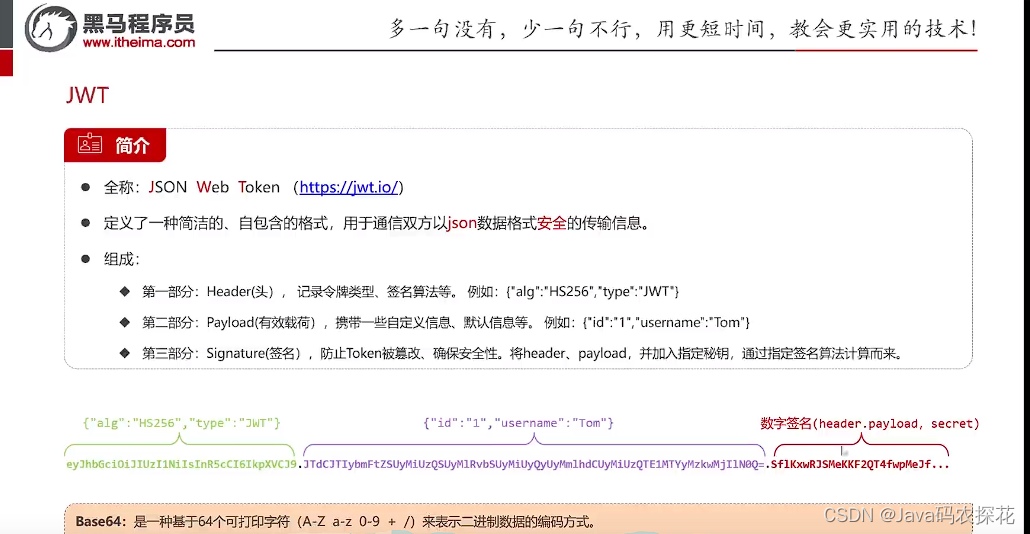

JWT

(JSON Web Token)是一种开放标准(RFC 7519),用于在不同实体之间安全地传输信息。它由三个部分组成:头部(Header)、载荷(Payload)和签名(Signature)。

- 头部(Header):头部通常由两部分组成,标识token的类型和所使用的签名算法,例如:

{

"alg": "HS256",

"typ": "JWT"

}

- 1

- 2

- 3

- 4

这表示该JWT使用HS256算法进行签名,并且是一个JWT类型的token。

-

载荷(Payload):载荷是JWT的第二部分,也称为Claim。它包含了要传输的数据,可以是用户的身份信息、权限信息等。载荷分为三个部分:

- 注册声明(Registered Claims):这些是预定义的声明,包含了一些标准的信息,如iss(签发者)、sub(主题)、aud(接收者)、exp(过期时间)、nbf(生效时间)、iat(签发时间)等。

- 公共声明(Public Claims):这些是自定义的声明,用于传递一些非强制性的信息,例如用户的角色、权限等。

- 私有声明(Private Claims):这些也是自定义的声明,用于在JWT的发送和接收方之间共享信息,但它们不是JWT规范的一部分,只是双方之间协商的私有信息。

-

签名(Signature):签名是JWT的第三部分,用于验证消息的完整性和来源。它由使用私钥对头部和载荷进行签名的结果组成,以确保数据在传输过程中没有被篡改。

JWT通常用于身份验证和信息交换。例如,在 Web 应用程序中,当用户成功登录后,服务器会生成一个JWT并将其发送回客户端,客户端将JWT存储起来,并在后续的请求中将其发送给服务器进行身份验证。服务器收到JWT后,会验证其签名和有效期,并根据载荷中的信息来决定是否授权用户访问特定的资源。

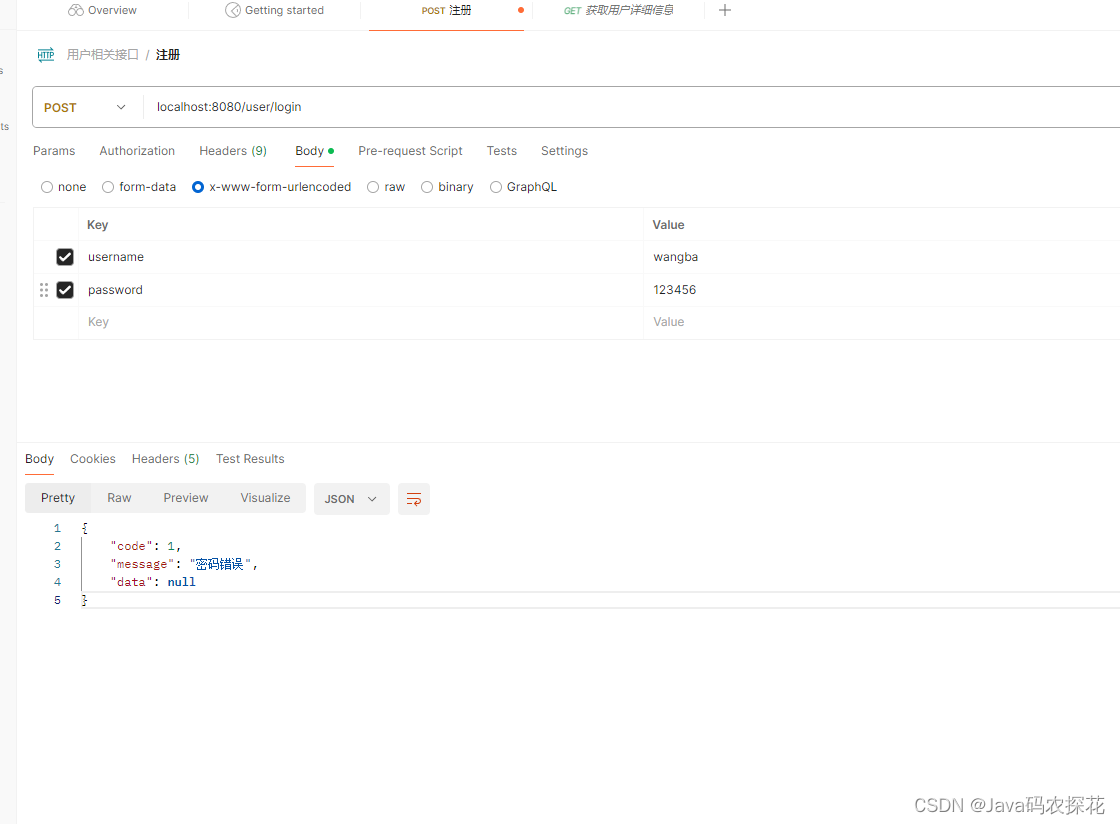

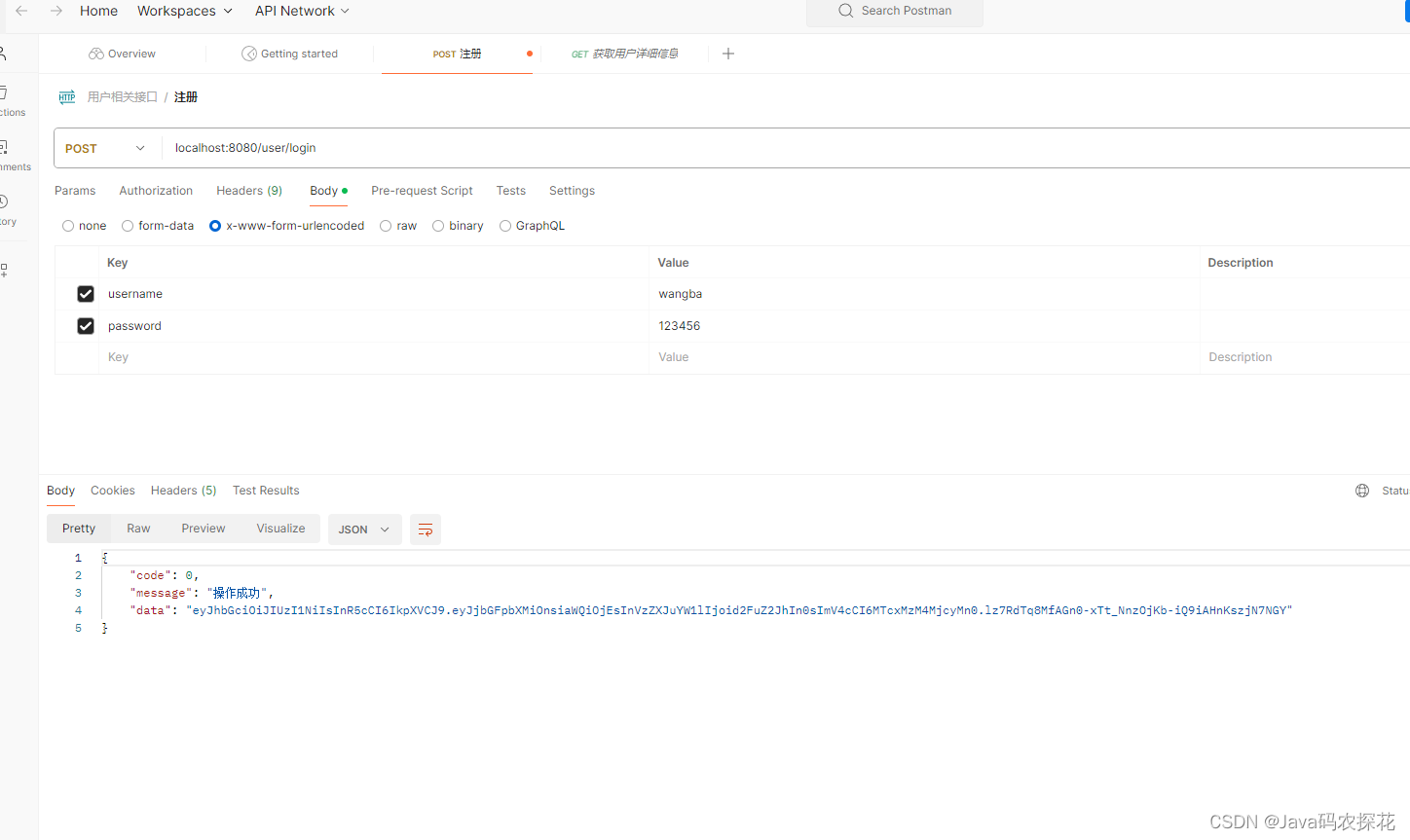

如果输入正确的账号密码在本机访问如下

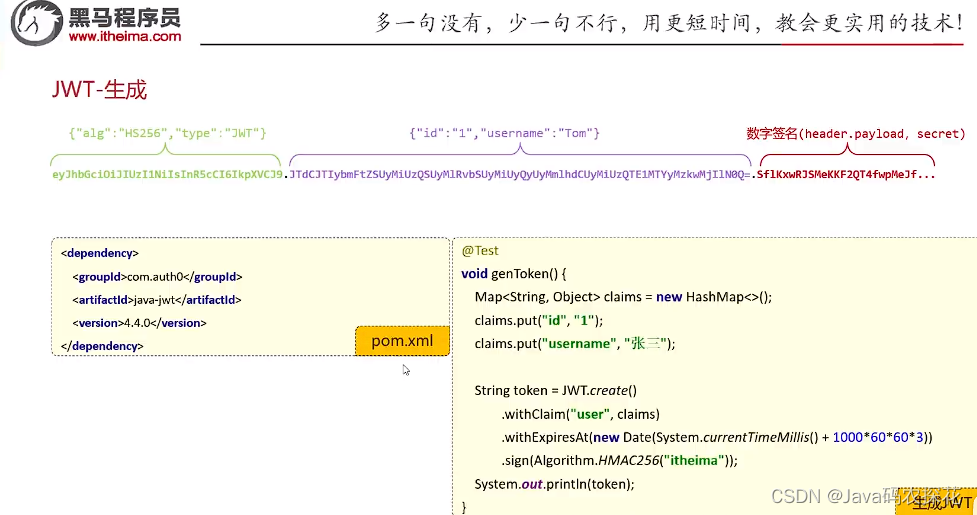

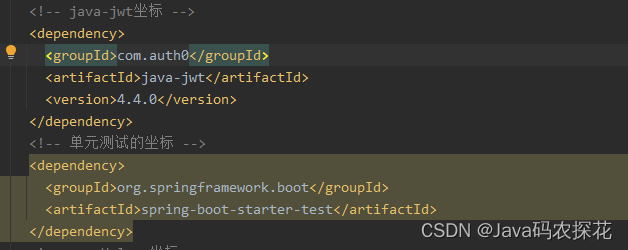

public class JwtTest { @Test public void testGen() { Map<String, Object> claims = new HashMap<>(); claims.put("id", 1); claims.put("username", "张三"); //生成jwt的代码 String token = JWT.create() .withClaim("user", claims)//添加载荷 .withExpiresAt(new Date(System.currentTimeMillis() + 1000*60*60))//添加过期时间 .sign(Algorithm.HMAC256("itheima"));//指定算法,配置秘钥 System.out.println(token); }

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

创建步骤

-

创建Payload(载荷):将需要在JWT中传输的信息组织成一个键值对的形式。Payload可以包含任何您希望传递的信息,例如用户ID、用户名等。在您的示例中,您创建了一个包含用户ID和用户名的Map作为Payload。

-

设置过期时间:为了增加安全性,通常会设置JWT的过期时间。过期时间可以是一个具体的日期时间,也可以是一个相对于当前时间的时间段。在您的示例中,您通过

withExpiresAt方法设置了JWT的过期时间为当前时间后的一小时。 -

选择签名算法并配置密钥:JWT需要使用密钥对其进行签名,以确保其完整性和安全性。在您的示例中,您选择了HMAC256算法,并通过

sign方法传入了密钥"itheima"。 -

生成JWT:使用以上设置,调用相应的JWT库方法来生成JWT。在您的示例中,您调用了

JWT.create().withClaim().withExpiresAt().sign()方法来生成JWT。 -

获取生成的JWT:生成JWT后,您可以将其打印输出或将其传递给需要使用JWT的其他部分。

总的来说,JWT生成的过程就是根据需要传递的信息创建Payload,设置过期时间,选择签名算法并配置密钥,然后生成JWT。完成这些步骤后,您就可以使用生成的JWT进行身份验证或在网络请求中传递用户信息等。

@Test

public void testParse() {

//定义字符串,模拟用户传递过来的token

String token = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VyIjp7ImlkIjoxLCJ1c2VybmFtZSI6IuW8oOS4iSJ9LCJleHAiOjE3MTMzNDAyMjJ9.tHPeqYz93mt7lTPuyV_tFlR-2lfxkRB4l7DHDyXN5_s";

JWTVerifier jwtVerifier = com.auth0.jwt.JWT.require(Algorithm.HMAC256("itheima")).build();

DecodedJWT decodedJWT = jwtVerifier.verify(token);//验证token,生成一个解析后的JWT对象

Map<String, Claim> claims = decodedJWT.getClaims();

System.out.println(claims.get("user"));

//如果篡改了头部和载荷部分的数据,那么验证失败

//如果秘钥改了,验证失败

//token过期

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

下面是解析JWT的步骤:

-

定义JWT字符串:您首先定义了一个JWT字符串,模拟了用户传递过来的token。

-

创建JWTVerifier:使用相同的签名算法和密钥,创建一个JWTVerifier对象。在这个示例中,您使用了与生成JWT时相同的HMAC256算法和相同的密钥"itheima"。

-

验证token并解析JWT:调用JWTVerifier的

verify方法来验证token,并生成一个解析后的JWT对象。如果token通过验证,将返回一个DecodedJWT对象,其中包含了JWT的头部、载荷和签名信息。 -

获取Payload信息:从解析后的JWT对象中获取载荷(Payload)部分的信息。在您的示例中,您获取了"user"键对应的值,这是一个包含用户信息的Map。

-

处理验证失败的情况:在实际应用中,您可能还需要处理验证失败的情况。验证可能失败的原因包括token被篡改、密钥不匹配、token过期等。在这个示例中,您并没有处理验证失败的情况,但在实际应用中,您应该根据具体情况采取适当的处理措施。

通过这些步骤,您可以成功解析JWT,并从中获取到用户的信息或其他载荷信息。这样,您就可以在应用中使用JWT来实现身份验证或传递用户信息等功能。

package org.itheima.controller; import org.itheima.pojo.Result; import org.itheima.utils.JwtUtil; import org.springframework.web.bind.annotation.GetMapping; import org.springframework.web.bind.annotation.RequestHeader; import org.springframework.web.bind.annotation.RequestMapping; import org.springframework.web.bind.annotation.RestController; import javax.servlet.http.HttpServletResponse; import javax.xml.ws.Response; import java.util.Map; @RestController @RequestMapping("/article") public class ArticleController { @GetMapping("/list") public Result<String> list(@RequestHeader (name = "Authorization") String token, HttpServletResponse response){ try { //验证token Map<String,Object> claims=JwtUtil.parseToken(token); return Result.success("成功"); } catch (Exception e) { response.setStatus(401); return Result.error("未登录"); } } }

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

根据servelt中的HttpServletResponse 来显示返回的值