- 1MQ——Rabbit面试问题_rabbitmq面试题

- 2[RTOS 学习记录] 开发工具 Borland C/C++ 3.1 精简版_borland c++ 3.1

- 3“约见”面试官系列之常见面试题之第五十一篇之CSS Sprites(建议收藏)_面试css sprite 是什么

- 4AITM2-0002 12s或60s垂直燃烧试验

- 5uiautomator2报错之packaging版本错_uiautomator2 packaging.version.invalidversion: inv

- 6android studio 导入外源项目应该更改的配置_setting the namespace via the package attribute in

- 7Kafka安装(实操+两种集群模式)

- 8解决跨域(CORS)问题_corsconfigurationsource

- 9Dinky为大数据框架Flink提供交互式平台,让你学习 FlinkSQL 更加轻松,并且掌握Flink技能!_大数据 dinky

- 10[机缘参悟-10]:儒家的主要思想与分层架构_儒家 分层管理

2024年渗透测试:账号安全_怎么测试不收集用户任何用户信息,2024软件测试精选面试实战总结整理_2024年渗透测试教程实战百度网盘

赞

踩

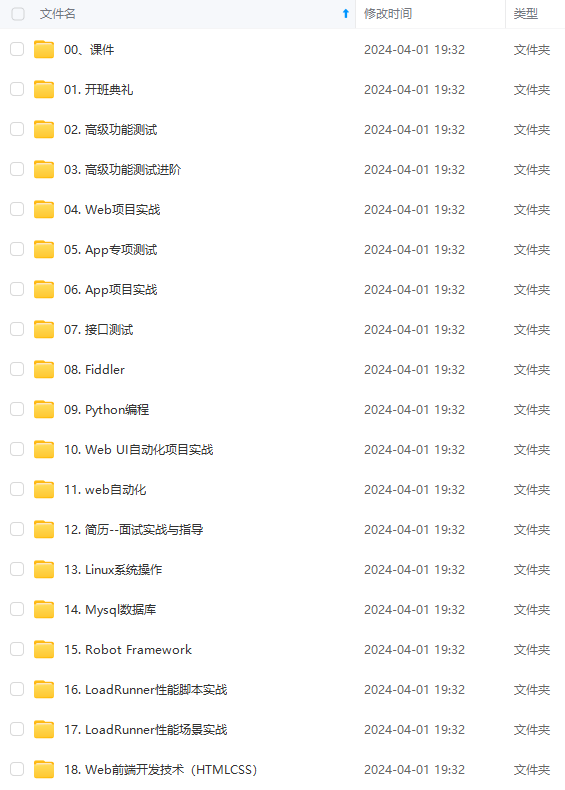

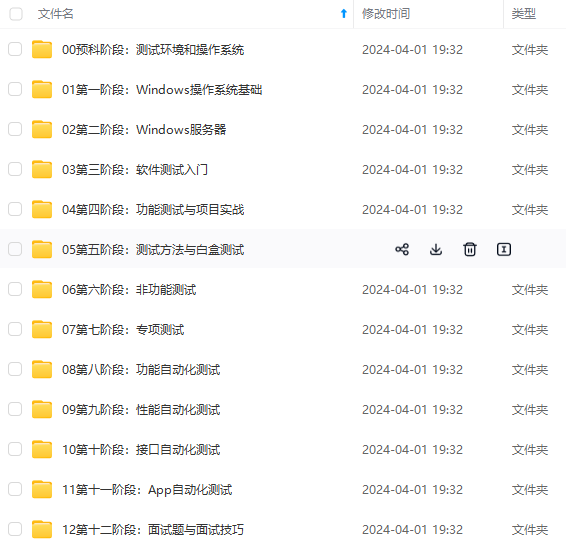

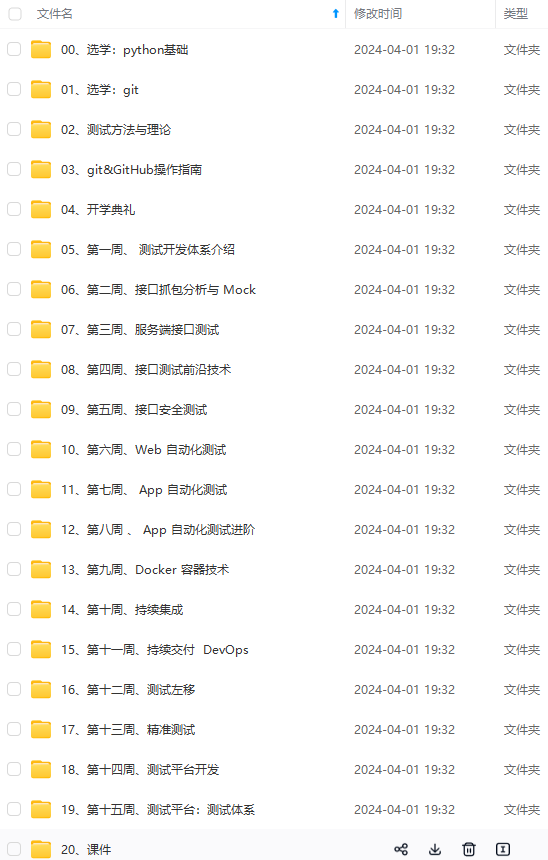

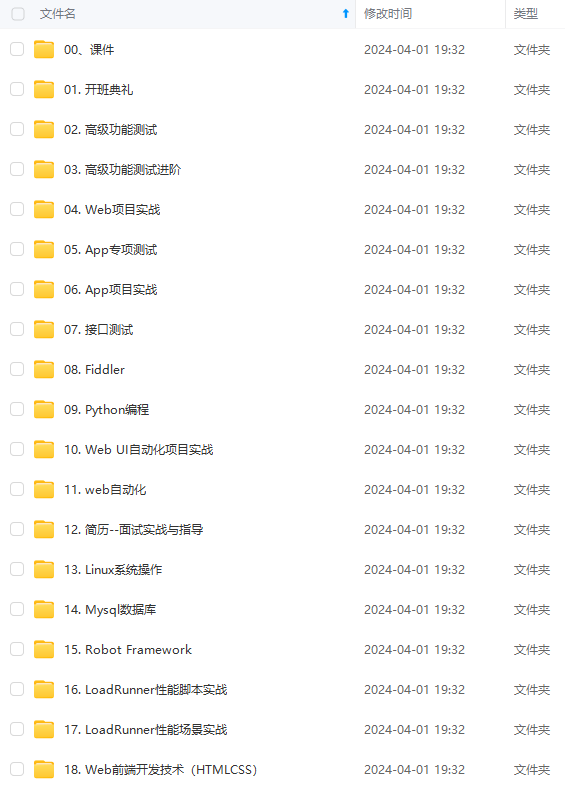

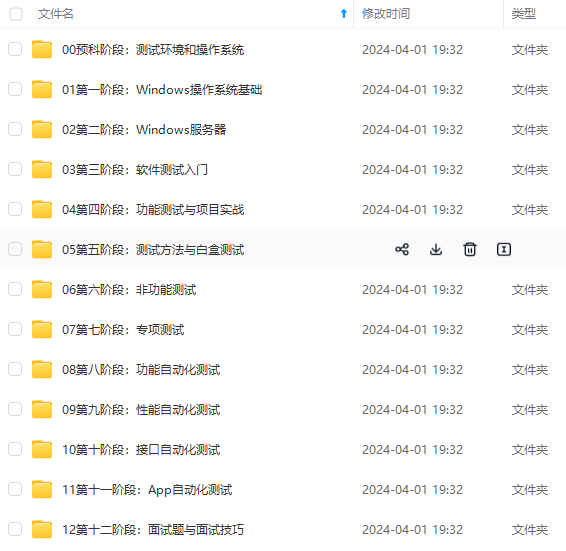

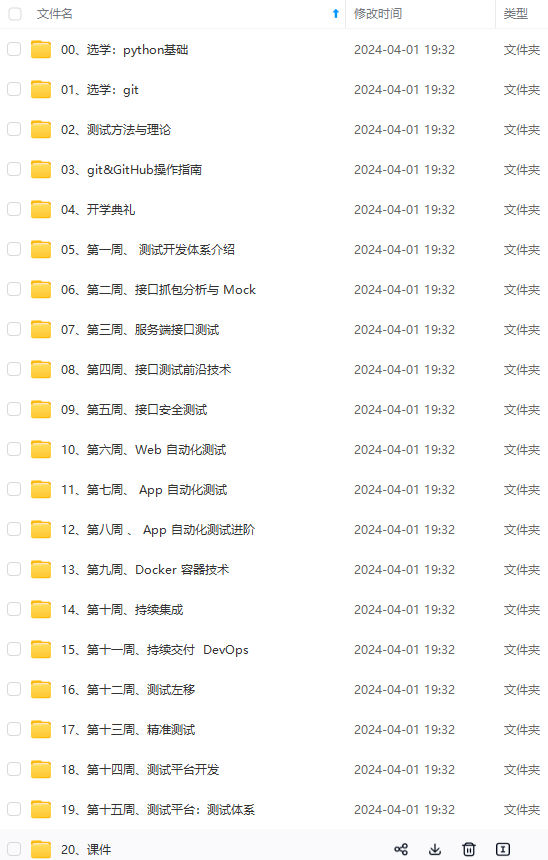

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上软件测试知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

检测思路:通过登录日志查看账号信息是否为失效账号。

日志来源:以linux系统登录日志为例

Sep 10 15:40:10 localhost sshd[21996]: Accepted password for invalid from 192.168.1.41 port 60982 ssh2

人工分析:查看登录日志筛选出所有登录账号,比对是否属于失效账号。

工具分析:集中采集linux系统登录日志,解析关键字段:事件类型为登录,结果是否登录成功,登录账号信息,通过自定义失效账号字典,账号信息命中失效账号字典即刻触发告警,能大幅提升失效账号风险识别效率。

3.多账号登录同一重要资产失败

告警发生场景:多个不同的账号登录同一个目标资产失败,可能存在有意的批量账号猜测攻击。

攻击方式:以多个不同的账号登录同一个目标资产尝试进行密码猜测暴力破解。

检测思路:超过3个以上不同账号登录同一个目标主机失败。

日志来源:以linux系统登录日志为例

Sep 10 15:40:10 localhost sshd[21996]: Failed password for userA from 192.168.1.41 port 60982 ssh2

Sep 10 15:42:12 localhost sshd[6116]: Failed password for userB from 192.168.1.39 port 60982 ssh2

Sep 10 15:43:15 localhost sshd[1828]: Failed password for userC from 192.168.1.21 port 60982 ssh2

人工分析:需要查看同一台目标主机的登录失败日志,是否在短时间内有多个不同的源IP、不同账号登录失败。

工具分析:集中采集 linux 系统登录日志,解析关键字段:事件类型为登录,结果是登录失败,针对同一个目标系统,在一段时间内失败超过 3 次即刻触发告警,能大幅提升账号风险行为识别效率。

4.单账号多 IP 登录

告警发生场景:某账号已登录,在未退出的情况下从另一源 IP 地址成功登录,可能密码外泄或被破解。

攻击方式:攻击者获取账户信息后从多个 IP 地址成功登录,通过多 IP 干扰溯源取证。

检测思路:通过多条日志关联分析,登录结果成功的账户为同一个账户,但是源IP不同,即可判定属于单账号多IP登录事件,触发告警。

日志来源:系统登录日志

1)Linux 环境登录日志查看

Linux 用户登录日志存放在 /var/log/secure 中,以 CentOS 7 为例,查看 secure.log,看到登录日志样例如下:

1616147909_605475c560ad9602445cd.png!small?1616147909456

人工分析:目标主机 192.168.1.161 在 2020-5-24 17: 13 登录成功的源IP 有两个:192.168.1.162 和 192.168.1.3,账户均为 root,在 192.168.1.162 登录成功未退出的情况下,源用户 root 又在 192.168.1.3 成功登录,属于单账号多 IP 登录,存在账号密码外泄的风险。

2)Windows 环境登录日志查看

例如,查看 Windows server 2012 服务器的登录日志,通过菜单“工具”-“事件管理器”-“Windows日志”-“安全”可以发现登录日志,原始登录日志样例如下:

1616147924_605475d49b82005a22b68.png!small?1616147924889

可以看到事件 ID 为 4624,结果为审核成功,代表登录成功。

点击“详细信息”,选择“XML”视图,可以看到详细的 Windows server 登录日志关键信息,包括登录类型为 10,表示此次登录是远程桌面登录,非本地登录或文件共享登录。

源 IP 为 192.168.1.162。除了 Windows server 2012 本地 IP 192.168.1.127 通过 Administrator 账号登录以外,同时还有通过源 IP 192.168.1.162 也是 Adminstrator 账号的登录成功记录。

1616147942_605475e6d7c07ab49cc92.png!small?1616147943284

人工分析:目标主机 192.168.1.127 在 2020-5-20 17: 39 登录成功的源 IP 有两个:192.168.1.127 和 192.168.1.162,账户均为 Administrator,属于单账号多 IP 登录,存在账号密码外泄的风险。

工具分析:通过日志分析工具统一采集系统登录日志,解析关键字段:事件类型为登录,结果是否登录成功,设置多维度关联告警规则触发单账号多IP登录告警,即在登录成功的前提下,多条日志中源用户字段相同,源IP不同,表示通过同一账号不同的源IP登录系统成功。

5.非上班时间登录

告警发生场景:员工在非上班时间登录系统,比如在下班时间 22:00-4:00 登录系统,这种情况比较危险,极有可能存在不法意图。

攻击方式:恶意员工或者黑客获取员工账号后,在非上班时间登录系统。检测思路:可以通过人工查看原始日志分析,或者通过日志审计工具解析原始日志,获取用户登录时间字段,命中非上班时间,并且能成功登录系统就触发非上班时间登录告警。

日志来源:系统登录日志

1)Linux 环境登录日志查看

Linux 用户登录日志存放在 /var/log/secure 中,以 CentOS 7 为例,查看 secure.log,看到登录日志样例如下:

May 8 23:47:09 localhost sshd[1657]: Accepted password for root from 192.168.114.1 port 57115 ssh2

May 8 13:14:49 localhost sshd[51628]: Failed password for root from 192.168.114.1 port 49237 ssh2

人工分析:根据关键字“Accepted”判断登录成功,关键字“Failed”判断登录失败。根据日志信息里的时间判定是否在非上班时间,如果在非上班时间,且登录成功,则命中检测规则,需要进行告警提示用户当前存在该风险。如果在非上班时间,但登录失败的,则没有命中检测规则,不需要进行告警。

2)Windows 环境登录日志查看

以 Windows10 为例,在“事件查看器-安全”中查看 Windows10 登录日志,通过筛选关键字“审核成功”可查看登录成功的日志,筛选关键字“审核失败”可查看登录失败的日志。根据系统记录时间判定是否在非上班时间内。

1616147978_6054760a4c53acde17552.png!small?1616147978485

人工分析:过滤出审核成功的登录日志,根据日志信息里的时间判定是否在非上班时间,如果在非上班时间登录成功,则命中检测规则,需要进行告警提示用户当前存在该风险。通过人工分析日志,需要运维人员逐一登录目标资产收集原始日志,在海量日志场景中效率比较低,而且容易遗漏数据或者延误,无法在第一时间发现系统安全威胁,有巨大的安全隐患。检测思路可以复用到日志分析工具中作为告警规则,通过日志分析工具能够在海量日志场景中基于告警规则即刻识别安全威胁, 解决人工分析痛点。

工具分析:日志分析工具基于日志采集-日志解析-告警触发-报表展示的标准化流程,采集原始的 linux 和 Windows 登录日志,根据日志样例分别建立 linux 和 Windows 登录日志解析规则,将非结构化的日志信息中有价值的信息解析成关键字段,例如将事件类型解析为 login,登录结果解析为成功或失败,事件发生时间原样记录,定义非上班时间的时间范围,如果发生时间命中非上班时间范围,且登录结果成功,则实时触发告警展示,通过短信、微信、邮件等方式转给运维人员及时处理。

6. 堡垒机登录

告警发生场景:目前最主要的威胁来自内部人员,防火墙等安全设备只能防御来自外部的攻击,内部人员安全管理必须通过堡垒机实现,堡垒机用于运维安全审计,解决多点登录、分散管理、账号共享难以定位责任人、人为操作风险不可控等问题,一旦出现绕堡垒机登录行为,攻击者非法登录绕过了堡垒机的审计,存在严重的安全威胁。

攻击方式:攻击者用非堡垒机IP登录系统,绕过堡垒机审计。

检测思路:可以通过人工查看原始日志分析,或者通过日志审计工具解析原始日志,获取用户登录的源IP,登录结果是否成功,如果登录成功,且源IP不在堡垒机IP列表中,则触发绕堡垒机登录告警。日志来源:系统登录日志1)Linux 环境登录日志查看

Linux 用户登录日志存放在 /var/log/secure 中,查看 secure.log,看到登录日志样例如下:

May 8 09:47:09 localhost sshd[1657]: Accepted password for root from 192.168.114.1 port 57115 ssh2

May 8 13:14:49 localhost sshd[51628]: Failed password for root from 192.168.114.1 port 49237 ssh2

人工分析:Accepted 代表登录成功,源 IP 192.168.114.1 不在堡垒机 IP 列表中,则属于绕堡垒机登录行为,触发告警。Failed 代表登录失败,可以忽略此条登录日志,不符合告警触发条件。

2)Windows 环境登录日志查看

例如,查看 Windows server 2012 服务器的登录日志,通过菜单“工具”-“事件管理器”-“Windows 日志”-“安全”可以发现登录日志,原始登录日志样例如下:

1616148000_6054762097fb10aa89af8.png!small?1616148000775

可以看到事件 ID 为 4624,结果为审核成功,代表登录成功。

点击“详细信息”,选择“XML”视图,可以看到详细的 Windows server 登录日志关键信息,包括登录类型为10,表示此次登录是远程桌面登录,非本地登录或文件共享登录。源IP为 192.168.1.162。

1616148007_60547627eec83d35a983b.png!small?1616148008102

人工分析:Windows server 登录日志审核成功的代表登录成功,通过过滤事件 ID 4624的登录日志,查看详细信息中找到源IP 192.168.1.162,发现该 IP 不在堡垒机 IP 列表中,则属于绕堡垒机登录行为,触发告警。

通过人工分析日志,需要运维人员逐一登录目标资产收集原始日志,尤其是 linux 和Windows 跨平台的日志无法统一处理,尤其比如 Windows server 登录日志想要看到源IP,还需要进一步点击详情,在海量日志场景中效率非常低。检测思路可以复用到日志分析工具中作为告警规则,通过日志分析工具能够在海量日志场景中基于告警规则即刻识别安全威胁,解决人工分析痛点。

工具分析:通过日志分析工具统一采集各种类型资产的登录日志,快速解析出关键信息:登录结果以及源IP,检测思路为登录成功,且源IP不在堡垒机IP列表中,命中规则即刻触发告警。基于告警可以生成报表展示,方便运维人员及领导实时查看绕行风险趋势,及时处置,避免风险扩大化。样例如下:

2020-05-20T17:39:25.486713+08:00 WIN-5GR4VO5INR0 Microsoft-Windows-Security-Auditing 492 - [seci-win-2008 Keywords=“-9214364837600034816” EventType=“AUDIT_SUCCESS” EventID=“4624” ProviderGuid=“{54849625-5478-4994-A5BA-3E3B0328C30D}” Version=“1” Task=“12544” OpcodeValue=“0” RecordNumber=“540” ThreadID=“1472” Channel=“Security” Category=“登录” Opcode=“信息” SubjectUserSid=“S-1-5-18” SubjectUserName=“WIN-5GR4VO5INR0$” SubjectDomainName=“WORKGROUP” SubjectLogonId=“0x3e7” TargetUserSid=“S-1-5-21-1283914313-648295371-1762289952-500” TargetUserName=“Administrator” TargetDomainName=“WIN-5GR4VO5INR0” TargetLogonId=“0x521844” LogonType=“10” LogonProcessName=“User " AuthenticationPackageName=“Negotiate” WorkstationName=“WIN-5GR4VO5INR0” LogonGuid=”{00000000-0000-0000-0000-000000000000}" TransmittedServices=“-” LmPackageName=“-” KeyLength=“0” ProcessName=“C:\Windows\System32\winlogon.exe” IpAddress=“192.168.1.162” IpPort=“0” ImpersonationLevel=“%%1833” EventReceivedTime=“2020-05-20 17:39:26” SourceModuleName=“eventlog” SourceModuleType=“im_msvistalog”] 事件发生时间=2020-05-20 17:39:25

7、密码猜测

告警发生场景:攻击者多次登录服务器,通过暴力破解密码、社工获取密码线索等方式猜测密码,登录失败多次后登录成功。攻击方式:攻击者通过暴力破解密码、社工获取密码线索等方式猜测密码多次。检测思路:查看某段时间的登录日志,多次连续登录失败,然后成功登录系统,表示密码猜测成功,触发密码猜测告警。日志来源:系统登录日志

1)Linux 环境登录日志查看

Linux 用户登录日志存放在 /var/log/secure中,以 CentOS 7 为例,查看 secure.log,看到登录日志样例如下:

1616148026_6054763a572e33c15c2a2.png!small?1616148026552

人工分析:发现在 2020-5-20 18:37,有连续登录失败日志,密码错误鉴权失败,在18:38 成功登录,密码猜测成功。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上软件测试知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

小伙伴深入学习提升的进阶课程,涵盖了95%以上软件测试知识点,真正体系化!**

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新