- 1Android内存优化(二)系统进程之logd的native memory优化_native logd

- 2强化学习:AI如何通过反馈提高自身能力_强化学习反馈条件

- 3AI+Science:基于飞桨的AlphaFold2,带你入门蛋白质结构预测

- 4【uniapp、uView之tabs点击无效题】_u-tabs切换不了

- 5STM32使用PWM控制舵机_stm32输出pwm控制舵机

- 6亚马逊云aws12个月免费服务器搭建小结_aws centos收费

- 7【ChatGPT进阶】2.如何使用ChatGPT替代搜索引擎?_用 chatgpt 替代搜索引擎

- 8最全NLP中文文本分类实践(下)——Voting和Stacking的模型融合实现_voting stacking

- 9redis报此错误:redis.clients.jedis.exceptions.JedisDataException: ERR Client sent AUTH, but no password_errorcode:50010048

- 10qmt量化交易策略小白学习笔记第29期【qmt编程之获取行业概念数据--如何下载板块分类信息及历史板块分类信息】

安全防御-----IDS_ids设备策略

赞

踩

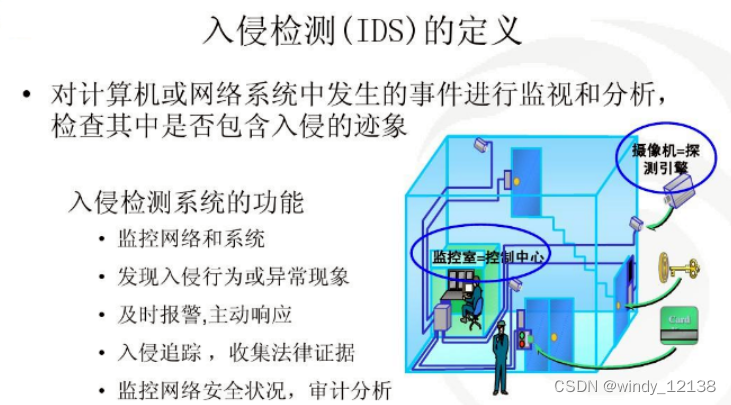

1. 什么是IDS?

IDS全称是:intrusion detection systems 的缩写,又称“入侵检测系统”。

是一种对网络传输进行即时监视,在发现可以传输时发出警报或者采取主动反应措施的网络安全设备。

IDS就是依照一定的安全策略,对网络系统的进行监视,尽可能的发现各种攻击企图、攻击行为或者攻击结果,以保证网络资源的机密性、完整性和可用性。是一个软件和硬件结合的系统。

2. IDS和防火墙有什么不同?

①首先防火墙是针对黑客攻击的一种被动的防御,根本在于保护;

IDS则是在主动出击寻找潜在的攻击者,发现入侵行为。

②防火墙只是防御为主,通过防火墙的数据便不在进行任何操作,IDS则是进行实时监控和检测,发现入侵行为会立即做出反应,这是对防火墙的弱点进行修补。

③防火墙可以允许内部的一些主机被外网访问,IDS则没有这些功能,仅仅只是监视和分析用户和系统活动。

3. IDS工作原理?

I DS:入侵检测系统在捕捉到某一个攻击事件后,按相应策略进行检查,如果策略中对该攻击事件设置了防火墙阻断,那么入侵检测系统就会发给防火墙一个相应的动态阻断策略,防火墙根据该动态策略中的设置进行相应的阻断,阻断的时间、阻断时间的间隔、源端口、目的端口、源IP和目的IP等信息,完全依照入侵检测系统发出的动态策略来执行。

第一步:信息收集

收集的内容包括系统、网络、数据以及用户活动状态和行为

入侵检测利用的信息一般来自于四个方面:

①系统日志

②目录以及文件的异常改变

③程序执行的异常行为

④物理形式的入侵信息(未授权的网络硬件连接,物理资源的未授权访问)

第二步:数据分析

一般有三种技术手段进行分析:

①(误用型检测)模式匹配:将收集到的信息与已知的网络入侵系统误用模式数据库进行比对,从而发现违背安全策略的行为。

②(异常检测)统计分析:通过一个统计分析的方法给系统对象(一个文件、设备、用户、目录等)创建一个统计描述(类似一个整体特征描述),对系统对象平常使用的进行测量。其测量属性被用来对网络、系统的行为进行比较,如果观察值超过了平均值的范围,就会认为有入侵发生。优点就是可以检测到未知的入侵或者更为复杂的入侵,但是,缺点也显而易见,误报、漏报率比较高,不适应用户正常行为的突然改变。

简而言之:就是在一个网络工作正常的理解范围内(轮廓),突然出现一个意外的行为,就会被当作一个入侵。

③完整性分析:是对于某个文件或者对象是否被更改(包括文件内容和属性)。它在发现被修该成类似于木马的应用程序这方面比较有效。优点:不管是模式匹配还是统计分析是否能发现入侵,只要有入侵行为导致文件发生的任何改变,都能够被发现。缺点就是一般以批处理方式实现,没有用于实时响应。

4. IDS的主要检测方法有哪些详细说明?

①(误用型检测)模式匹配:将收集到的信息与已知的网络入侵系统误用模式数据库进行比对,从而发现违背安全策略的行为。

②(异常检测)统计分析:通过一个统计分析的方法给系统对象(一个文件、设备、用户、目录等)创建一个统计描述(类似一个整体特征描述),对系统对象平常使用的进行测量。其测量属性被用来对网络、系统的行为进行比较,如果观察值超过了平均值的范围,就会认为有入侵发生。优点就是可以检测到未知的入侵或者更为复杂的入侵,但是,缺点也显而易见,误报、漏报率比较高,不适应用户正常行为的突然改变。

简而言之:就是在一个网络工作正常的理解范围内(轮廓),突然出现一个意外的行为,就会被当作一个入侵。

③完整性分析:是对于某个文件或者对象是否被更改(包括文件内容和属性)。它在发现被修该成类似于木马的应用程序这方面比较有效。优点:不管是模式匹配还是统计分析是否能发现入侵,只要有入侵行为导致文件发生的任何改变,都能够被发现。缺点就是一般以批处理方式实现,没有用于实时响应。

5. IDS的部署方式有哪些?

- 直路:直接串连进现网,可以对攻击行为进行实时防护,缺点是部署的时候需要断网,并增加了故障点

- 单臂:旁挂在交换机上,不需改变现网,缺点是流量都经过一个接口,处理性能减半,另外不支持BYPASS

- 旁路:通过流量镜像方式部署,不改变现网,缺点是只能检测不能进行防御

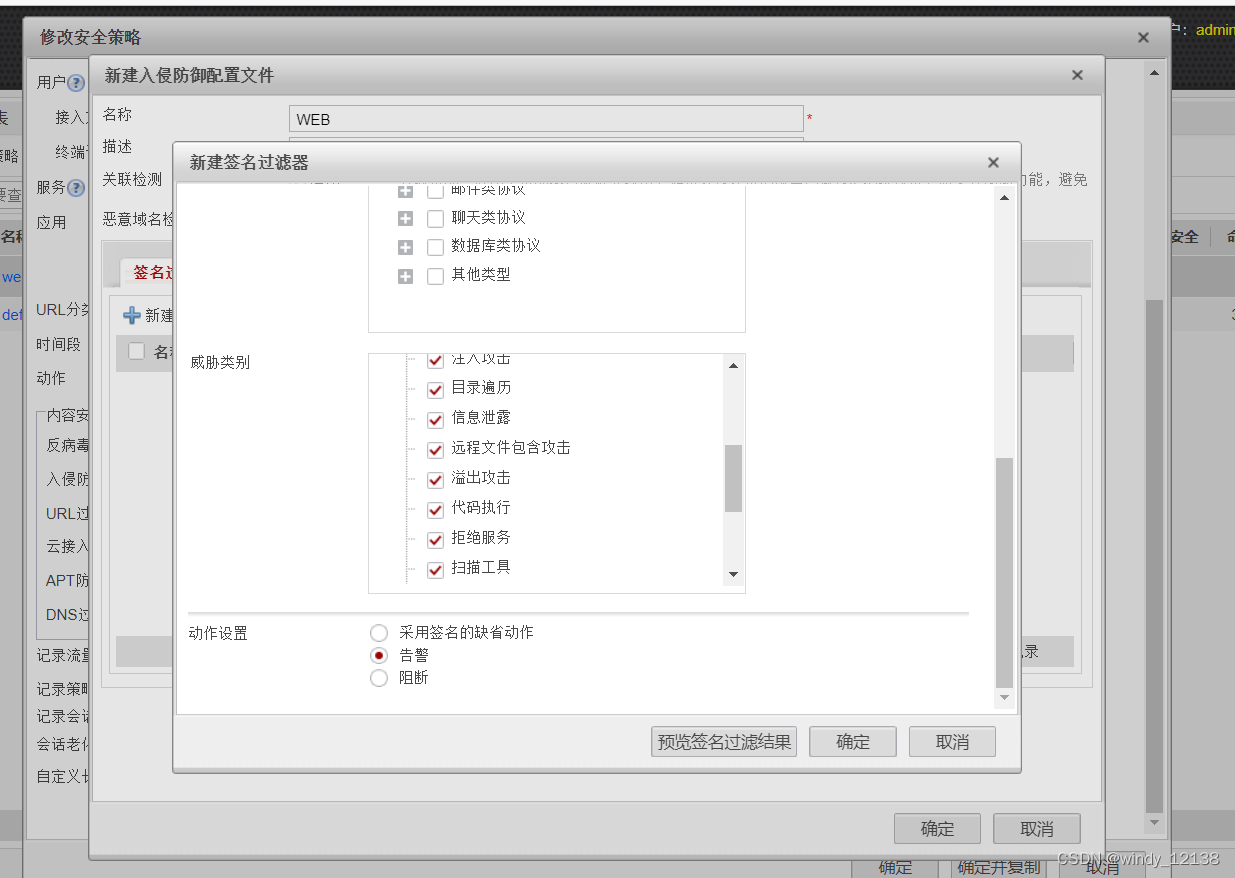

6. IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

IDS签名:入侵防御签名用来描述网络种存在的攻击行为的特征,通过将数据流和入侵防御签名进行比较来检测和防范攻击。如果某个数据流与某个签名中的特征高度相似时,设备会按照签名的动作来处理该数据流。入侵防御签名分为预定义和自定义签名。

签名过滤器的作用:

由于设备长时间工作,累积了大量签名,需要对其进行分类,没有价值会被过滤器过滤掉。起到筛选的作用。

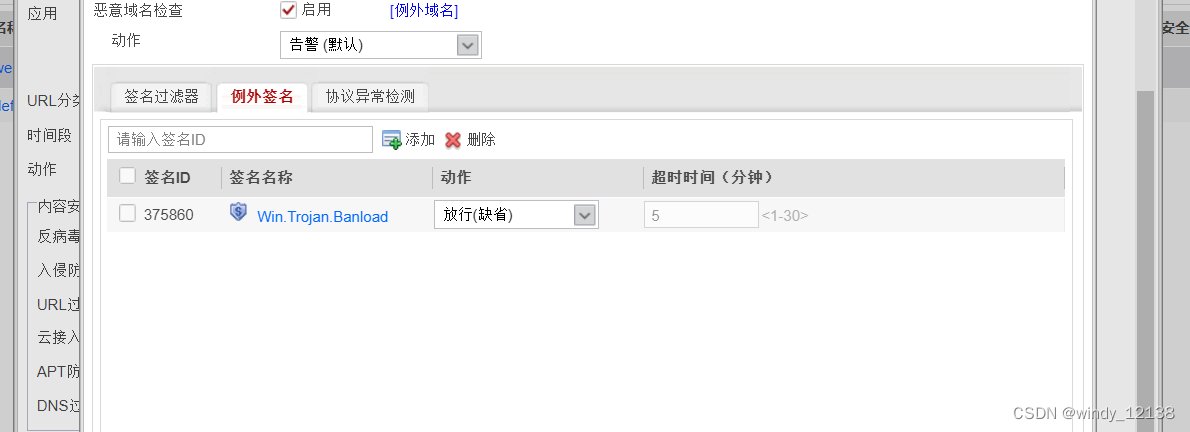

例外签名配置作用:

就是为了更加细化的进行流量的放行,精准的控制。

三个动作:阻断、告警 、放行

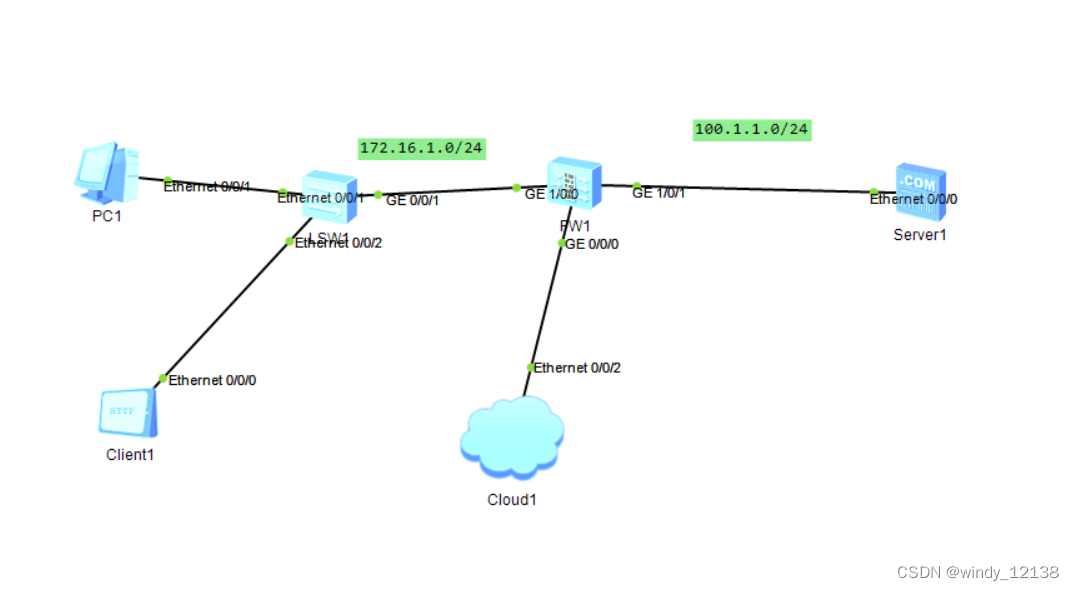

实验:

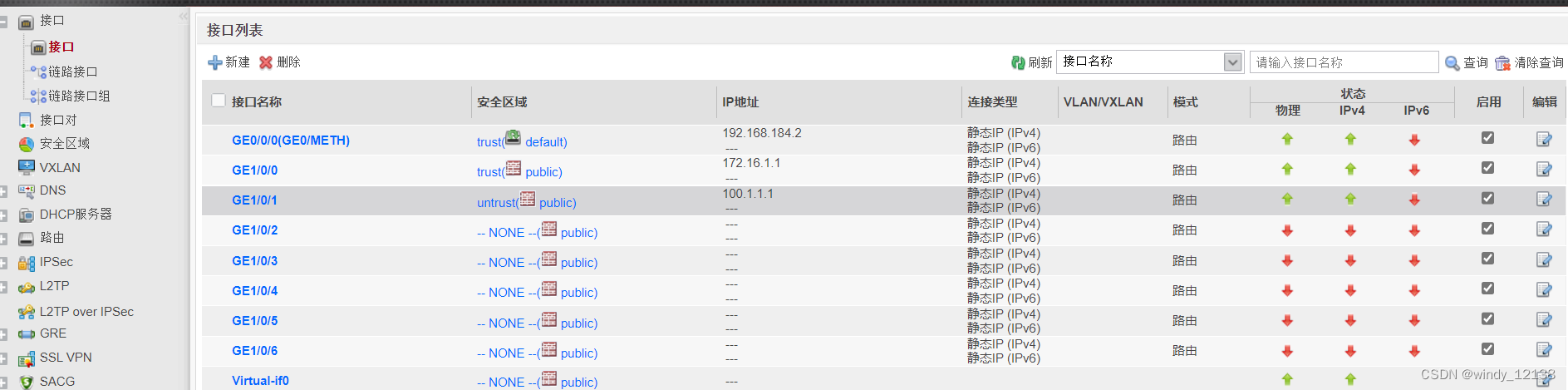

划分区域:

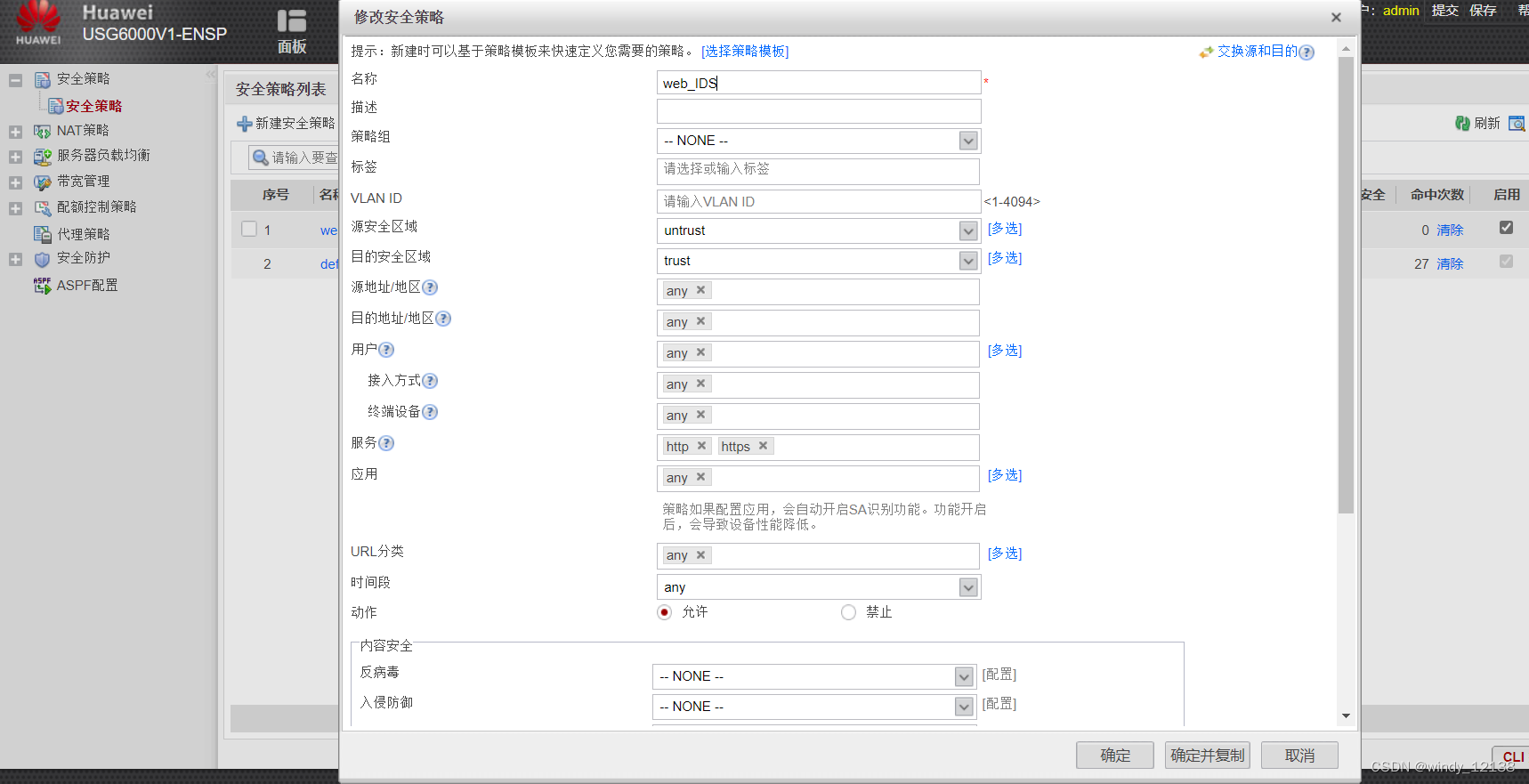

写入安全策略:

建立入侵防御配置文件:

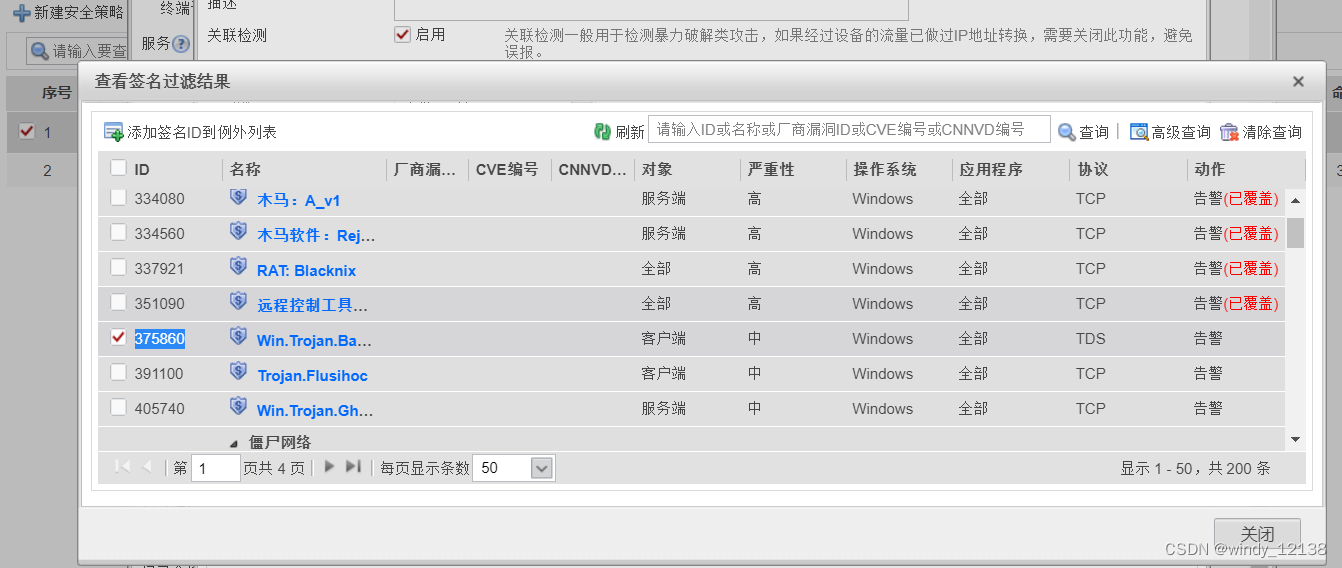

查看覆盖情况:

最后是例外签名:

实验到这里基本就完成了。