- 1CentOS7 执行yum 命令出错_and yum doesn't have enough cached data to continu

- 2基于大数据爬虫+Hadoop+数据可视化+SpringBoo的电影数据分析与可视化平台设计和实现(源码+论文+部署讲解等)_hadoop搭建 数据处理、 分析和可视化功能

- 3Java 通过jdbc链接mysql及其 连接模板_mysql-connector-java bin

- 4Linux --- 简介、安装_linux的安装流程和详细内容

- 5网络安全基础技术扫盲篇 — 内网DNS服务器搭建

- 6ROS2机器人编程简述humble-第二章-Publishing and Subscribing .3.2_ros2 subscriber

- 72024 web前端面试题(持续更新)_2024web前端面试题

- 8记忆化搜索——AcWing 901. 滑雪_忆化搜索】901. 滑雪

- 9Apollo学习笔记(12)Lattice Planner规划算法

- 10Python 学习之路3——格式化输出_python格式化字符输出你好alice,你今年20岁了

网络安全 | 什么是网络攻击?(非常详细)零基础入门到精通,收藏这一篇就够了

赞

踩

网络攻击

网络攻击定义

-

以未经授权的方式访问网络、计算机系统或数字设备,故意窃取、暴露、篡改、禁用或破坏数据、应用程序或其他资产的行为。

-

威胁参与者出于各种原因发起网络攻击,从小额盗窃发展到战争行为。采用各种策略,如恶意软件攻击、社会工程诈骗和密码窃取,以未经授权的方式访问目标系统。

网络攻击原因

-

动机分为三类:犯罪、政治和个人。

-

不常见的网络攻击动机:企业间谍活动、黑客个人消遣。

犯罪动机

-

攻击者通过窃取金钱和数据或导致业务中断来谋取经济利益,网络犯罪分子可能会侵入银行账户直接窃取资金,或利用社会工程诈骗诱骗人们向其汇款。黑客有可能窃取数据,然后以不同方式利用,包括身份盗用、在暗网上销售,或者要求赎金。

-

敲诈勒索是另一种流行的策略,黑客可能会使用勒索软件、DDoS攻击或其他策略来劫持数据或设备,直到公司付款为止。

个人动机

如报复公司,窃取资金、敏感数据或破坏公司系统。

政治动机

牵涉网络战、网络恐怖主义或“黑客行动主义”,通常会以敌方政府机构或关键基础设施为目标。

网络攻击幕后

外部威胁

无权使用网络或设备,采取任何方式侵入,如有组织的犯罪集团、职业黑客、国家资助的行为体、业余黑客和黑客活动分子。

内部威胁

有权合法访问公司资产,且故意或不慎滥用权限的用户,如具有系统访问权限的员工、业务合作伙伴、客户、承包商和供应商。

网络攻击目标

-

金钱

-

企业财务数据

-

客户名单

-

客户数据,如身份证、手机号、邮箱地址等

-

登录凭证

-

知识产权,如商业秘密、产品设计方案等

网络攻击影响

-

恶意软件或拒绝服务攻击:造成系统或服务器瘫痪崩溃,停机可能导致重大服务中断和财务损失。

-

SQL注入:允许黑客更改、删除或窃取系统中的数据。

-

网络钓鱼攻击:允许黑客诱骗人们向其发送资金或敏感信息。

-

勒索软件:使系统瘫痪,直到公司向攻击者支付赎金。

网络攻击类型

恶意软件

-

恶意软件是指恶意导致受感染的系统无法运行的软件。

-

恶意软件课破坏数据、窃取信息,甚至擦除对操作系统运行能力至关重要的文件。

-

恶意软件形式:特洛伊木马、勒索软件、scareware、间谍软件、Rootkit、蠕虫。

-

特洛伊木马:伪装成有用的程序,或隐藏在合法软件中,欺骗用户进行安装,远程访问特洛伊木马RAT会在受害者的设备上创建秘密后门。

-

勒索软件:是一种复杂的恶意软件,使用强大的加密手段劫持数据或系统。

-

Scareware:使用伪造信息恐吓受害者下载恶意软件,或将抗敏感信息发送给诈骗犯。

-

间谍软件:是一种秘密收集敏感信息的恶意软件,如用户名、密码和信用卡号,将信息发送给黑客。

-

Rootkit是一种恶意软件包,允许黑客以管理员级别访问计算机操作系统或其他资产。

-

蠕虫:是自我复制的恶意代码,可自动在应用程序和设备之间传播。

社会工程

-

社会工程攻击会操纵人们实施不当行为,如分享不该分享的信息,下载不该下载的软件或向犯罪分子汇款。

-

网络钓鱼:是社会工程之一,如使用虚假的电子邮件或短信来窃取用户凭证、泄露敏感数据、或传播恶意软件。

-

网络钓鱼邮件:通常被伪装成合法来源,通常会诱导受害者点击一个超链接,将其定向至恶意网站或打开一个实际上是恶意软件的电子邮件附件。

-

鱼叉式网络钓鱼:是一种针对性很强的攻击,旨在操纵特定个人,通常使用受害者公共社交媒体资料中详细的信息来使骗术更具说服力。

-

捕鲸网络钓鱼:是一种鱼叉式网络钓鱼攻击,专门针对企业高层管理者。

拒绝服务攻击

-

拒绝服务DoS攻击和分布式拒绝服务DDoS攻击用欺诈性流量轰炸系统资源,这种流量会导致系统过载,无法响应合法请求并使得处理能力下降。

-

DoS 攻击使用单一来源生成欺诈性流量,而 DDoS 攻击则使用多个来源。

-

DDoS攻击通常采用僵尸网络实施,僵尸网络是在黑客控制下,由感染恶意软件的联网设备组成的网络,僵尸网络可能由笔记本电脑、智能手机和物联网IoT设备组成。受害者通常不知道僵尸网络何时劫持了他们设备。

账户盗用

-

账户盗用是黑客劫持合法用户帐户进行恶意活动的任何攻击。

-

网络犯罪分子可以通过多种方式侵入用户的帐户。他们可以通过网络钓鱼攻击来窃取凭据,或从暗网上购买被盗的密码数据库。他们可以使用 Hashcat 和 John the Ripper 等密码攻击工具来破解密码加密,或进行蛮力攻击,具体包括运行自动化脚本或机器人来生成并测试潜在密码,直至密码有效。

中间人攻击

-

在中间人 (MiTM) 攻击(也称为“窃听攻击”)中,黑客秘密拦截两方之间或用户与服务器之间的通信。

-

MitM 攻击通常采用不安全的公共 WiFi 网络实施,威胁者相对容易监视流量。

-

黑客可能会读取用户的电子邮件,甚至在电子邮件到达收件人之前秘密篡改电子邮件。

-

在会话劫持攻击中,黑客会中断用户与托管重要资产(如机密公司数据库)的服务器之间的连接。黑客将其 IP 地址与用户 IP 地址交换,使服务器认为黑客是登录到合法会话的合法用户。黑客可以借此自由窃取数据或以其他方式造成严重破坏。

供应链攻击

-

供应链攻击是黑客用来破坏公司的网络攻击,攻击目标包括软件供应商、材料供应商和其他服务提供商。

-

供应商通常以某种方式连接到客户网络,这使得黑客可以借助供应商网络作为攻击媒介,同时访问多个目标。

跨站脚本XSS

-

跨站脚本 (XSS) 攻击将恶意代码插入合法 Web 页面或 Web 应用程序中。

-

当用户访问网站或应用程序时,代码会自动在其网络浏览器中运行,通常用于窃取敏感信息或将用户重定向到欺骗性的恶意网站。

-

攻击者经常使用 JavaScript 进行 XSS 攻击。

SQL注入

-

SQL 注入攻击采用结构化查询语言 (SQL) 向网站或应用程序的后端数据库发送恶意命令。

-

黑客通过搜索栏和登录窗口等面向用户的字段输入命令。随后,命令被发送到数据库,请求数据库返回私人数据,如信用卡号码或客户详细信息。

DNS隧道

-

DNS 隧道将恶意流量隐藏在 DNS 包内,使其能够绕过防火墙和其他安全措施。

-

网络犯罪分子利用 DNS 隧道创建秘密通讯信道,借此悄悄提取数据或在恶意软件与命令和控制 (C&C) 服务器之间建立连接。

零日攻击

-

零日攻击利用零日漏洞,包括安全社区未知漏洞,或者已识别但尚未修补的漏洞。

-

在开发人员发现这些缺陷之前,这些漏洞可能会存在数天、数月或数年,从而成为黑客的主要攻击目标。

无文件攻击

-

无文件攻击利用合法软件程序中的漏洞,将恶意代码直接注入计算机内存中。

-

网络犯罪分子经常利用 PowerShell(一种内置于 Microsoft Windows 操作系统中的脚本编制工具)来运行恶意脚本,达到更改配置或窃取密码的目的。

DNS欺骗

-

DNS 欺骗攻击(也称为“DNS 中毒”)会秘密编辑 DNS 记录,用虚假 IP 地址替换网站的真实 IP 地址。

-

当受害者试图访问真实网站时,他们可能会在不自知的情况下被定向至恶意副本,导致数据泄露或恶意软件传播。

参考:https://developer.ibm.com/

黑客&网络安全如何学习

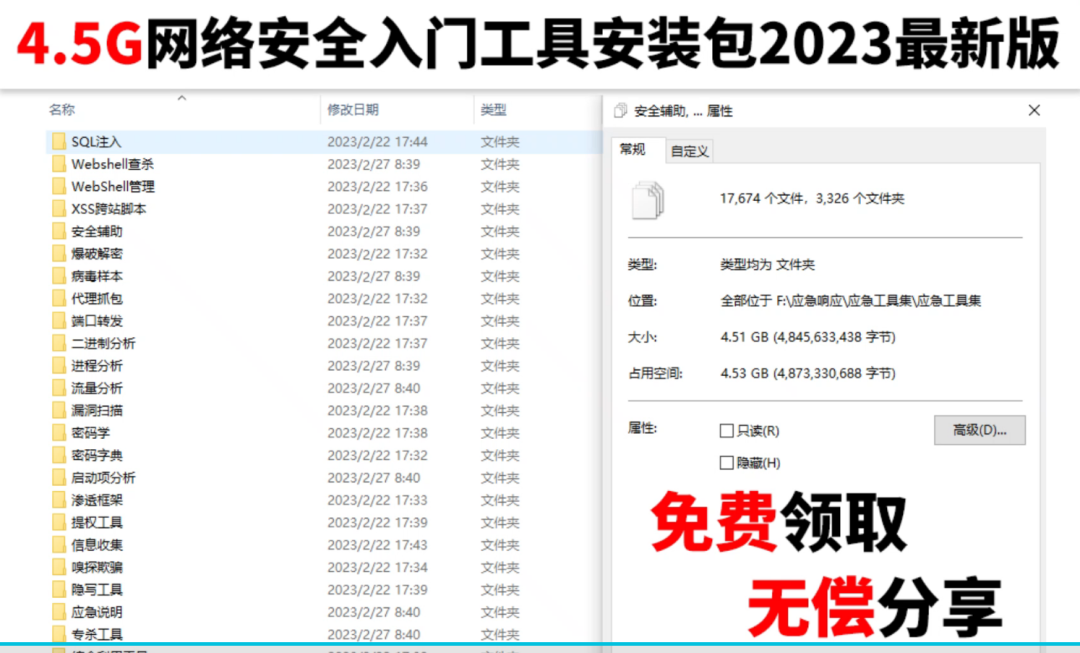

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取