- 1【jetson笔记】ubuntu设置代理解决访问github问题_jeston nano怎么打开网络代理

- 2ValueError: Input X contains NaN. SVC does not accept missing values encoded as NaN natively.完美解决办法

- 3第6章域控制器安全_{"dc":"bxza29"}

- 4MQ为什么比数据库快_mq 为什么快

- 5BigData之Spark:Spark(大数据通用的分布式开源计算引擎)的简介、下载、经典案例之详细攻略_dataspark

- 6Kafka主题topic和分区Partition介绍_查询kafka topic.create.defalut.partitions

- 7嵌入式毕设分享 - 基于STM32的智能路灯设计与实现 - 物联网 嵌入式 单片机_基于stm32智能路灯

- 8使用Kafka实现大规模分布式消息系统

- 9Hvv--知攻善防应急响应靶机--Linux2

- 10数学建模的32种常规方法及案例代码_穷举法数学建模

什么,你不会Windows本地账户和本地组账户的管理加固?没意思_lusrmgr本地用户和组

赞

踩

1.图形化界面方式管理用户

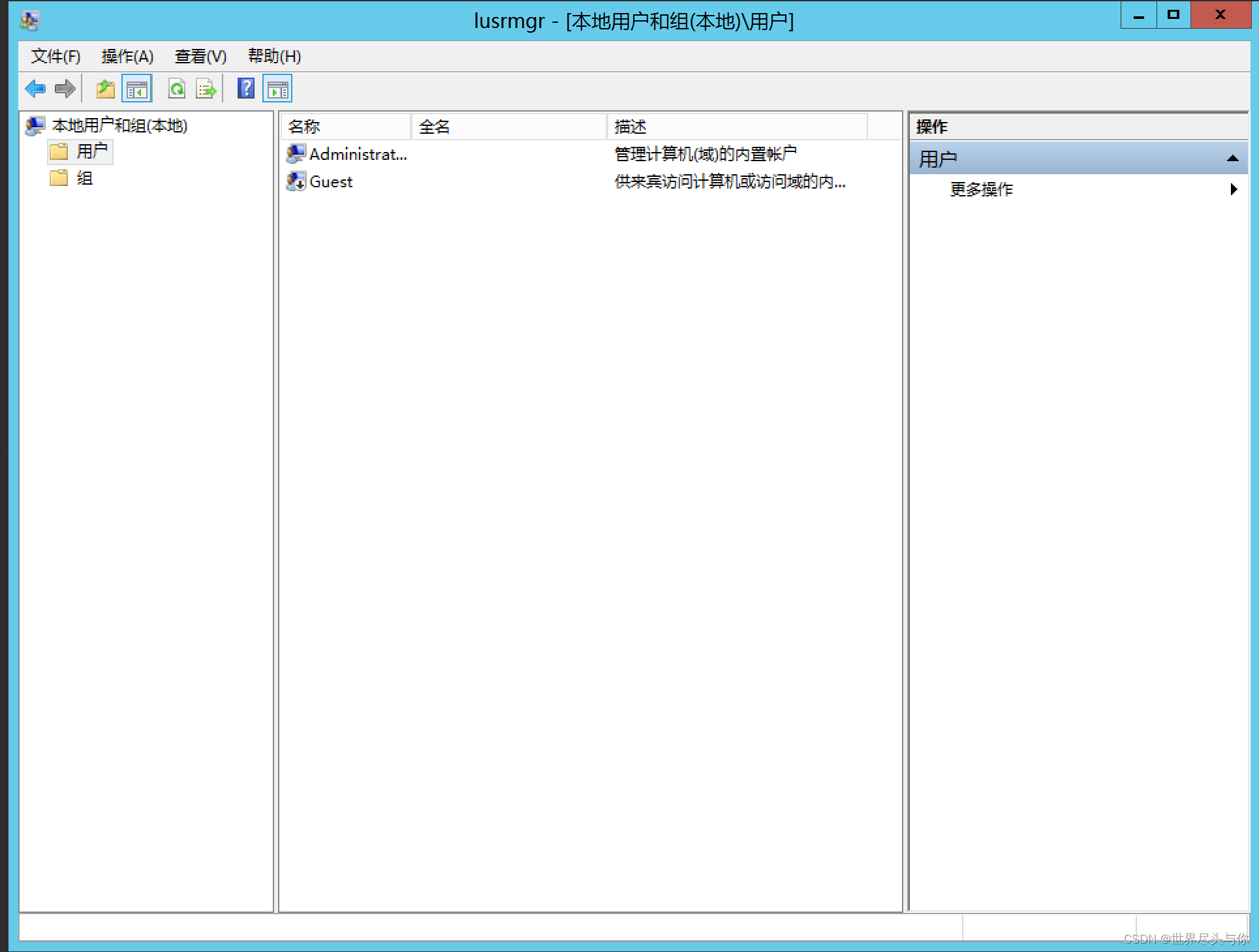

1、打开管理界面

在Win系统的搜索框中输入:lusrmgr.msc 进入账户和组的管理界面:

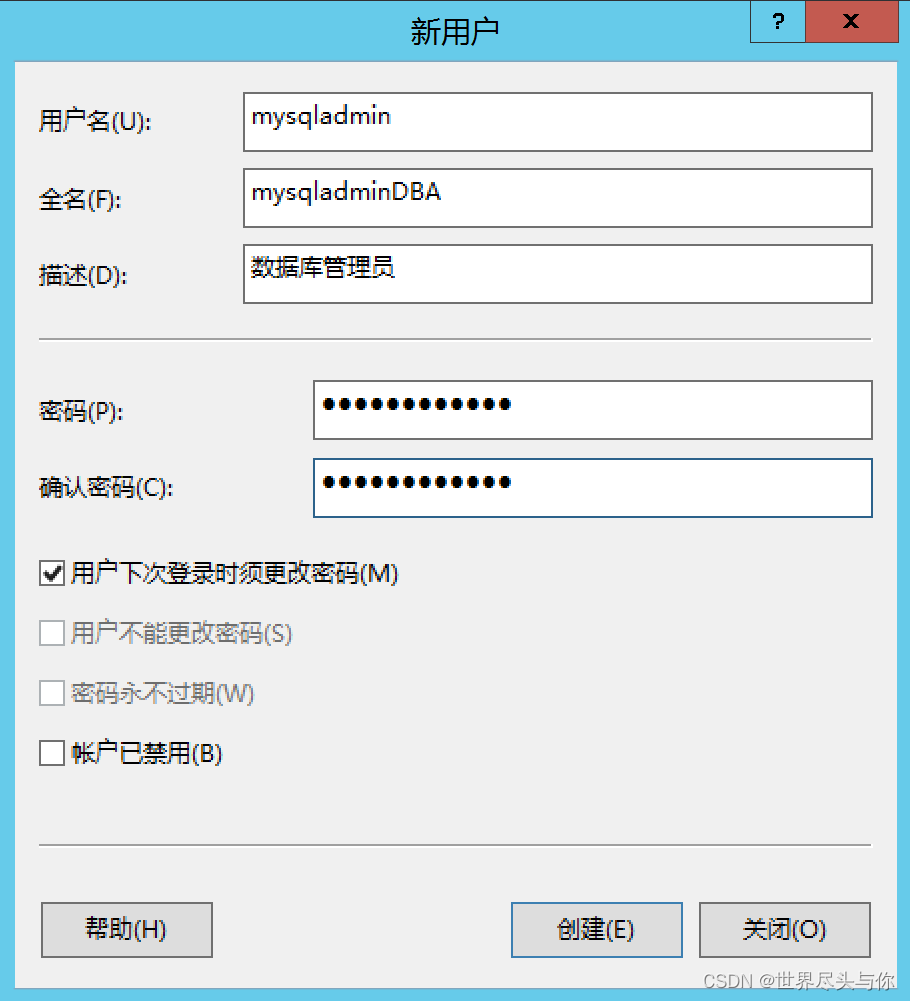

2、右键用户,选择新用户:

3、配置新用户的基本信息,之后创建:

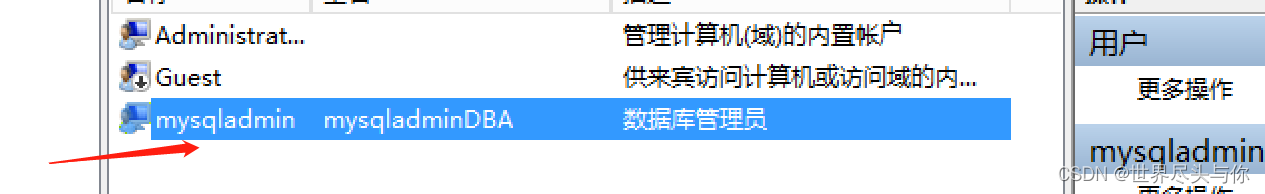

添加成功!

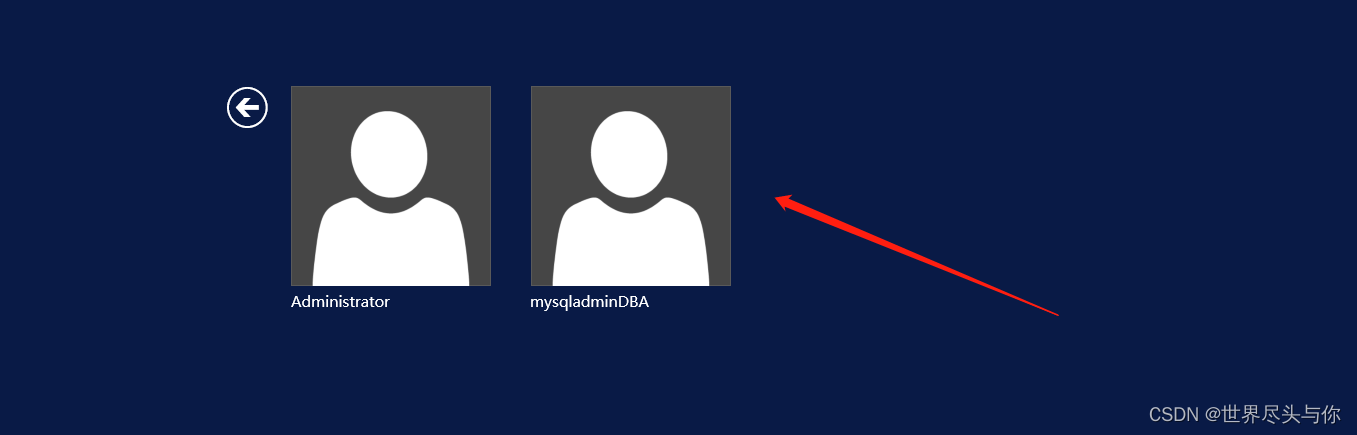

4、测试登录

用户账户建立好后,请注销,然后单击此新账户登陆

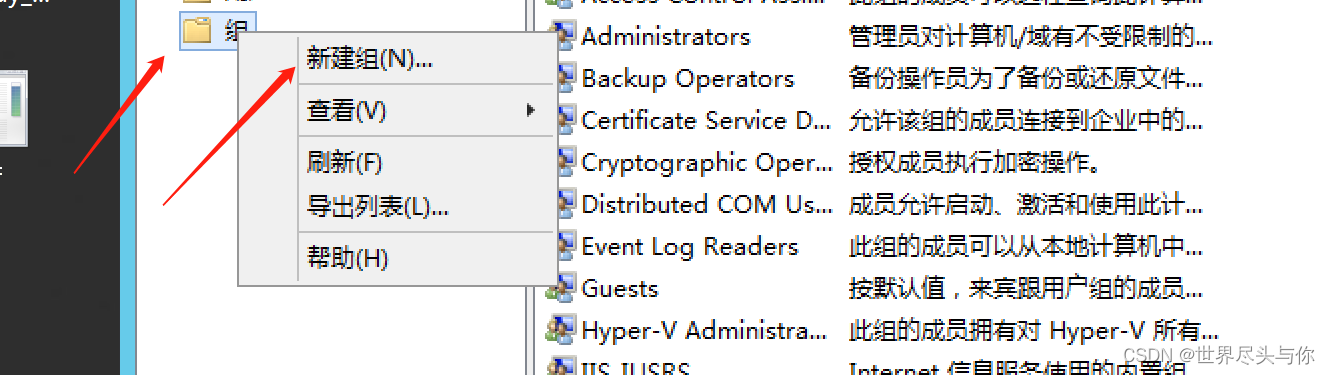

2.图形化界面方式管理用户组

和新建用户类似:

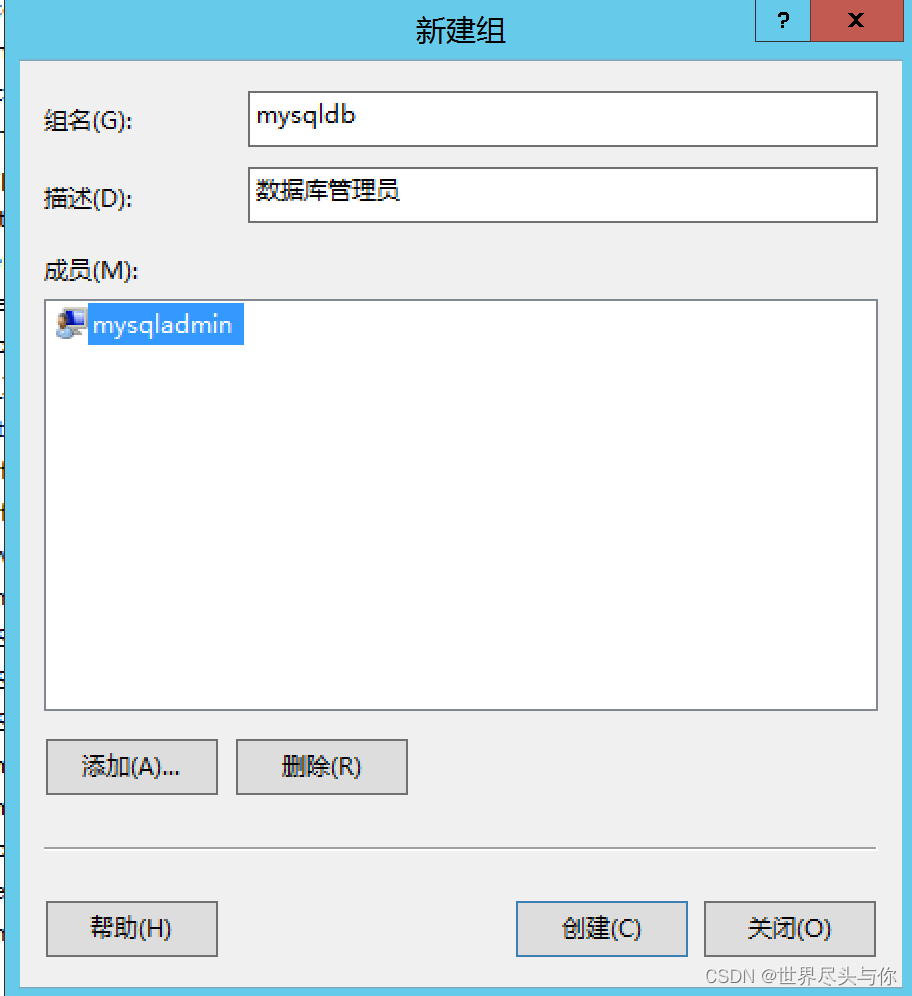

之后配置相关组信息创建即可:

3.命令行界面方式管理用户

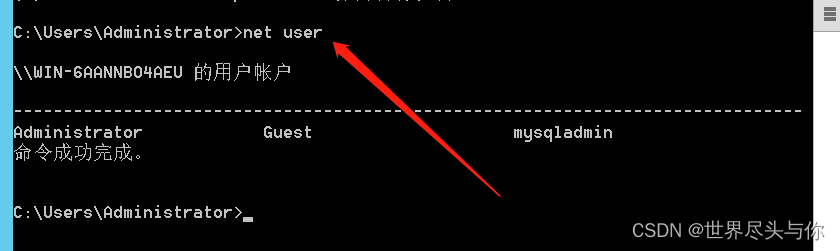

1、查看用户:

net user

- 1

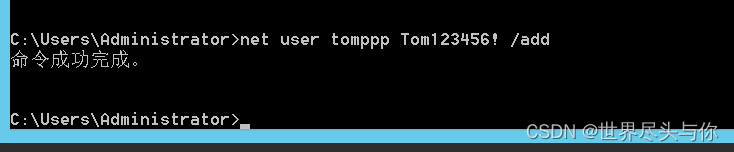

2、添加用户:

账户为tomppp, 密码为Tom123456!

net user tomppp Tom123456! /add

- 1

3、查看账户属性

net user tomppp

- 1

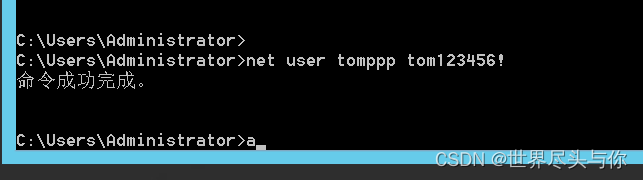

4、修改账户密码

net user tomppp tom123456!

- 1

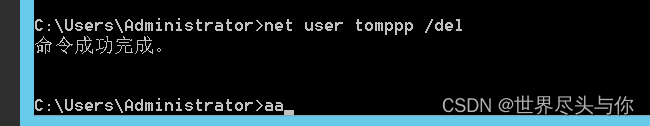

5、删除账户

net user tomppp /del

- 1

6、批量创建用户,删除用户

保存为批处理文件,比如useradd /userdel.bat

注意以管理员身份运行

- 1

- 2

4.命令行界面方式管理用户组

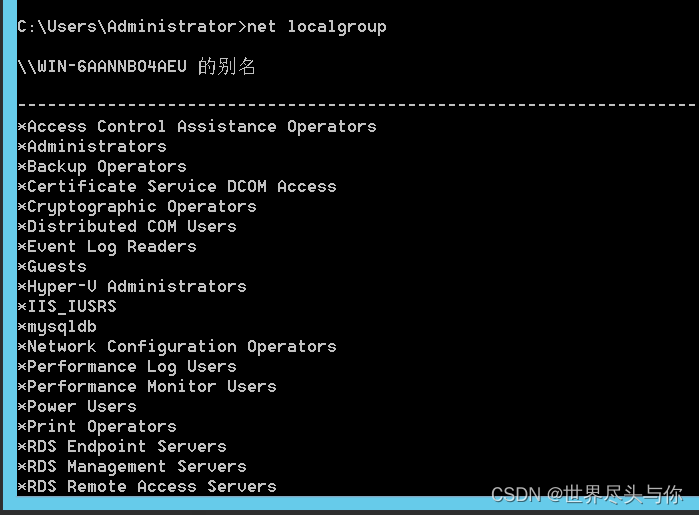

1、查看系统账户组列表

net localgroup

- 1

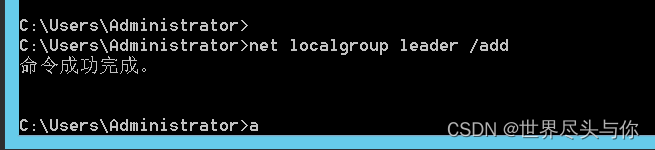

2、添加用户组

net localgroup leader /add

- 1

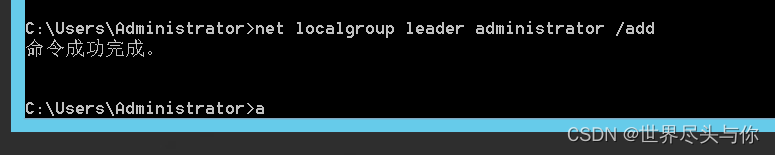

3、将用户添加到账户组

net localgroup leader administrator /add

- 1

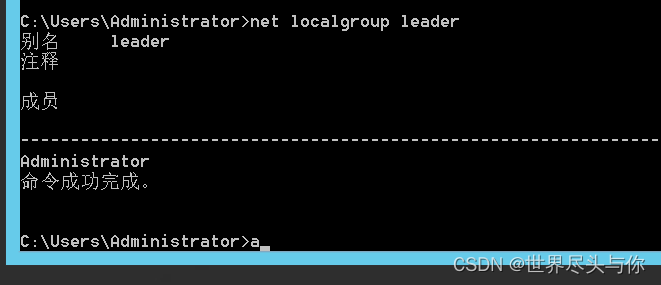

4、查看组下面的成员

net localgroup leader

- 1

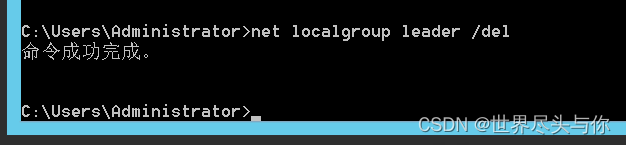

5、删除账户组

net localgroup leader /del

- 1

5.账户安全基线加固

账户检查

1、检查可疑帐户

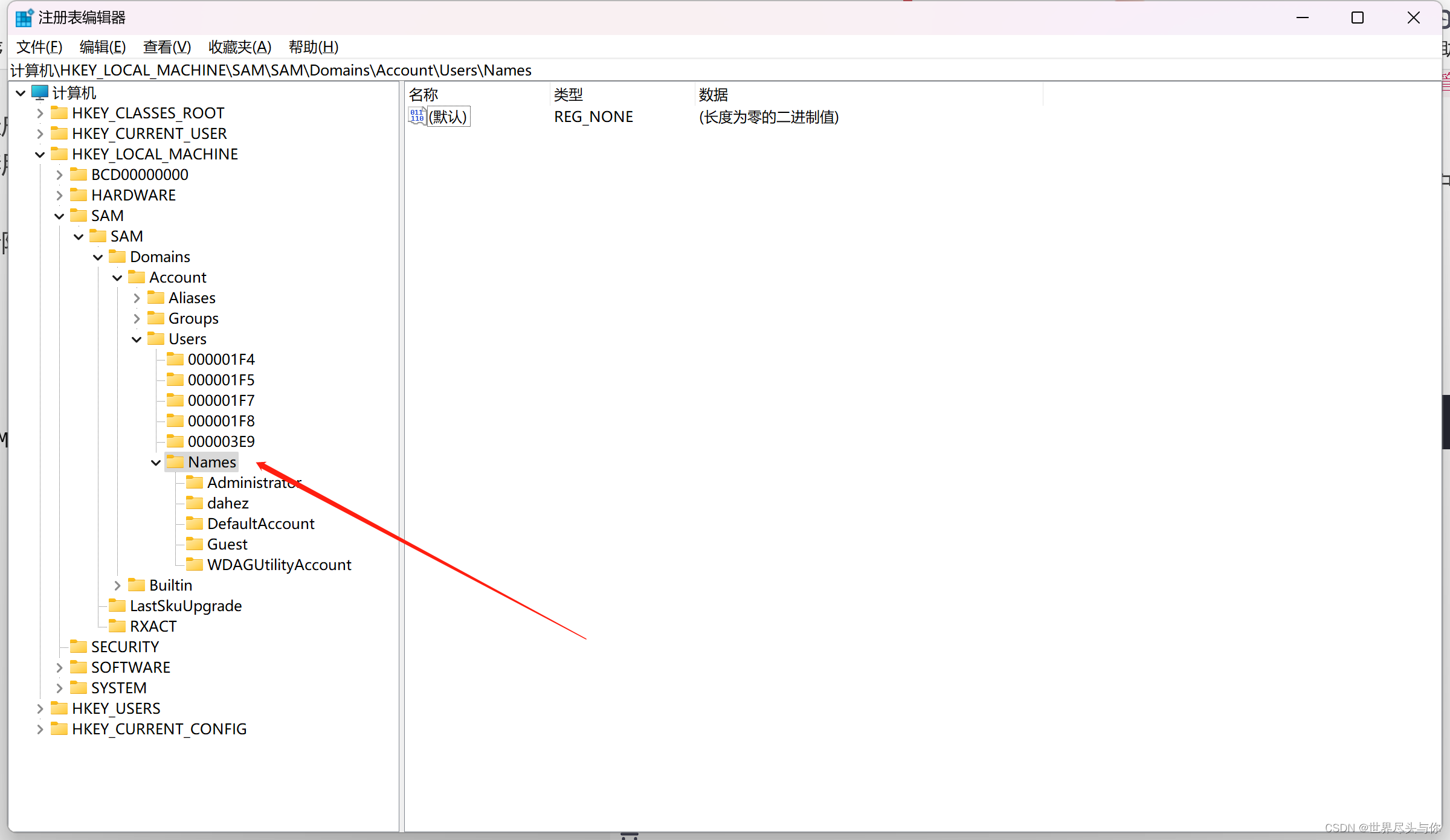

检查可疑帐户的原因是当渗透测试人员通过漏洞拿到Windows的执行权限后, 首先会考虑为系统创建后门从而方便再次连接该主机,而后门的其中一种方式就是创建具有管理权限的隐藏或非隐藏帐户,因此及时检查并发现非法系统帐户是很有必要的

黑客创建的某些隐藏账户通过dos指令无法发现, 但是当我们查看注册表时就可以发现

因此,为了检查账户足够准确,建议使用三种方式查看可疑账户:账户管理页面、dos指令、注册表

通过上述方式检查是否存在账户名为“xxx$”或修改注册表创建的隐藏账户,再检查是否存在可疑账户,并进行禁用

这里主要介绍一个注册表查看隐藏用户的方式:

注册表路径:

HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names

- 1

2、更改缺省帐户名称

更改默认账户的目的主要是为了防止渗透测试人员通过爆破的方式,猜测出系统的常用账户及密码。当使用 Hydra、medusa 等工具进行暴力破解测试时,在不知道主机账户的情况下,渗透测试人员首先会考虑使用 Windows 的管理员账户Administrator,尝试直接暴力破解出管理员账户密码,从而使后续内网渗透变得更加松

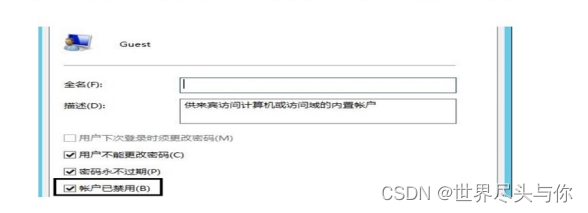

3、禁用Guest帐户

该账户为渗透测试人员提供了操控系统的机会。Guest 账户默认是无密码即可登录,渗透测试人员可以通过提升权限突破系统默认权限级别,从而成为管理员账户

因此,一般情况下要禁用 Guest 账户

4、配置不显示最后的账户名

“配置不显示最后的账户名”,该功能可以配置登录登出后,不显示账户名称,从而可以预防账户名泄露的风险。

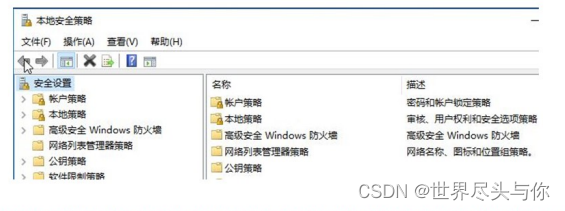

打开服务管理器面板-工具-本地安全策略,在安全设置-本地策略-安全选项”中,双击“交互式登录:不显示最后的账户名”,选择“已启用”并单击“确定”。

口令检查

打开本地策略页面:服务器管理器-工具-本地安全策略

或者,运行输入指令:secpol.msc

进行口令检查配置