- 1归并排序_rcdtype

- 22024年最全在mac(PyCharm)上搭建树莓派pico Python(micropython)编译环境,2024年最新关于Python开发的面试经验总结_pycharm micropython

- 3java代码审计9之XXE_xxe代码审计时常用的敏感函数

- 42023最新SSM计算机毕业设计选题大全(附源码+LW)之java美妆商城系统l5y41_基于java的美妆推荐系统

- 5(5-5-02)金融市场情绪分析:使用Llama 2 大模型实现财经信息的情感分析微调(2)_special tokens have been added in the vocabulary,

- 6数据分析——Python网络爬虫(四){正则表达式}_为便于数据分析与可视化,需对爬取出的数据进行清洗,使用python语言中的正则表达式

- 7红米Turbo3小米平板6SPro澎湃OS系统强解BL锁-跳小米社区绑定-刷ROOT权限_红米turbo3可不可以root

- 8辞职信的种种范文_本人考虑再三,决意就此辞去,另就他途,期与准许.余在公司两载,赖刘总相携,诸事顺遂,感念无尽,即今从

- 9GIT 强制远程仓库覆盖本地_git 强制覆盖远程

- 10请解释一下Java多线程回调是什么意思?_回调线程什么意思

Linux系统SSH远程管理服务_linux sshd

赞

踩

目录

5.2.1 自主访问控制系统(Discretionary Access Control,DAC)

5.2.2 强制访问控制(Mandatory Access Control,MAC)

一、SSH服务介绍

1、SSH协议是什么?

- SSH (Secure Shell)是一种安全通道协议,主要用来实现字符界面的远程登录、远程复制等功能。

- SSH协议对通信双方的数据传输进行了加密处理,其中包括用户登录时输入的用户口令,SSH为建立在应用层和传输层基础上的安全协议。对数据进行压缩,加快传输速度。

- 远程管理Linux系统基本上都要使用到ssh,因为:telnet、FTP等传输方式是以明文传送用户认证信息,本质上是不安全的。SSH(Secure Shell)目前较可靠,是专为远程登录会话和其他忘了服务提供安全性的协议。利用SSH协议可以有效防止远程管理过程中的信息泄露问题,透过SSH可以对所有传输的数据进行加密,也能够防止DNS欺骗和IP欺骗。

2、SSH的优点

- 数据传输是加密的,可以防止信息泄漏

- 数据传输是压缩的,可以提高传输速度

3、SSH的客户端与服务端

客户端

- Linux 客户端: ssh, scp, sftp,slogin

- Windows 客户端:xshell, MobaXterm,putty, securecrt, ssh secure shell client

- SSH客户端的配置文件:/etc/ssh/ssh_config

服务端

- SSH服务端:OpenSSH (开源)

- SSH服务端主要包括两个服务功能:ssh远程连接和sftp服务(文件传输功能)

服务名称:sshd

服务端主程序:/usr/sbin/sshd

服务端配置文件:/etc/ssh/sshd_config

客户端配置文件:/etc/ssh/ssh_config

4、SSH的原理

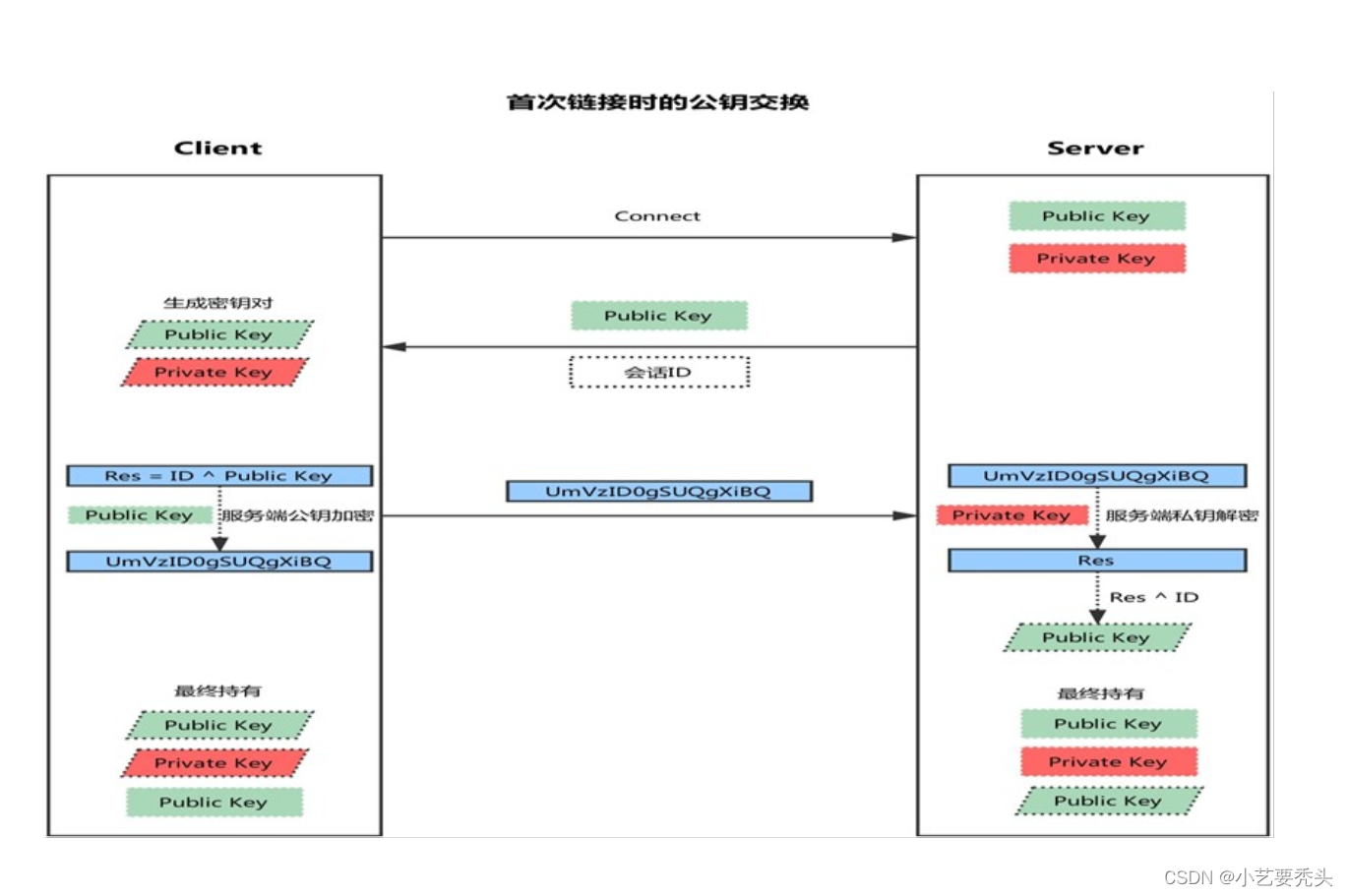

4.1 公钥首次连接原理

①客户端发起链接请求

②服务端返回自己的公钥,以及一个会话ID(这一步客户端得到服务端公钥)

③客户端生成密钥对

④客户端用自己的公钥异或会话ID,计算出一个值Res,并用服务端的公钥加密

⑤客户端发送加密后的值到服务端,服务端用私钥解密,得到Res

⑥服务端用解密后的值Res异或会话ID,计算出客户端的公钥(这一步服务端得到客户端公钥)

⑦最终:双方各自持有三个秘钥,分别为自己的一对公、私钥,以及对方的公钥,之后的所有通讯都会被加密

4.2 ssh加密通讯原理

4.2.1 对称加密

① 概念

采用单钥密码系统的加密方法,同一个密钥可以同时用作信息的加密和解密,这种加密方法称为对称加密,由于其速度快,对称性加密通常在消息发送方需要加密大量数据时使用

② 常用算法

在对称加密算法中常用的算法有:DES、3DES、TDEA、Blowfish、RC2、RC4、RC5、IDEA、SKIPJACK等。

③ 特点

1、加密方和解密方使用同一个密钥;

2、加密解密的速度比较快,适合数据比较长时的使用;

3、密钥传输的过程不安全,且容易被破解,密钥管理也比较麻烦;

④ 优缺点

对称加密算法的优点是算法公开、计算量小、加密速度快、加密效率高。 对称加密算法的缺点是在数据传送前,发送方和接收方必须商定好秘钥,然后使双方都能保存好秘钥。其次如果一方的秘钥被泄露,那么加密信息也就不安全了。另外,每对用户每次使用对称加密算法时,都需要使用其他人不知道的独一秘钥,这会使得收、发双方所拥有的钥匙数量巨大,密钥管理成为双方的负担

4.2.2 非对称加密

① 概念

非对称加密算法需要两个密钥:公开密钥(publickey:简称公钥)和私有密钥(privatekey:简称私钥)。公钥与私钥是一对,如果用公钥对数据进行加密,只有用对应的私钥才能解密。因为加密和解密使用的是两个不同的密钥,所以这种算法叫作非对称加密算法。

② 常用算法

RSA(RSA algorithm):目前使用最广泛的算法

DSA(Digital Signature Algorithm):数字签名算法,和 RSA 不同的是 DSA仅能用于数字签名,不能进行数据加密解密,其安全性和RSA相当,但其性能要比RSA快

ECC(Elliptic curve cryptography,椭圆曲线加密算法)

ECDSA:Elliptic Curve Digital Signature Algorithm,椭圆曲线签名算法,是ECC和 DSA的结合,相比于RSA算法,ECC 可以使用更小的秘钥,更高的效率,提供更高的安全保障

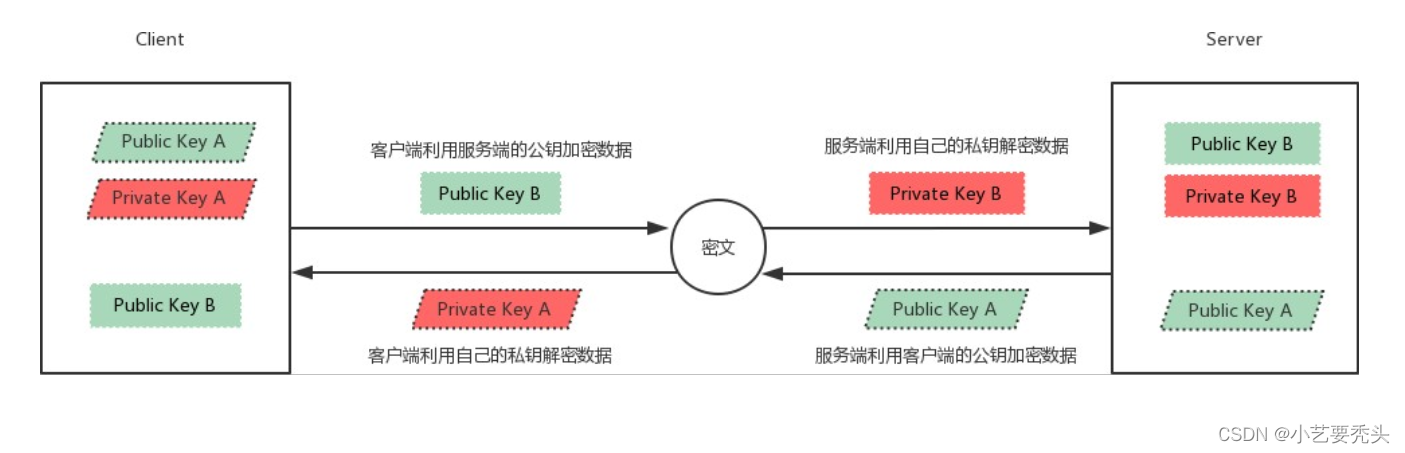

③ 原理

首先ssh通过加密算法在客户端产生密钥对(公钥和私钥),公钥发送给服务器端,自己保留私钥,如果要想连接到带有公钥的SSH服务器,客户端SSH软件就会向SSH服务器发出请求,请求用联机的用户密钥进行安全验证。SSH服务器收到请求之后,会先在该SSH服务器上连接的用户的家目录下

④ 优缺点

相比于对称加密技术,非对称加密技术安全性更好,但性能更慢。

4.2 ssh远程登录

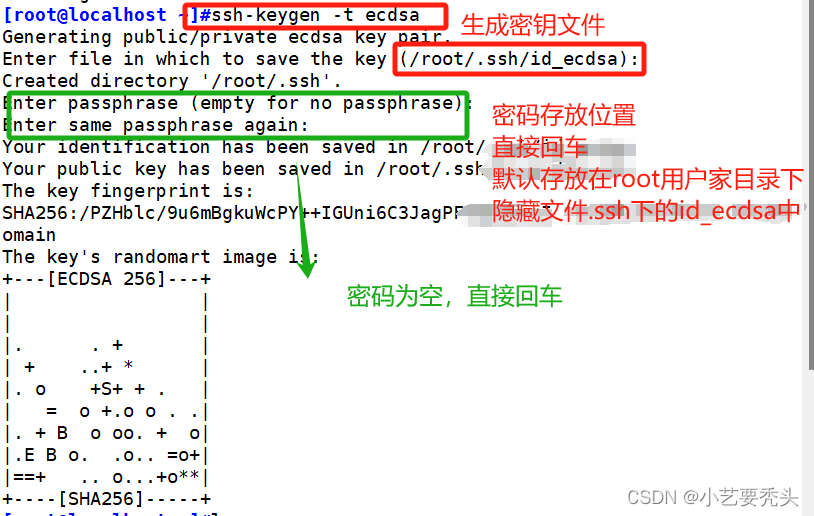

- 此本次实验中,我们用非对称加密算法ECDSA进行加密,为了方便用root用户,也可给其他普通用户配置

- ssh [远程主机用户名]@[远程服务器主机名或IP地址] -p port

- 命令 端口号

-

二、服务端配置

1、常见配置项

- [root@ky15-1 ~]# vim /etc/ssh/sshd_config

- 17 Port 22

- #生产建议修改

-

- ListenAddress ip

- #监听地址设置SSHD服务器绑定的IP 地址,0.0.0.0 表示侦听所有地址安全建议:如果主机不需要从公网ssh访问,可以把监听地址改为内网地址 这个值可以写成本地IP地址,也可以写成所有地址,即0.0.0.0 表示所有IP。

-

- LoginGraceTime 2m

- #用来设定如果用户登录失败,在切断连接前服务器需要等待的时间,单位为秒

-

- PermitRootLogin yes

- #默认 ubuntu不允许root远程ssh登录

-

- StrictModes yes

- #检查.ssh/文件的所有者,权限等

-

- MaxAuthTries

- #用来设置最大失败尝试登陆次数为6

-

- MaxSessions 10

- #同一个连接最大会话

- PubkeyAuthentication yes

- #基于key验证

-

- PermitEmptyPasswords no

- #密码验证当然是需要的!所以这里写 yes,也可以设置为 no,在真实的生产服务器上,根据不同安全级别要求,有的是设置不需要密码登陆的,通过认证的秘钥来登陆。

-

- PasswordAuthentication yes

- #基于用户名和密码连接

- GatewayPorts no

- ClientAliveInterval 10

- #单位:秒

- ClientAliveCountMax 3

- #默认3

- UseDNS yes

- #提高速度可改为no 内网改为no 禁用反向解析

- GSSAPIAuthentication yes #提高速度可改为no

- MaxStartups #未认证连接最大值,默认值10

- Banner /path/file

- #以下可以限制可登录用户的办法:白名单 黑名单

- AllowUsers user1 user2 user3@ip(限制主机)

- DenyUsers user1 user2 user3

- AllowGroups g1 g2

- DenyGroups g1 g2

1.1 修改默认端口

- #修改默认端口

- [root@localhost ssh]#vim /etc/ssh/sshd_config

- #17 行修改自己默认的端口

- 17 Port 9527

1.2 禁止root用户登录

- [root@localhost ssh]#vim /etc/ssh/sshd_config

- #开启38 行 并改为 no,默认注释并写的yes

- 38 PermitRootLogin no

- #注意虽然阻止了root 但是普通用户可以使用su

- [root@localhost1 ~]#ssh zhangsan@192.168.91.100 -p 9527

- zhangsan@192.168.91.100's password:

- Last login: Fri Aug 27 16:50:35 2021

- [zhangsan@localhost2 ~]$

- [zhangsan@localhost2 ~]$ su root

- 密码:

- [root@localhost2 zhangsan]#

-

- 修改 pam认证模块

- [root@localhost ssh]#vim /etc/pam.d/su

- #开启第6行,默认注释

- 6 auth required pam_wheel.so use_uid

1.3 白名单黑名单列表

- [root@localhost ssh]#vim /etc/ssh/sshd_config

- #取消注释 默认注释了

- 40 MaxAuthTries 2

-

- [root@localhost ~]#ssh zhangsan@192.168.91.100 -p 9527

- #默认次数3

- zhangsan@192.168.91.100's password:

- Permission denied, please try again.

- zhangsan@192.168.91.100's password:

- Received disconnect from 192.168.91.100 port 9527:2: Too many authentication failures

- Authentication failed.

- [root@localhost ~]# ssh -o NumberOfPasswordPrompts=8 root@192.168.91.100

- #设置尝试次数为8

- root@192.168.91.100's password:

2、ssh服务的最佳实践操作

- 建议使用非默认端口 22

- 禁止使用protocol version 1

- 限制可登录用户 白名单

- 设定空闲会话超时时长

- 利用防火墙设置ssh访问策略

- 仅监听特定的IP地址 公网 内网

- 基于口令认证时,使用强密码策略,

比如:tr -dc A-Za-z0-9_ < /dev/urandom | head -c 12| xargs

- 使用基于密钥的认证

- 禁止使用空密码

- 禁止root用户直接登录

- 限制ssh的访问频度和并发在线数

- 经常分析日志 分离

3、SSH服务验证

sshd服务支持两种验证方式

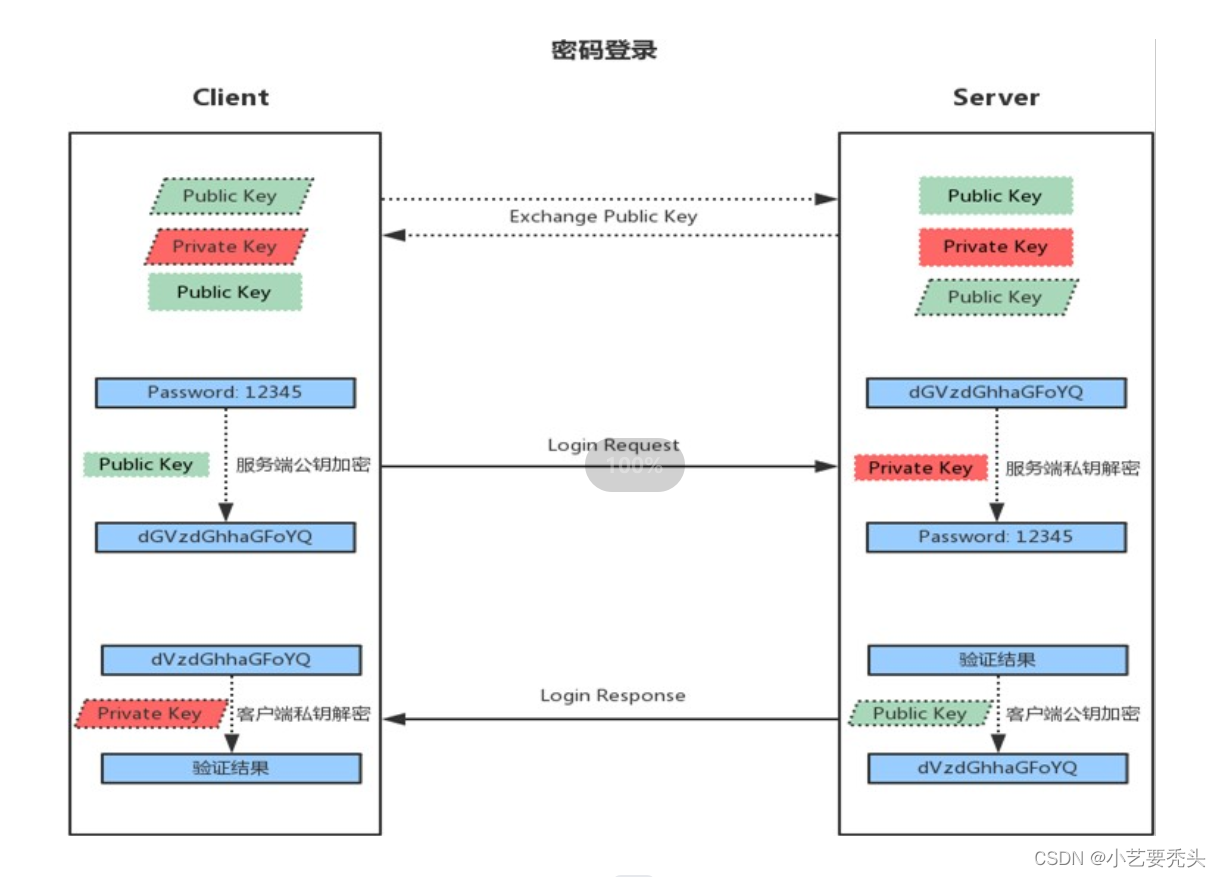

1.密码验证:

对服务器中本地系统用户的登录名称、密码进行验证。这种方式使用最为简便。

但从客户端角度来看,正在连接的服务器有可能被假冒;

从服务器角度来看,当遭遇密码穷举(暴力破解)攻击时防御能力比较弱。

同时:18位密码复杂性(大写、小写、字符、数字) 端口(1023以上叫做高危端口)

客户端发起ssh请求,服务器会把自己的公钥发送给用户

用户会根据服务器发来的公钥对密码进行加密

加密后的信息回传给服务器,服务器用自己的私钥解密,如果密码正确,则用户登录成功

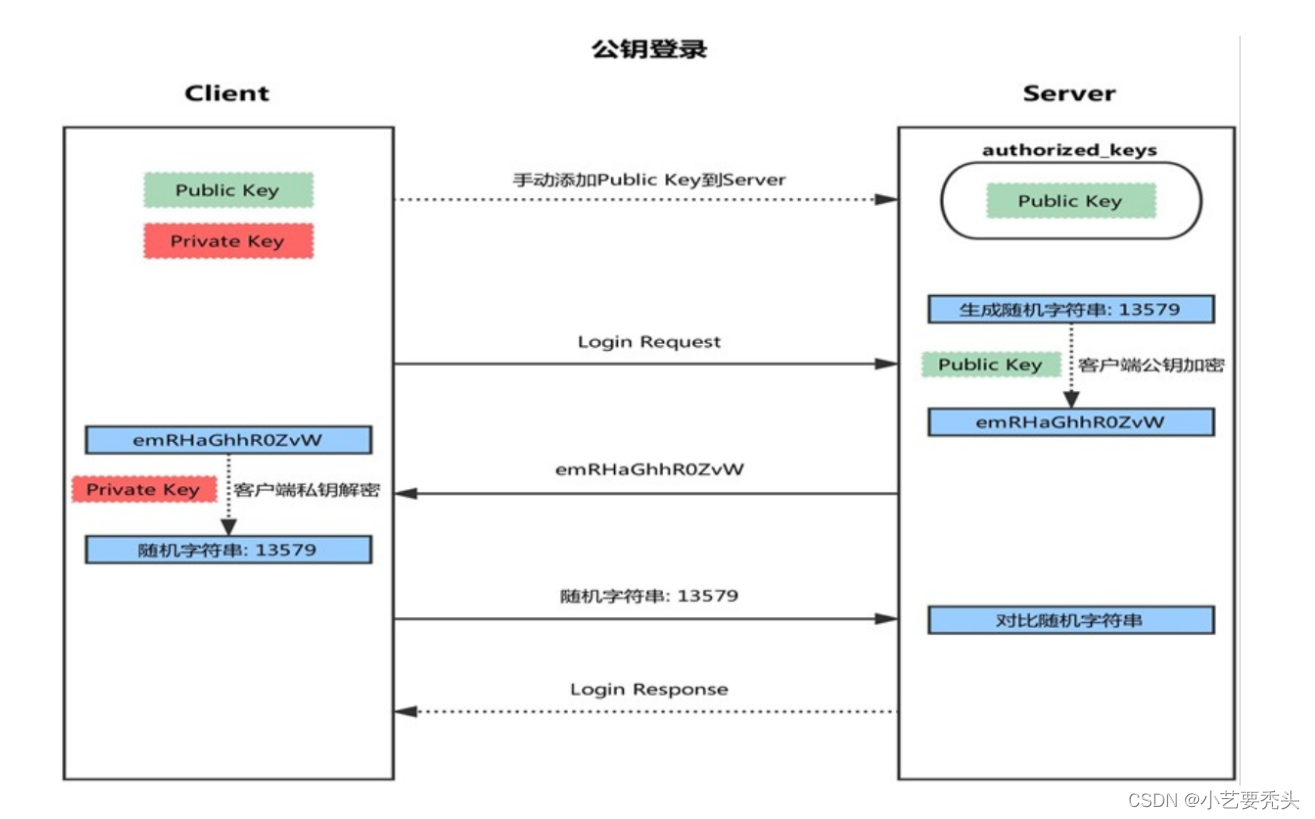

2.密钥对验证:

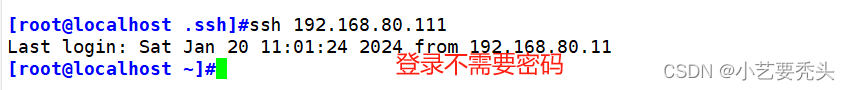

要求提供相匹配的密钥信息才能通过验证。通常先在客户端中创建一对密钥文件(公钥、私钥),然后将公钥文件放到服务器中的指定位置。远程登录时,系统将使用公钥、私钥进行加密/解密关联验证,大大增强了远程管理的安全性。该方式不易被假冒,且可以免交互登录,在Shell 中被广泛使用。

当密码验证、密钥对验证都启用时,服务器将优先使用密钥对验证。对于安全性要求较高的服务器,建议将密码验证方式禁用,只允许启用密钥对验证方式;若没有特殊要求,则两种方式都可启用。

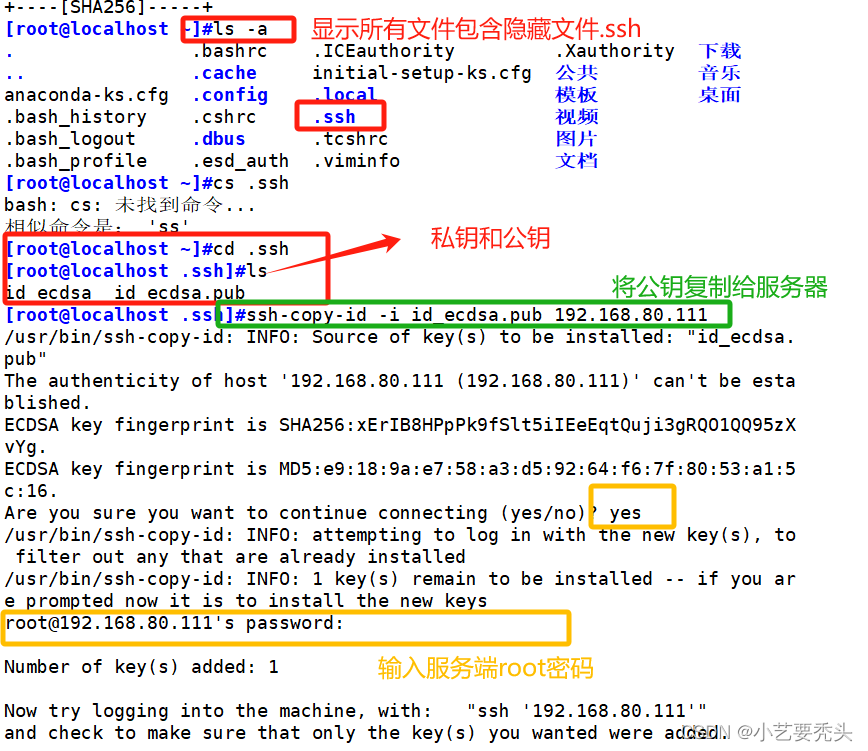

首先在客户端生成一对密钥(ssh-keygen)

并将客户端的公钥ssh-copy-id 拷贝到服务端

当客户端再次发送一个连接请求,包括ip、用户名

服务端得到客户端的请求后,会到authorized_keys()中查找,如果有响应的IP和用户,就会随机生成一个字符串,例如:kgc

服务端将使用客户端拷贝过来的公钥进行加密,然后发送给客户端

得到服务端发来的消息后,客户端会使用私钥进行解密,然后将解密后的字符串发送给服务端

服务端接受到客户端发来的字符串后,跟之前的字符串进行对比,如果一致,就允许免密码登录

3.1 使用秘钥对及免交互验证登录

①客户端生成密钥

②客户端将公钥发给服务端

③连接登录

三、SSH客户端

scp命令 —— 远程安全复制

sftp命令 —— 安全FTP上下载

格式:sftp user@ip

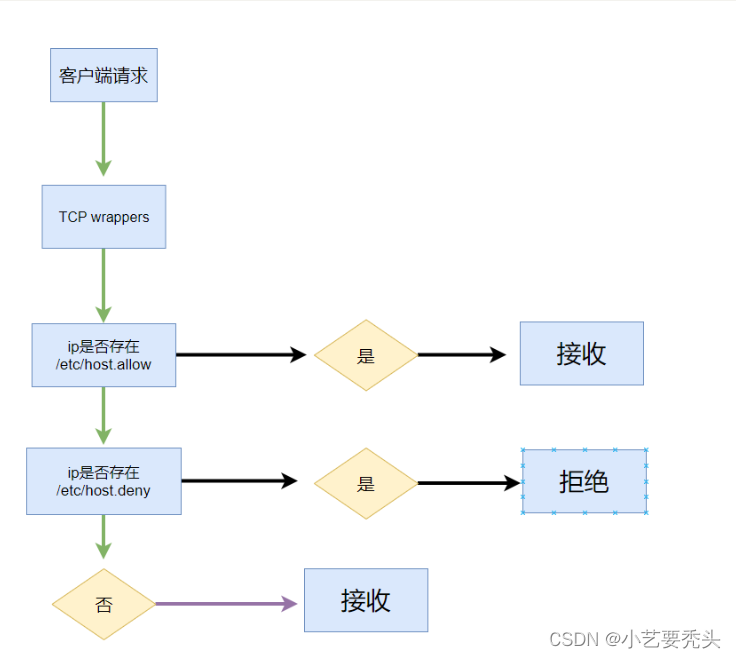

四、TCP Wrappers

在 Linux 系统中,许多网络服务针对客户端提供了访问控制机制,如 Samba、BIND、 HTTPD、OpenSSH 等。本节将介绍另一种防护机制——TCP Wrappers(TCP 封套),以作 为应用服务与网络之间的一道特殊防线,提供额外的安全保障。TCP Wrappers 将 TCP 服务程序“包裹”起来,代为监听 TCP 服务程序的端口,增加了 一个安全检测过程,外来的连接请求必须先通过这层安全检测,获得许可后才能访问真正 的服务程序。TCP Wrappers 还可以记录所有企图访问被保护服务的行为, 为管理员提供丰富的安全分析资料。

1、 策略的配置格式

两个策略文件的作用相反,但配置记录的格式相同,如下所示。

服务程序列表:客户端地址列表

服务程序列表:客户端地址列表之间以冒号分隔,在每个列表内的多个项之间以逗号分 隔

(1)服务程序列表

服务程序列表可分为以下几类。

- ALL:代表所有的服务

- 单个服务程序:如“vsftpd“

- 多个服务程序组成的列表:如“vsftpd,sshd”

(2)客户端地址列表

客户端地址列表可分为以下几类。

-

ALL:代表任何客户端地址。

-

LOCAL:代表本机地址。

-

单个 IP 地址:如“192.168.4.4”

-

网络段地址:如“192.168.4.0/255.255.255.0”

-

以“.”开始的域名:如“.bdqn.com”匹配 bdqn.com 域中的所有主机。

-

以“.”结束的网络地址:如“192.168.4.”匹配整个 192.168.4.0/24 网段

-

嵌入通配符“”“?”:前者代表任意长度字符,后者仅代表一个字符,如“10.0.8.2”

-

匹配以 10.0.8.2 开头的所有 IP 地址。不可与以“.”开始或结束的模式混用

-

多个客户端地址组成的列表:如“192.168.1.,172.16.16.,.bdqn.com”

2、访问控制的基本原则

#注意sshd_config的黑白名单

[root@ky15 ~]#vim /etc/ssh/sshd_config[root@ky15 ~]#ls /etc/host

host.conf hostname hosts hosts.allow hosts.deny

[root@ky15 ~]#vim /etc/hosts.allow

#配置格式 服务:地址(客户端)

#添加

sshd:192.168.91.101

[root@ky15 ~]#vim /etc/hosts.deny

sshd:ALLsshd: 192.168.0.0/255.255.255.0 EXCEPT 192.168.0.10

- 一些独立的进程sendmail slapd sshd stunnel xinetd gdm gnone-session vsftpd portmap

- 有些进程不受tcp_wrappers管理httpd smb squid 等

五、selinux

5.1 什么是selinux

SELinux,Security Enhanced Linux 的缩写,也就是安全强化的 Linux,是由美国国家安全局(NSA)联合其他安全机构(比如 SCC 公司)共同开发的,旨在增强传统 Linux 操作系统的安全性,解决传统 Linux 系统中自主访问控制(DAC)系统中的各种权限问题(如 root 权限过高等)。

它是部署在 Linux 上用于增强系统安全的功能模块。

5.2 访问控制系统

5.2.1 自主访问控制系统(Discretionary Access Control,DAC)

是 Linux 的默认访问控制方式,也就是依据用户的身份和该身份对文件及目录的 rwx 权限来判断是否可以访问。不过,在 DAC 访问控制的实际使用中我们也发现了一些问题:

root 权限过高,rwx 权限对 root 用户并不生效,一旦 root 用户被窃取或者 root 用户本身的误操作,都是对 Linux 系统的致命威胁。

Linux 默认权限过于简单,只有所有者、所属组和其他人的身份,权限也只有读、写和执行权限,并不利于权限细分与设定。

不合理权限的分配会导致严重后果,比如给系统敏感文件或目录设定 777 权限,或给敏感文件设定特殊权限——SetUID 权限等。

5.2.2 强制访问控制(Mandatory Access Control,MAC)

是通过 SELinux 的默认策略规则来控制特定的进程对系统的文件资源的访问。也就是说,即使你是 root 用户,但是当你访问文件资源时,如果使用了不正确的进程,那么也是不能访问这个文件资源的。

- SELinux 控制的就不单单只是用户及权限,还有进程。每个进程能够访问哪个文件资源,以及每个文件资源可以被哪些进程访问,都靠 SELinux 的规则策略来确定。

5.3 selinux的作用

传统的 Linux 系统安全,采用的是 DAC(自主访问控制方式),而 SELinux 是部署在 Linux 系统中的安全增强功能模块,它通过对进程和文件资源采用 MAC(强制访问控制方式)为 Linux 系统提供了改进的安全性。

需要注意的是,SELinux 的 MAC 并不会完全取代 DAC,恰恰相反,对于 Linux 系统安全来说,它是一个额外的安全层,换句话说,当使用 SELinux 时,DAC 仍然被使用,且会首先被使用,如果允许访问,再使用 SELinux 策略;反之,如果 DAC 规则拒绝访问,则根本无需使用 SELinux 策略。

例如,若用户尝试对没有执行权限(rw-)的文件进行执行操作,那么传统的 DAC 规则就会拒绝用户访问,因此,也就无需再使用 SELinux 策略。

相比传统的 Linux DAC 安全控制方式,SELinux 具有诸多好处,比如说:

-

它使用的是 MAC 控制方式,这被认为是最强的访问控制方式;

-

它赋予了主体(用户或进程)最小的访问特权,这也就意味着,每个主体仅被赋予了完成相关任务所必须的一组有限的权限。通过赋予最小访问特权,可以防止主体对其他用户或进程产生不利的影响;

-

SELinux 管理过程中,每个进程都有自己的运行区域(称为域),各进程仅运行在自己的域内,无法访问其他进程和文件,除非被授予了特殊权限。

-

SELinux 可以调整到 Permissive 模式,此模式允许查看在系统上执行 SELinux 后所产生的印象。在 Permissive 模式中,SELinux 仍然会记录它所认为的安全漏洞,但并不会阻止它们。

5.4 selinux的工作模式

SELinux 提供了 3 种工作模式:Disabled、Permissive 和 Enforcing,而每种模式都为 Linux 系统安全提供了不同的好处。

Disable工作模式(关闭模式)

在 Disable 模式中,SELinux 被关闭,默认的 DAC 访问控制方式被使用。对于那些不需要增强安全性的环境来说,该模式是非常有用的。

例如,若从你的角度看正在运行的应用程序工作正常,但是却产生了大量的 SELinux AVC 拒绝消息,最终可能会填满日志文件,从而导致系统无法使用。在这种情况下,最直接的解决方法就是禁用 SELinux,当然,你也可以在应用程序所访问的文件上设置正确的安全上下文。

需要注意的是,在禁用 SELinux 之前,需要考虑一下是否可能会在系统上再次使用 SELinux,如果决定以后将其设置为 Enforcing 或 Permissive,那么当下次重启系统时,系统将会通过一个自动 SELinux 文件重新进程标记。

关闭 SELinux 的方式也很简单,只需编辑配置文件 /etc/selinux/config,并将文本中 SELINUX= 更改为 SELINUX=disabled 即可,重启系统后,SELinux 就被禁用了。

Permissive工作模式(宽容模式)

在 Permissive 模式中,SELinux 被启用,但安全策略规则并没有被强制执行。当安全策略规则应该拒绝访问时,访问仍然被允许。然而,此时会向日志文件发送一条消息,表示该访问应该被拒绝。

SELinux Permissive 模式主要用于以下几种情况: 审核当前的 SELinux 策略规则; 测试新应用程序,看看将 SELinux 策略规则应用到这些程序时会有什么效果; 解决某一特定服务或应用程序在 SELinux 下不再正常工作的故障。

某些情况下,可使用 audit2allow 命令来读取 SELinux 审核日志并生成新的 SELinux 规则,从而有选择性地允许被拒绝的行为,而这也是一种在不禁用 SELinux 的情况下,让应用程序在 Linux 系统上工作的快速方法。

Enforcing工作模式(强制模式)

从此模式的名称就可以看出,在 Enforcing 模式中, SELinux 被启动,并强制执行所有的安全策略规则。