- 1用python代码画爱心,来自程序猿的浪漫~_python画爱心代码

- 2基恩士BT-W155G扫码枪PDA开发--搭建开发环境(二)

- 3Python SQLAlchemy入门教程_python sqlchemy

- 4esp8266的Arduino之MQTT客户端、Websocket客户端demo_websocket ws:// 8266

- 5Docker部署开源白板工具Excalidraw并结合内网穿透远程访问_excalidraw 怎么启动

- 6呕心沥血整理的Android八大模块进阶指南,看完成功涨薪30%_smarttable android

- 7QT Console 多线程 TCPIP 客户端_qt tcp客户端 console

- 8Bluetooth技术学习笔记 ——ACL连接建立_ble建立acl连接

- 9华为OD机试题( B+C+D卷)真题抽中记录文档(更新到 24 年 2 月 24 日)

- 10使用Python中的pyecharts库绘制水球图_pyecharts 中liquid.add()

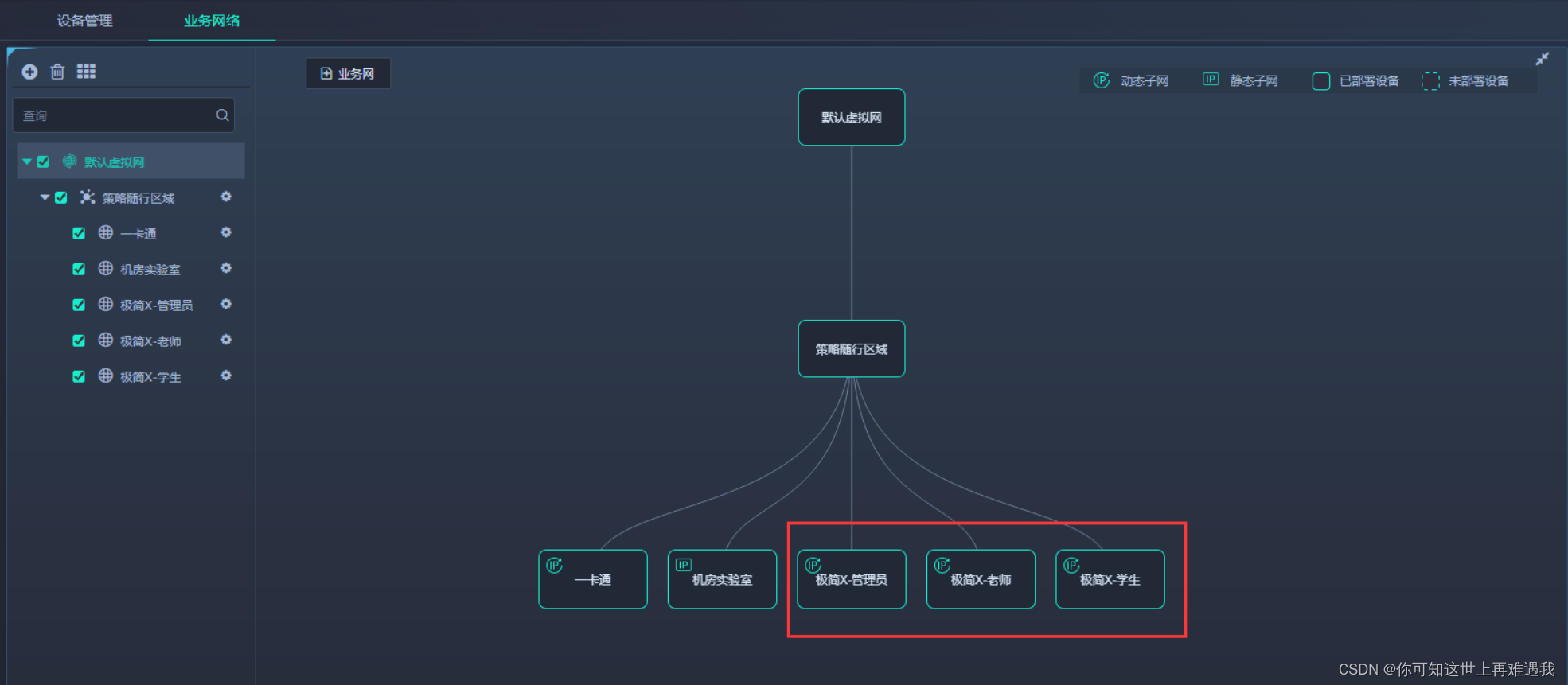

锐捷网络极简X SDN——策略随行方案部署:RG-SMP联动配置案例_sdn策略编排页面设计

赞

踩

目录

Ⅰ 拓扑+基础配置

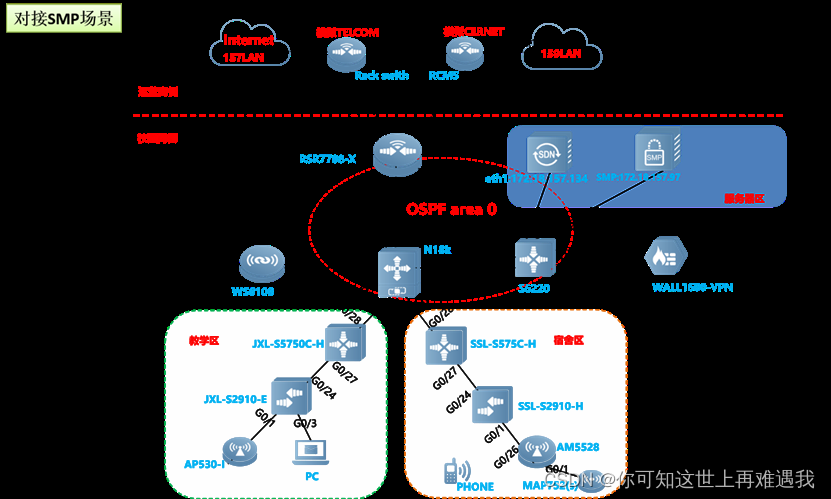

一、测试拓扑

拓扑描述:

网络属于大二层极简X组网方案,N18k作为用户网关以及认证设备,下联汇聚层交换机,汇聚层交换机作用户网络二层透传,汇聚层交换机下联接入层,接入层直连用户终端。

N18k与出口RSR7708-X以及S6220连接,RSR7708-X作为全网用户出口,S6220连接SDN、SMP等服务器。

二、测试基础配置

1、ONC基础配置与信息下发配置:

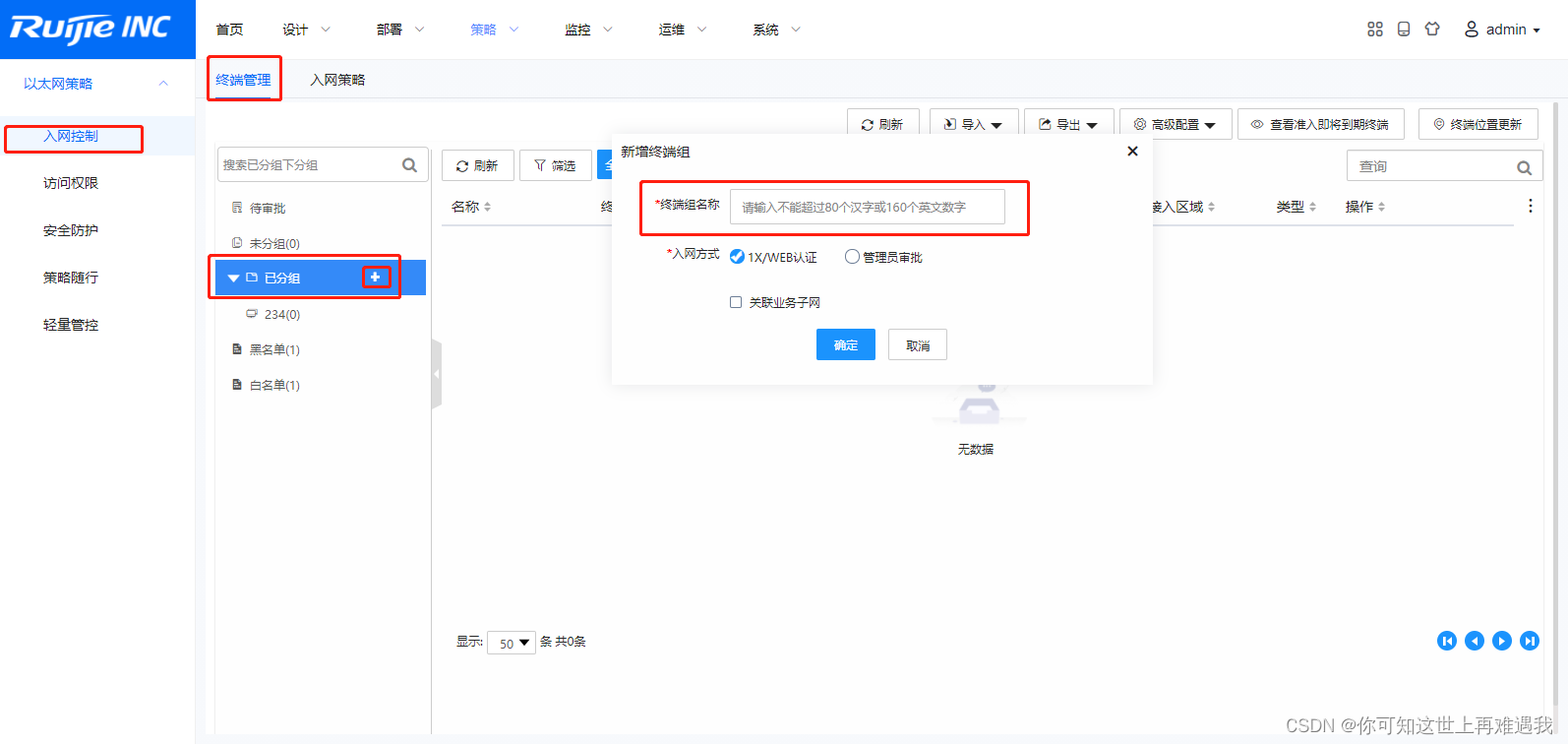

2、配置终端组关联一个子网

(截图以极简X-管理员为例)

ONC下发到N18k段配置信息:

ip dhcp pool RG-ONC-IPPOOL-10.21.0.0-255.255.0.0

solidify

user-group 极简X-管理员

lease 0 1 0

network 10.21.0.0 255.255.0.0

dns-server 192.168.58.110

default-router 10.21.0.1

!

ip dhcp pool RG-ONC-IPPOOL-10.31.0.0-255.255.0.0

solidify

user-group 极简X-老师

lease 0 4 0

network 10.31.0.0 255.255.0.0

dns-server 192.168.58.110

default-router 10.31.0.1

!

ip dhcp pool RG-ONC-IPPOOL-10.41.0.0-255.255.0.0

solidify

user-group 极简X-学生

lease 0 1 0

network 10.41.0.0 255.255.0.0

dns-server 192.168.58.110

default-router 10.41.0.1

user-group 极简X-学生

user-group 极简X-老师

user-group 极简X-管理员

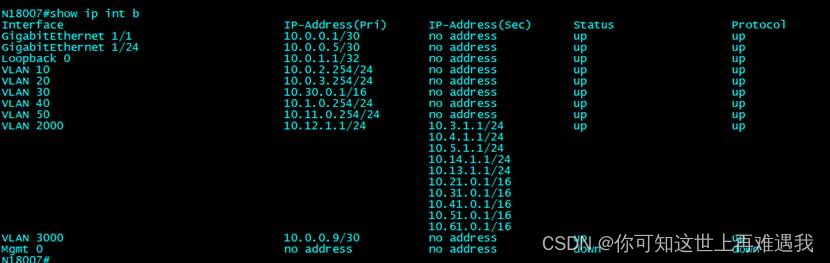

4、N18k认证基础配置

N18007(config)#snmp-server if-index persist //配置接口索引值固化

N18007(config)#aaa authorization ip-auth-mode mixed //aaa认证ip地址获取模式为混合模式

N18007(config)#ip dhcp snooping arp-detect //开启ip地址快速回收

N18007(config)#ip dhcp snooping check-giaddr //开启DHCP中继兼容

N18007(config)#ip portal source-interface loo 0 //与portal服务器通信源为loopback0

N18007(config)#no http redirect port 443 //关闭https重定向

N18007(config)#web-auth dhcp-check //开启web认证防私设

N18007(config)#web-auth station-move auto //开启web认证的认证迁移

N18007(config)#no web-auth station-move arp-detect //关闭认证迁移的arp探测

N18007(config)#web-auth station-move info-update //开启web认证信息更新

N18007(config)#web-auth port key ruijie //web认证portal key为ruijie

N18007(config)#web-auth portal-check interval 3 timeout 3 retransmit 10 //portal逃生检测

N18007(config)#web-auth portal-escape nokick //portal逃生生效时不提在线用户下线

N18007(config)#web-auth radius-escape //radius服务器逃生配置

N18007(config)#web-auth template eportalv2 //web认证模板

N18007(config.tmplt.eportalv2)#ip 172.18.157.97

N18007(config.tmplt.eportalv2)#url http://172.18.157.97:80/smp/commonauth

N18007(config.tmplt.eportalv2)# authentication SMP

N18007(config.tmplt.eportalv2)# accounting SMP

N18007(config.tmplt.eportalv2)#exi

N18007(config)#aaa accounting update periodic 10 //配置记账更新时间为10min

N18007(config)#aaa accounting update

N18007(config)#aaa accounting network SMP start-stop group SMP //aaa认证记账列表

N18007(config)#aaa authentication dot1x SMP group SMP //配置1x认证列表

N18007(config)#aaa authentication web SMP group SMP //配置web认证记账列表

N18007(config)#no aaa log enable

N18007(config)#ip dhcp server arp-detect //开启dhcp的arp探测,使得地址快速回收

N18007(config)#aaa group server radius SMP //配置aaa认证组SAM

N18007(config-gs-radius)#server 172.18.157.97

N18007(config-gs-radius)#exi

N18007(config)#ip radius source-interface lo0 //radius通信源为loopback0

N18007(config)#radius-server host 172.18.157.97 key ruijie //radius key为ruijie,radius服务器为172.18.157.97

N18007(config)#radius-server host 172.18.157.97 test username ruijie idle-time 2 key ruijie //radius服务器逃生检测

N18007(config)#radius-server dead-criteria time 120 tries 12

N18007(config)#dot1x mac-auth-bypass valid-ip-auth //防1x认证私设地址

N18007(config)#dot1x valid-ip-acct enable

N18007(config)#no dot1x station-move arp-detect

N18007(config)#address-bind ipv6-mode compatible //ipv6地址为兼容模式

N18007(config)#offline-detect interval 6 threshold 0 //无流量下线检测时间为6min

N18007(config)#station-move permit //全局认证迁移的开关开启

N18007(config)#snmp-server host 172.18.157.97 traps ruijie //snmp 的trap信息配置,其服务器为172.18.157.97

N18007(config)#snmp-server host 172.18.157.97 informs version 2c ruijie

5、基础联通配置:

略

Ⅱ SMP基础配置

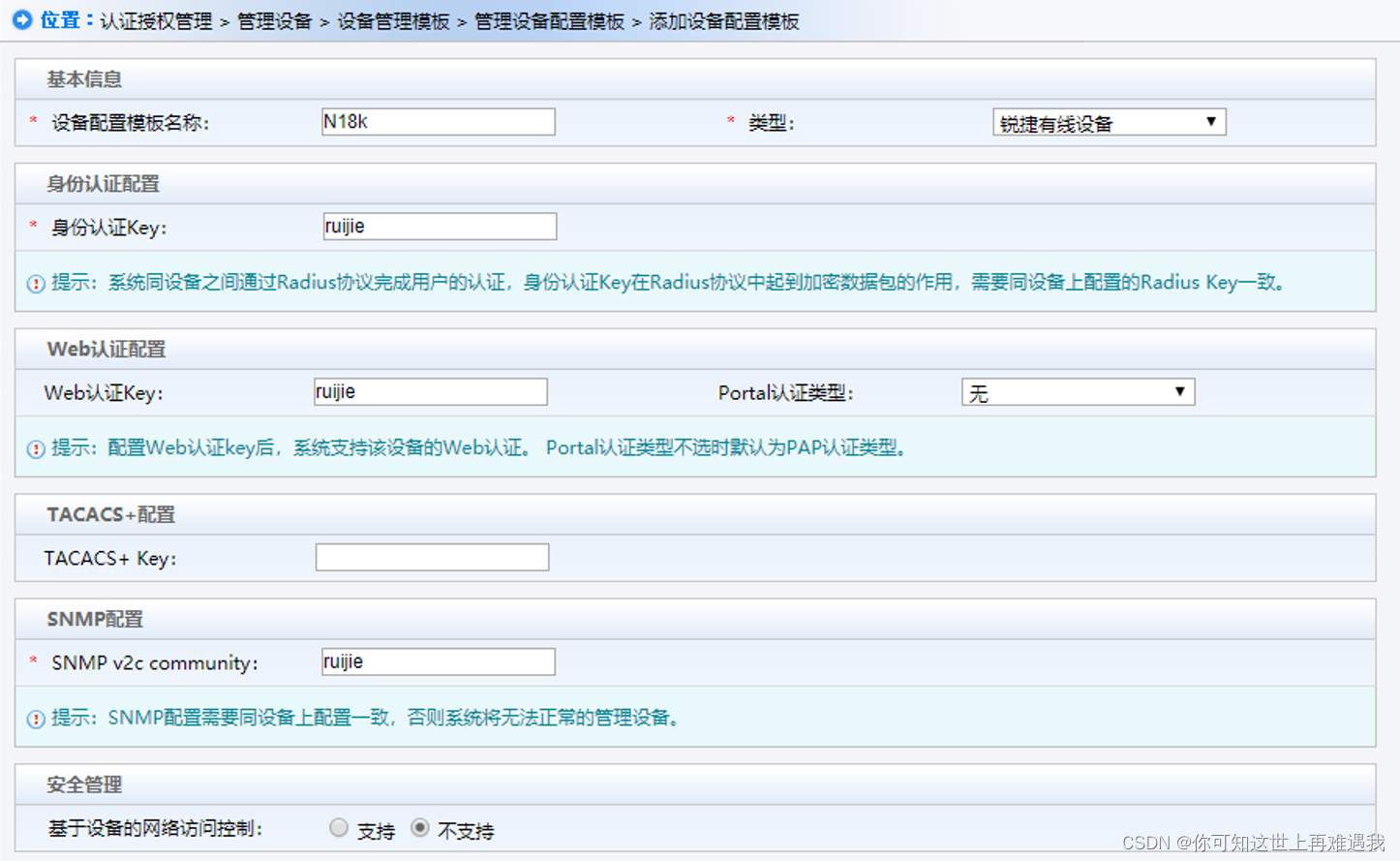

一、添加设备配置模板

点击【认证授权管理】-》【管理设备】,先进行添加设备配置模板

添加设备配置模板,对接的设备为“锐捷有线设备”,身份认证key与N18k的key一致为ruijie,web认证key与N18k配置的key一致为ruijie,SNMP团体名与N18k配置一致为ruijie。

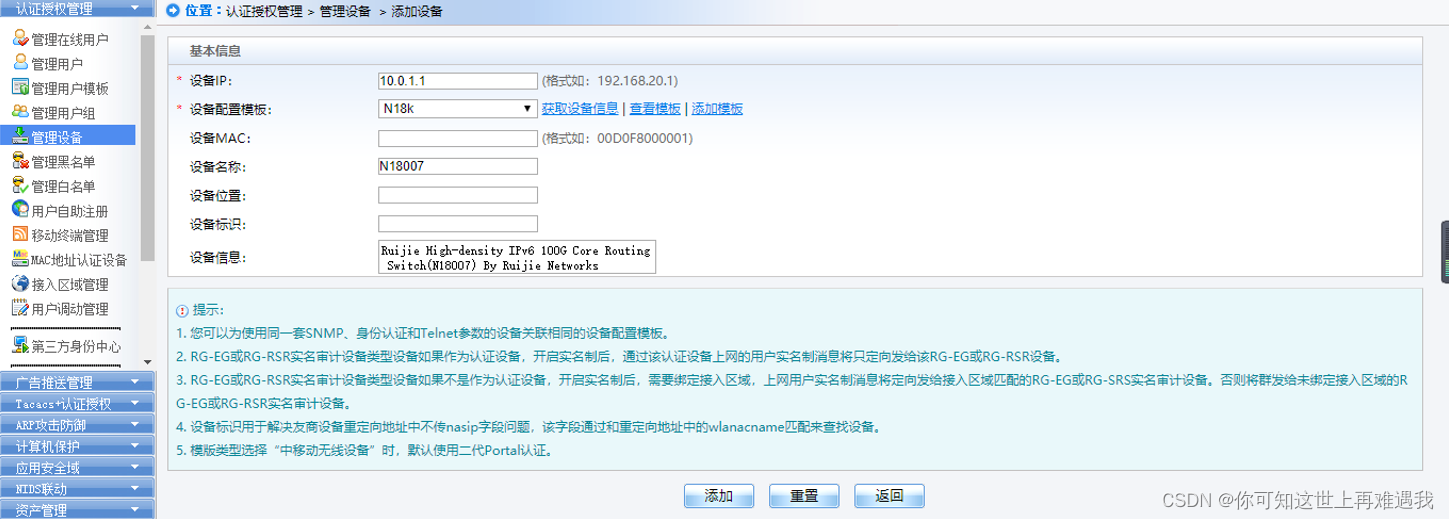

二、添加设备

完成添加模板后,需要添加设备,在【认证授权管理】-》【管理设备】,点击“添加”

填写N18k的设备IP,并选择配置模板“N18k”,点击“获取设备信息”即可获取设备信息。(由于本实验环境中,N18k与SMP对接为经过中间设备进行三层互联,因此获取mac地址失败)

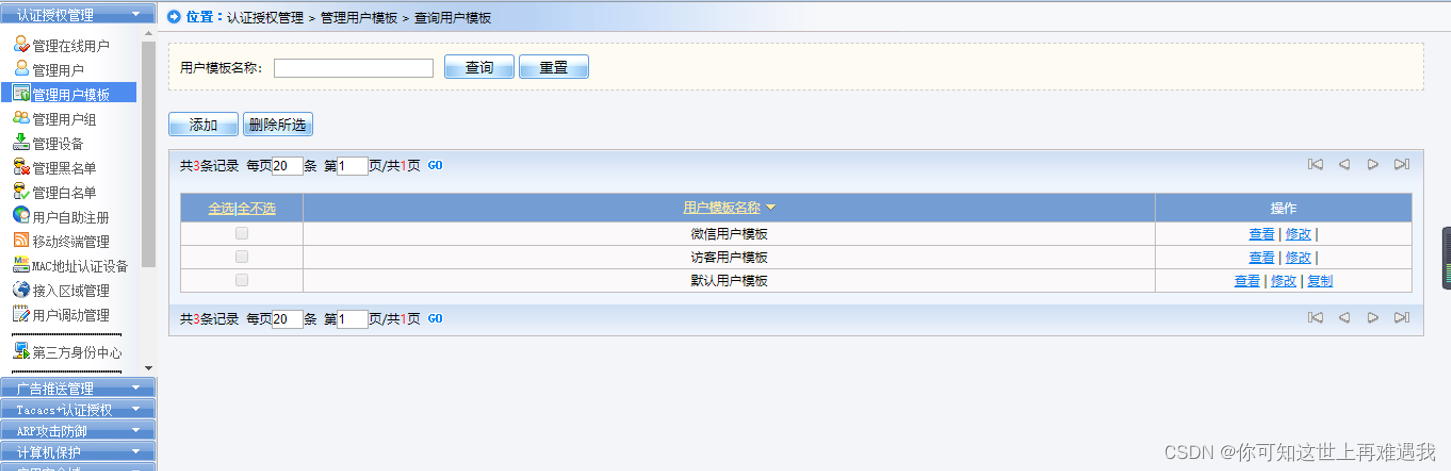

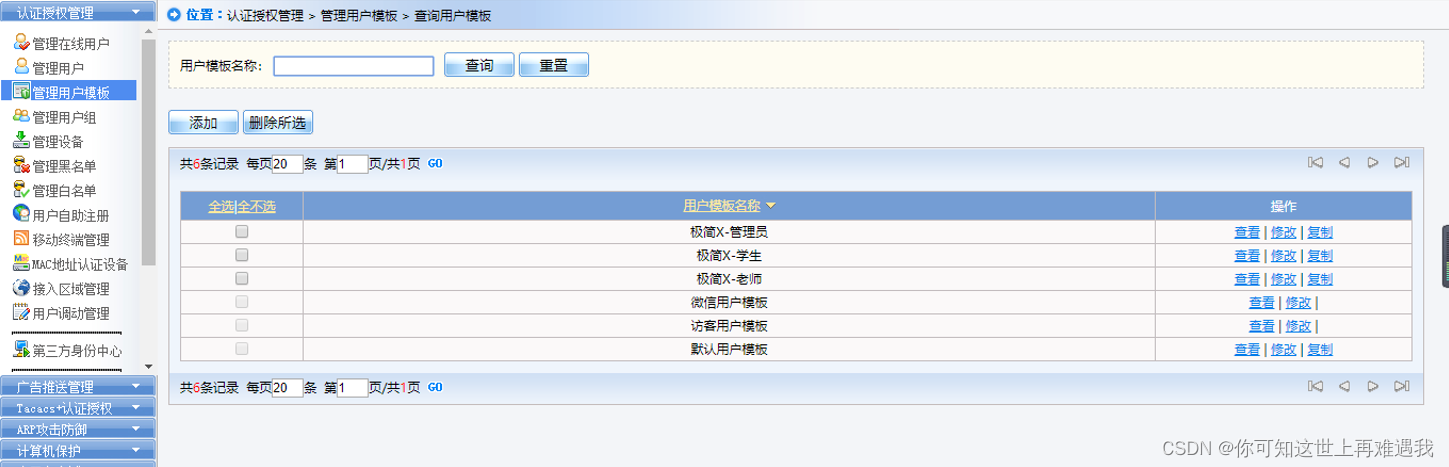

三、添加用户模板

在【认证授权管理】-》【管理用户模板】,点击“添加”

添加极简X-老师模板,将其命名为“极简X-老师”。

接入方式控制的页面勾选“允许使用有线接入”、“允许使用无线接入”;

上网行为限制页面,可以根据需要修改其同一个账号允许在线的终端数量

一样的方式,分别添加“极简X-学生”、“极简X-管理员”,结果如下。

四、添加用户组

在【认证授权管理】-》【管理用户组】,点击“添加”

配置用户组为“极简X-老师”,选择之前配置的“极简X-老师”用户模板,可设定该用户模板的数量。

一样的方式,配置用户组“极简X-学生”、“极简X-管理员”,结果如下。

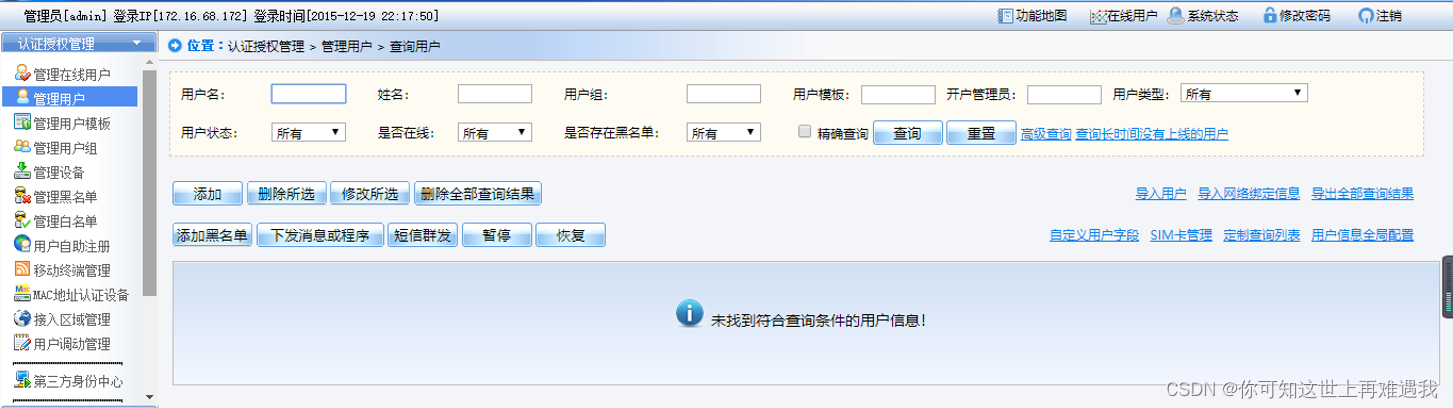

五、添加用户

在【认证授权管理】-》【管理用户】,点击“添加”

方式一:单个用户添加,例如下

添加用户“stu01”,配置其密码、账户密码类型,并选择该用户所归属的模板与用户组。

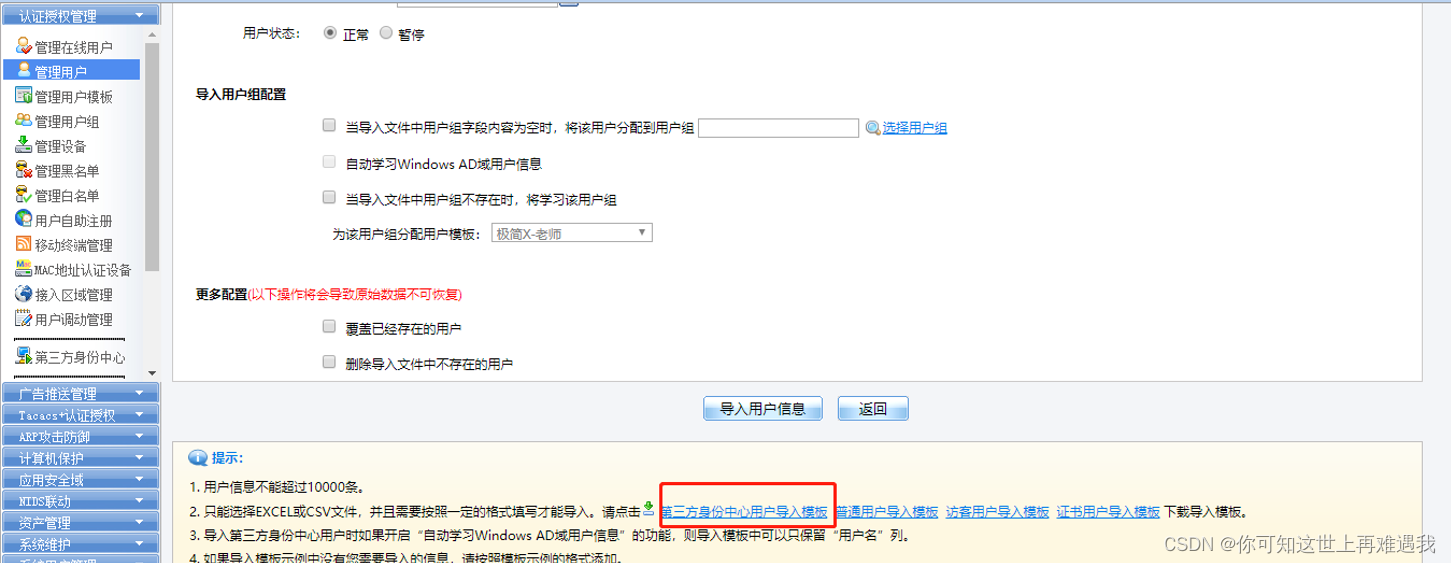

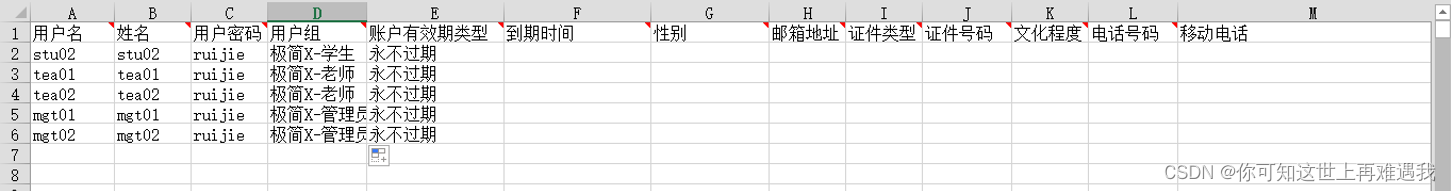

方式二:导入添加,例如下

在【认证授权管理】-》【管理用户】,点击“导入用户”

在页面底部选择下载模板:

添加需要导入的条目

选择文件,并配置该用户的属性“ 类型”、“用户有效期”等,导入用户。

用户添加成功后,查看其用户添加情况

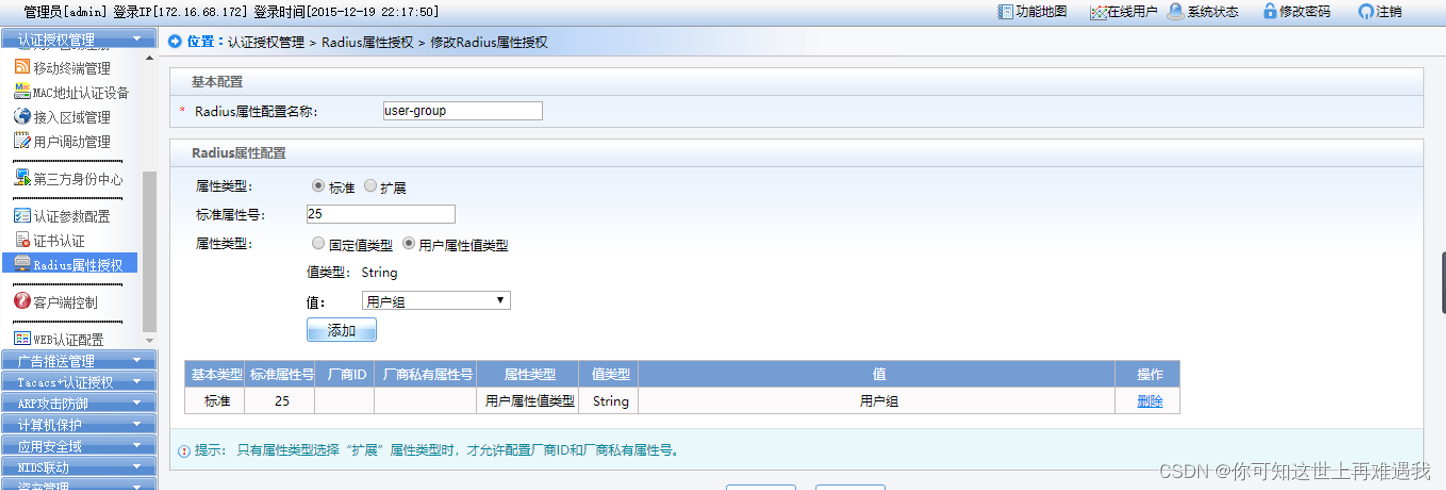

六、配置SMP下发用户组至N18k

(缺少该步骤会导致用户组无法下发,用户一直获取临时地址):

在【认证授权管理】-》【radius属性授权】,

配置radius属性名称(该名称只是作为SMP上的标识,而不是下发的名称);

配置属性类型为“标准”

配置属性类型为“用户属性值类型”,并添加值为“用户组”

点击“添加”

在【认证授权管理】-》【管理用户模板】,选中模板点击“修改”,例如修改极简X-老师模板(其他模板配置方式一样)

在“上网权限控制”标签页,勾选“使用radius属性进行认证成功的授权”,并选择所配置的radius属性user-grop

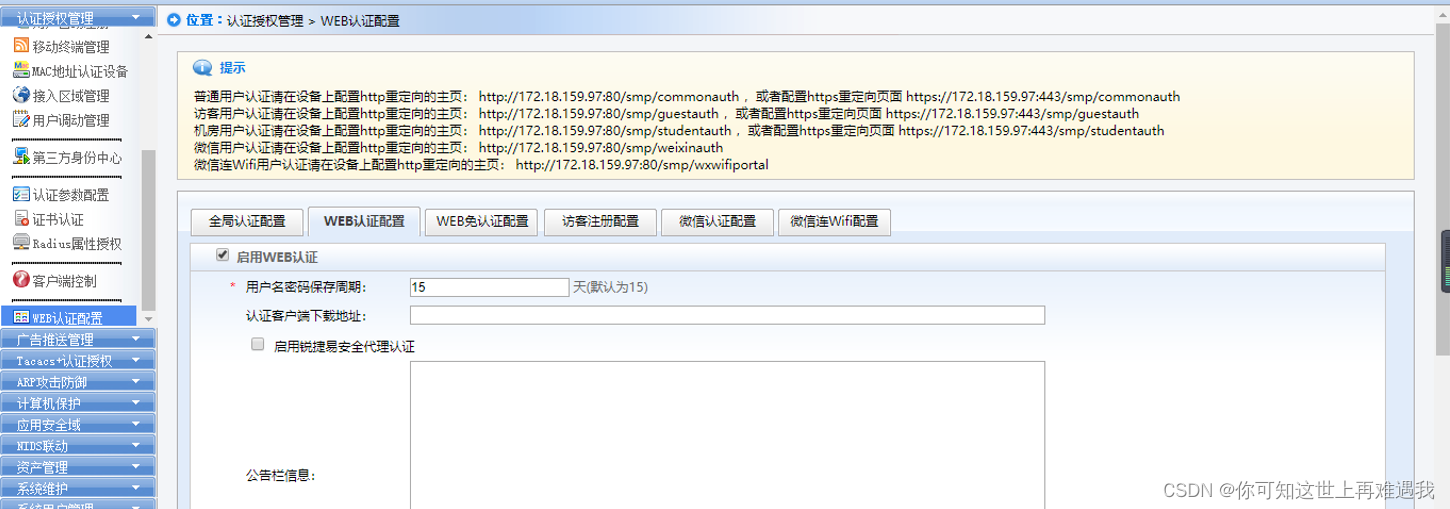

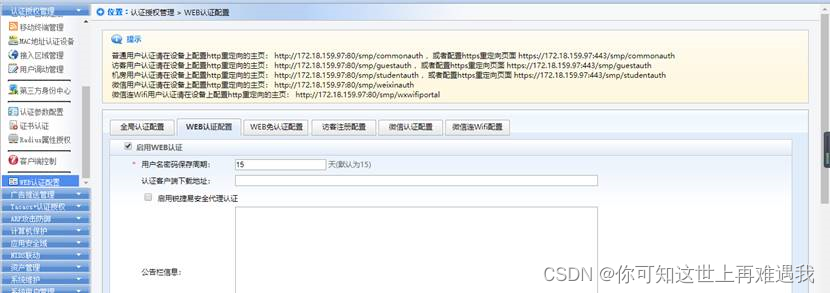

七、启用web认证:

在【认证授权管理】-》【web认证配置】,勾选“启用web认证”即可。

Ⅲ 有线1X用户认证

一、有线1x用户认证

终端登录

终端进行有线1X认证(N18k接口开启纯1X认证的情况)。

与18K对接SAM的情况一致,终端只需要进行1次1x认证即可。

信息查看

查看18k上用户组信息,可知该终端绑定的用户组为“极简X-学生”

Ⅳ WEB认证

一、Web认证

启用web认证:

在【认证授权管理】-》【web认证配置】,勾选“启用web认证”即可。

一、mab认证

SMP配置

在【认证授权管理】-》【管理用户模板】,选择对应需要修改的模板,例如修改“极简X-管理”

在“上网行为限制”标签页,勾选“同一个账号最多允许注册”这个内容,并填写允许注册的终端数量

N18k配置

N18007(config)#dot1x mac-auth-bypass valid-ip-auth

N18007(config-if-GigabitEthernet 1/2)#dot1 mac-auth-bypass multi-user

终端登录

终端首次需要使用web认证方式,使得SMP的“移动终端管理”页面记录下终端的mac地址信息。后终端web认证主动下线,即可使用mab认证主动上线。

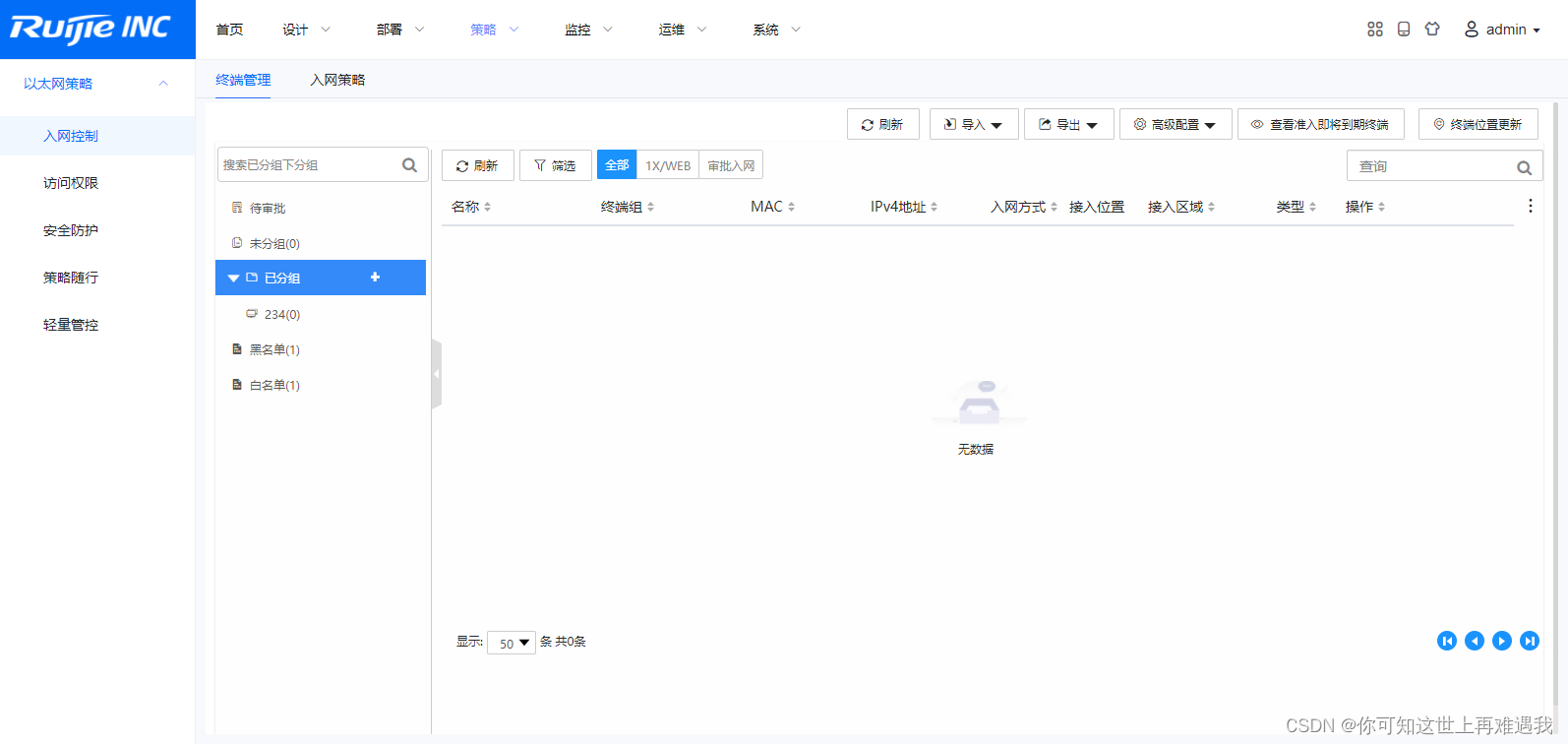

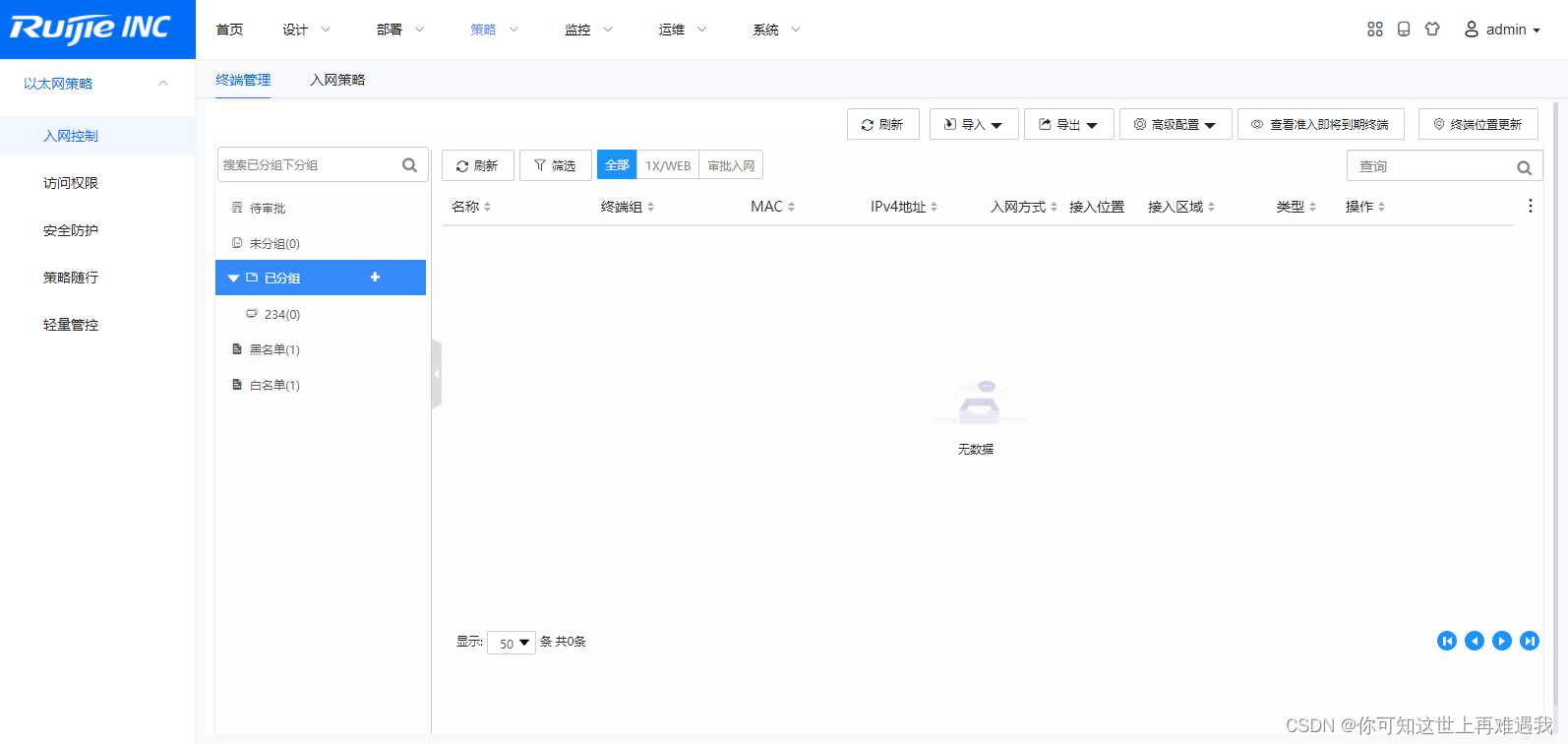

信息查看:

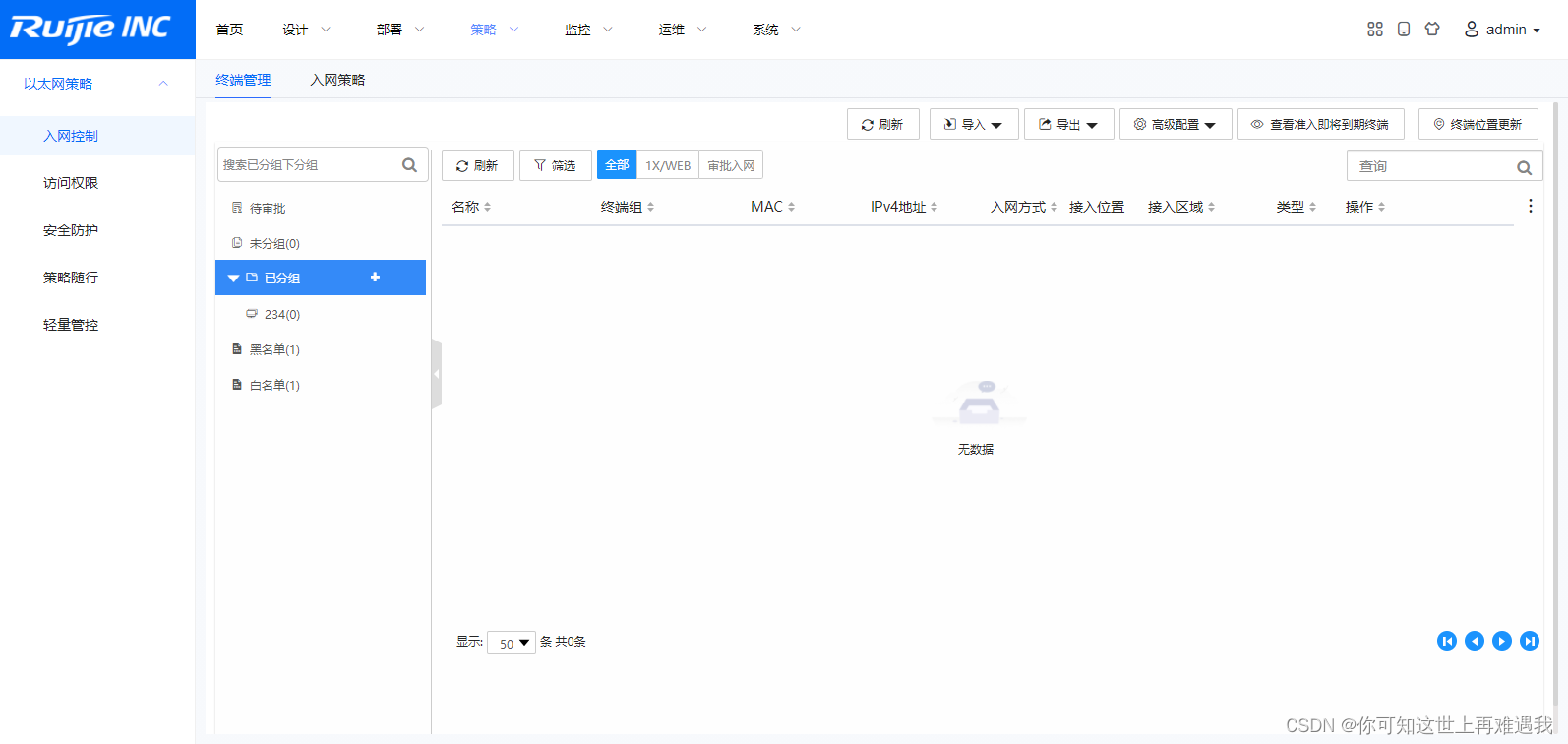

查看“移动终端管理”页面所记录的mac地址快速表项

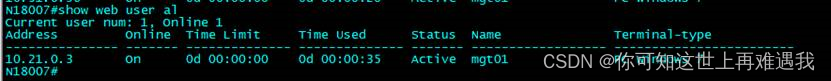

查看N18k上的在线信息其用户名为终端mac地址:

Ⅵ 测试总结

1、SMP默认不下发用户组信息至N18k,因此需要在SMP上定制属性,下发用户组

2、终端测试有线1x、web、mab认证登录,其登录方式与效果与N18k对接SAM时的效果一致,除接口开启纯1x认证这种认证方式外,其他认证情况都需要经过 获取临时地址->临时地址到期->终端被踢下线->终端使用新地址(绑定了用户组的地址段地址)重新认证的过程。

3、当使用QINQ组网方式时,N18k会上传双层vlan到SMP,但是由于SMP无法识别双层vlan,因此只能记录外层vlan信息。

4、有线用户mab认证成功后,在线用户表项显示的认证方式为“web认证”