- 1Java --- springboot2自动配置原理_at org.springframework.boot.autoconfigure.h2.h2con

- 2C++数据结构——二叉树_c++二叉树

- 3Github authenticator登录问题_github-recovery-codes

- 4【简记】go: module github.com/gin-gonic/gin: Get “xxx“ dial tcp 142.251.43.17:443: i/o timeout

- 5SQL中的UNION和UNION ALL的区别及用法详解、“提高SQL查询效率:UNION和UNION ALL的比较、使用实例详解SQL中的UNION和UNION ALL操作符

- 6idea2023社区版连接gitlab_新版idea连不上gitlab

- 7机器学习(五) -- 监督学习(5) -- 线性回归2

- 8【数据库设计和SQL基础语法】--表的创建与操作--插入、更新和删除数据_如何在数据表中插入新的数据?插入数据时需要考虑哪些事项

- 9基于Java的小型企业银行账目管理系统实现

- 10HarmonyOS(鸿蒙)(16),20道高频面试题(含答案)_页面级存储 实践面试题目 harmony os

windows日志审计_windows审计日志功能开启

赞

踩

简介

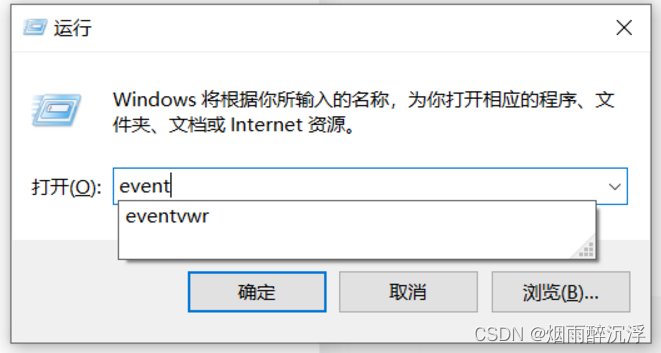

运行 eventvwr 命令,打开事件查看器,查windows 日志,分析windows 日志时,主要是查看安全日志,分析是否存通过暴力破解、横向传递等安全事件,定位恶意IP地址、事件发生时间等。

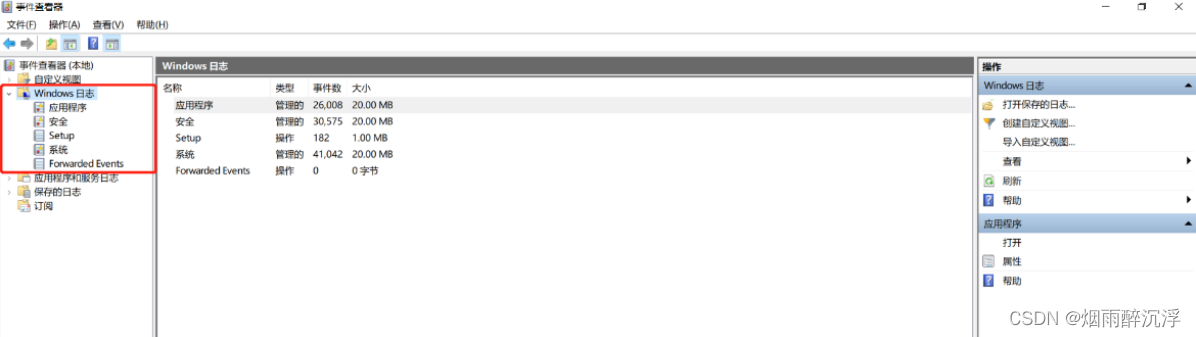

Windows日志

分析windows日志,查看rdp、ipc等各种登录验证情况时主要分析的内容之一,下面图标中的内容是windows 日志中登录类型以及事件ID的代表含义代表的含义。

登录类型中较为重要的是网络、网络明文、以及远程交互三种类型,网络最常见的情况就是连接到共享文件夹(IPC)或共享打印机,网络明文的话有ftp,telent等,远程交互就是通过终端服务、远程桌面或远程协助访问计算机。。

常见日志审计中事件ID 代表的含义

系统日志分析

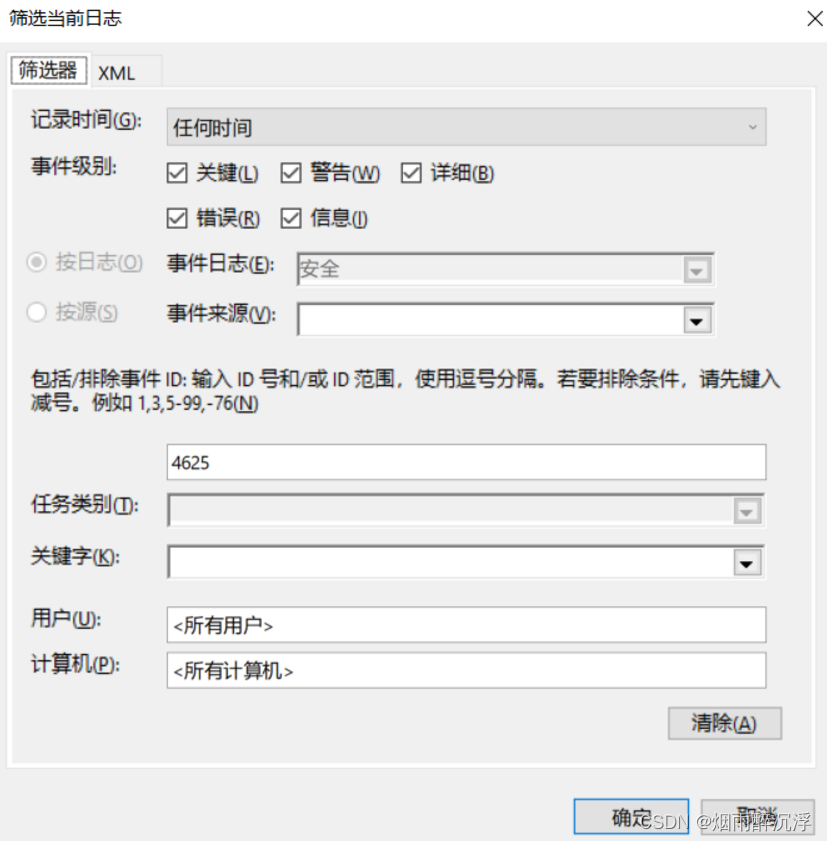

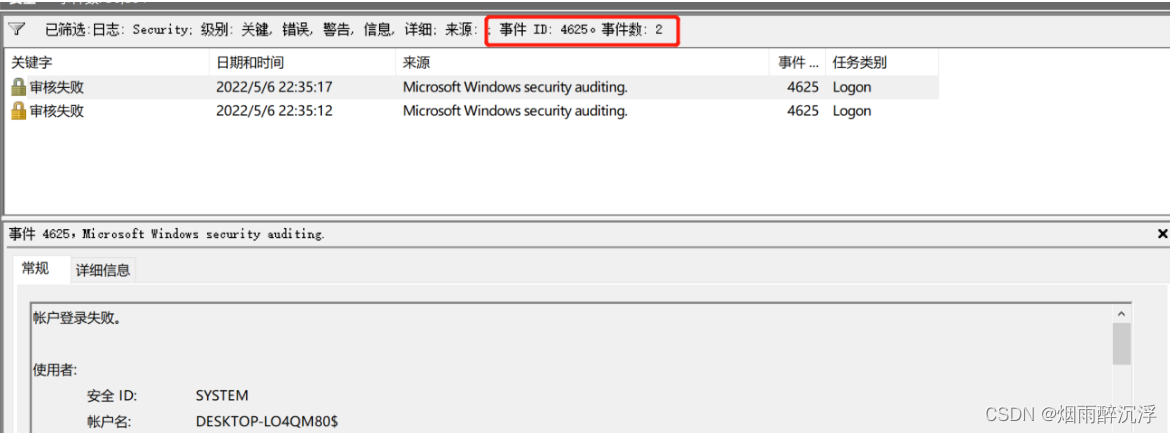

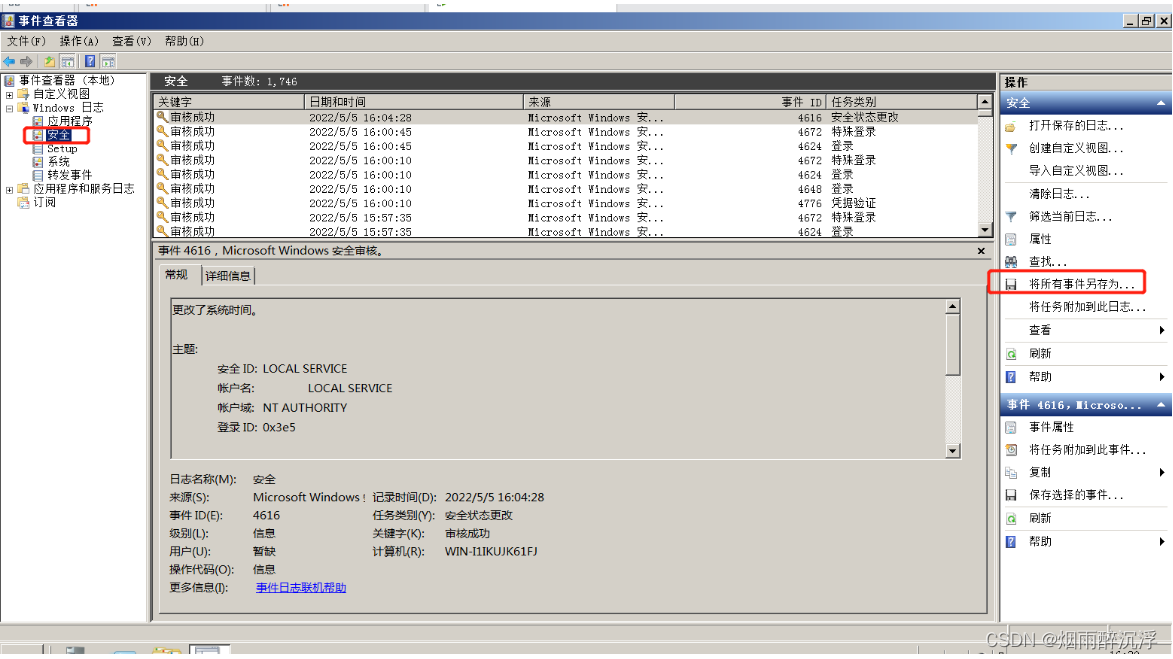

直接在系统上分析,使用时间查看器中的筛选,对日志进行筛选,审计,直接在面板中输入筛选的条件即可,但是感觉不是太好用,通过xml的筛选也有点玩不来。

使用工具

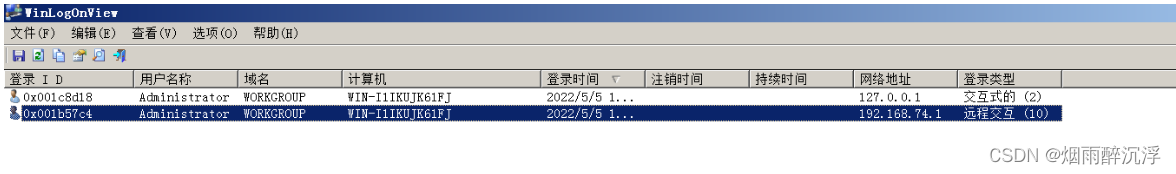

WinLogView

可以使用WinLogView工具,会列出系统中所有曾经登陆过的主机,包含本地登陆和远程登陆,针对原有的用户需要注意用户的登陆时间段是否在工作时间段内。快速定位恶意IP地址

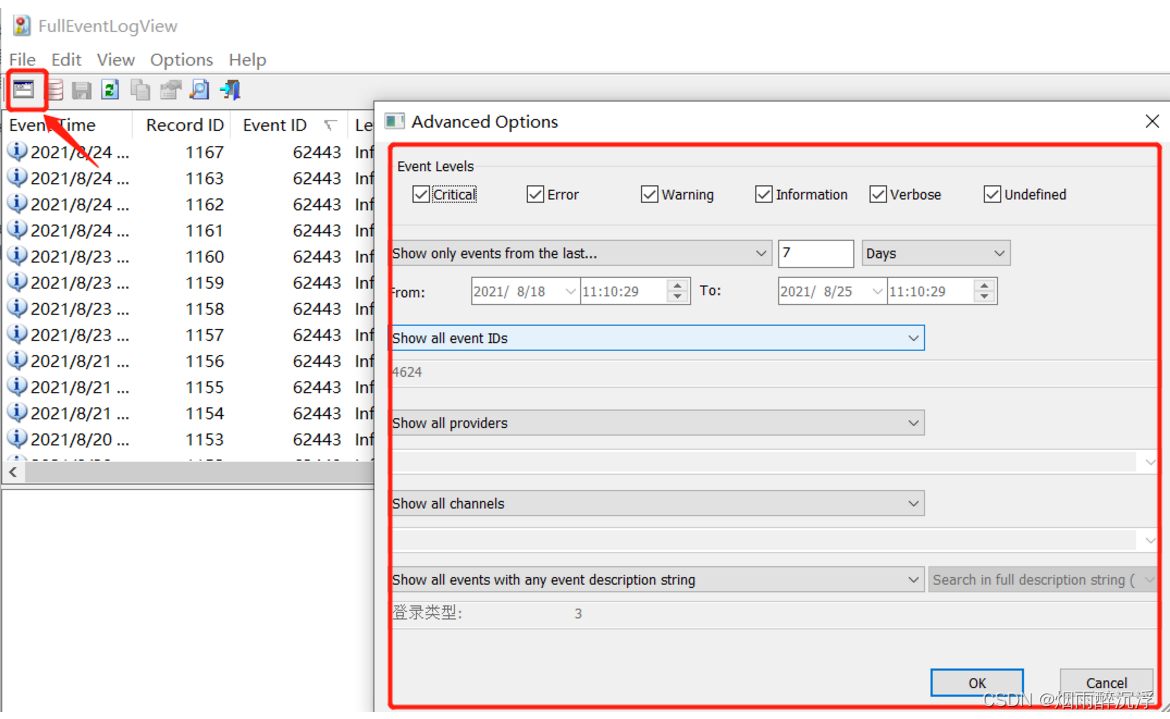

FullEventLogView

使用FullEventLogView加载主机日志,还能进行筛选,还算比较好用.

Log Parser 使用

Log Parser是微软公司出品的日志分析工具,用来分析Windows日志相当合适

使用这个工具前,首先将windows的日志导出保存

然后通过SQL语法进行查询就好了

基础查询格式

Logparser.exe –i:EVT –o:DATAGRID "SELECT * FROM E:\logparser\xx.evtx"

- 1

这是一则基本的查询,输入格式是EVT(事件),输出格式是DATAGRID(网格),然后是SQL语句,查询E:\logparser\xx.evtx的所有字段,结果呈现为网格的形式;

下面是较为常用的查询语句,结合常用事件ID以及登录类型等,基本可以应付windows日志的查看,

登录成功的所有事件 LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM c:\Security.evtx where EventID=4624" 指定登录时间范围的事件 LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM c:\Security.evtx where TimeGenerated>'2018-06-19 23:32:11' and TimeGenerated<'2018-06-20 23:34:00' and EventID=4624" 提取登录成功的用户名和IP LogParser.exe -i:EVT –o:DATAGRID "SELECT EXTRACT_TOKEN(Message,13,' ') as EventType,TimeGenerated as LoginTime,EXTRACT_TOKEN(Strings,5,'|') as Username,EXTRACT_TOKEN(Message,38,' ') as Loginip FROM c:\Security.evtx where EventID=4624" 登录失败的所有事件 LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM c:\Security.evtx where EventID=4625" 提取登录失败用户名进行聚合统计 LogParser.exe -i:EVT "SELECT EXTRACT_TOKEN(Message,13,' ') as EventType,EXTRACT_TOKEN(Message,19,' ') as user,count(EXTRACT_TOKEN(Message,19,' ')) as Times,EXTRACT_TOKEN(Message,39,' ') as Loginip FROM c:\Security.evtx where EventID=4625 GROUP BY Message" 查询开关机记录 LogParser.exe -i:EVT –o:DATAGRID "SELECT TimeGenerated,EventID,Message FROM c:\System.evtx where EventID=6005 or EventID=6006"

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

参考

https://blog.csdn.net/weixin_41073877/article/details/112917207

https://bypass007.github.io/Emergency-Response-Notes/LogAnalysis/%E7%AC%AC1%E7%AF%87%EF%BC%9AWindow%E6%97%A5%E5%BF%97%E5%88%86%E6%9E%90.html