热门标签

热门文章

- 1粒子群算法调参支持向量回归进行预测(PSO-SVR)Python实现_pso-svr python

- 2分词及去停用词(可用作科研实验)python_python分词停用词库

- 3数据库中的算法实现_数据库算法实现

- 4Navicat 导入数据时报Incorrect datetime value: '0000-00-00 00:00:00.000000' 错误

- 5Flink-输出算子(Sink)使用_richsinkfunction

- 6记录:java.lang.Integer cannot be cast to java.lang.Long...【解决方案】

- 7IDER软件git使用技巧_ider根据git无法从远处数据库读取用http可以

- 8<长篇文章!!>数据结构与算法的重要知识点与概要总结 ( •̀ ω •́ )✧✧临近考试和查漏补缺的小伙伴看这一篇就都懂啦~_数据结构与算法的知识点

- 9TensorRT部署总结(一)

- 10深入掌握以太坊核心技术_mastering ethereum

当前位置: article > 正文

记一次实战中巧用Nday拿下shell

作者:小小林熬夜学编程 | 2024-05-26 00:29:01

赞

踩

nday

前言

在某次渗透测试过程中遇到FastAdmin搭建的网站,而FastAdmin是一款基于ThinkPHP5+Bootstrap的极速后台开发框架。

指纹识别

访问目标页面是长这个样子的:

通过查看源代码出现的指纹,可以肯定使用的FastAdmin框架。

历史漏洞利用

CNVD历史漏洞查询:

显然以我的爆破水平和运气,后台是进不去的。在收集一下其他信息:

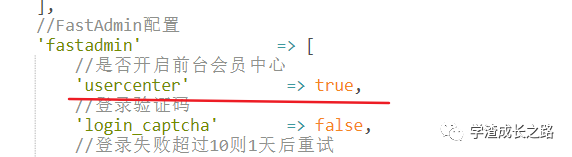

通过学习文章知道当位于application/config.php文件中usercenter开启时:

可以在个人用户头像处上传图片木马,通过_empty函数构造特定的路径可以解析图片马。这个漏洞在w

推荐阅读

相关标签