热门标签

热门文章

- 1uniapp 真机调试(mumu模拟器)_uniapp调试mumu模拟器怎样打开控制台

- 2图像去噪_数字图像处理中加法图像数量越多,去噪效果越好对不对

- 3Android实现存储和实时更新和取出全局变量_activity全局变量记录一直更新

- 4基于微信小程序技术的音乐播放小程序_基于微信小程序音乐播放器的设计与实现

- 5学习之小心得——01_adse图片编辑

- 6Ubuntu下无法使用ssh连接_ubuntu ssh连不上

- 7python简单登录注册程序编,python写简单的注册登录

- 8Spark SQL与DataFrame详解:案例解析(第6天)

- 9QChart属性详解_setanimationoptions

- 10基于QlExpress实现薪资计算_qlexpress数据库设计

当前位置: article > 正文

知攻善防靶机应急响应web3

作者:小小林熬夜学编程 | 2024-06-15 19:57:38

赞

踩

应急响应web3

挑战内容

前景需要:小苕在省护值守中,在灵机一动情况下把设备停掉了,甲方问:为什么要停设备?小苕说:我第六感告诉我,这机器可能被黑了。

这是他的服务器,请你找出以下内容作为通关条件:

-

攻击者的两个IP地址

-

隐藏用户名称

-

黑客遗留下的flag【3个】

本虚拟机的考点不在隐藏用户以及ip地址,仔细找找把。

步骤

-

攻击者的两个IP地址

-

隐藏用户名称

-

黑客遗留下的flag【3个】

这里发现了这个提示不在隐藏用户和ip。但是我们还是先按照老规矩看看有无shell文件。

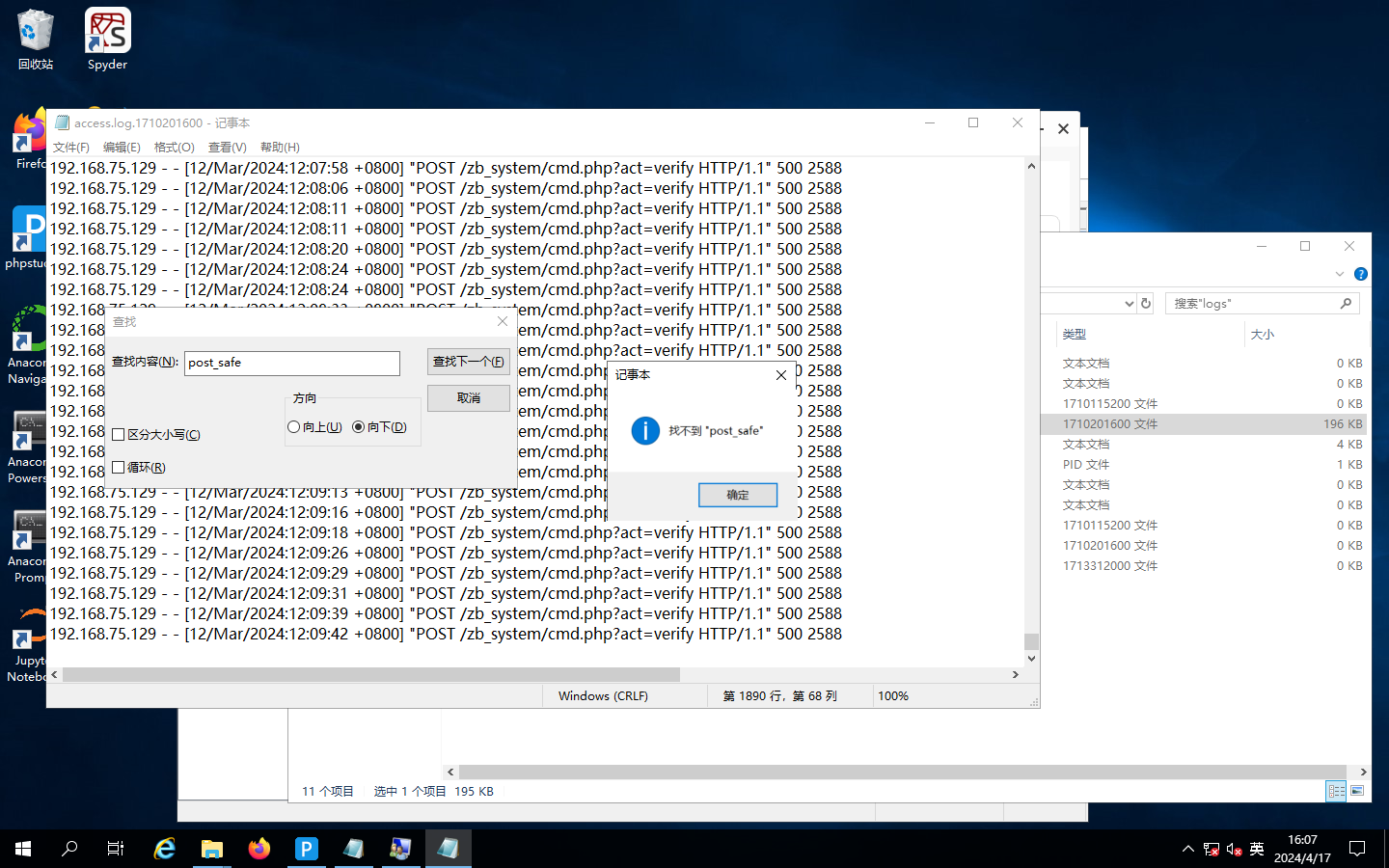

这里发现了两个。都是简单的一句话木马。发现了后门,现在去看看apache和其他的日志,找到咋上传的

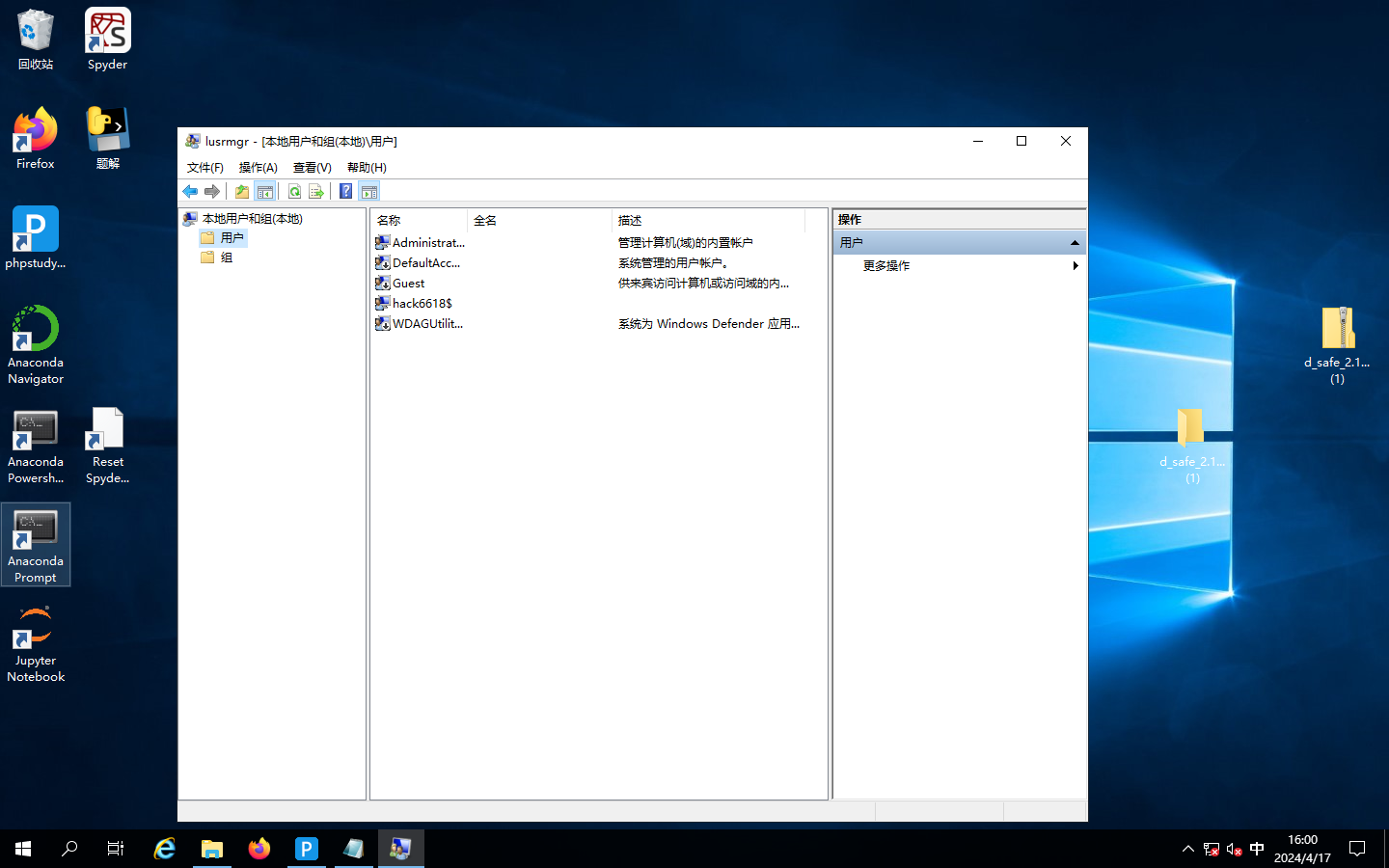

看了几个日志发现没有什么异常情况。接下来去找用户。发现并没有直接隐藏。直接看到了、

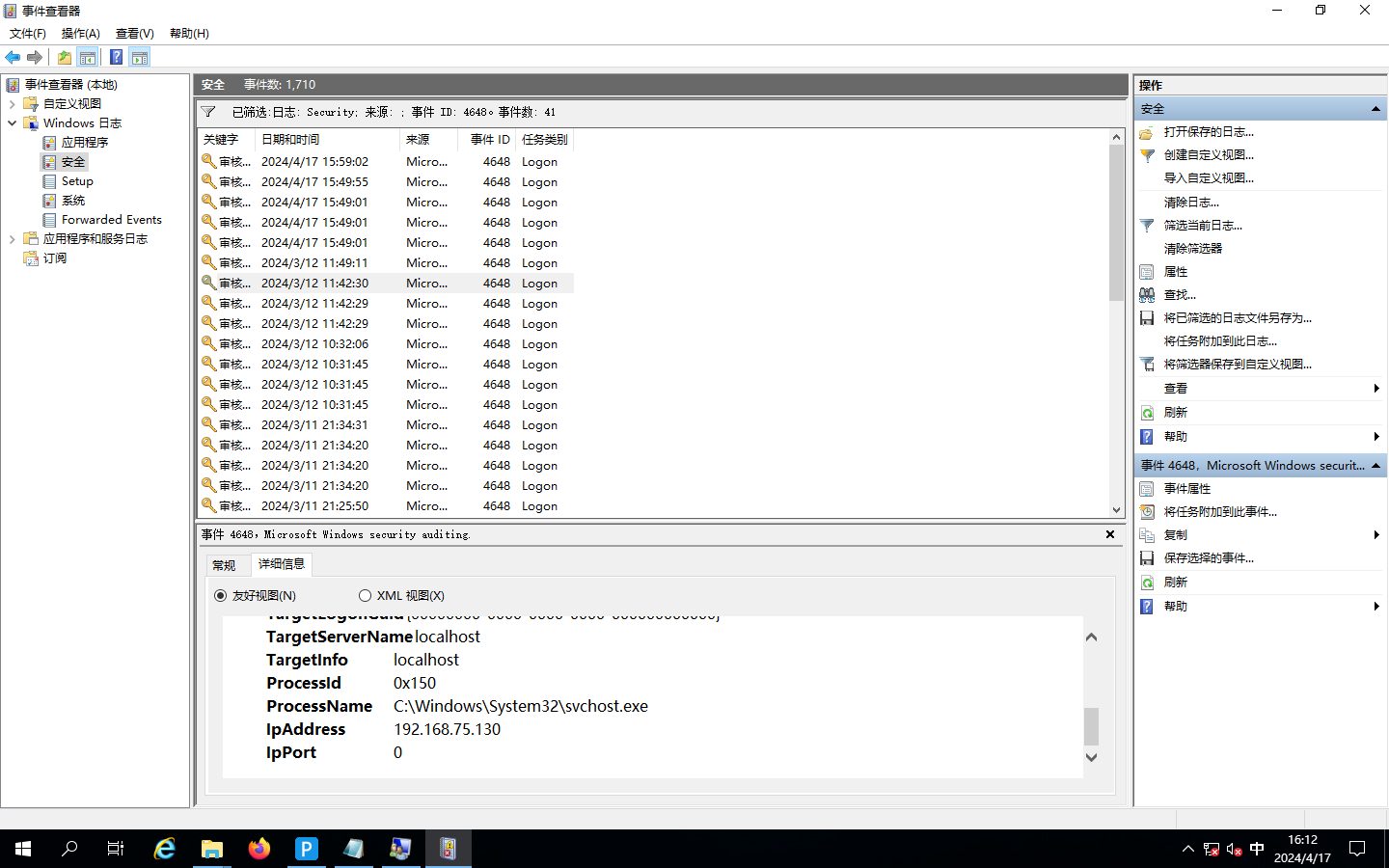

成功找到登录ip

这边看了进程和服务没有发现异常。这三个flag我就不清楚是啥了。这边又去看了浏览器下载记录。反过来我其实还没有懂得怎么把这个传上去的。这里又认真的去看了一下apache的日志。(发现总感觉怪怪的但是始终没有思路,所以就去看了一下题解的思路)

这里发现一直这里有请求一个东西,然后拿到web上去复现一下是什么。发现

后面请求变了说明登录上去了。后续可能会需要登录上去看看有无异常的。

这里看到题解我发现我忽略了一个问题没有排查计划任务列表、看到提示需要更换然后更换hack6618$的密码,去该用户寻找蛛丝马迹

net user hack6618$ 123@qq.com

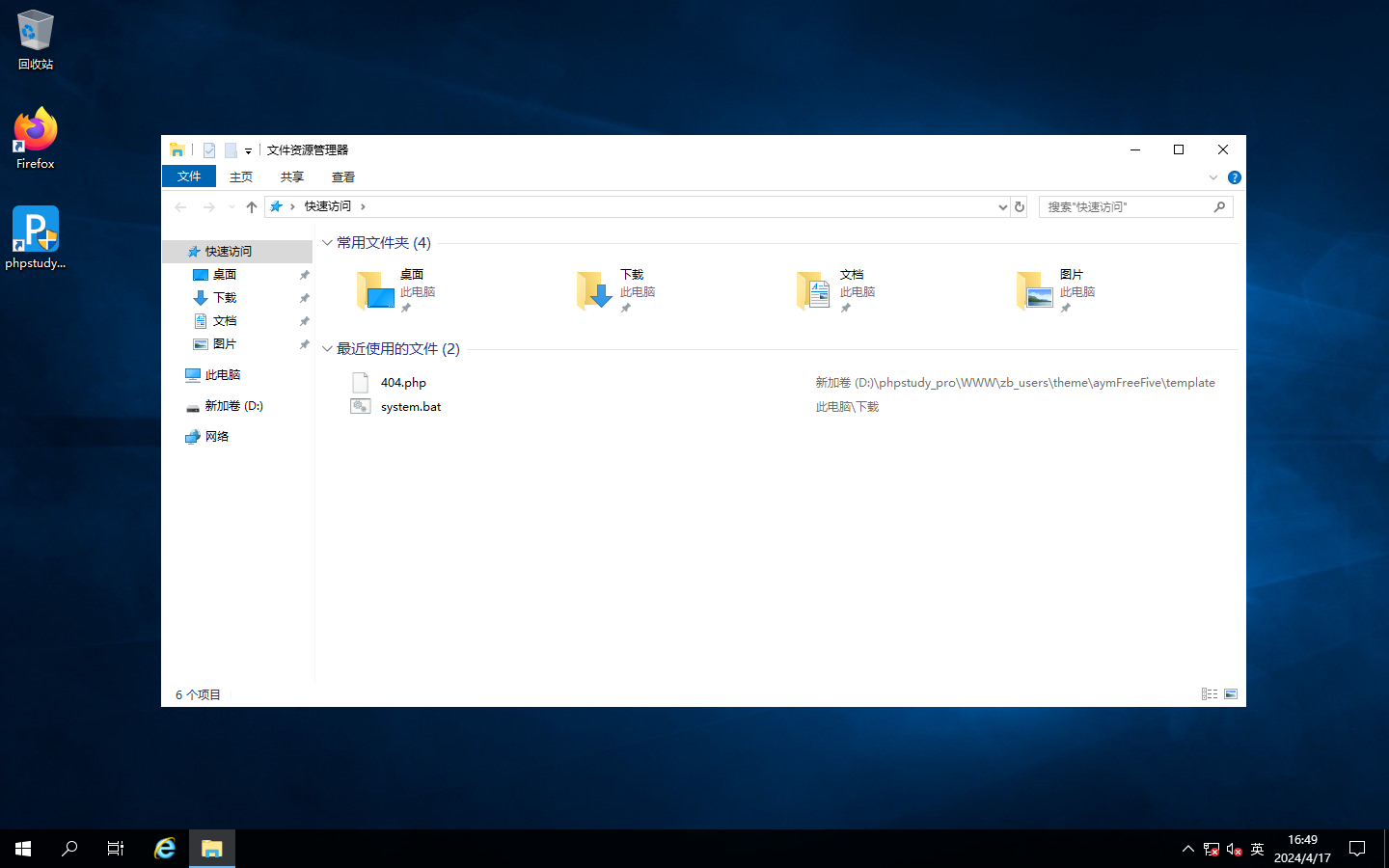

登录后一下子就发现不对劲了

最后一个flag在z—blog里面还要登录到hacker账户进行操作,这里就不演示了

总结

这一关引入flag有点像ctf了,但是这次当中我知道先利用admin账户修改密码然后可以可以切换账户,然后还有计划任务这一项居然忽略了。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小小林熬夜学编程/article/detail/723593

推荐阅读

相关标签