- 1密码学基础(一)常见密码算法分类_密码算法分为

- 2渗透安全测试_投毒测试规划

- 3Python入门基础教程_ipython的介绍

- 4实战|Python轻松实现动态网页爬虫(附详细源码)_动态爬虫

- 5PyQt5默认事件处理_pyqt5 重写最小化事件

- 6(转)深度学习:感受野、卷积,反池化,反卷积,卷积可解释性,CAM ,G_CAM,为什么使用CNN替代RNN?_反卷积 可解释性

- 7基于SpringBoot戏曲文化传播系统网站实现_基于springboot的戏曲文化交流网站

- 8伪元素使用详解(超详细版)_伪元素的使用

- 9limits 错误:宏“min”需要 2 个参数,但只给出了 1 个_应有 2 个参数,但获得 1 个。

- 10Git的基本使用:上传自己的文件或项目到gitee上自己的仓库中_gitee push 文件夹上传

当“广撒网”遇上“精准定点”的鱼叉式网络钓鱼

赞

踩

批量网络钓鱼电子邮件活动倾向于针对大量受众,它们通常使用笼统的措辞和简单的格式,其中不乏各种拼写错误。而有针对性的攻击往往需要付出更大的努力,攻击者会伪装成雇主或客户向目标发送包含个人详细信息的个性化消息。在更大范围内采用这种方法无疑是一项代价高昂的工作,然而,卡巴斯基研究人员发现“鱼叉式网络钓鱼”的某些元素最近开始在常规的大规模网络钓鱼活动中使用。本文将着眼于一些现实生活中的例子来说明这一趋势。

鱼叉式网络钓鱼 VS. 大规模网络钓鱼

鱼叉式网络钓鱼是一种针对特定个人或小团体的攻击。像这样的网络钓鱼电子邮件通常含有受害者的个人信息,并倾向于在文本和视觉上模仿合法公司的风格。它们不容易被发现:攻击者会避免在精心编写的标题中犯错,并且不会使用可能导致它们被阻止的电子邮件工具,例如开放电子邮件转发或阻止列表中包含的防弹托管服务(如基于DNS的阻止列表,DNSBL)。

相比之下,大规模网络钓鱼活动是为大量收件人设计的:消息本质上是通用的,它们不是针对特定用户的,也没有包含收件人公司的名称或任何其他个性化详细信息。拼写错误、错误和糟糕的设计都司空见惯。如今,人工智能驱动的编辑工具可以帮助攻击者更好地编写钓鱼邮件,但批量电子邮件中的文本和格式有时仍然不合格。这种攻击模式并没有明确的目标群体:攻击者会在他们可用的整个电子邮件地址数据库上运行他们的活动。它的信息并非个性化而是通用型的,包括公司折扣、来自热门服务的安全警报、登录问题等等。

不断演变的攻击:现实生活中的例子

与其他类型的电子邮件网络钓鱼不同,鱼叉式网络钓鱼从来都不是大规模攻击的工具。但近日,卡巴斯基研究人员在研究用户请求时,却发现检测的统计数据分布方式存在异常。研究发现,很多电子邮件都无法被准确地归类为有针对性的或面向大众的。它们在吹嘘高质量的设计、目标公司的个性化细节以及模仿HR通知格式的同时,又过于激进且规模太大,无法归类为“鱼叉式网络钓鱼”。

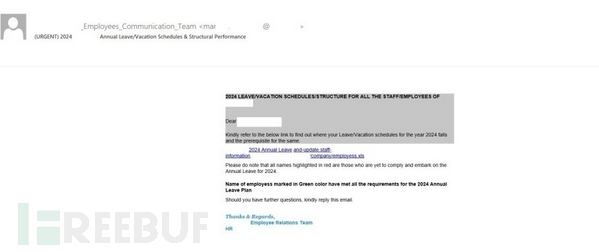

【一份HR网络钓鱼电子邮件:正文引用了公司信息,收件人是其真实姓名,并且内容足够专业,以至于让用户放松警惕】

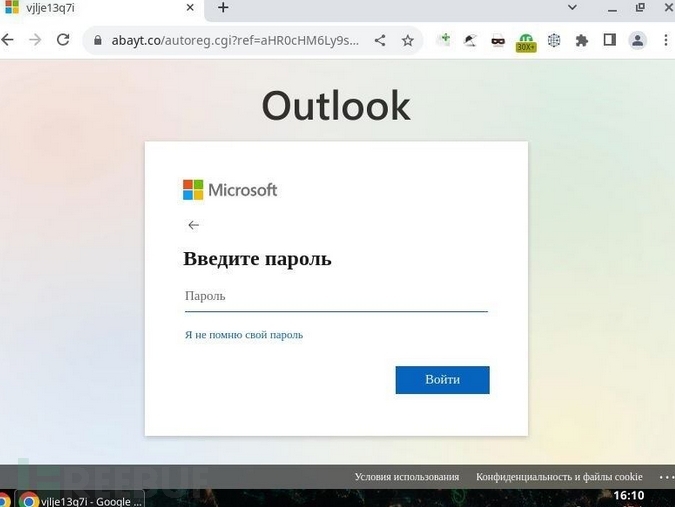

此外,该消息链接到典型的虚假Outlook登录表单。该表格并不是针对目标公司风格的定制版本——这是批量/大规模网络钓鱼的明显迹象。

【当用户单击电子邮件中的链接时打开的网络钓鱼登录表单】

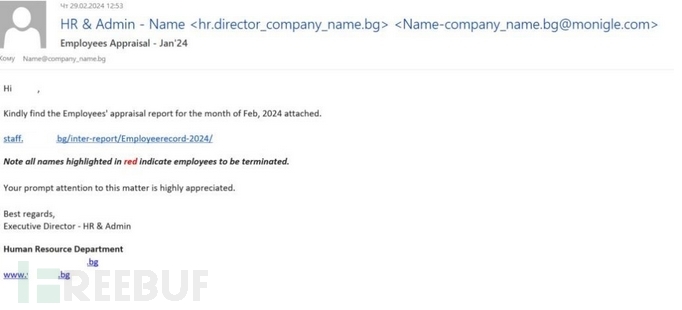

另一个类似的活动使用了所谓的“幽灵欺骗”(ghost spoofing),这种欺骗手段会将真实的公司电子邮件地址添加到发件人的姓名中,但不会隐藏或修改实际的域。这种技术正越来越多地用于有针对性的攻击,但对于大规模网络钓鱼来说,它有点大材小用。

【使用幽灵欺骗的HR网络钓鱼电子邮件:发件人的姓名包含HR团队的电子邮件地址,为电子邮件增添了真实性】

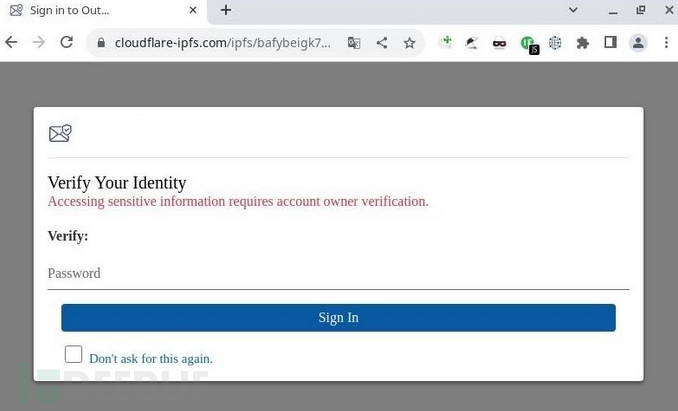

与前面的示例一样,该电子邮件中的网络钓鱼链接没有任何鱼叉式网络钓鱼链接所具有的独特功能。打开的登录表单不包含任何个性化详细信息,而且其设计看起来与许多其他此类表单完全相同。它托管在IPFS服务上,就像那些通常用于大规模攻击的服务一样。

【IPFS 网络钓鱼登录表单】

统计数据

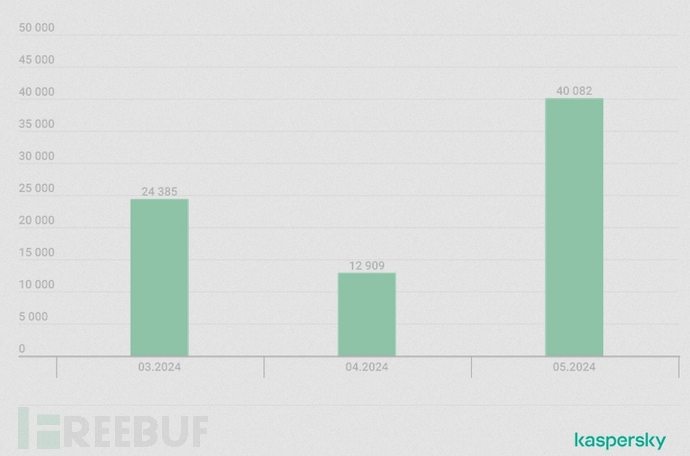

【2024年3月至5月的混合网络钓鱼电子邮件数量】

研究结果发现,在2024年3月至5月期间,这些混合攻击的数量大幅增加。首先,这表明攻击者使用的工具越来越复杂。如今的技术降低了大规模发起个性化攻击的成本。人工智能驱动的工具可以将电子邮件正文设计为官方的人力资源请求,修复拼写错误并创建精美的设计。

除此之外,研究人员还观察到第三方鱼叉式网络钓鱼服务的激增。这就要求用户提高警惕,并建立更强大的企业安全基础设施。

总结与建议

如今,攻击者正在其大规模网络钓鱼活动中越来越多地采用鱼叉式网络钓鱼方法和技术:他们发送的电子邮件越来越个性化,他们的欺骗技术和策略的范围也在扩大。这些具备“鱼叉式网络钓鱼”特征的大规模电子邮件活动构成了独特的威胁。这就要求组织采取与技术发展步伐同步的安全防护措施,同时结合各种方法和服务来打击各种类型的网络钓鱼。

为了抵御结合了鱼叉式网络钓鱼和大规模网络钓鱼元素的电子邮件攻击,建议组织遵循以下操作:

- 注意发件人的地址和实际的电子邮件域:在官方的公司电子邮件中,这些必须匹配。

- 如果某些东西看起来很可疑,请向发件人证实,但不要回复电子邮件,而是采取其他沟通渠道(如打电话、发短信等)。

- 定期为员工提供培训,向他们介绍电子邮件网络钓鱼。

- 使用包含反垃圾邮件过滤和保护功能的高级安全解决方案。

原文链接:

Spear phishing techniques in mass phishing: a new trend | Securelist