- 1史上最快的推理终端来啦!Groq API 新手入门指南

- 2软件测试面试题之自动化测试题合集(金九银十必备)_自动化测试笔试题

- 3Mybatis (plus 也适用)原生直接执行某句SQL_mybatis plus 直接执行sql

- 4重磅!2024智源大会完整日程公布——全球大模型先锋集结

- 5实验07 因子分析_因子分析实验

- 6鸿蒙一次开发,多端部署(七)响应式布局_鸿蒙breakpointsystem

- 7chatgpt赋能python:Python编译成C代码的完整指南_将python代码转换成c代码

- 8PHP设计网站登录功能_php用户名密码登录界面

- 9【Asp.Net Core】C#解析Markdown文档_c# markdown

- 10大数据 深度学习毕业论文(毕设)课题汇总_深度学习的毕设论文怎么写

【Amazon】AWS VPN 虚拟私有网络解决方案学习笔记_aws 网络

赞

踩

文章目录

- AWS Client VPN实验架构图

- 1.AWS VPN介绍

- 2.AWS Client VPN系统结构

- 3.AWS Client VPN - 生成上传VPN证书

- 4.AWS Client VPN - 建立 VPN 使用的 安全组

- 5.AWS Client VPN - 建立客户端 VPN 终端节点

- 6.AWS Client VPN - 关联 VPN 终端节点

- 7.AWS Client VPN - 授权客户端访问网络

- 8.AWS Client VPN - 建立授权配置文件

- 9.AWS Client VPN - 修改路由表

- 10.AWS Client VPN - 使用 OpenVPN 连接 Client VPN 终端节点

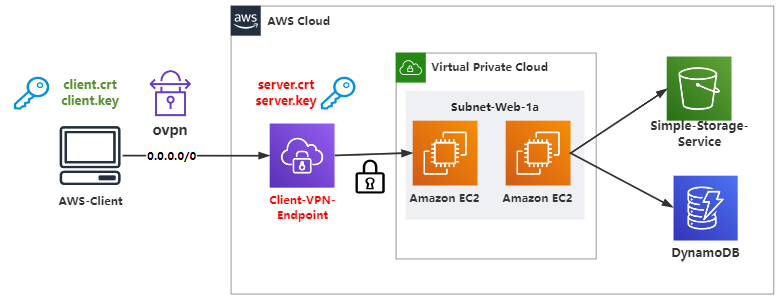

AWS Client VPN实验架构图

1.AWS VPN介绍

AWS 虚拟私有网络解决方案可在您的本地网络、远程办公室、客户端设备和 AWS 全球网络之间建立安全的连接。AWS VPN 由两种服务组成:

AWS Site-to-Site VPN和AWS Client VPN。这两种服务一起,可提供高度可用且具有弹性的托管云 VPN 解决方案,以保护您的网络流量安全。

AWS Site-to-Site VPN 可在您的网络与 Amazon Virtual Private Cloud 或 AWS Transit Gateway 之间建立加密隧道。要管理远程访问,AWS Client VPN 可使用 VPN 软件客户端将您的用户连接到 AWS 或本地资源。

基础知识:网络安全、加密技术、AWS VPC网络概念

2.AWS Client VPN系统结构

AWS Client VPN 是一项完全托管的弹性 VPN 服务,可根据用户需求自动扩展或缩减。由于它是一个云 VPN 解决方案,因此,您无需安装和管理基于硬件或基于软件的解决方案,也无需尝试估计一次支持多少个远程用户。

参考链接:https://aws.amazon.com/cn/vpn/features/

AWS Client VPN 功能

AWS Client VPN 提供了一个完全托管的 VPN 解决方案,可通过 Internet 连接和兼容 OpenVPN 的客户端从任何位置访问。它具有出色的弹性,能够自动扩展,满足您的需求。您的用户可以连接到 AWS 网络和本地网络。AWS Client VPN 与您现有的 AWS 基础设施(包括 Amazon VPC 和 AWS Directory Service)无缝集成,因此您无需更改网络拓扑。

身份验证

AWS Client VPN 将使用 Active Directory 或证书进行身份验证。Client VPN 与 AWS Directory Service 集成,AWS Directory Service 与您现有的本地 Active Directory 相连接,因此您无需将数据从现有的 Active Directory 复制到云中。采用 Client VPN 的基于证书的身份验证与 AWS Certificate Manager 集成在一起,可轻松预置、管理和部署证书。

授权

AWS Client VPN 提供基于网络的授权,因此您可以基于 Active Directory 组定义访问控制规则,以限制对特定网络的访问。

安全连接

AWS Client VPN 使用安全的 TLS VPN 隧道协议对流量进行加密。单个 VPN 隧道在每 个Client VPN 终端节点处终止,并为用户提供访问所有 AWS 和本地资源的权限。

连接管理

您可以使用 Amazon CloudWatch Logs 从 AWS Client VPN 连接日志监控、存储和访问您的日志文件。然后,您可以从 CloudWatch Logs 中检索关联的日志数据。您可以轻松地监控、取证分析和终止特定连接,同时控制可访问您网络的用户。

与员工设备的兼容性

AWS Client VPN 旨在将设备连接到您的网络。它允许您从基于 OpenVPN 的客户端中进行选择,从而使您的员工可以使用自己选择的设备,包括 Windows、Mac、iOS、Android 和 Linux 设备。

3.AWS Client VPN - 生成上传VPN证书

参考连接:https://docs.aws.amazon.com/zh_cn/vpn/latest/clientvpn-admin/client-authentication.html

- 在 EC2 实例中生成 VPN 服务器和客户端的证书密钥

- 将建立的证书上传到ACM

操作演示

在 EC2 实例中,生成VPN RSA证书。

# 系统更新 $ sudo yum update -y # 安装Git $ sudo yum install -y git # 将OpenVPN easy-rsa 存储库克隆到本地 $ git clone https://github.com/OpenVPN/easy-rsa.git $ cd easy-rsa/easyrsa3 # 初始化一个新的 PKI环境(PKI:公钥基础设施) $ ./easyrsa init-pki # 构建新的证书颁发机构(CA) $ ./easyrsa build-ca nopass # 生成服务器证书和密钥 $ ./easyrsa build-server-full server.vpn.xybaws.com nopass # 生成客户端证书和密钥 $ ./easyrsa build-client-full client1.vpn.xybaws.com nopass # 将服务器证书和密钥和客户端证书和密钥复制到项目文件夹 $ mkdir ~/xybaws-vpn/ $ cp pki/ca.crt ~/xybaws-vpn/ $ cp pki/issued/server.vpn.xybaws.com.crt ~/xybaws-vpn/ $ cp pki/private/server.vpn.xybaws.com.key ~/xybaws-vpn/ $ cp pki/issued/client1.vpn.xybaws.com.crt ~/xybaws-vpn/ $ cp pki/private/client1.vpn.xybaws.com.key ~/xybaws-vpn/ $ cd ~/xybaws-vpn # 将服务器证书和密钥以及客户端证书和密钥上传到 ACM $ aws acm import-certificate \ --certificate fileb://server.vpn.xybaws.com.crt \ --private-key fileb://server.vpn.xybaws.com.key \ --certificate-chain fileb://ca.crt \ --tags Key=Name,Value=xybaws-vpn-server \ --region ap-northeast-1 $ aws acm import-certificate \ --certificate fileb://client1.vpn.xybaws.com.crt \ --private-key fileb://client1.vpn.xybaws.com.key \ --certificate-chain fileb://ca.crt \ --tags Key=Name,Value=xybaws-vpn-client1 \ --region ap-northeast-1

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小舞很执着/article/detail/749347

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。