- 1C和C++相互调用 error LNK2001: unresolved external symbol_c++unresolved什么意思

- 2利用低代码从0到1开发一款小程序_小程序低代码

- 3Claude 2 解读 ChatGPT 4 的技术秘密:细节:参数数量、架构、基础设施、训练数据集、成本_gpt-4的层数和训练参数

- 4使用org.apache.commons.io.FileUtils,IOUtils;工具类操作文件

- 5shell命令-find常用命令_shell find -exec

- 6Gradle 安装和配置教程_gradle-8.3-bin.zip放哪个位置

- 7《最长的一帧》理解01_场景渲染

- 8负载均衡_用户将请求发送给负载均衡

- 9Apriori算法中使用Hash树进行支持度计数_hash树在apriori算法中的作用

- 10glance服务器上传的镜像支持,openstack-理解glance组件和镜像服务

IPsec_ipsec esp 验证算法

赞

踩

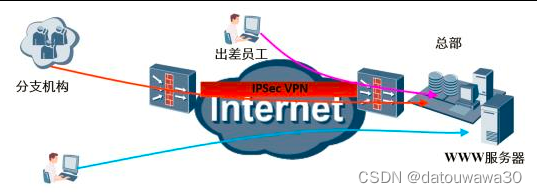

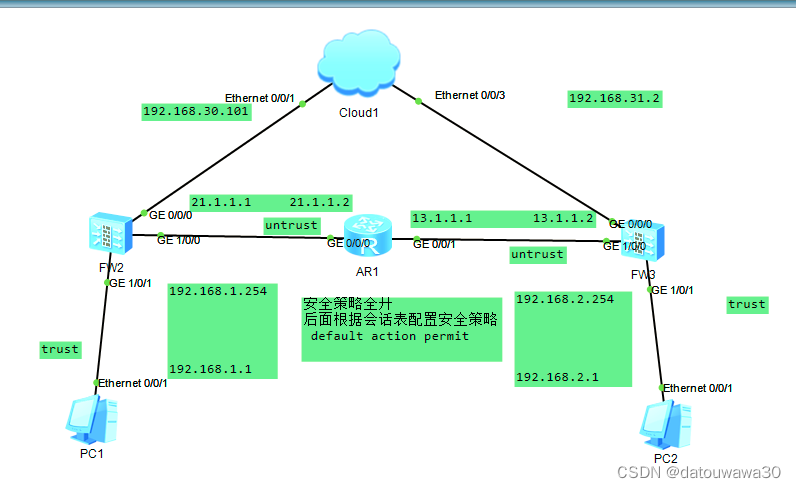

IPsec协议组是IETF制定的一系列安全协议,它为端到端ip报文交互提供了基于密码学的、可互操作的、高质量的安全保护机制。IPsec v 是利用IPsec隧道建立的网络层VP?

IPsec特性

机密性:对数据进行加密,确保数据在传输过程中不被其他人员查看

完整性:对接收到数据包进行完整性验证,以确保数据在传输中没有被篡改

真实性:验证数据源,以确保数据来自真实的发送者

抗重放:防止恶意用户通过重复发送捕获到的数据包进行的攻击,即接收方会拒绝旧的或重复的数据包

IPsec其实是针对网络层及网络层以上的内容进行加密

IPsec需要匹配感兴趣流量,针对兴趣流量进行加密

使用场景:(网关之间【路由器-路由器or防火墙-防火墙】)

点到点或点到多点IPsec v,主要用于公司总部和分部建立通信。

1、IPsec体系架构

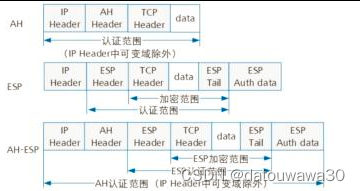

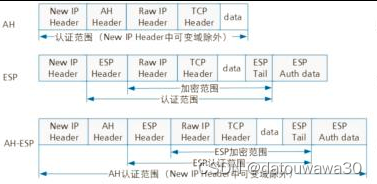

ESP与AH区别

ESP:封装安全载荷协议,能够提供数据源认证,防报文重放,数据校验完整性(不包含ip头部),还可以进行加密所保护的数据报文,协议号50

AH:报文头验证协议,主要提供有数据源认证,数据校验完整性,和防报文重放,但是AH不能加密所保护的数据报,协议号51

2、IPsec封装模式

传输模式:IPsec头被插入到原ip头之后

隧道模式:IPsec头被插入原ip头之前,并封装新的ip头

3、加密和验证算法

加密算法:DES(56bit)3DES(168bit)ASE(129、192、256bit)、

验证算法:MD5、SHA-1

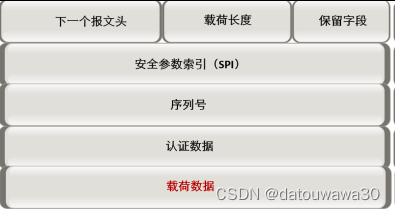

4、AH协议

仅仅提供了源认证,完整性和抗重放,不支持加密算法,无法对数据包进行加密

为IPsec V创建SA安全联盟,用安全索引关联不同的SA

序列号用来抗重放

AH对于IPsec的封装的支持性

传输模式:验证整个ip报文

隧道模式:验证除新的IP头可变域外的整个报文

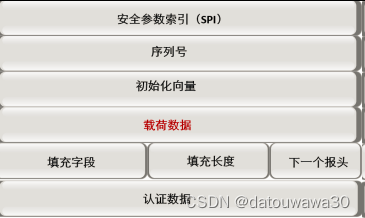

5、ESP

提供数据真实性、数据完整性、抗重放,支持加密算法,数据机密性

ESP对于IPsec的封装的支持特性

传输模式:

验证ESP头部+数据+ESP尾部

加密数据+ESP尾部

隧道模式:

验证ESP头部+原始IP头部+数据+ESP尾部

加密原始IP头部+数据+ESP尾部

传输模式

隧道模式

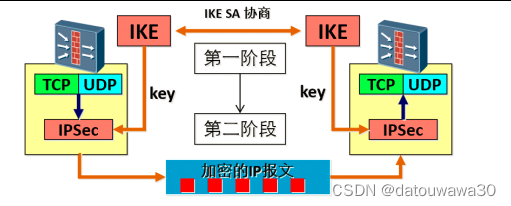

6、IKE密钥交互

IKE相当于oakley、SKEME、ISAKMP集合

前两者通过DH进行密钥协商

ISAKMP:相当于素材

IKE安全机制:DH算法,身份保护,身份验证,前向安全性

Diffie-Hellman 算法是一种公共密钥算法。通信双方在不传送密钥的情况下通过交换一些数 据,计算出共享的密钥。加密的前提是交换加密数据的双方必须要有共享的密钥。

意义:

1、降低手工配置的复杂程度

2、安全联盟定时更新

3、密钥及时更新

7、安全联盟

SA是通信对等体间对某些要素的约定,比如加密算法、解密算法、散列算法

SA三元组:安全参数索引,目的ip地址,安全协议号

8、IKE交换步骤

IKE SA:

认证方法,如预共享密钥,数字签名,公钥加密等

认证算法:MD5 SHA1

加密算法:DES 3DES

总结:

1、IKE SA的主要协商内容就是为AH或ESP协议所使用的认证算法和加密算法

2、IPsec SA协商隧道两端的IP,验证方式,验证算法,验证密钥,加密算法,加密密钥,共享密钥等

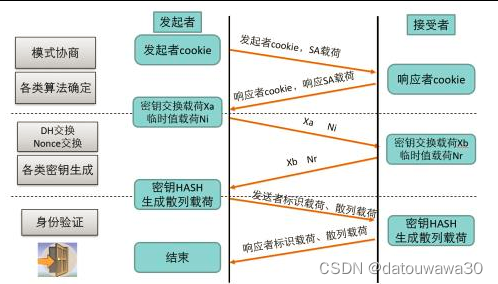

第一阶段:创建IKE组,形成密钥,分为主模式和野蛮模式

主模式交互过程

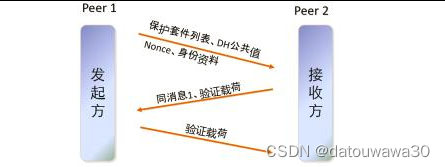

野蛮模式交互过程

两者对比:

主模式6个,野蛮模式3个

主模式后两条加密,可以提供身份保护;野蛮模式无身份保护

主模式只能采用IP地址标识对等体,野蛮模式可以采取IP地址或name来标识对等体

第二阶段:创建IPsec SA

二、配置步骤

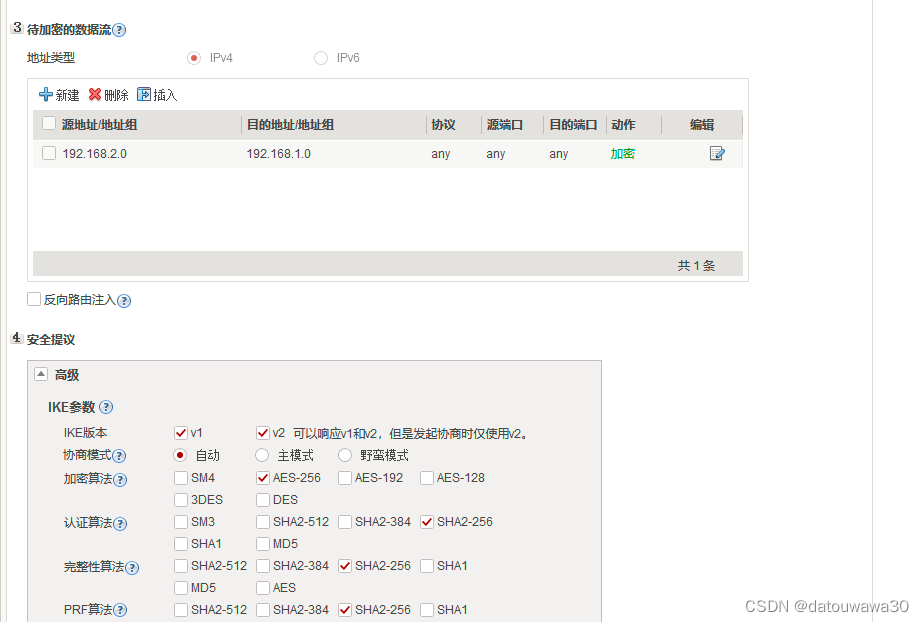

1、定义感兴趣流(acl)

第一阶段:IKE提议,IKE对等体组

第二阶段:配置IPsec安全提议

配置安全策略

应用IPsec安全策略

配置私网路由

[FW1-acl-adv-3000]rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 192

.168.2.0 0.0.0.255 ?【配置感兴趣数据流】

IKE提议

[FW1]ike proposal 10

encryption-algorithm aes-256

dh group14

authentication-algorithm sha2-256

authentication-method pre-share

integrity-algorithm hmac-sha2-256

prf hmac-sha2-256

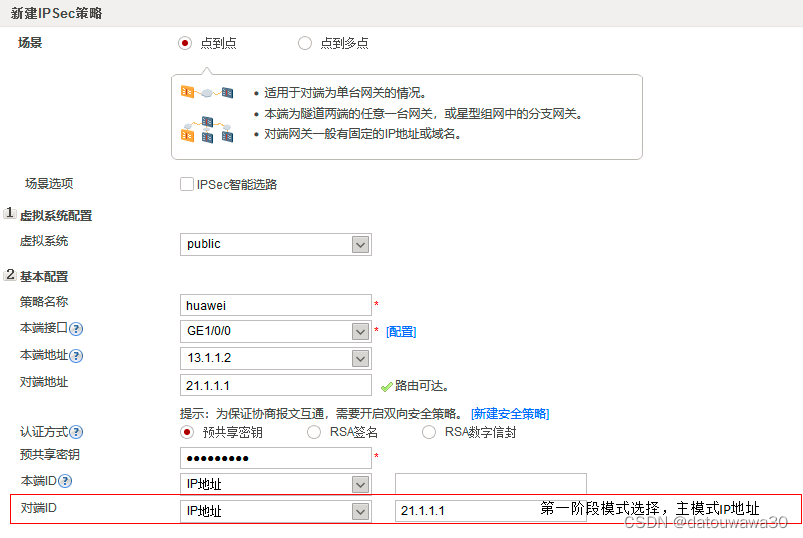

IKE对等体组

[FW1]ike peer huawei【创建对等体组】

[FW1-ike-peer-huawei]remote-address 13.1.1.2【远端IP地址】

[FW1-ike-peer-huawei]pre-shared-key huawei123【设置预共享密钥】

[FW1-ike-peer-huawei]exchange-mode【更改模式,默认为主模式】

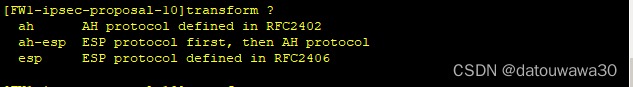

配置第二阶段

[FW1]ipsec proposal 10

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-256

【隧道模式和传输模式,默认为隧道模式】

【更改安全协议,默认ESP】

绑定模板

[FW1]ipsec policy huawei 10 isakmp 【创建模板】

security acl 3000【绑定acl】

ike-peer huawei【远端ike】

[FW1-ipsec-policy-isakmp-huawei-10]proposal 10 【IKE提议】

FW2进行Web配置

配置路由【下一跳为对端地址】

[fw2]ip route-static 192.168.1.0 24 21.1.1.1

[FW1]ip route-static 192.168.2.0 24 21.1.1.2

存在NAT转换时,NAT访问192.168.1.0不做nat转换