热门标签

热门文章

- 1Python自动化测试系列[v1.0.0][html-testRunner测试报告]_pip install html-testrunner==1.0.3

- 2可视化安全管理在生产工作中的重要性

- 3Android自定义可跟随手指拖动的全局悬浮窗_anddroid 悬浮手指

- 4写typescript项目时怎么引入第三方包的d.ts声明文件

- 5jsp/java执行或者调用bat/cmd脚本文件_执行cmd命令的jsp

- 6奇偶校验位学习理解

- 7大数据的重要性与应用_大数据管理与应用的必要性有哪些

- 8一文搞懂I2S通信总线_i2s读出来的数据全是一样的

- 9基于深度学习的推荐算法实现(以MovieLens 1M数据 为例)_使用movielens 1m的模型

- 10Win10更改账户名称_win 10更改用户名 csdn

当前位置: article > 正文

如何隐藏你的真实ip_java怎么隐藏客户端ip

作者:小蓝xlanll | 2024-04-22 20:51:09

赞

踩

java怎么隐藏客户端ip

更新时间:2022.09.20

微信公众号:乌鸦安全

1. ip查看

前段时间看到有大佬发了一篇文章https://mp.weixin.qq.com/s/zs2clrxQts9f7pK6CQ2oOw 什么!我用代理你还可以找到真实ip?

感觉很有意思,总结下来就是在使用隧道技术的情况下,哪怕是全局,依旧能够访问到你的真实ip。

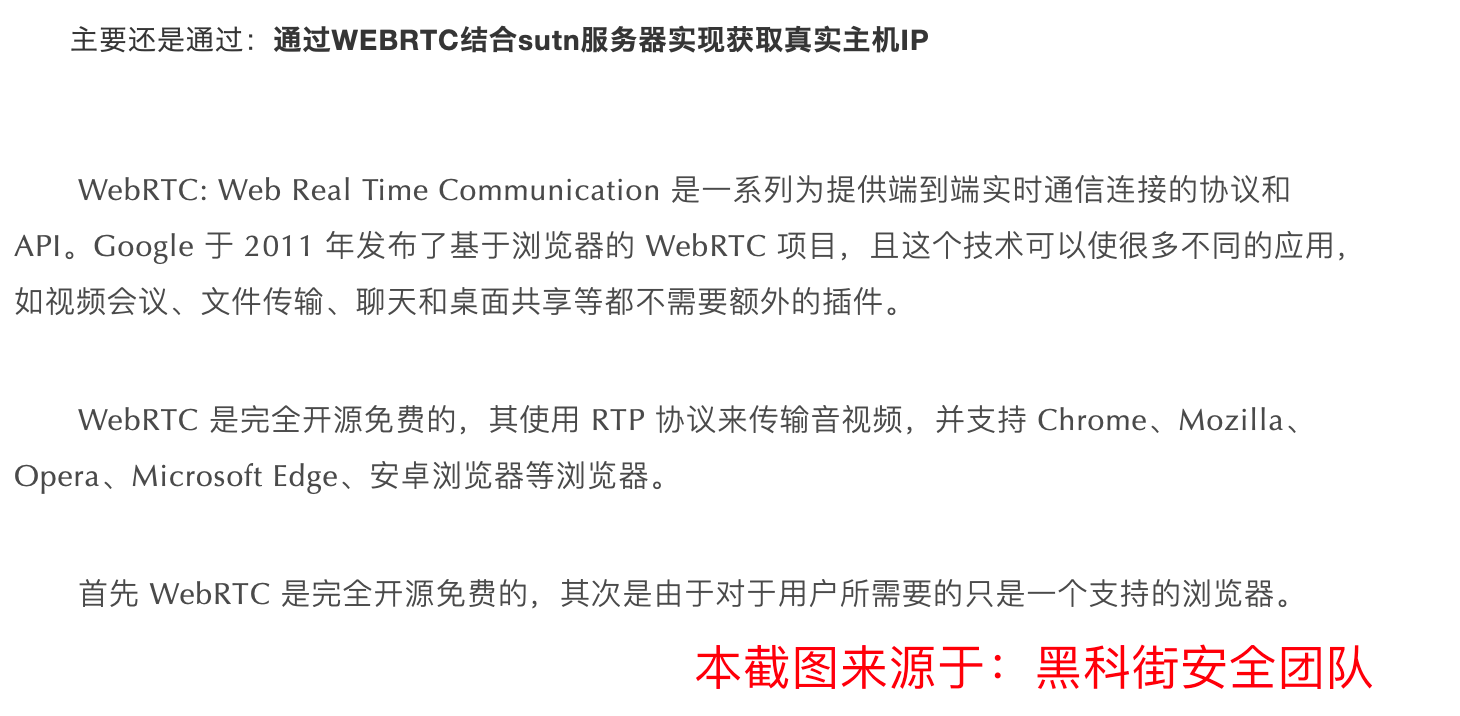

在这里面大佬分析了用到的技术主要是WEBRTC,具体的原理还是直接看大佬的文章吧,以下是分析截图:

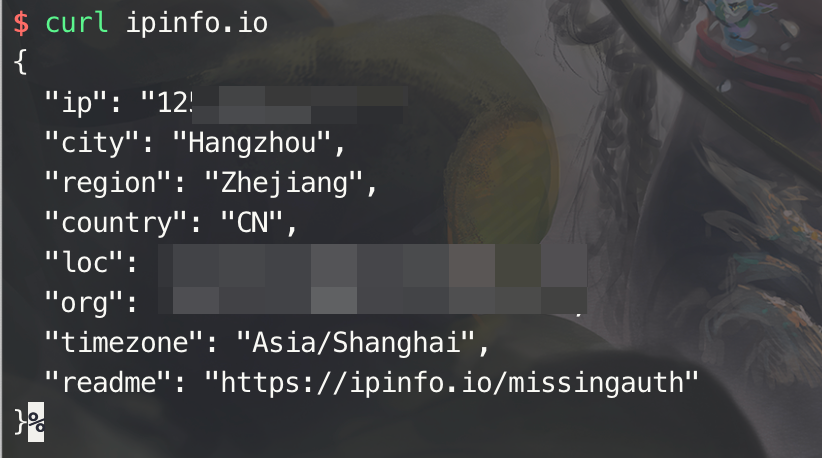

1.1 无隧道的情况

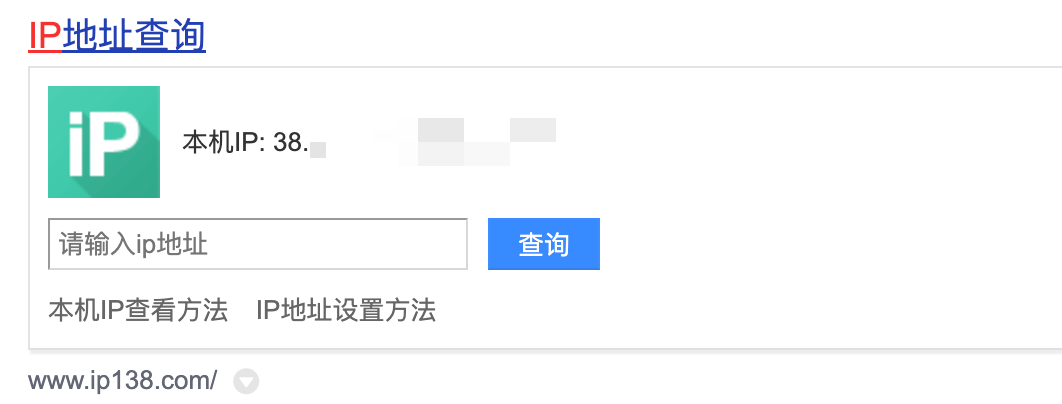

当前从138和请求ipinof.io上可以查到目前我的ip地址为真实的ip:

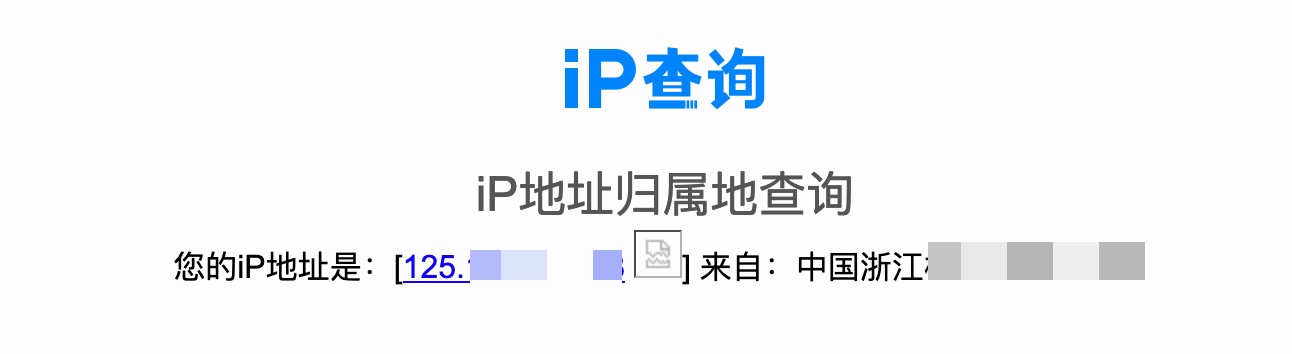

访问下面这个地址之后,显示的也是准确的:

https://www.hackjie.com/tracking

- 1

当前显示的是我的真实ip地址。

1.2 有隧道的情况下

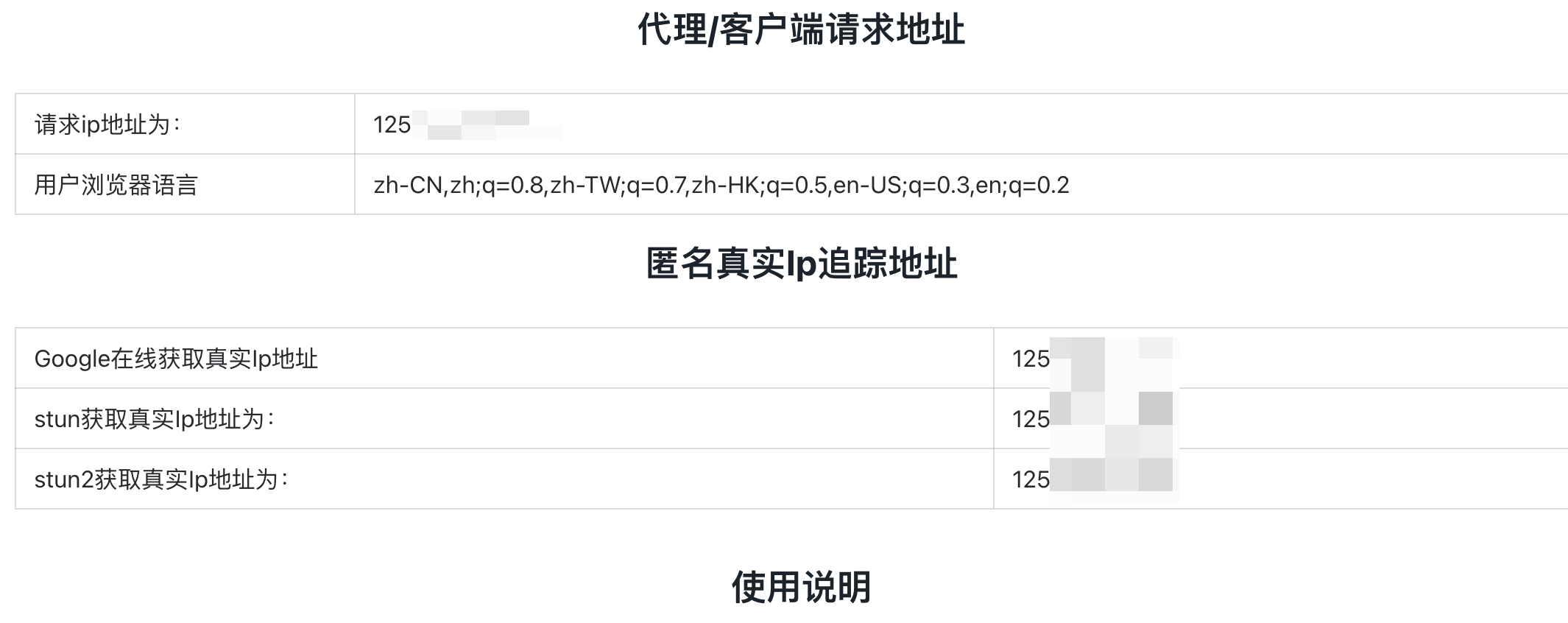

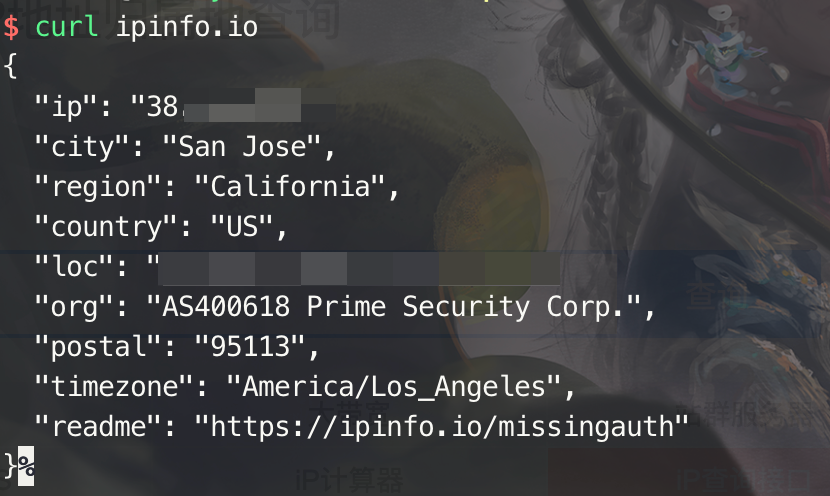

当前使用隧道技术,并且全局,命令行配置之后,请求下当前的ip地址:

当前地址已经发生变化,此时去访问ip138看下:

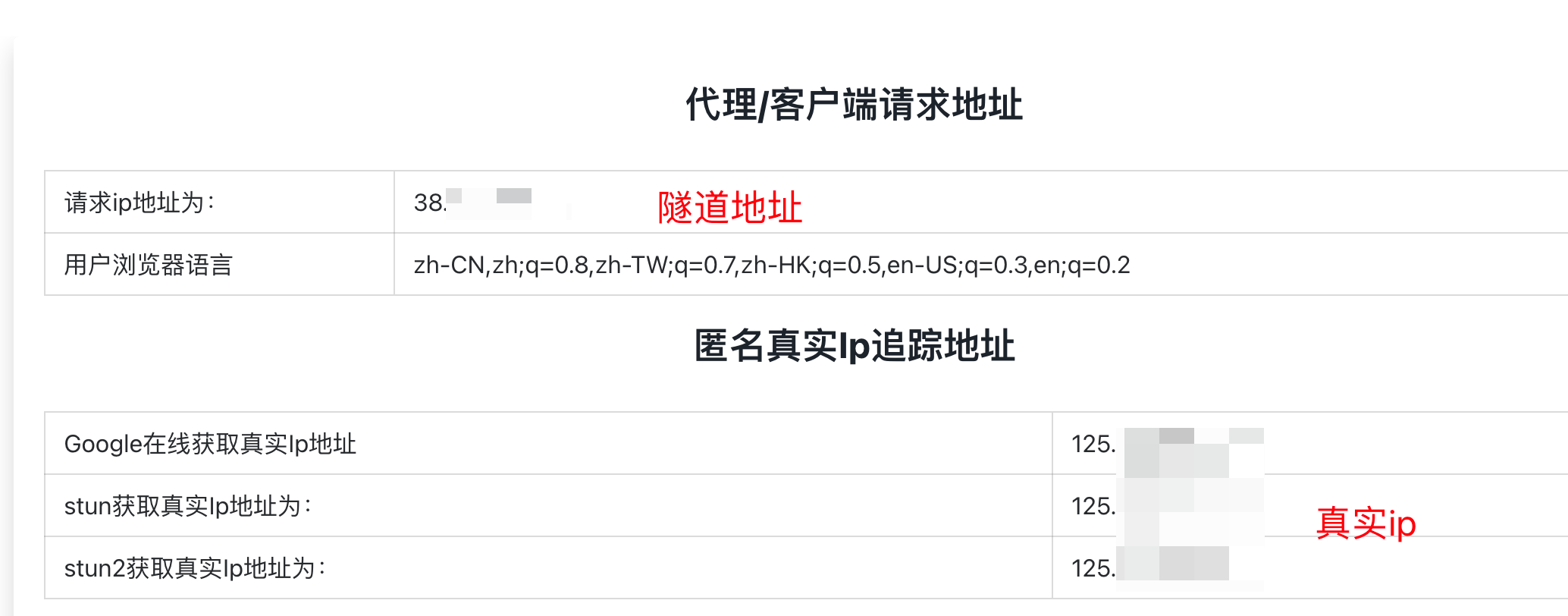

貌似都是隧道之后的地址,但是当去大佬提供的地址访问之后:

此时发现自己的真实ip泄露,后来我经过测试,无论是使用Proxifier还是proxychains,真实地址依旧会发生泄漏。。。

2. 防御方法

经过另一位大佬指点,目前有浏览器插件能够防止这种情况,一下推荐两个插件(不唯一)

2.1 Firefox浏览器

插件名称:Disable WebRTC

允许该插件在隐私模式下使用:

点击一下即可开启:

此时在使用隧道技术的情况下,再去访问黑客街的链接:

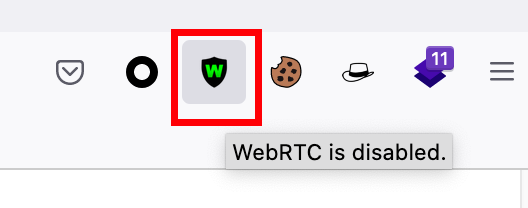

2.2 Chrome浏览器

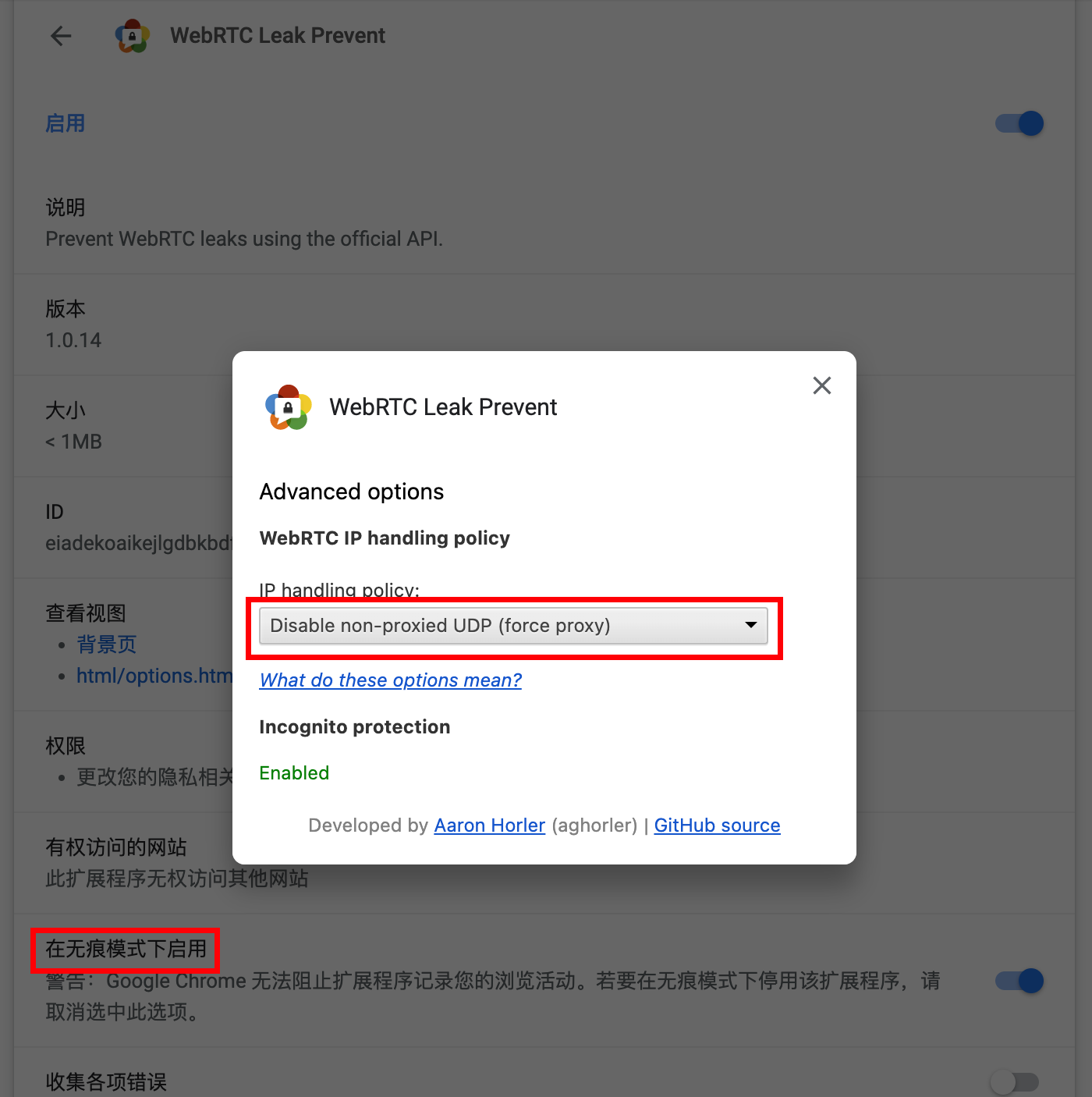

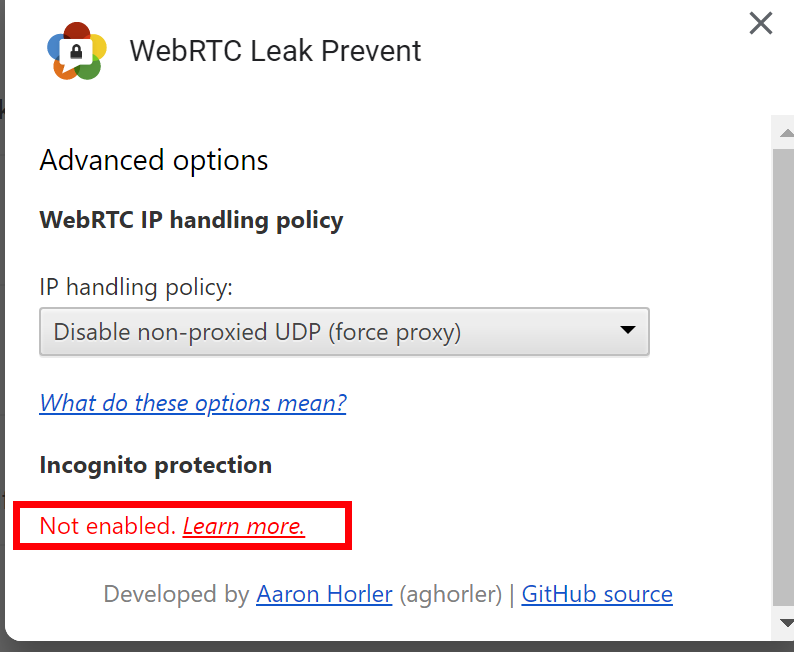

Chrome浏览器插件:WebRTC Leak Prevent

在隐私模式下,并且启动强力模式即可。

在这里注意,有些人在下图的位置会显示失败

但是这个并不影响其正常的拦截功能。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小蓝xlanll/article/detail/470461

推荐阅读

相关标签