- 1【云原生系列CKA备考】Kubernetes架构_一个基础的kubernetes集群包含一个master和多个node

- 2保护IP地址不被窃取的几种方法_黑客是怎么防止别人查自己的ip地址的

- 3java全排列——dfs方法(深度搜索)_java全排列算法dfs

- 4Linux基础——sar 查看网卡流量_linux查看网卡历史

- 56个超级个体正在使用的国内外AI工具聚合网站 原创_聚合ai网站

- 6Android自定义修改打包apk名称_android studio 2023 打包apk名字更改

- 7[蓝桥杯]真题讲解:景区导游(DFS遍历、图的存储、树上前缀和与LCA)

- 8Llama中文大模型-模型预训练_ollama 中文模型

- 9redis学习记录_当

- 10alpine 系统_alpine基于debian吗

【笔记】数通基础

赞

踩

数通基础

前言:这个笔记是几年前写的,里面的网络设备命令是思科的,虽然思科和华为的命令不一样(很像)但数通基础知识是互通的,希望帮到需要的人。

OSI与TCP/IP协议簇

一、分层思想

为降低复杂性

1、关系图示

2、概念

- 将复杂流程分解为几个功能相对单一的子过程。

- 整个流程更加清晰,复杂问题简单化。

- 更容易发现问题并针对性的解决问题。

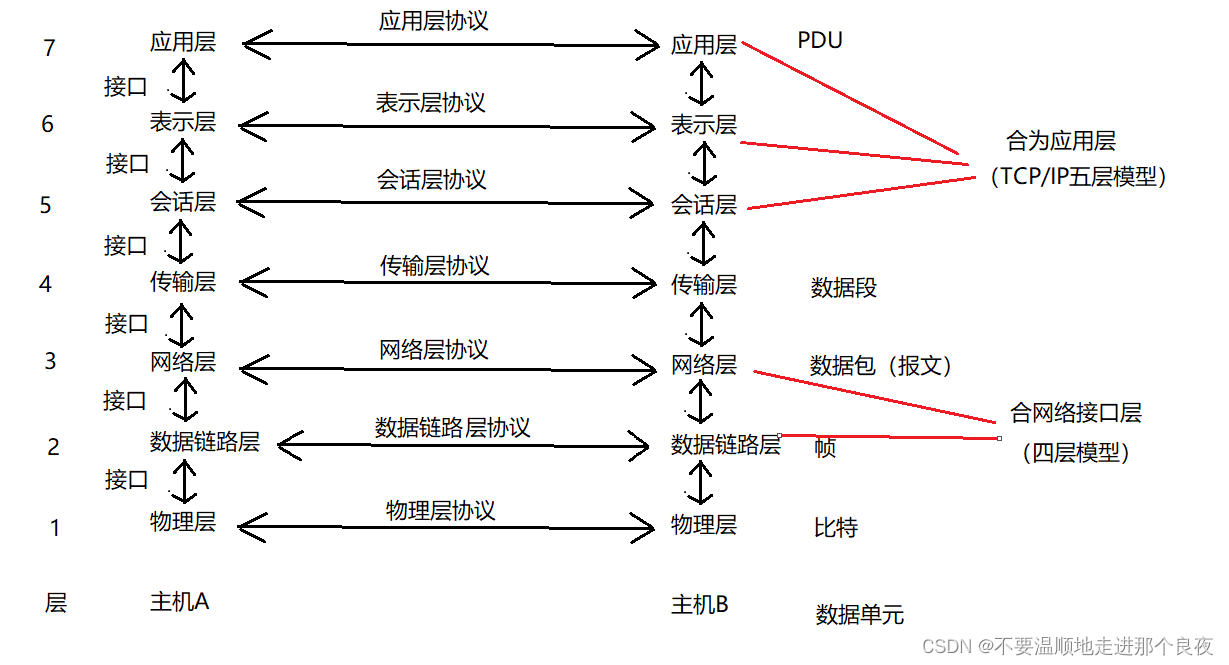

二、OSI七层模型

三、TCP-IP五层协议簇(协议栈)

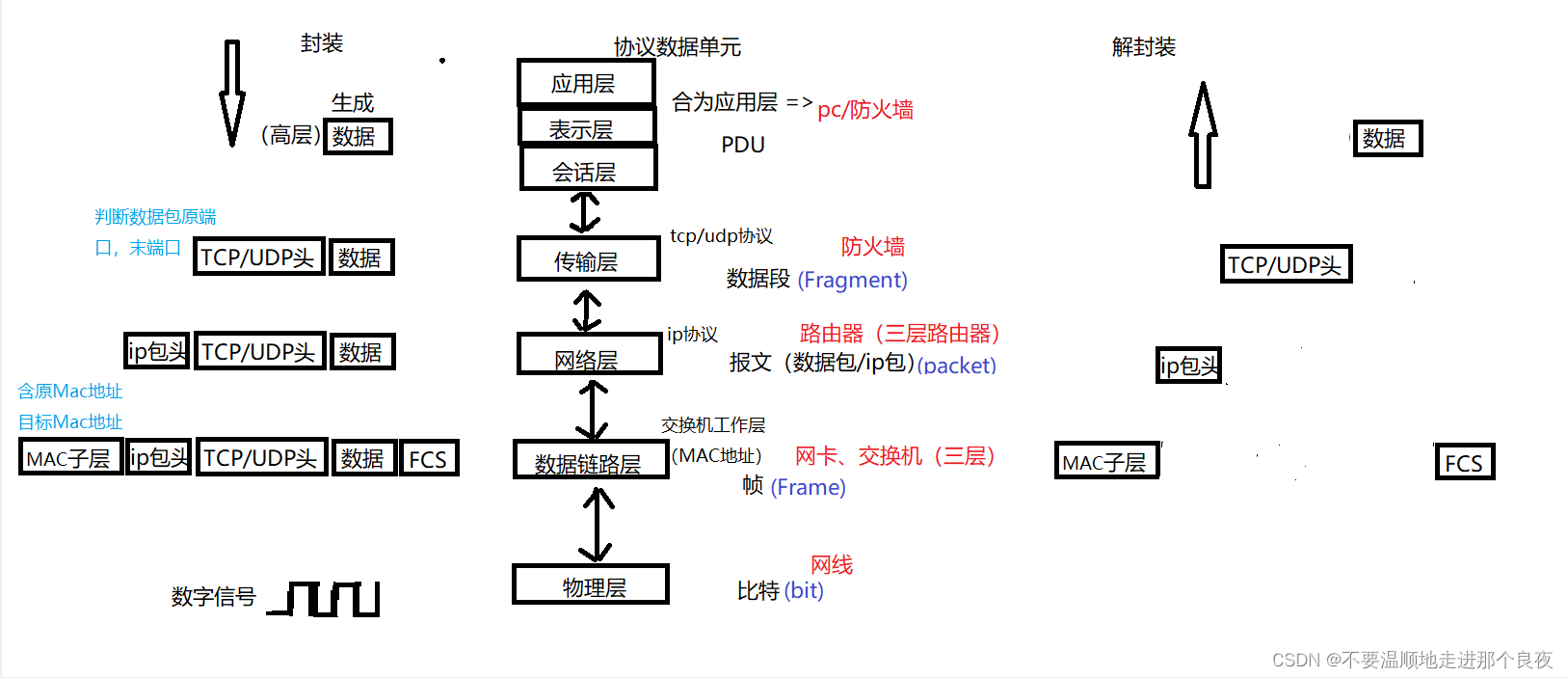

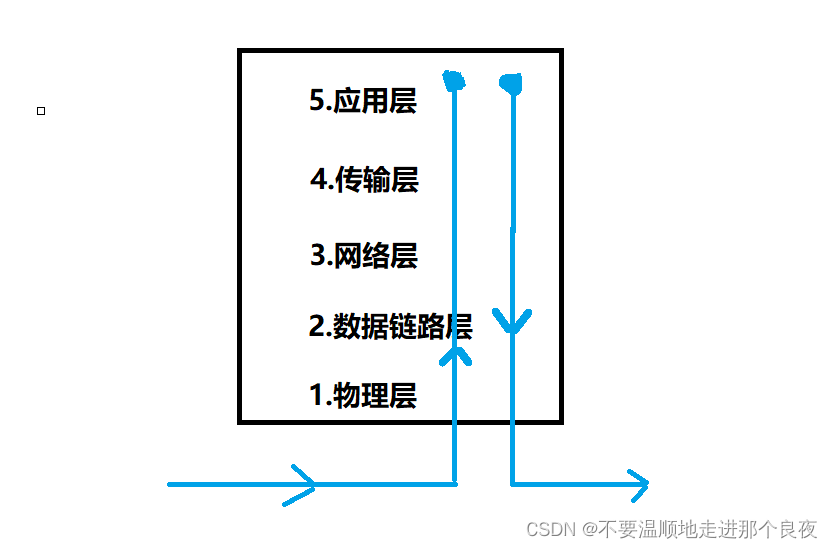

1、数据的封装与解封装过程

补充:

- 小b (bit)、大B(Byte 字节)、8 bit = 1Byte (字节)

- 表示层:将不同数据格式转化为世界统一“语言”(ASCLL码),即“转码”

- 会话层:将不同类型数据分门别类,进入传输层传输。(维持不同类型数据秩序)

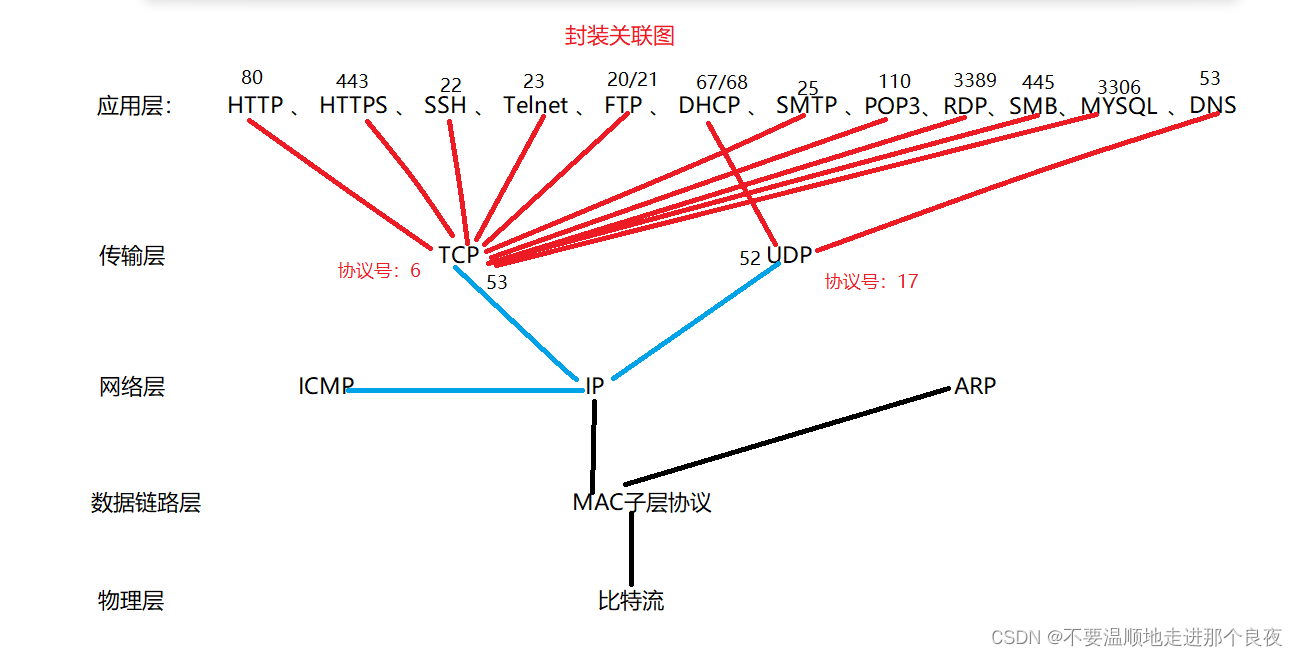

2、各层协议封装关联图

3、物理层(physical layer)

- 传输介质:网线、光纤、空气

- 传输单位:bit (比特),8 bit = 1Byte

- 信号:模拟信号、数字信号、光信号 ===> 电信号

- 光纤类型:

- 单模光纤(要求高):光纤内只传输一种光,传输距离远(远与多模光纤)

- 多模光纤:传输多种光,传输距离小 ,宽带小(较单模)

- 网线(双绞线):5类双绞线、超5类、六类(cat 6)、7类

- 线序标准:

- T568A:白绿 、绿、白橙、蓝、白蓝、橙、白棕、棕

- T568B:白橙、橙、白绿、蓝、白蓝、绿、白棕、棕

- 网线用途:

- 交叉线:同种设备间使用,一端A线序,一端B线序。(3层以上设备视为同种设备)

- 直通线:异种设备间使用,两端都是A或 B。(市场上都是B线序)

- 全反线:一端为A,另一端为反A,也称为console线

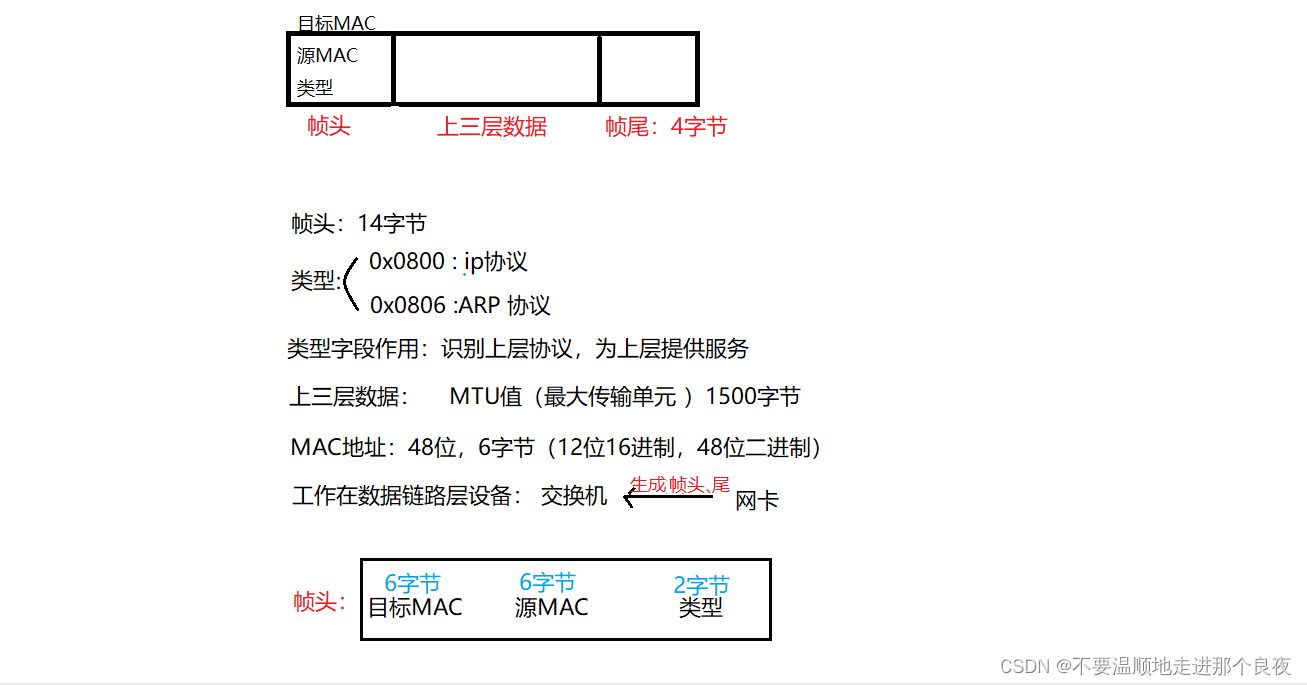

4、数据链路层

- 传输单元:帧

- 帧格式(IEEE组织):802.3 和 802.11

交换机

一、交换机原理

以下交换机知识以思科为例

1、PT软件使用与交换机基础

PT软件:Cisco Packet Tracer

- 交换机接口

Ethernet 10 Mb/s E 口

FastEthernet 100Mb/s F 口

GigabitEthernet 1000Mb/s G 口

TenGigabitEthernet 10000Mb/s TE 口

- 1

- 2

- 3

- 4

PT接口示例:

F0/1 #0 模块号,1 接口号

接口速率自适应:1000/100/10M 自适应

速率工作模式可以为 10、100、1000 任何一种状态

-

端口状态:up/down

down的三种可能:人工down、速率不匹配、双工模式不匹配(双工duplex)

注意:

双工模式:单工、半双工、全双工

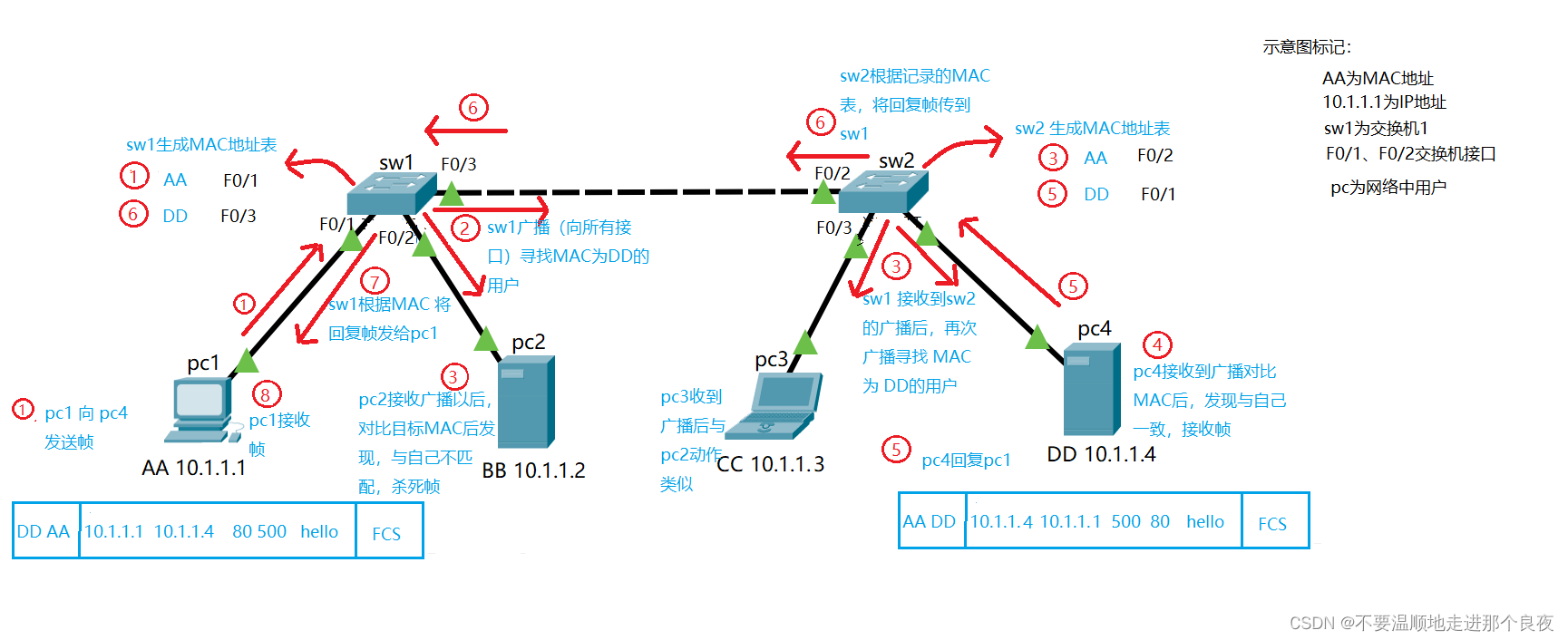

2、交换机工作原理

注意:

- 图示pc通信为第一次通信,交换机处于初始状态(在此之前无MAC地址表)。

- sw1、sw2 交换机间相互独立。

- MAC地址表更新:

- 交换机收到同MAC地址不同接口信息(立即更新)。

- MAC地址表中某接口30s(老化时间,可修改)不发任何信息。

**总结:**交换机收到一个帧后

- 首先学习帧中的源MAC地址来形成MAC地址表

- 然后检查帧中的目标MAC地址,并匹配MAC地址表

- 若表中存在匹配项,则单播转发

- 若表中无,则除接收端口外广播转发。

- MAC地址表的老化时间默认是30秒(可修改)。

二、交换机工作模式及命令

1、交换机工作模式

**注意:**第一次配置网络设备,需要使用console线,在终端需要使用“超级终端或其他软件”。

交换机与路由器命令类似。

-

用户模式

switch > #交换机命令界面标识 #可以查看交换机的基本信息,但不能做任何修改配置- 1

- 2

-

特权模式

switch > enable ---进入特权模式---> switch# #enable 可简写为en,可以查看所有配置不能修改配置,但可以做测试、保存、初始化等操作- 1

- 2

-

全局配置模式

seitch# configure terminal ---进入全局配置模式--> switch(cofig)# #configure terminal 可简写为conf t,默认不能查看配置但可以修改配置,且全局生效。- 1

- 2

-

接口配置模式

switch(cofig)#inter face 端口号(例F0/1) ---> switch(cofig-if)# #命令可简写为:int 端口号 ,默认不能查看配置,但可以修改配置(端口),且仅对该端口生效。- 1

- 2

-

console 口配置模式:(线模式/控制台模式)

switch(cofig)#line console 0 #命令可简写为line co 0 ,默认不能查看配置,但可修改配置,且对cosole口生效。- 1

- 2

模式退出命令:

exit #可往后退出一级

end #直接退到特权模式

- 1

- 2

2、交换机基本命令

-

快捷键

? #查看所有命令,例: i? 查看以i开头的命令 向上方向箭头 #历史命令 Tab #命令补全 ctrl+u #快速清除光标前所有内容。 ctrl+A #光标快速回到行首。 ctrl+E #光标快速回到行尾。- 1

- 2

- 3

- 4

- 5

- 6

- 7

-

配置主机名

conf t #进入全局模式 hostname 设备名 #hostname可简写为 ho- 1

- 2

-

设置用户密码

line co 0 password 密码 login exit ======> exit 后再进入,需要输入密码。- 1

- 2

- 3

- 4

-

重启(特权模式下) :reload

-

查看running-config (需进入en 特权模式):show running-cofig (简写:sh run)

-

补充:running-config文件

-

在内存中存在一个文件:running-cofig。第一次开机,系统会在内存中自动创建一个新的干净的 running-cofig

-

保存配置(待各个参数配置好后,保存该文件即可保存配置)

en 进入特权模式 copy running-config startup-config 注意:starup 可以换成write (wr)- 1

- 2

- 3

-

交换机开机动作

先去硬盘找startup是否存在,若不存在,在内存中创建新的running-config,存在则复制到内存中并改名为running-config

-

-

密码加密,放于密码之前(hash值):secret

-

配置特权密码

conf t 全局模式下 enable password 密码 (明文) enable secret 密码(密文)- 1

- 2

- 3

-

擦除、删除、初始化配置:erase

在en 特权模式下 arase 文件(running-config) #擦除配置,需重启- 1

- 2

-

查看MAC地址表

show mac-address-table #在特权模式下- 1

-

查看接口状态表

show ip int brief #在特权模式下。可简写:sh ip int b- 1

-

手工关闭/开启接口

int f0/1 shudown #关闭端口,可简写:shut,no shudown 开启端口 exit- 1

- 2

- 3

-

强制使用特权命令:do

do #在其他模式(非en)下在命令前加上空格可以强制使用特权模式命令 示例:do sh ru ; do wr- 1

- 2

- 3

-

删除配置

在哪种模式下配置的,就在哪种模式下删除配置,在配置命令前加上no,即可删除配置。原命令中有参数,但参数具有唯一性,则删除时不需要加参数,反之则加。

示例: 配置:conf t hostname sw1 删除:conf t no hostame- 1

- 2

- 3

- 4

- 5

-

为三层端口配置ip(三层路由、防火墙)

#需进入要配置的端口 ip add <ip地址> <子网掩码> no shut(shudown) #开启端口 exit- 1

- 2

- 3

- 4

-

开启远程控制

#全局配置模式下 line vty 0 4 #开启端口,0~某个端口,自定义 transport input telnet/ssh/none/all- 1

- 2

- 3

1、设置密码 password <密码> login- 1

- 2

- 3

2、开启身份验证 login local exit userame <用户名> password <密码>- 1

- 2

- 3

- 4

3、使用ssh(配密钥) #全局模式下 hostname 主句名 ip domain-name 域名(随便设置) crypto key generate rsa #生成密钥对 line ······(开启远程控制,端口及对应服务) login ········(执行步骤2,开启身份验证) #不开启身份验证使用密码登录也可,执行1步骤 #注意:若先设置密码(执行1),则ssh中的password即为1中设置的- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

-

为交换机配置管理ip

注意:二层交换机(管理型)内置虚拟接口(3层接口)可以配ip

conf t

int vlan 1 #vlan 1 为虚拟接口1

ip add <ip地址> <网关>

no shut

- 1

- 2

- 3

- 4

-

为交换机配置默认网关

目的:可以实现跨网段管理

conf t ip default-gateway <网关>- 1

- 2

静态路由

一、ip包头分析

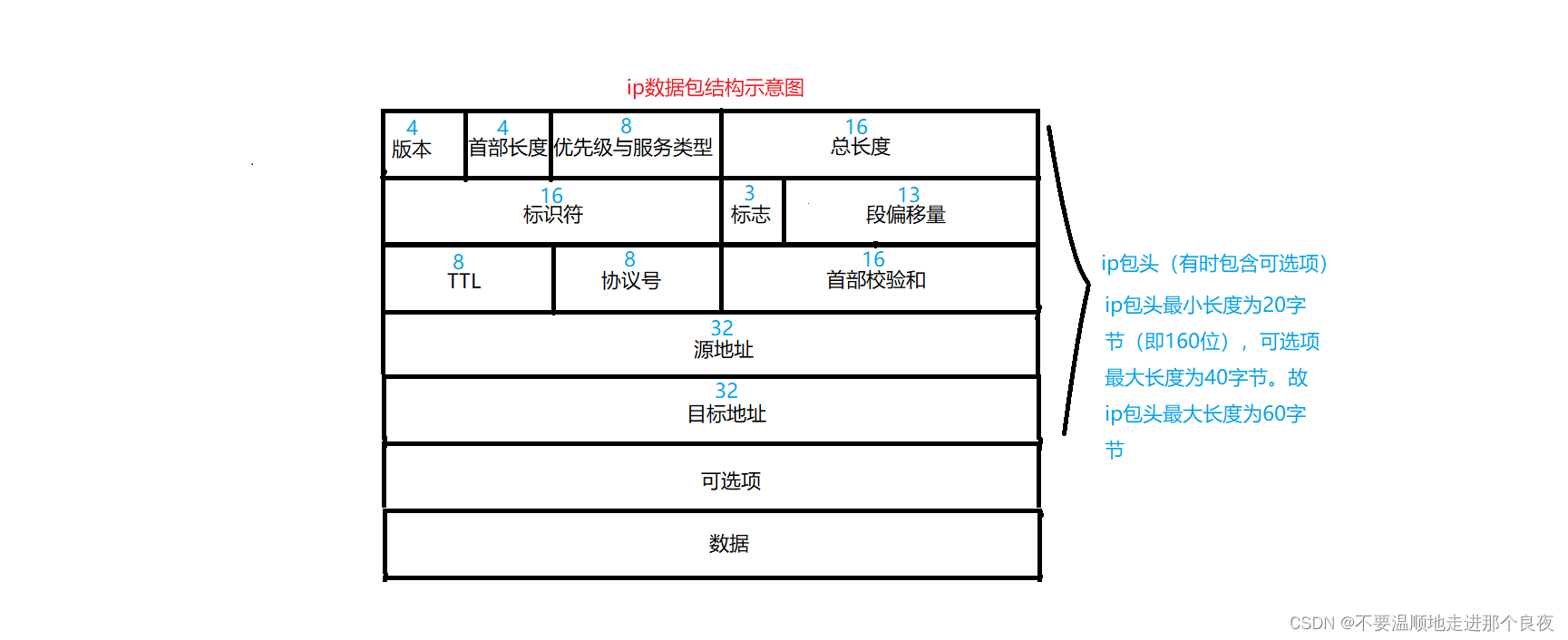

1、结构图

注意:IP包头20~60字节,一般为20字节

2、ip包头各部含义

-

版本(4)

告诉对方,ip包里的ip地址使用的是ipv4还是ipv6,4bit的版本字段表示ip的版本号。

- 如果为0100表示ipv4

- 如果为0110表示ipv6

-

首部长度(4)

表示ip首部的总长度

在没有可选项时,普通ip包头长度20Byte。最小20字节,最大60字节。

-

优先级与服务类型(8)

前三个bit代表优先级,中间四个bit表示服务类型,最后一个bit没有被启用。

优先级最高为5,用于,用于语音流量,优先级应用:大公司的专线

服务类型:低延迟、多通道

-

总长度(16)

表示整个ip数据包(三层+四层+五层)的长度,以字节为单位。

-

标识符(16)

唯一的标识主机发送的报文,如果ip报文在数据链路层被分片了,那么每一个片里的这个id是相同的。

-

标志(3)

-

第1个bit是保留位(一般置为0,代表未启用)

-

第2个bit是代表数据包

-

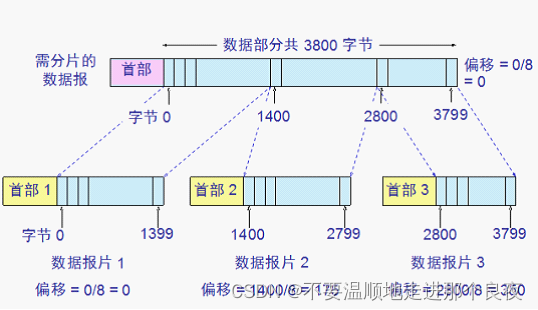

段偏移量/片移量(13)

占 13位。较长的分组在分片后,某片在原分组中的相对位置。

也就是说,相对用户数据字段的起点,该片从何处开始。片偏移以 8 个字节为偏移单位。这就是说,每个 分片的长度一定是 8 字节 ( 64 位)的整数倍。

-

TTL:生存时间

占 8 位,生存时间字段常用的英文缩写是 TTL ( Time To Live ),其表明数据报在网络中的寿命。

由发出数据报的源点设置这个字段。其目的是防止无法交付的数据报无限制地在因特网中兜围子,因而白白消耗网络资源。

最初的设计是以秒作为 TTL 的单位。每经过一个路由器时,就把 TTL 减去数据报在路由器消耗掉的一段时间。若数据报在路由器消耗的时间小于 1 秒,就把 TTL 值减 1。当 TTL 值为 0 时,就丢弃这个数据报。当 TTL 为零的时候,就会丢弃这个报文,同时向源地址发送错误报告,促使重新发送。

-

协议号

占 8 位,协议号字段指出此数据报携带的数据是使用何种协议,以便使目的主机的 IP 层知道应将数据部分上交给哪个处理过程,常用的有ICMP(1), IGMP(2), TCP(6), UDP(17), IPv6(41)

-

首部校验和

占 16 位。这个字段只检验数据报的首部,但不包括数据部分。

这是因为数据报每经过一个路由器,都要重新计算一下首都检验和 ( 一些字段,如生存时间、标志、片偏 移等都可能发生变化 )。不检验数据部分可减少计算的工作量

-

源地址:发送方IP地址

-

目标地址:接收方IP地址

-

可选项

IP 头部的可选项就是一个可选字段。选项字段用来支持排错、测量以及安全等措施,内容很丰富。此字段的长度可变,从 1 个字节到 40 个字节不等,取决于所选择的项目。

某些选项只需要 1 个字节,它只包括 1 个字节的选项代码。但还有些选项需要多个字节,这些选项一个个拼接起来,中间不需要有分隔符,最后用全 0 的填充字段补齐成为 4字节的整数倍。增加首都的可变部分是为了增加 IP 数据报的功能,但这同时也使得 IP 数据报的首部长度成为可变的。这就增加了每一个路由器处理数据报的开销。

实际上这些选项很少被使用。新的 IPv6就将 IP数据报的首部长度做成固定的。

二、静态路由

1、概述

路由:跨越从源主机到目标主机的一个互联网络来转发数据包的过程(选者路径的过程)

2、路由表

-

概念

路由表是路由器中维护的路由条目的集合,路由器根据路由表做路径选择。

-

静态路由表工作原理图

**注意:**路由器中路由条目优先级与管理距离值有关(A值)成反比

C 直连路由器:A值=0 ===> 形成:配置IP地址,端口UP状态

S 静态路由: A值=1(默认)===> 形成:手工配置,单向的

S* 静态默认路由:A值= ∞ \infty ∞

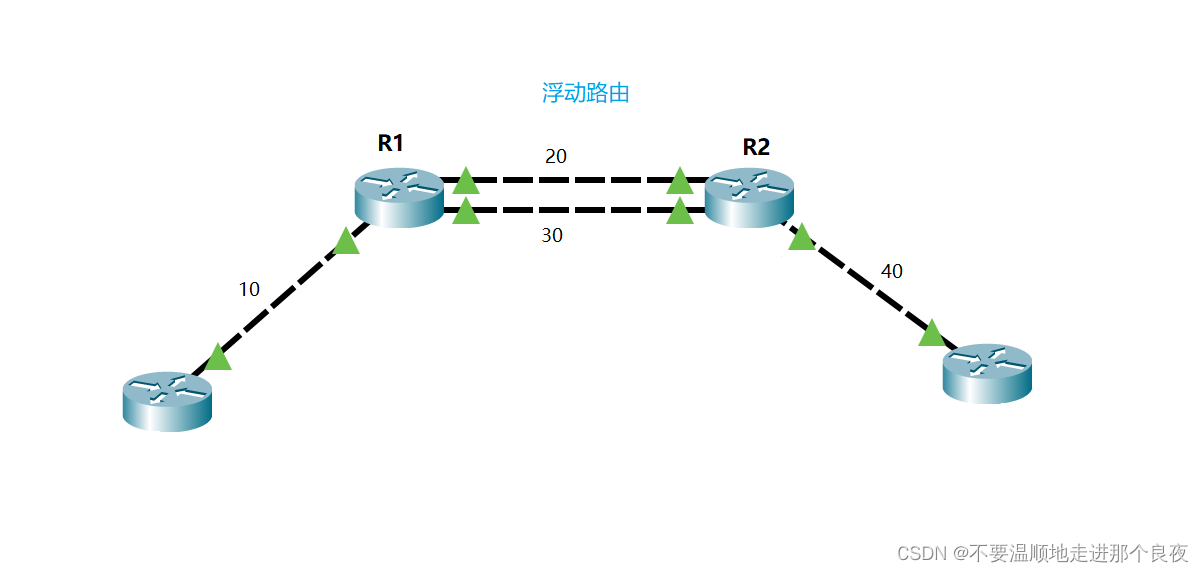

3、浮动路由

从R1到R2有两条路径,通过配置A值,改变其优先级。当一条路径故障,启用另一条,即为浮动路由。

4、路由器与交换机区别

- 路由器:工作在网络层、根据“路由表”转发数据,路由选择、路由转发

- 交换机:工作在数据链路层,根据“MAC地址表”转发数据,硬件转发

5、路由命令

-

静态路由配置

全局模式下 ip route network mask {address|interface} [正整数] 目标ip 子网掩码 下一跳地址|出入接口 可加管理距离值- 1

- 2

- 3

-

默认路由配置

全局模式下 sh ip route 0.0.0.0 0.0.0.0 address- 1

- 2

-

查看路由表

sh ip ruote- 1

ARP协议分析与防护

一、ARP协议

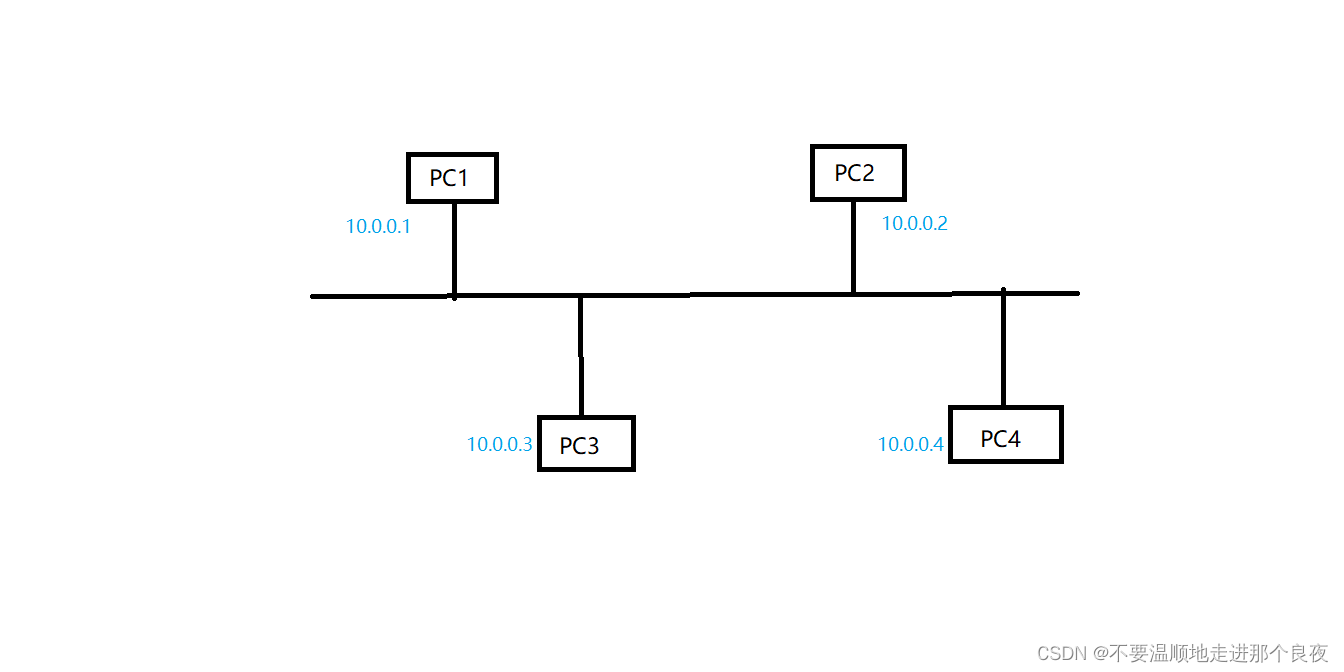

1、广播与广播域

- 广播:将广播地址作为目的地址的数据帧

- 广播域:网络中能接收到同一个广播所有节点的集合

- MAC地址广播:广播地址为:FF-FF-FF-FF-FF-FF

- ip地址广播:

- 255.255.255.255

- 广播IP地址为IP地址网段的广播地址,如192.168.1.255/24

2、ARP协议概述

Address Resolution Protocol ,地址解析协议。将已知的IP地址解析成MAC地址。

3、ip地址解析为MAC地址

P1发送数据给PC2,查看缓存没有PC2的MAC地址。PC1发送ARP请求消息(广播)。所有主机收到ARP请求消息,其中PC2回复ARP应答(单播),其他主机丢弃请求信息。PC1将PC2的MAC地址保存到缓存中,发送数据

地址解析表字段:ip地址、MAC地址、类型(动静态)

4、windows系统中的ARP命令

arp -a #查看ARP缓存表

arp -d #清除ARP缓存

arp -s #ARP绑定

- 1

- 2

- 3

5、ciso系统中ARP命令(一般为路由)

show arp #查看

clear arp-cache #清除

arp io-address mac-address arpa #绑定

- 1

- 2

- 3

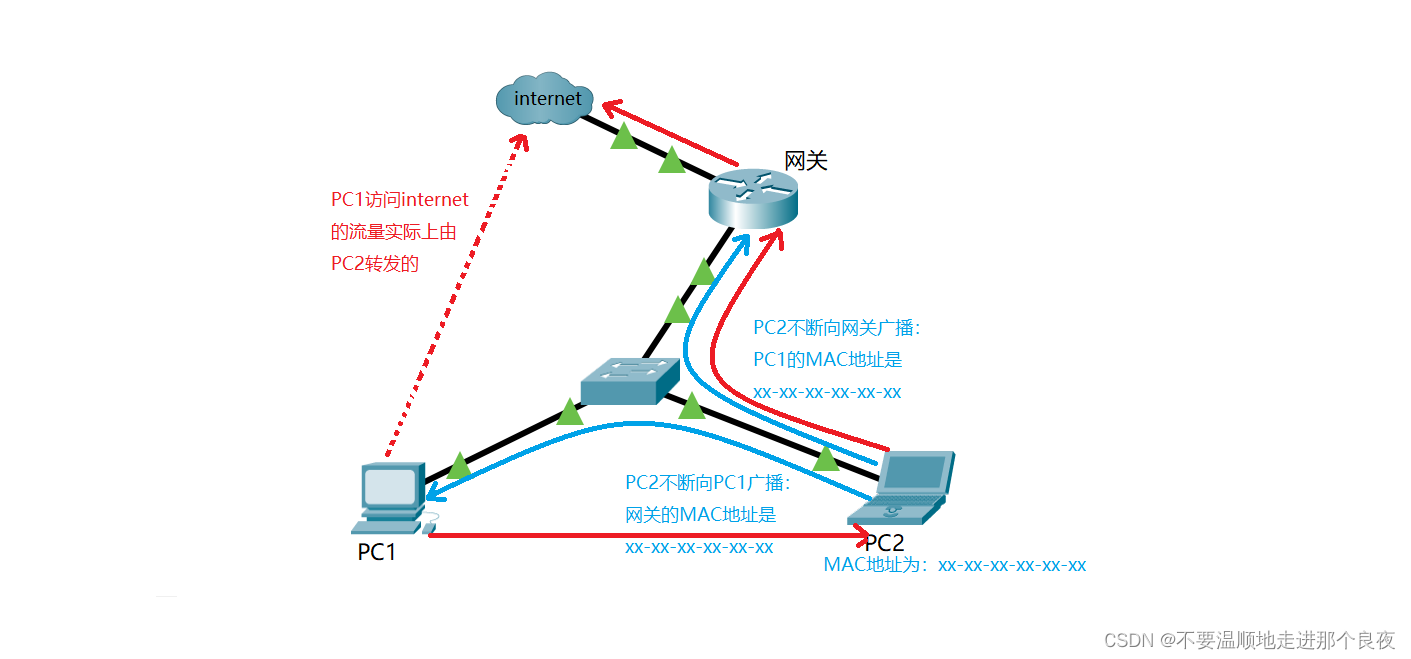

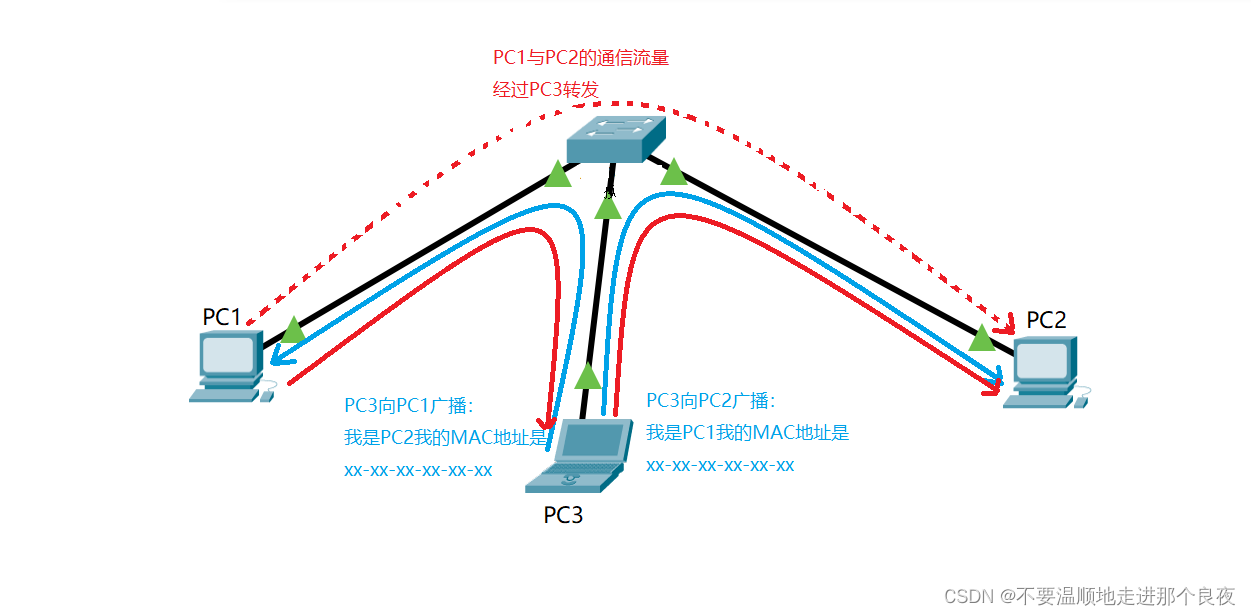

二、ARP欺骗与攻击

1、原理

通过发送你敢伪造虚假的ARP报文(广播或单播),来实现的攻击或欺骗。若虚假报文MAC是伪造不存在的,实现ARP攻击,结果为中断通信,断网。若假报文中的MAC是攻击者自身的MAC地址,实现ARP欺骗,结果可以监听、窃取、篡改、控制流量,但不中断通信。

2、攻击

欺骗其他所有计算机

欺骗被攻击计算机

3、欺骗

- ARP欺骗网关

- ARP欺骗主机(中间人攻击)

4、ARP漏洞

- ARP 协议没有验证机制。

- ARP 攻击者通过发送虚假伪造的ARP报文,对受害者进行ARP缓存投毒。

三、ARP与路由关系

数据从路由器出来以后,先发送ARP请求,得到目标MAC,进行封装帧,发出去。

- 一个帧到达路由器,路由器首先检查目标MAC地址是否为自己,如果不是则丢弃,如果是则解封装,并将ip包送到路由器内部。

- 路由器检查ip包头中的目标ip,并匹配路由表,如果匹配失败,则丢弃,并向源ip回复一个错误的消息,如匹配成功,则将ip包路由到出接口(由下一跳决定)

- 封装帧,先将出接口作为源MAC封装好,然后检查ARP缓存表,检查是否有下一跳的MAC地址,若有,将提取并作为目标MAC地址封装到帧中,如果没有,则发送ARP广播请求下一跳MAC,获得MAC、封装。

四、ARP防御

1、静态ARP绑定

手工绑定/双向绑定

例:windows客户机上

arp -s [ip地址] [MAC地址]

arp -a #查看ARP缓存表

- 1

- 2

2、ARP防火墙

自动绑定静态ARP、主动防御

3、硬件级ARP防御

一般在交换机上。交换机支持端口做动态ARP绑定(配合DHCP服务器),或做静态绑定。

4、相关命令

-

主机绑定ARP

netsh interface ipv4 show neighbors netsh interface ipv4 show neighbors || [ip地址] [MAC地址]- 1

- 2

-

网关路由器绑定ARP(思科)

全局模式下 arp [ip地址] [MAC地址] arpa [路由器端口号]- 1

- 2

-

交换机绑定ARP(思科,静态绑定)

全局模式下 arp [IP地址] [MAC地址] arpa [交换机端口号]- 1

- 2

-

交换机动态绑定

全局模式下 ip dhcp snooping #监听DHCP int range f0/1 - 48 #开启DHCP监听(端口f0/1到48),做ARP动态绑定- 1

- 2

- 3

VLAN(Virtual LAN)

VLAN,即为虚拟局域网

一、广播及广播域

1、广播的危害

- 增加网络/终端负担

- 传播病毒

- 安全性隐患

2、如何控制广播

- 隔离广播域(降低广播量)

- 物理隔离:用路由器隔离广播 #缺点:成本高,不灵活

- 逻辑隔离

3、VLAN与广播域隔离

- 逻辑隔离:VLAN技术是在交换机上实现的,且通过逻辑隔离划分的广播域。

二、VLAN

1、作用

播制广播,逻辑隔离广播域

2、广播域与网络划分

一般一个VLAN = 一个广播域 = 一个网段

3、VLAN的类型

-

静态VLAN

手工配置

- 基于端口划分的VLAN

-

动态VLAN

手工配置

- 基于MAC地址划分的VLAN

- 基于账号来划分VLAN,采用802.1x端口认证(一般配合域使用)

4、相关命令

注意:(思科)交换机默认有5个VLAN 1,102~105

-

创建:

全局模式下 vlan ID,ID,ID-ID [name 自定义名称] #注:[ ]表示可选- 1

- 2

- 3

-

查看VLAN表:

show vlan brief- 1

-

将端口添加到VLAN

int 端口号 switchport access vlan ID- 1

- 2

三、VTP

1、概述

VTP(VLAN Trunking Protocol),是VLAN中继协议,也称为虚拟局域网干道协议。它是思科私有协议。

2、作用

在大型网络中交换机多,配置VLAN工作量大,使用VTP协议,把一台交换机配置成VTP server。其余交换机为VTP client (客户端),可以自动学习server 上VLAN信息。

3、条件

-

使用VTP,首先必须建立VTP管理域,同一域中交换机可共享VLAN信息,且一个交换机只能加入一个管理域。不同域中交换机不能共享vlan信息。

-

建域命令

全局模式下: vtp domain <name> #自定义域名- 1

- 2

4、工作模式

- 服务器模式

- 客户机模式

- 透明模式

5、相关命令

vtp mode server/client/transparent #设置模式。默认server模式

show vtp status #查看vtp信息

vtp password <密码> #设置密码

#加入域命令与建域命令一致

- 1

- 2

- 3

- 4

- 5

- 6

- 7

6、透明模式

加入域,但并不学习

vtp mode transparent

vtp domain <域名>

vtp password <密码>

- 1

- 2

- 3

四、Trunk

Trunk,中继端口(链路)/公共端口(链路)——可以让任何VLAN通过

1、产生原因

因在不同交换机上可能存在同一VLAN蛮实用Trunk(公共链路)供同一VLAN的PC在跨越交换机

2、作用

允许所有VLAN数据通过trunk链路(用以跨交换机)

3、trunk标签

鉴别方法:通过在数据帧上加标签,来区分不同的VLAN的数据

- ISL标签:sico 私有的,标签大小30字节(26+4)

- 公共标签(国际标准协议):802.19 #支持所有厂家,标签大小4字节,属于内部标签

4、交换机端口链路类型

- 接入端口:也称为access端口,一般用于连接PC,只能属于某1个VLAN,也只能传输1个VLAN的数据

- 中继端口:也称为trunk端口,一般用于连接其他交换机,属于公共端口,允许所有的VLAN的数据通过

5、配置Trunk命令

int <端口号>

[switchport trunk encapsulation dotlq/isl] #三层交换机最好配置此命令

Switchport mode trunk/access

补充:

#同时配置多个端口trunk

int range f0/0 - 5

·········

········

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

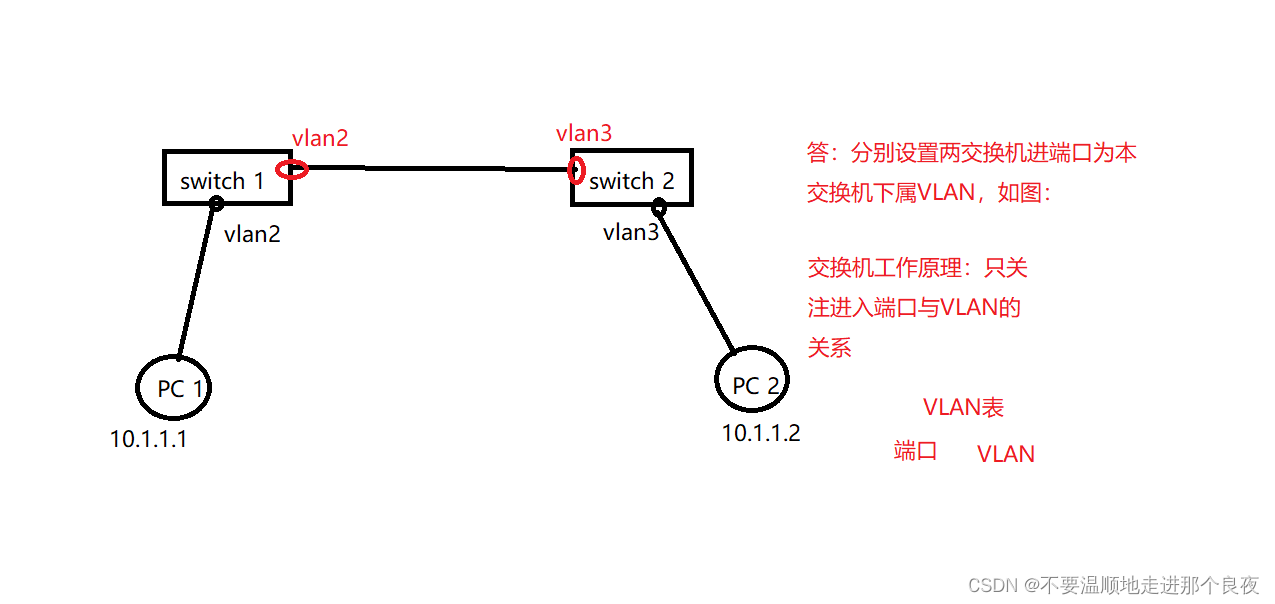

补充:面试题

实现PC1、PC2通信。不路由,不设trunk?

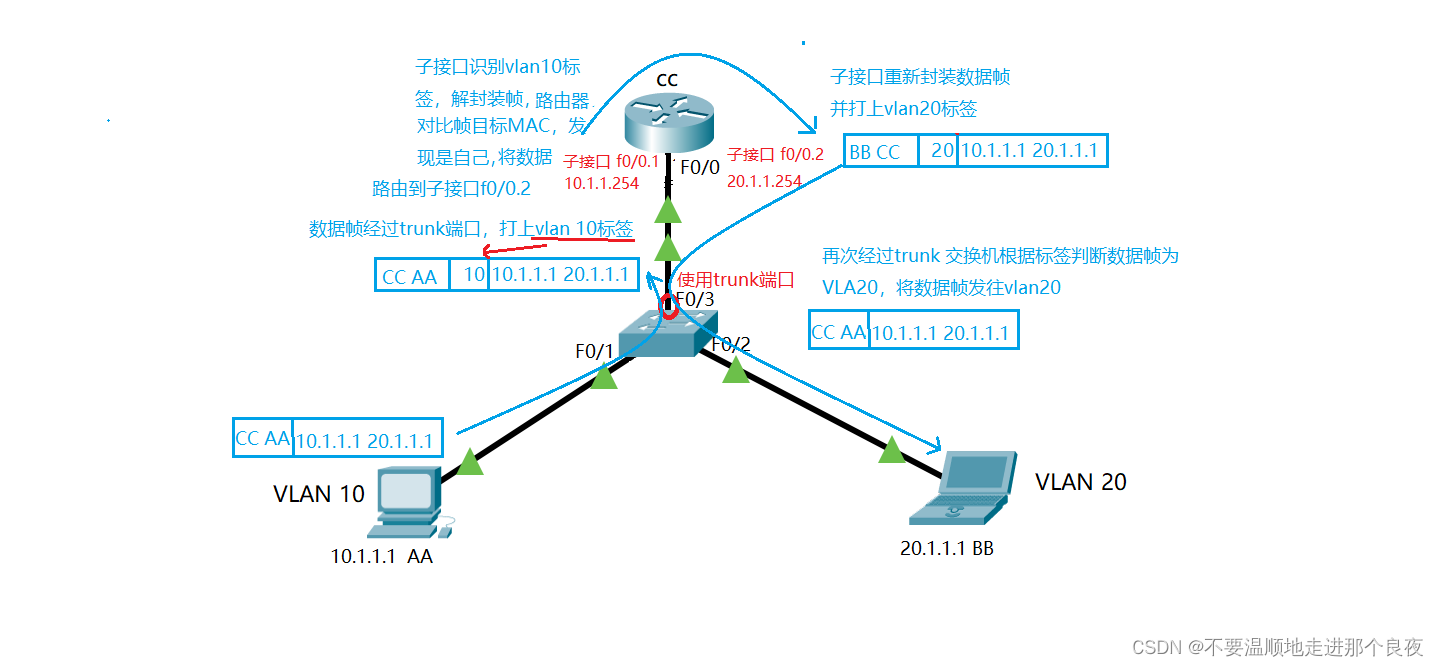

单臂路由与DHCP中继

一、单臂路由概述

1、产生原因

VLAN控制广播域,不同VLAN间不能通信

2、原理

在单臂路由配置子接口

全局模式下

int f0/0.1

encapsulation trunk dotlq ID(vlan id)

ip add ·······

on shut

注意:一般启用子接口,父接口不在使用,因为子接口共用父接口MAC

子接口可以识别标签,但一个子接口识别一种。

识别标签配置:

encapsulation trunk dotlq ID(vlan id)

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

3、作用

跨VLAN连接(通信),通过路由(单臂)实现不同VLAN通信

二、单臂路由详解

1、工作原理

(原理图中两个子端口分别为两个VLAN网关,但共用父端口MAC)一个子端口,对应一个VLAN,作为该VLAN的网关,子接口可以有非常多个,但共用父接口MAC地址,且子端口启用后,父端口不再使用能够。但数据包进入路由时,路由器先检查其VLAN标签(可以认为对应VLAN标签的 数据包前往对应的子接口),进入对应子接口。子接口去掉标签,重组包,检查MAC是否为自己,是(不是则丢弃)则通过ARP广播查找ip的MAC(目标ARP半播应答)。在此之前通过本地路由表确定IP对应出端口及对应的VLAN。获得目标MAC地址后,并打上里一VLAN标签包发出至目标。

注意:单臂路由与交换机相连接口必须是trunk

2、单臂路由的缺点

- 出现网络瓶颈(pc越来越多,VLAN越多,“单臂”带宽有限)

- 易发生单点物理故障(所有子接口依赖于父接口)

- VLAN间通信的每个帧都进行单臂路由

三、DHCP中继

1、适用场景

中大型公司,人数不算太多,可以直接用路由充当DHCP。大型公司或pc数量较多的场景,需要单独的DHCP服务器。

2、DHCP中继(路由)部署

在三层路由器上部署DHCP服务器

注意:网络中存在VLAN条件下

全局配置模式下

ip dhcp excluded-address <保留(排除)地址>

ip dhcp pool <地址池(自定义)> #DHCP地址池配置模式

network <网段> <子网掩码>

default-router <网关(默认路由端口)>

dns-server <DNS服务器ip>

/ease(租约) <天><时><分>

#删除DHCP

no ip dhcp excluded-address <保留地址>

no ip dhcp pool <地址池名>

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

3、DHCP中继(服务器)部署

注:网络中存在VLAN

#中继命令:

进入端口配置

ip helper-address <dhcp服务器地址>

注意:中继最多跨越两个网段,由路由完成转播

- 1

- 2

- 3

- 4

- 5

- 6

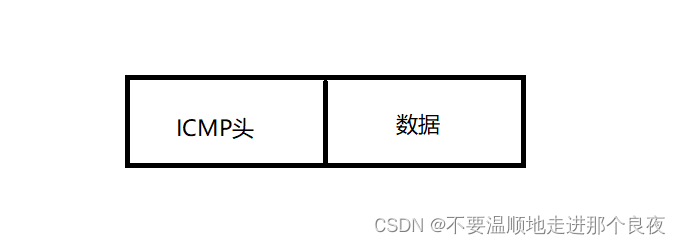

ICMP协议

一、概述

-

ICMP没有端口号,没有协议号

-

作用:网络探测与回馈机制

- 网络嗅探

- 路由跟踪

- 错误反馈(适用任何协议)

-

跟踪命令:

- windows系统: tracert ip地址

- linux系统:tracerout ip地址

二、ICMP协议封装

1、格式

-

ICMP头:ICMP类型、代码

-

ICMP类型字段:

8:ping 请求

0:ping 应答

3:目标主机不可达

11:TTL 超时

三层交换技术

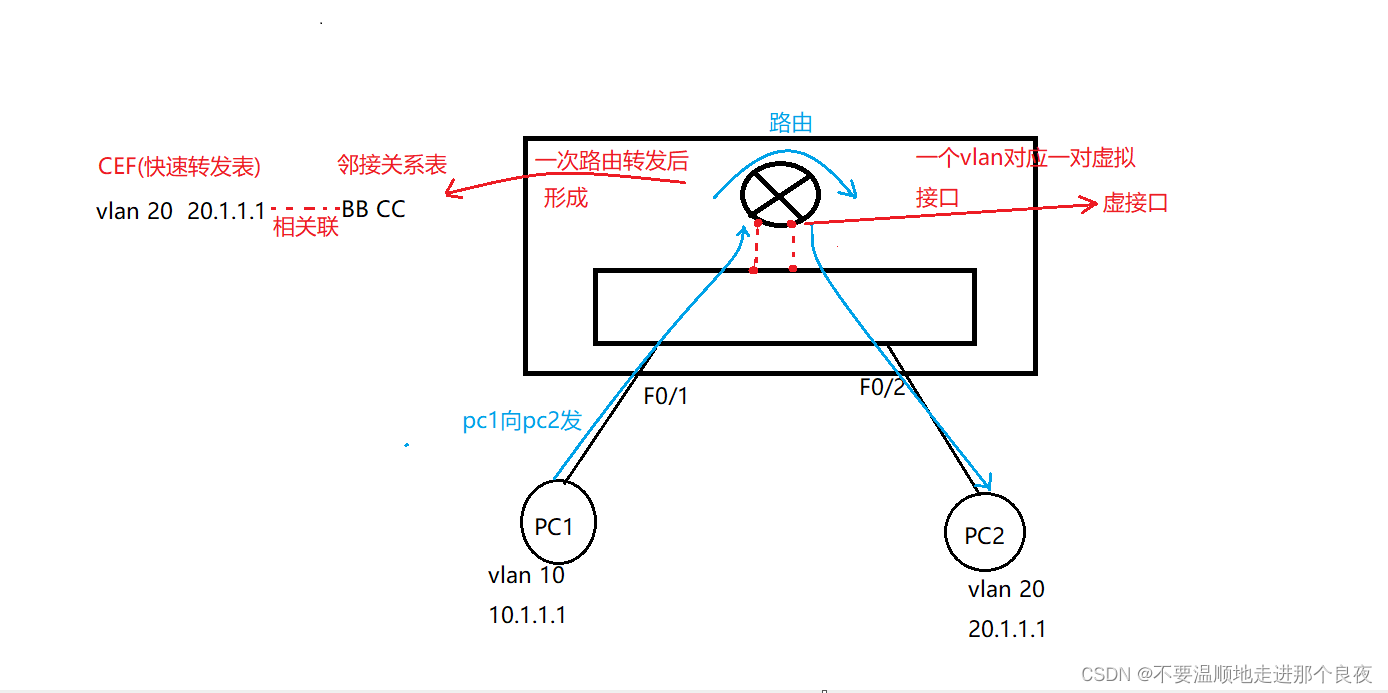

一、概述

1、三层交换机

三层交换机逻辑上可以看成是三层路由器加上二层交换机。企业一般称之为核心交换机(核心层),不与员工PC直连,而与二层交换机相连,员工在二层交换机之下(接入层)。

2、组成(原理)

将路由引擎置于交换机内部,交换机和路由引擎间存在虚拟接口。一个vlan对应一对(一对表示:交换机和路由引擎)虚拟接口(相当于一个交换机上,装上很多单臂路由,且共用一个路由,一个vlan对应一个)

3、作用

实现不同vlan间的通信

4、注意:

三层交换机(核心交换机)中,一对虚拟接口不用配置,只是虚拟存在(不体现),只要配置网关(一个vlan一个)即在三层交换机上起虚接口。

二、相关命令

1、三层路由引擎开启

(全局模式下)

ip routing #开启三层路由功能

no ip routing #关闭三层路由

- 1

- 2

- 3

2、起虚接口

(全局模式下)

int vlan <vlan名>

ip add <网关> <子网掩码>

no shut

- 1

- 2

- 3

- 4

3、二层端口升级为三层端口

路由引擎上,用以连接核心交换机与外网路由

int <端口>

no switchport

- 1

- 2

- 3

三、三层交换机与单臂路由

1、原理

2、二者区别

三层交换机优点:

- 三层交换机解决了单臂路由网络瓶颈问题

- 解决了单臂路由单点故障(虚拟接口不再依赖任何物理接口)

- 一次路由,永久交换(利用CEF表、邻接关系表)

注意:

原理相似,区别:路由与交换机间虚拟接口

热备份路由协议

**章节别名:**HSRP协议(思科私有)与VRRP协议(目标公有)

一、HSRP协议

注意:热备份路由协议是思科私有协议。备份网关,防止网关故障

1、原理图

2、组号

HSRP协议组号没有大小之分,组号范围:1~255

3、虚拟ip

虚拟路由器的IP称为虚拟ip地址

4、HSRP组成员

**注意:**优先级从上到下依次降低

- 虚拟路由器 #(优先级最高)工作时,网关指向虚拟路由网关,然后由虚拟路由指派活跃路由(按优先级)执行网关功能

- 活跃路由器

- 备份路由器

- 其他路由器

5、HSRP优先级

范围:1~255 ,数值越大,优先级越高。默认为100

6、HSRP组员交流

HSRP组员通过定时发送hello包来交流,默认每隔3秒(用以确认HSRP组内“地位”)

hello 时间:3秒

坚持时间: 10秒

7、占先权 preempt

作用:当检测不到对方(活跃路由),或者检测到对方优先级比自己低,立即抢占活跃路由位置。

建议:占先权给到备份路由器

8、跟踪trunk

配置跟踪trunk,跟踪外网(非内网端口),一旦检测到外网端口down掉,则自降优先级(降至比备份路由器优先级低)

注意: 外网路由默认指备份网关所在路由器。

补充:

路由环路:相邻路由不能都配置默认路由

交换机环路:广播风暴,广播在环路内循环

STP:生成树协议。同一环上交换机协商(根据级别)逻辑down掉某个接口,不再成环。

PVST(思科私有):一个vlan一个生成树 ===类似=》MST(国际公有)

9、相关命令

# 在网关所在端口上配置

其中一个网关,网关ip路由提前配好

int <网关(连接内网的端口)>

standby <HSRP组号> ip <虚拟网关ip> #加入组,组虚拟ip

standby <HSRP组号> priority <优先级值> #配网关优先级

standby <HSRP组号> preempt #启动占先权

standby <HSRP组号> track <外网端口号> [自降优先级值] #启动跟踪、监控外网端口状态

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

注意:活跃优先级须大于备份优先级。当活跃路由外网故障(down)后,活跃路由自降优先级,备用路由占先。

#查看HSRP状态

show standby brief

show standby

- 1

- 2

- 3

ACL

一、ACL原理

1、基本概念

- ACL(Acces Control list)访问控制列表

- 定义:一种包过滤技术

- 过滤依据:基于IP地址(ip协议)、四层TCP/UDP头部的端口号、五层数据(一般由ips设备过滤)

- ACL在路由器上配置,也可以在防火墙上配置(一般称为策略)

2、分类

- 标准ACL

- 表号:1~99

- 特点:只能基于源ip对包进行过滤,ACL尽量布置在靠近控制目标区段

- 拓展ACL

- 表号:100~199

- 特点:可以基于源IP、目标ip,端口号,协议等对包进行过滤,ACL尽量布置在靠近源端。

3、ACL运行规则

-

ACL表必须应用到接口的进或出方向才生效

-

一个接口的一个方向只应用一张表

-

进还是出方向应用,取决于流量控制总方向

-

ACL严格由上而下检查每一条,所以要注意书写顺序

-

每一条是由条件和动作组成,当流量完全满足条件,则允许动作执行。当流量没有完全满足条件(条件可以是多条,只满足部分条件即为不完全满足)则继续检查下一条。

-

一般情况下,标准或拓展ACL一旦编写好,无法修改某一条,也无法删除某一条,也无法修改顺序也无法往中间插入新的条目,只能一直在最后添加新的条目。若想删除、修改、只能删除整张表,重写。

二、相关命令

1、标准ACL

-

建表:全局模式下

access-list <表号> permit/deny <源ip或源网段> <反子网掩码> #permit/deny <源ip或源网段> <反子网掩码> 属于条目 #<源ip或源网段> <反子网掩码> 属于条件 #access-list 可简写为 acc 注释: 反子网掩码:将正子网掩码(二进制下)0和1(255)例置 正(255.0.0.0)=====》 反(0.255.255.255) 反子网掩码作用:用来匹配条件,与0对应的需要严格匹配,与1对应(255)忽略 示例:access-list 1 deny 10.1.1.1 0.0.255.255 #拒绝10.1.x.x (源ip)- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

-

简化

例: 拒绝源ip为10.1.1.1 的主机 access-list 1 deny 10.1.1.1 0.0.0.0 简化为: access-list 1 deny host 10.1.1.1 例:拒绝所有人(any) access-list 1 deny 0.0.0.0 255.255.255.255 简化为: access-list 1 deny any- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

-

查看ACL

show ip access-list [表ID] #查看所有类目(查看某一表条目)- 1

-

将ACL应用到端口

int <应用端口> ip access-group <表号> in/out (进/出方向) 取消端口应用: int 《应用端口》 no ip access—group- 1

- 2

- 3

- 4

- 5

- 6

-

删除表

全局模式 删除表 no access-list <表号>- 1

- 2

- 3

2、拓展ACL

-

建表、加条目

#全局模式下 access-list <表号> permit/deny <协议、源ip或源网段、反子网掩码> <目标ip或目标网段、反子网掩码> [eq端口号] #<协议、源ip或源网段、反子网掩码> 匹配源 #<目标ip或目标网段、反子网掩码> 匹配目标 #[eq端口号] eq ==> "=" 示例:拒绝主机10.1.1.1 访问 20.1.1.0 网段的任何服务 acc 100 deny ip host 10.1.1.1 20.1.1.0 0.0.0.255 ·············icmp ······················ echo-reply #应答,放于允许条目后,表示只允许应答- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

-

相关命令:同标准ACL

3、命名ACL

-

作用:可以对标准或拓展ACL进行自定义命名

-

优点:自定义命名更容易辨认,便于记忆。可以任意修改某一条、或删除某一条、插入某一条目

-

命令:

建表:全局模式下 #进入一条目列表内 ip access-list standard/extended <自定义表名> #开始从deny 或permit 编写 ACL 条目 eg:permit ip host 10.1.1.1 ······ 删除某一条(条目一般为10,20,30等整10,方便添加) ip access-list standard/extended <表名> no <条目ID> 插入某条 ip access-list standard/extended <表名> <条目ID> <动作> <条件>- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

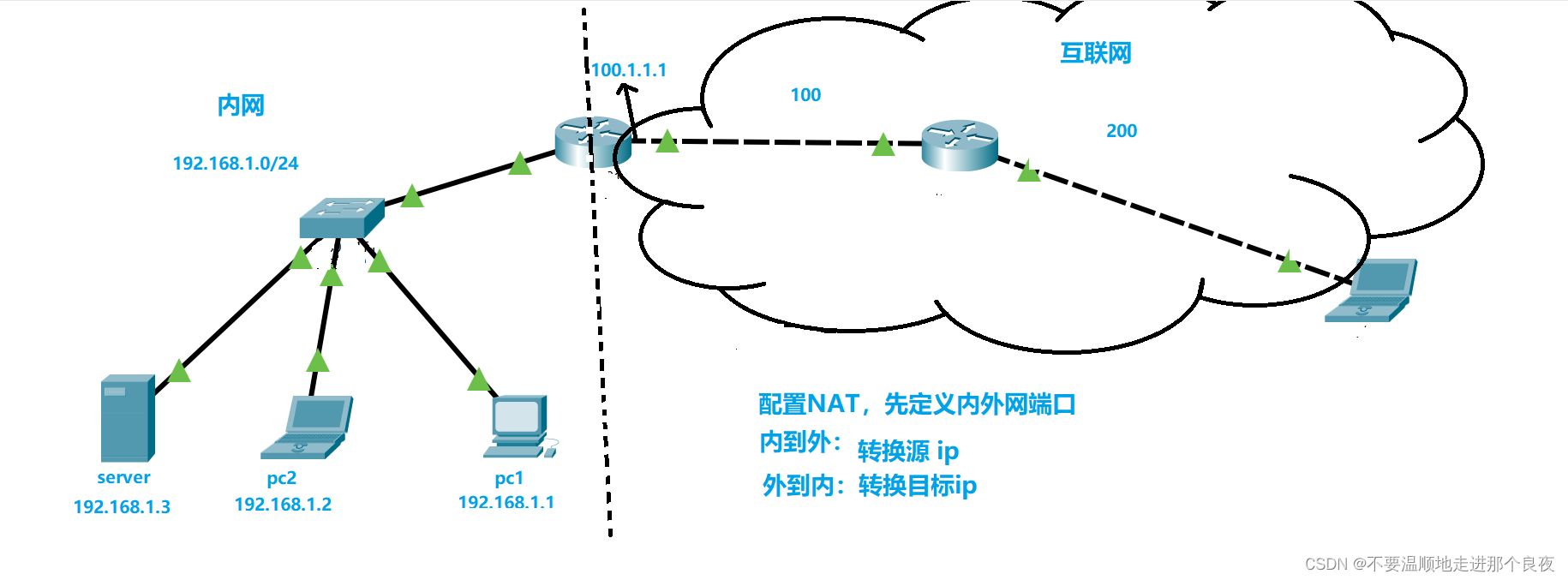

NAT

一、概述

1、定义

- Network Address Translations (网路地址转换)

- 产生NAT原因:ipv4 地址严重不够用(A/B/C三类可用)

- NAT ip地址分类

- 公网 ip

- 私网ip

注意: 公网ip只能在公网上使用,私网ip只能在内网中使用。公网ip不允许出现私有地址,私网ip可以重复在内网使用。

2、私有ip地址范围

10.0.0.0/8 #10开头的,限定前8位(二进制)

172.16.0.0/16~172.31.0.0/16 #172.16开头到172.31开头的

192.168.0.0/16 #192.168 开头

- 1

- 2

- 3

注意: NAT主要实现公、私有ip地址的转换,一般是由路由器或者防火墙上来完成,不建议在三层交换机上配置。

3、NAT分类

静态NAT、动态NAT、PAT(端口地址转换)

二、NAT原理

1、示意图

2、静态NAT

手工配置NAT转换表

S 192.168.1.1 100.1.1.1(外网口)

- 1

- 2

注意: 静态NAT配好后只能是一对内外网ip间的转换,更换内网ip只能重新配置NAT(上述配置意味着只能让内网一台PC访问外网)

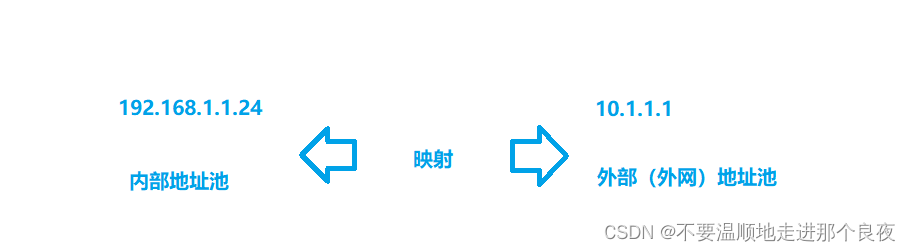

3、动态NAT

动态NAT映射:

NAT地址转换表动态匹配:

内网的私有ip匹配到外部地址,构成NAT转换表。

注意: 动态NAT转换表有时效性,在其转换表有效期内,其他内网ip不能匹配到(外)公网ip(在一个网络内,公网ip一般只有一个)

4、PAT

PAT即Port Address Trunslations ,端口复用技术。基于动态NAT映射,使用overload 复用技术。对于只有一个公网ip的网络中,对公网ip重复使用,不同的PC都使用(可同时)这个公网ip。但是路由器(公、私网接口处路由)会为每一台PC的NAT设备配备一个端口号(从1开始),这个端口号不重复,当条目失效(PC60秒不上网),端口回收。

示例: 某PC

192.1.1.1(pc1) 200.1.1.1 5000 80 #源ip 目标ip 源端口 目标端口

动态NAT映射,overload复用。NAT地址转换表:

192.168.1.1 100.1.1.1 5000 1 #源ip 公网ip 源端口 路由生成端口

发往目标:

100.1.1.1 200.1.1.1 1 80 #公网ip 目标ip 路由生成端口 目标端口

- 1

- 2

- 3

- 4

- 5

- 6

三、相关命令

1、基本配置

-

定义内网端口

#在出口路由器上配置(内外网连接的路由器上) int <内外端口> ip nat inside- 1

- 2

- 3

-

定义外网端口

int <外网端口> ip nat outside- 1

- 2

-

配置PAT(内到外)

#定义内部地址池 acc 1(表号) permit 192.168.0.0 0.0.255.255 #做PAT动态映射:(全局下) ip nat inside source list 1 int <公网端口> overload- 1

- 2

- 3

- 4

- 5

注意: ACL只应用在端口上,是过滤作用。此处用于匹配内部地址池,进行转换。

-

将内网服务器发布到公网(从外访问内)

从外网访问内网,利用静态NAT实现。一般会使用第二个公网ip(第一个用于从内网访问外网)且不需配置在内网外接口路外网端口。

注意:这里的第二个ip指的是一个虚拟公网IP地址(又称为VIP)。一般购买第一个ip,附赠虚拟ip用以映射内网服务器

#NAT地址转换表(下为一对一映射) S 192.168.1.3 ···映射··· 100.1.1.2 (不需要配置在端口上) 注意:未配置端口号,默认转化所有端口,存在风险 #配置上端口转换 (静态PAT,端口映射技术) S 192.168.1.3 ····100.1.1.2 80····80- 1

- 2

- 3

- 4

- 5

- 6

- 7

-

NAT基本命令(补充)

#静态端口转换(静态PAT) ip nat inside source static <tcp> <192.168.1.3> [80] <100.1.1.2> [80] #<tcp> 为协议条目 #<192.168.1.3> [80] 为内网ip、端口 #<100.1.1.2> [80] 为外网ip、端口 #查看NAT show ip nat translations #清空NAT clear ip nat translation *- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

动态路由协议

一、概述

1、基本概念

-

类似于VTP协议,路由器具有学习功能。基于某种路由协议实现

-

特点

减少了管理任务

占用了网络带宽

-

动态路由协议概述

路由器之间用来交换信息的语言

-

度量值

用以衡量路由线路。跳数、带宽、负载、时延、可靠性、成本

-

收敛

使所有路由表都达到一致状态的过程(所有路由器都学习了所有的路由条目)

-

静态路由协议与动态路由协议的比较

网络中静态路由和动态路由互相补充

2、分类

按照路由执行的算法进行分类

-

距离矢量路由协议

依据从源网路到目标网络所经过的路由器个数选择路由

RIP、IGRP协议

-

链路状态路由协议

综合考虑才能够源网络到目标,网络的各条路径的情况选择路由

OSPF、IS-IS 协议

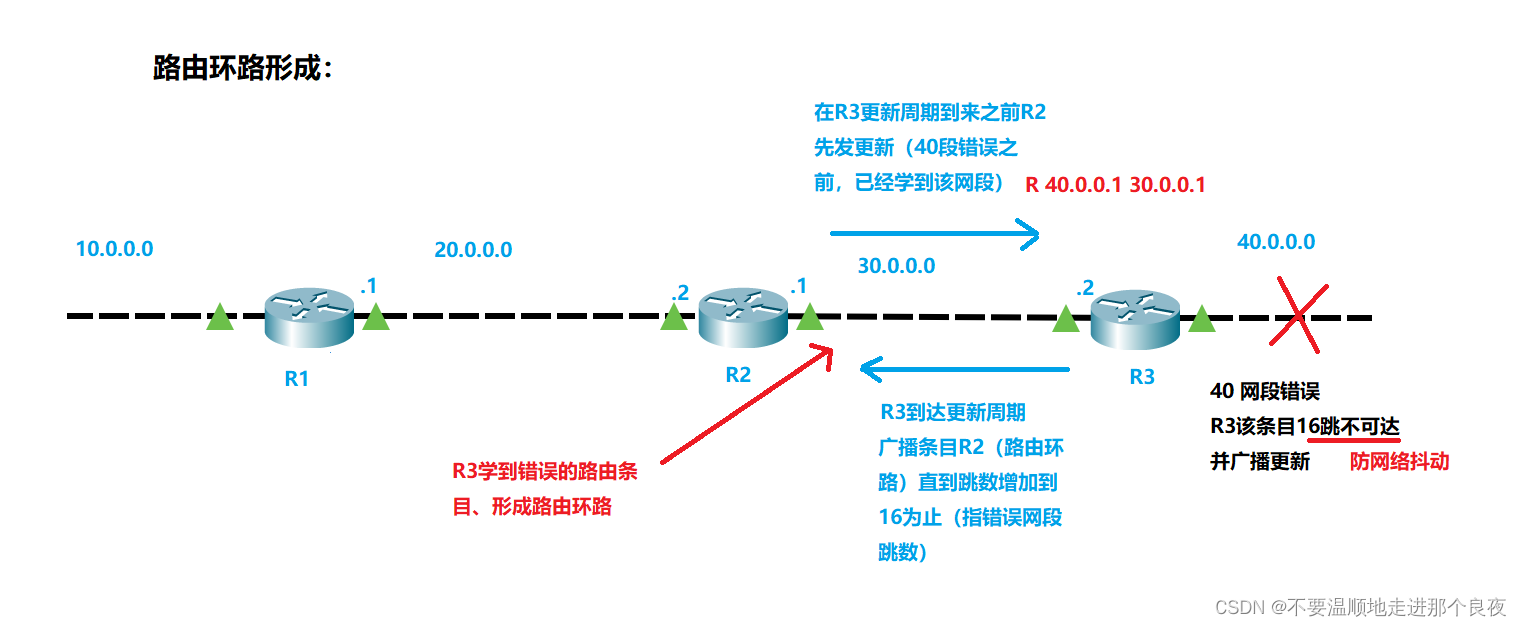

二、RIP协议

1、基本概念

- 距离—矢量路由选择协议

- 定期更新(默认30S)

- 邻居

- 广播更新

- 全路由表更新(默认30S,广播给其他路由)

- 路由”学习“过程

- 路由器学习直连路由

- 更新周期30S到时,路由器会向邻居发送路由表

- 再过30S,第二个更新周期到了再次发送路由表

2、RIP协议详解

-

RIP协议度量值为跳数

最大跳路为15跳,16跳为不可达

-

RIP更新时间

每隔30S发送路由更新消息,UDP520端口

-

RIP路由更新消息

发送整个路由表信息

-

路由环路

执行水平分割可以阻止路由环路的发生:

从一个接口学习到路由信息,不再从这个接口发送出去

同时也能减少路由更新信息占用的链路带宽资源

3、相关命令

-

启动动态路由协议

#全局下。启动rip协议 router rip- 1

- 2

-

选择协议版本

#选择版本1或2 version 1/2- 1

- 2

-

不同版本命令

#版本1不支持带子网掩码(/8) version 1 network <网段/8> 例:network 10.0.0.0/8 #启动某个方向的端口(网段为该端口方向的),可接收动态路由广播 #版本2支持带子网掩码(/24),但路由器学会自动汇总使用(/8) version 2 no auto_summarry #取消自动汇总 network <网段/24> #例(带子网掩码):network 10.1.1.0- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

-

显示使用协议信息

show ip protocols- 1

VPN

一、概述

1、基本概念

-

VPN(Virtual Private Network)

-

产生原因

VPN可以实现在不安全的网络上,安全的传输数据,类似于专线网络。但专线网络的成本高,因此VPN应运而生。

VPN只是一个技术,使用PKI技术,来保证数据安全三要素:机密性、完整性、身份验证。

2、加密技术

- 对称加密:加密、解密使用相同的密钥。密钥是通过双方协商生成,生成的过程是明文通信,但是密钥易泄露。对称加密算法:DES、3DES、AES

- 非对称加密算法:使用公私钥加密数据,公私钥成对生成,互为加解密关系。公私钥不能互相推算,双方交换公钥,使用对方的公钥加密,实现机密性。使用自己的私钥进行签名,完成身份验证。常见算法:RSA、DH

- 完整性算法/hash值算法:MD5、SHA

3、VPN类型

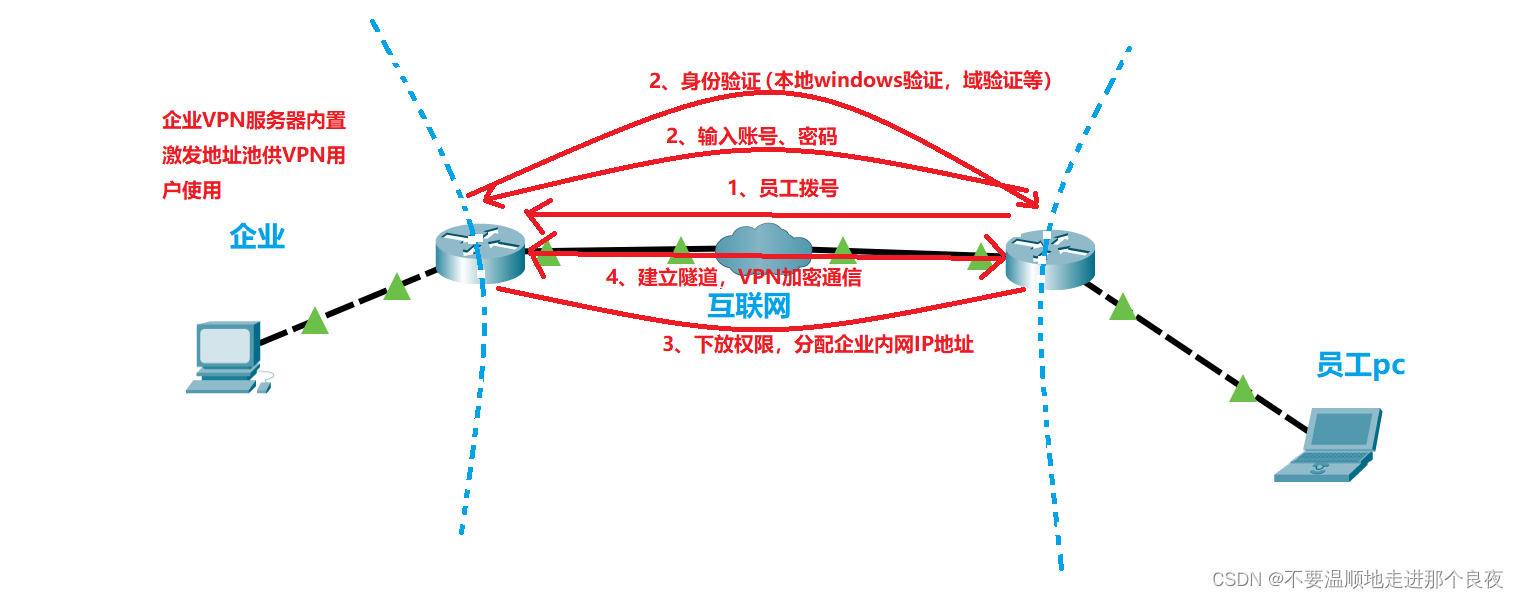

- 远程访问VPN:一般用于个人安全连接企业内部(一般公司部署VPN服务器,员工在外拨号连接VPN)

- 点到点VPN:一般用于企业对企业安全连接(一般在两公司总出口设备间建立VPN通道)

4、vpn使用协议

- 常见RA-VPN协议(对应上面远程访问VPN):PPTP VPN、L2TP VPN、SSTP VPN、SSL VPN(较流行)、EI VPN/easyVPN(思科私有)

- 常见点到点VPN协议:IPsecVPN

二、IPsecVPN

1、基本概念

- 属于点到点VPN,可以在2家企业间建立VPN隧道

- VPN隧道的特点:

- 安全性高

- 可以合并2家企业内网

2、VPN隧道技术

-

别名:重新封装技术、加密认证技术

-

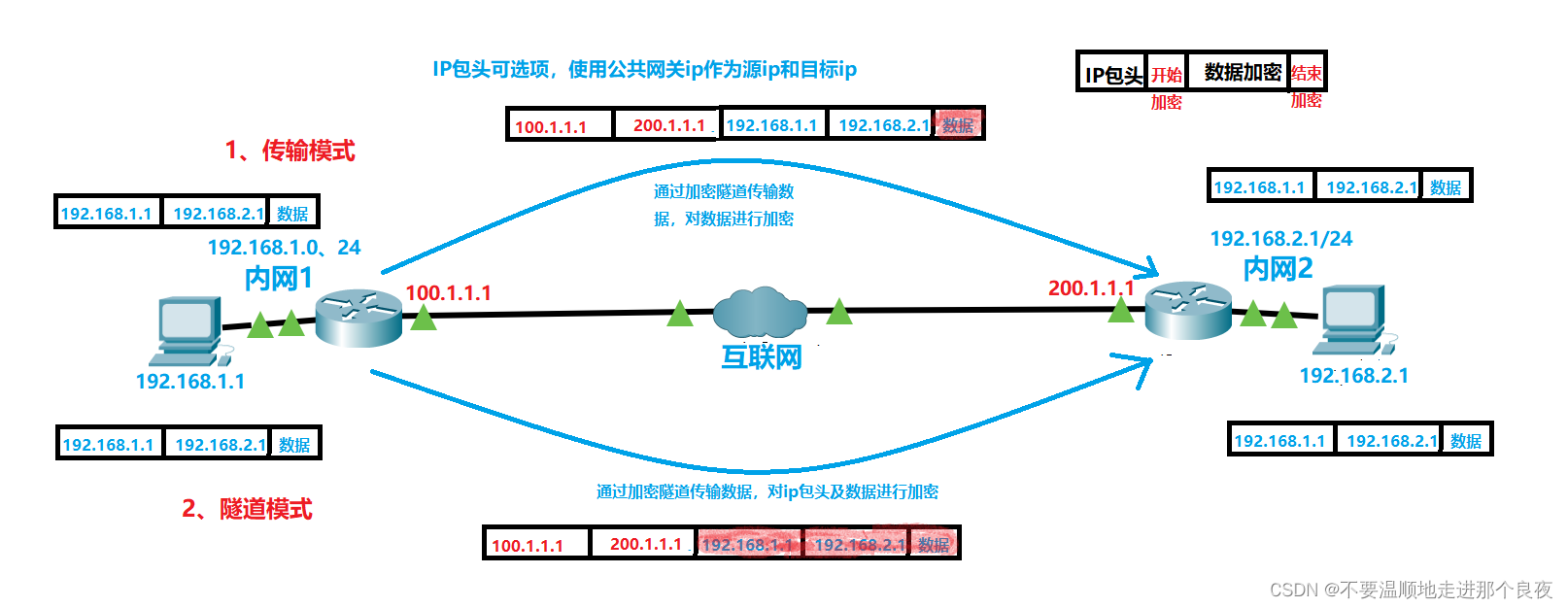

传输模式:只加密上层数据,不加密私有ip包头,速度快。

-

隧道模式(默认、更安全):加密整个私有ip包,包括ip包头,更安全,速度慢。

-

VPN运行过程图:

- 传输模式:VPN数据包对数据加密,ip包头不加密(如图右上角)。ip头可选项中使用公网ip(VPN双方),到达接收方,重新使用私有ip并解密。

- 隧道模式:VPN数据包加密并加密IP包头。使用公网IP作为IP包头,嵌套在外。到达接收方后解封装,并解密。

3、IPsecVPN两大阶段

-

第一阶段:管理连接

目的:通信双方设备通过非对称加密算法加密对称加密算法所使用的对称密码

命令:

#全局下 crypto isakmp policy <1> #<1>表示集号(传输集/策略集) encryption des/3des/aes #对称加密算法 hash md5/sha #非对称加密算法 gruop 1/2/5 #1/2/5为DH算法长度 authentication pre-share #预共享秘钥以验证身份 lifetime <秒> #思科默认为86400秒,有效期 exit crypto isakmp key <预共享秘钥> address <对方的公网IP地址>- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

-

第二阶段:数据连接

目的:通过对称加密算法加密实际所需要的私网数据

#全局下。定义VON触发流量(限制哪些流量是VPN) access-list <100> permit ip <VPN甲方IP或网段> <反子网掩码> <VPN乙方> <反子网掩码> #<100> ACL表号 #发送方:<VPN甲方IP或网段>。接收方:<VPN乙方> #全局下。定义加密方式及认证 crypto ipsec transfrom-set <传输模式名> esp/ab-des/3des/aes esp/ah-md5/sha-hmac #ah+md5(加密+验证) 注意: ESP:支持加密及认证(身份验证+完整性 ) AH:只支持认证(身份验证+完整性) 示例:crypto ipsec transform-set <自定义名字xx> esp-aes esp-sha-hmac

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

4、创建MAP映射表

在一二阶段后,VPN配置应用到端口

#全局下

#映射第一阶段秘钥交换传输集,并进入MAP配置模式

crypto map <map名> 1(用以标识区别同名MAP) ipsec_isakmp

#应用第二个阶段ACL表过滤流量

match address <100>

#应用第二阶段传输模式

set peer <对方公网ip>

exit

#应用

int <外网端口>

crypto map <map名>

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

注意: 一个接口只能应用一个map表。用<map>表。用<map>后面的标识数字“1”来区分。实现一个端口应用相同“map名"的多个map表。

5、查看命令

show crypto isakmap sa #查看第一阶段状态

show crypto ipsec sa #查看第二阶段状态

show crypto ipsec transform-set #查看第二阶段的传输模式

show crypto isakmp policy #查看第一阶段的策略配置集

- 1

- 2

- 3

- 4

6、补充

注意:

网络配置时:从内网到外网。路由 ==》NAT ==》VPN ==》出端口

NAT豁免:

#拓展

Acl:过滤耀通过VPN的流量

access <表号1> deny ip <需要VPN转发的网段(源、目)和反子网掩码>

access <表号2> permit ip any any

NAT:

ip nat inside source list <ACL表号2> int <出端口> overload

- 1

- 2

- 3

- 4

- 5

- 6

- 7

三、远程访问VPN

1、流程图

2、PPTP VPN/L2TP VPN

这儿两个VPN协议为windows系统自带

#部署VPN服务器(以windows2003为例)

1、安装打开“路由与远程访问”,端口号为 TCP 1723

2、配置并启用VPN -----> 自定义配置 ------> 勾选“VPN访问”“拨号访问”“NAT和基本防火墙” ---> 完成

3、服务器属性 -----> 新建用户,用以本地windows身份验证 ---> 属性 ---> 拨号 ----> 允许访问VPN

4、服务器属性 -----> 安全 ----> windows身份验证;ip --->设置ip下发地址池

5、IP路由选择 ----> NAT/基本防火墙 -----> 右键新增接口 ----> 选择公网 -----> 公用按号连接到internet

注意:cmd下:route print #电脑路由表

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

防火墙

一、概述

1、基本概念

- 定义:是一款具备安全防护功能的网络设备

- 作用:隔离网络,将需要保护的网络与不可信的网络进行隔离,隐藏信息并进行安全防护。

2、防火墙基本功能

- 访问控制

- 攻击防护

- 冗余设计

- 路由交换

- 日志记录

- 虚拟专网VPN

- NAT

3、防火墙产品及厂家

- H3C u200系列。入侵检测:DOS、DDOS

- Juniper 550m,入侵检测:DOS

- 天融信、深信服、长亭等

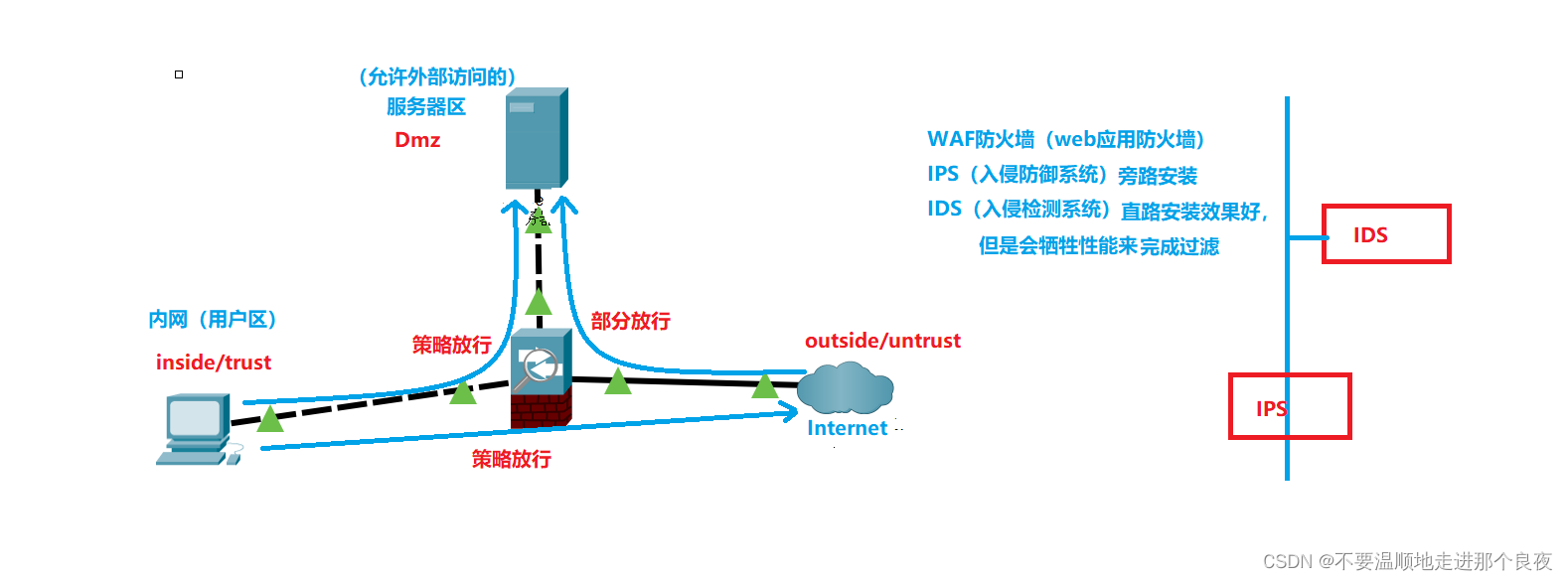

4、区域隔离

-

防火墙区域概念

- 内部区域

- Dmz区域:称为“隔离区”,也称为“非军事区/停火区”

- 外部区域

-

示意图

二、防火墙类型

1、分类

-

按照防火墙形态分

-

软件防火墙

-

硬件防火墙

-

-

按技术实现分

- 包过滤防火墙

- 状态检测包过滤防火墙

- 应用(代理)防火墙

- WAF防火墙

- 应用层防火墙

-

单机/网络防火墙

单机防火墙 网络防火墙 产品形态 软件 硬件或者软件 安装点 单台独立的Host 网络边界处 安全策略 分散在个个安全点 对整个网络有效 保护范围 单台主机 一个网段 管理方式 分散管理 集中管理 功能 功能单一 功能复杂多样 管理人员 普通计算机用户 专业网管人员 安全措施 单点安全措施 全局安全措施 总结:单机防火墙是网络防火墙的有益补充,但不能代替网络防火墙为内部网络提供强大的保护功能

2、防火墙发展史

-

包过滤防火墙

最早的防火墙技术之一,功能简单,配置复杂

-

应用网关/应用代理防火墙

最早的防火墙技术之一,连接效率低,速度慢

-

状态检测防火墙

现代主流防火墙,速度快,配置方便,功能较多

-

DPI防火墙(Eeep Packet Inspection)

未来防火墙的发展方向,能够高速的对应用层数据进行检测

3、包过滤防火墙

-

别名:分组过滤防火墙(Packet Filtering)

-

根据分组包的源目标地址、端口号及协议类型、标志位确定是否允许分组包通过。所根据的信息来源于ip、ICMP、tcp或udp等协议的数据包头(Packet Header)

-

特点:

- 优点:高效,透明

- 对管理员要求高,处理信息能力有限

-

数据包过滤(示意图)

4、应用网关/应用代理防火墙

-

每个代理需要一个不同的应用进程,或者一个后台运行的服务程序,对每个新的应用必须添加针对此应用的服务程序,否则不能使用该服务

-

特点:

- 优点:安全性高,检测内容

- 缺点:连接性能差,可伸缩性差

-

应用代理(示意图)

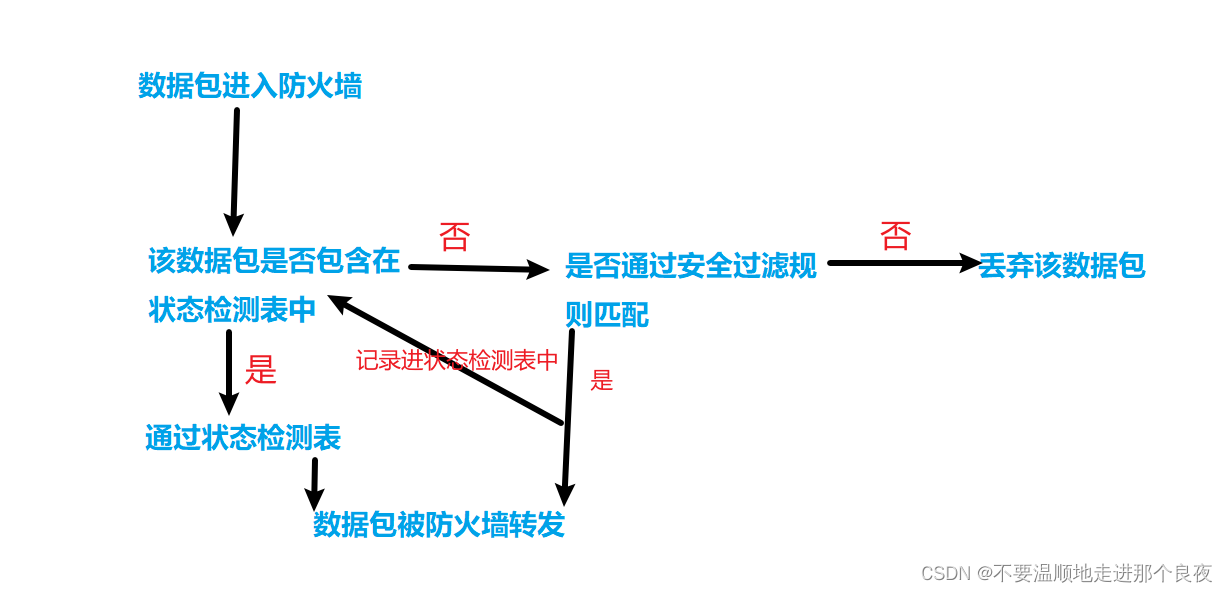

5、状态检测防火墙

-

从传统包过滤发展而来,除了包过滤检测的特征外,对网络连接处理设置状态特性加以检测。

-

特点:

- 优点:减少检查工作量,提高效率。连接状态可以简化规则的设置

- 缺点:对应用层检测不够深入

-

工作示意图

三、防火墙应用

1、防火墙性能指标

- 吞吐量:在不丢包的情况下单位时间内通过的数据包数量

- 时延:数据包第一个比特进入防火墙到最后一比特从防火墙输出的时间间隔

- 丢包率:通过防火墙传送时所丢失数据包数量占所发送数据包的比率

- 并发连接数:防火墙能够同时处理的点对点连接的最大数目

- 新建连接数:在不丢包的情况下每秒可以建立的最大连接数

2、防火墙标准应用分类

- 透明模式

- 路由模式

- 混杂模式

注意: 通过防火墙连接的各个区域不论是否在同一网段,能否通信都取决于他们之间的策略,即不论哪种模式,防火墙都起本职工作。

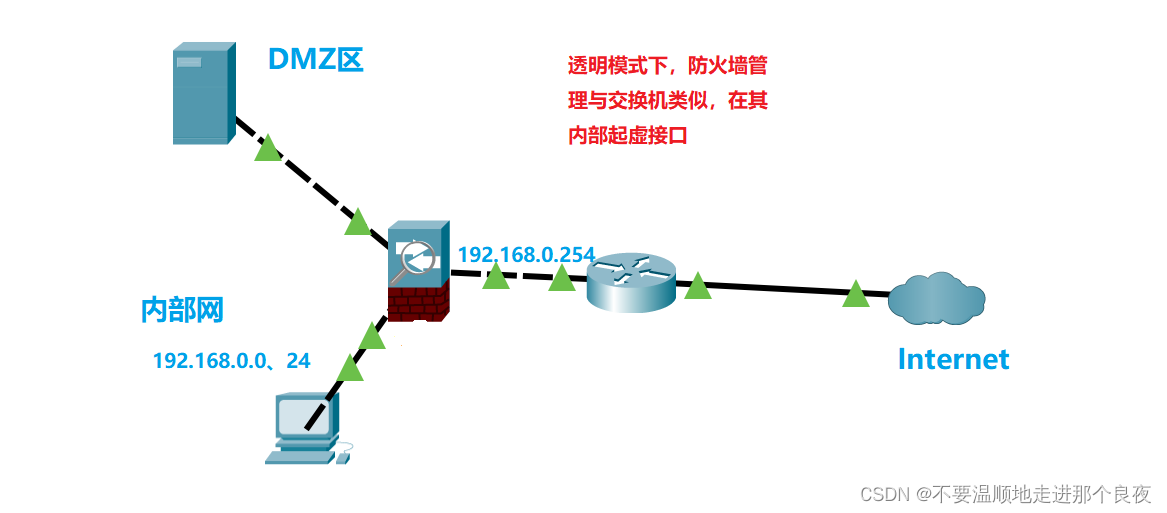

3、标准应用—透明模式

这里端口为二层端口

- 透明模式/桥接模式 一般用于用户网络已经建设完毕,网络功能基本已经实现的情况下,用户需加装防火墙以实现安全区域隔离的要求。

- 一般将网络分成内部网、DMZ区和外部网。

补充:交换机早期称为网桥,此模式下三个分区在同一网段(网关内部区、DMZ区、防火墙)

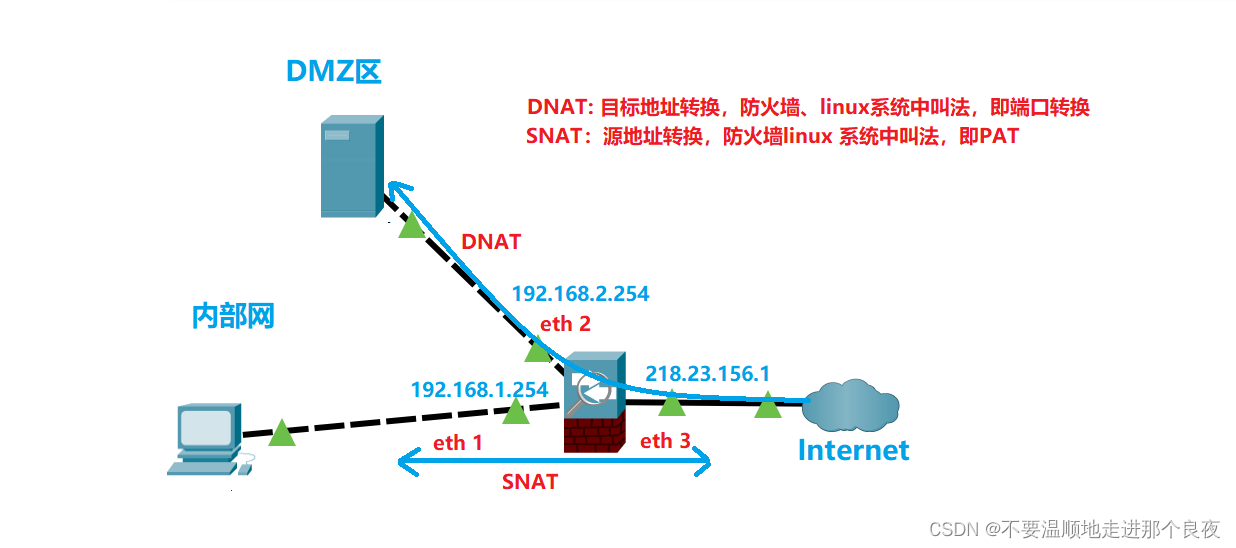

4、标椎应用—路由/NAT模式

这里为三层端口

- 路由/NAT模式一般用于防火墙当作路由器和NAT设备连接上网的同时,提供安全过滤的功能

- 一般分为内部网、DMZ区和外部网

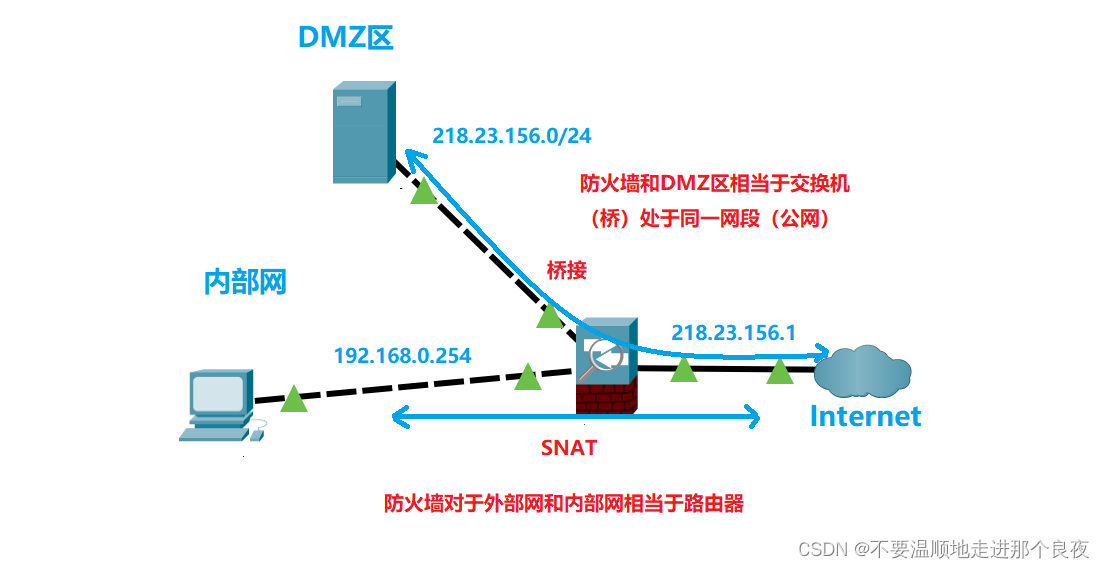

5、混杂模式

- 一般网络情况为透明模式和路由模式的混合

拓展(网络架构):

四、防火墙配置

1、PC管理防火墙

- PC配置IP(PC连接防火墙,不配网关),用以管理防火墙

- 防火墙:创建区域 -----》 接口加入到区域(3个区域)

- 接口配置ip、配置路由

- 配置策略,一般从高到第放行。(inside —放行–> outside,inside —放行–> dmz,dmz —放行–> outside)

2、做源地址转换

在防火墙已经搭建的基础上做 PAT/SNAT

- 地址转换 ------> 源转换

- 配置PAT/SNAT

3、做目标转换 DNAT

-

做DNAT(虚拟接口映射)

-

写策略 outside ----> dmz(某个端口/服务放行)

-

应用层数据过滤

根据需求可以做各种应用层的过滤(如URL过滤,HTTP内容过滤)

五、HA

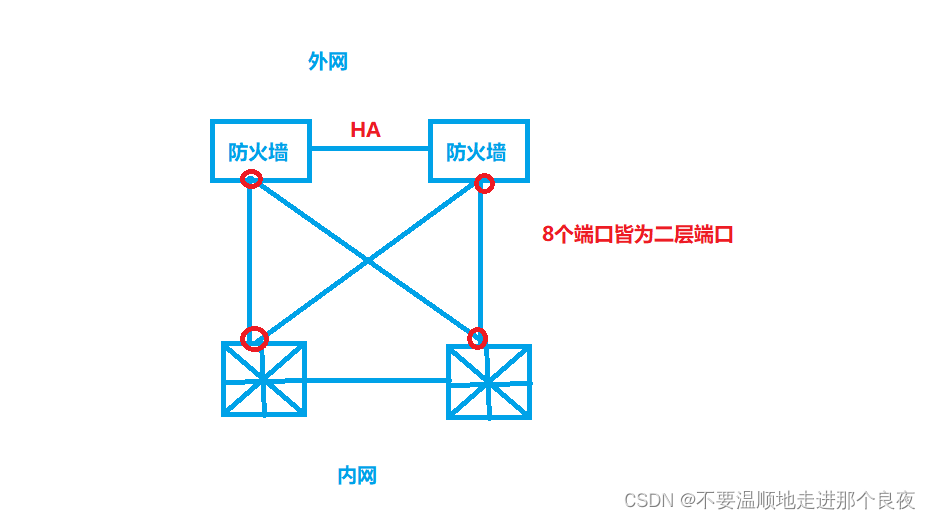

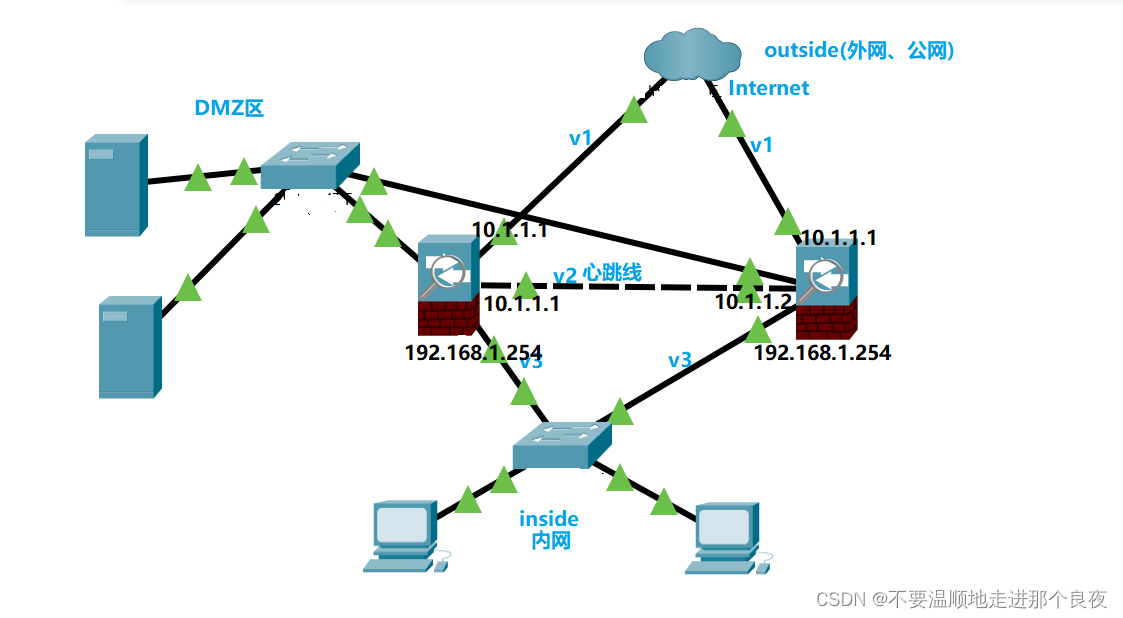

1、示意图

心跳线:检查对方是否“存活”(up)。同步数据(动态配置、静态配置,一般使用光纤)

HA:高可用性

注意:HA类似于热备份VRRP

VRRP:

active/standby HA

active/active HA

2、高可靠性(High Auailability)

定义:高可靠性,简称HA,能够通过通信线路产生故障时提供备用方案,从而保证数据通信的畅通,有效增强网络的可靠性,要求两台设备型号、功能等完全一致。

3、工作模式

-

主备模式

主备模式即指的是一台设备处于某种业务的激活状态(即active状态),另一台设备处于该业务备用状态(即standby状态)。工作机和备用机通过心跳线连接,备用机实时监视工作机的情况,但工作机出现问题,备用机就接管工作。

在这个状态下,工作防火墙响应ARP请求,并且转发网络流量。备用防火墙不响应ARP请求,也不转发网络流量。主备之间同步状态和配置信息。

-

主主模式(双主模式/双A)

双主机模式是指两种不同业务分别在两台设备上互为主备状态(即Active—standby 和 Active—standby状态)

主主模式下,两个防火墙并行工作都响应ARP请求,并且都转发网络设置,主主模式可以提高数据包的吞吐量,平衡网络负载,优化网络性能。

4、配置HA

- PC接入防火墙(外网到内网第一台防火墙)

- 配置心跳线(其中一个接口)

- 配置高可用性(HA)

- 配置另一台防火墙、配置心跳线,配置HA

- 配置防火墙······

- 同步········

5、补充

网络结构