- 1FPGA程序远程在线更新QUICKBOOT_串口升级fpga程序

- 2在VSCode中调试其他软件执行的python文件

- 3auto.js停止所有线程_Jmeter各类线程组详解

- 4已安装pymsql但仍ModuleNotFoundError: No module named pymysql 的解决_modulenotfounderror: no module named 'pymysql.util

- 5使用XGBoost进行时间序列预测_xgboost 时序预测

- 6CSDN 《原力计划【第二季】》终于来了,这个春天,宅在家里,不忘学习!!!_csdn的原力计划-学习力挑战

- 7网易滑块验证码加密参数分析及滑块轨迹算法data是怎么生成的

- 8PS2024中文版:全新Photoshop安装包及详尽安装指南!

- 9Stable Diffusion 模型下载:Comic Babes(漫画宝贝)

- 10[2021年最新]国产时序性数据TDenige入门_tdeign

3秒获得Win11系统管理员权限,微软高危漏洞被公开,只因悬赏奖金打骨折

赞

踩

梦晨 发自 凹非寺

量子位 报道 | 公众号 QbitAI

GitHub上突然有人上传了一个Win11最新漏洞的利用办法,几天之内暴涨1300多星。

△学名“概念性验证攻击程序”

话说,发现漏洞不是可以报告给微软领取高额赏金来着,他怎么不要了?

按这位黑客自己的说法“现在微软的赏金已成了垃圾”。

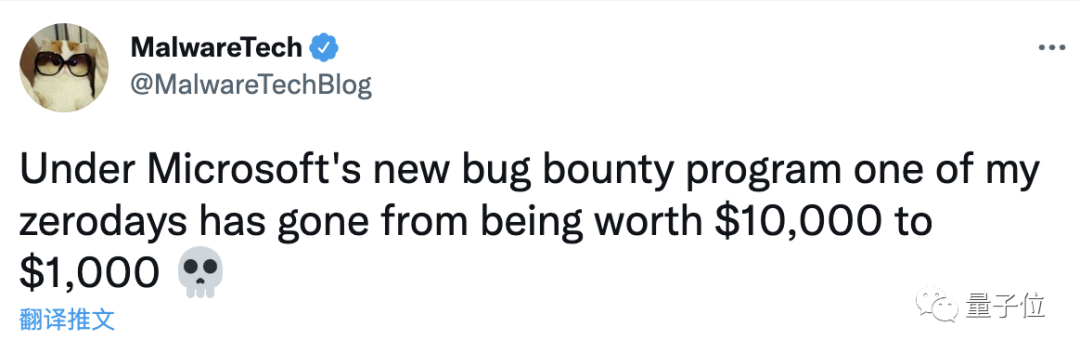

微软漏洞发现赏金现已大幅缩水,曾有白帽黑客抱怨本来该获得1万美元的漏洞,最后只拿到1千美元,直接缩水90%。

这次的这位黑客Naceri也很失望,索性剩下那点钱也不要了,直接公开算了。

通过这个漏洞,恶意程序能在几秒内获得管理员权限,能在你电脑上为所欲为的那种。

漏洞出在Windows Installer Service上,就是用.msi文件安装和卸载软件时用到的服务。

Naceri在GitHub页面上说漏洞会影响到最新的Win11和服务器版Windows Server 2022。

不过安全技术网站Bleeping Computer测试发现,现在最普及的Win10也逃不过.

现在,思科安全情报团队Talos已侦测到了利用这个漏洞的恶意程序。

还有人7个月没收到钱

微软漏洞悬赏缩水这件事非常打击白帽黑客们的积极性。

另一位发现了Hyper-V虚拟机漏洞的老选手就在推特上直呼新规定“不公平!”

按照微软悬赏计划公开的说法,此类漏洞赏金上限可达25万美元,结果他只拿到了5000美元。

白帽黑客因微软抠门愤而公开漏洞这事也不是第一次发生。

去年9月,一位长期从事漏洞挖掘的研究者Lykkegaard发现了能在System32目录添加任意文件的方法,而且一旦写入就无法再删除或修改。

相当严重的一个Bug,他选择直接给公开了,因为当时微软还拖欠他之前的赏金长达7个月。

Lykkegaard找到这个漏洞用了30个小时,按照缩水后的规则只能拿到2千美元。

他一算这时薪才66美元,关键还不一定能拿得到,实在不值得。

公开漏洞是一把双刃剑,虽然可能被人恶意利用,但也能让更多第三方技术高手参与修复。

不过这一次的漏洞却不是那么好修复的。

其实这次与Windows Installer相关的漏洞,微软已经发布过一次补丁。

结果这个补丁非但没能完全解决问题,还引发了更复杂的漏洞。

白帽黑客Naceri这次公开的实际就是绕过上一个安全补丁的办法,而且他警告再次尝试修复可能带来额外的问题。

不建议第三方尝试修补二进制文件,可能会破坏Windows Installer。

所幸的是,第三方社区0patch还是在几天之后成功制作并发布了补丁,

如果你担心遇到攻击,可以到通过0patch服务安装补丁,地址在文章结尾。

至于微软自己,有什么说法?

我们知悉有关资料披露,并会采取一切必要措施,确保客户的安全和保障。使用上述方法的攻击者必须已经具备在目标受害者的机器上运行代码的权限和能力。

翻译一下大概是:

补丁地址:

https://0patch.com

参考链接:

[1]https://github.com/klinix5/InstallerFileTakeOver

[2]https://www.bleepingcomputer.com/news/microsoft/new-windows-zero-day-with-public-exploit-lets-you-become-an-admin/

[3]https://blog.talosintelligence.com/2021/11/attackers-exploiting-zero-day.html

[4]https://www.bleepingcomputer.com/news/security/windows-10-sandbox-activation-enables-zero-day-vulnerability/