热门标签

热门文章

- 1Linux中永久挂载_linux永久挂载

- 2DevOps运维开发一体化【超详细】_开发运维一体化平台

- 3git分支合并冲突解决_ugit 冲突文件

- 4利用VMware安装linux到u盘中_vmware 移植 linux u盘

- 5开源创新框架MoA,可极大增强大模型的能力

- 6软件测试/测试开发丨探索基于大模型的人工智能应用与开发,开启智能化时代!_大语言模型与测试工作结合所带来帮助的资讯

- 7AI技术创业:洞见未来机遇与挑_ai给创业带来的机遇与挑战

- 8美国AI禁令再升级;微软发布Phi-3家族首款多模态模型 | AI头条

- 92024-03-31Java开发必须掌握的 21 个 Java 核心技术!_java有哪些技术

- 10前端使用jsencrypt库实现RSA公钥解密——uniapp同样适用_uniapp jsencrypt

当前位置: article > 正文

知攻善防应急响应靶机训练-Web2_应急响应靶机下载

作者:小蓝xlanll | 2024-06-15 20:07:01

赞

踩

应急响应靶机下载

前言:

本次应急响应靶机采用的是知攻善防实验室的Web-2应急响应靶机 靶机下载地址为: https://pan.quark.cn/s/4b6dffd0c51a 相关账户密码 用户:administrator 密码:Zgsf@qq.com

解题过程:

一、攻击者的IP地址(两个)?

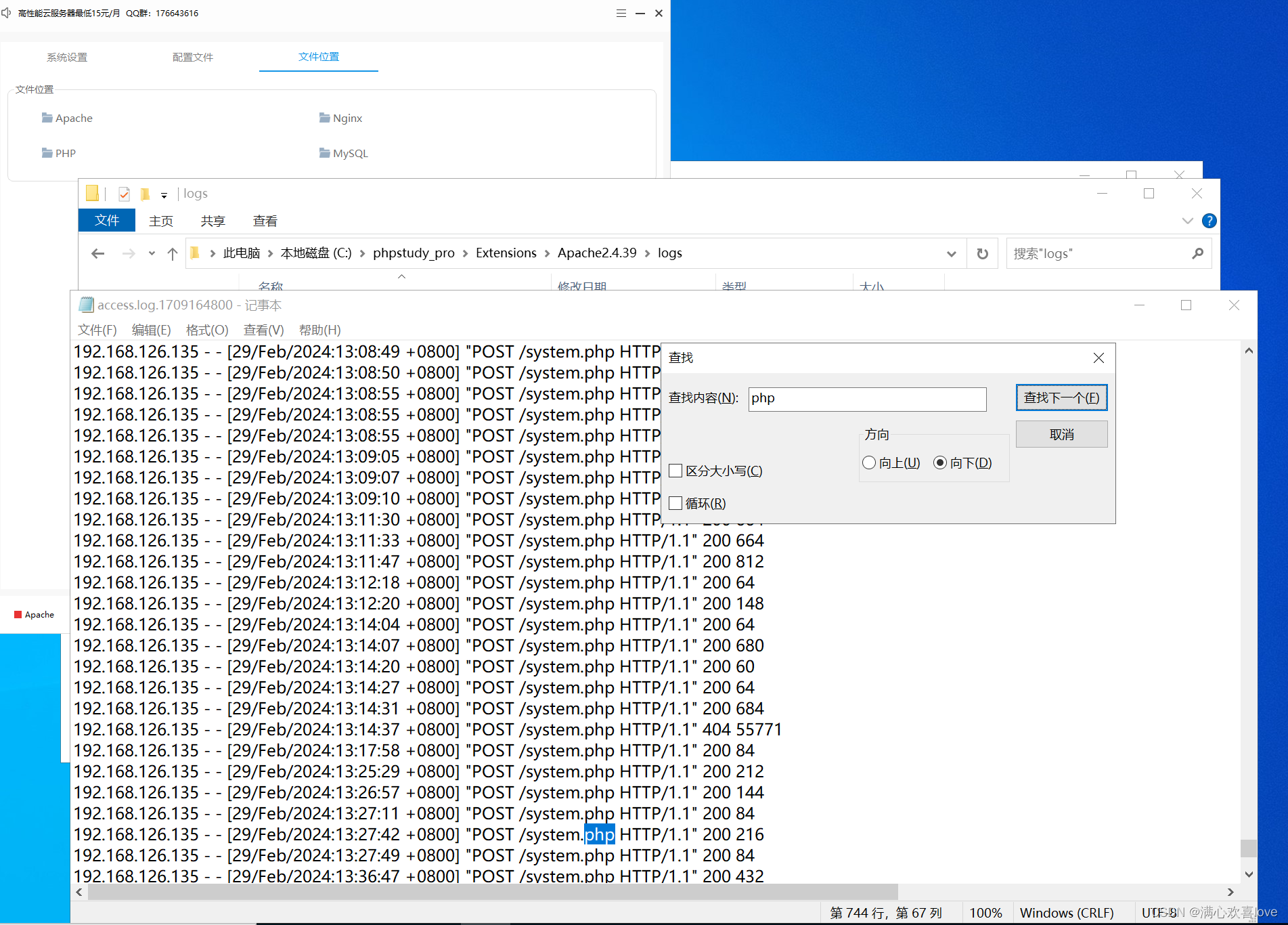

还是老办法去看web日志

这边直接搜索.php 发现可疑文件ststem.php

将整个www目录放入d盾扫描

ok 这个system.php 就是webshell文件

那么攻击者的ip地址就出来了

192.168.126.135

但是问题中有两个ip地址

还有一个在哪找呢???

先看看有没有隐藏用户

查看注册表

发现隐藏用户hack887$

在日志查看器中查看有没有创建这个用户的ip地址

筛选id为4648

ok找到了第二个ip地址192.168.126.129

二、攻击者的webshell文件名?

文件名自然而然也出来了 显而易见 system.php

三、攻击者的webshell密码?

找到文件所在位置 用记事本打开

密码为hack6618

四、攻击者的伪QQ号?

找寻一下黑客创建的隐藏用户中有没有扫描文件信息

伪qq号 777888999321

五、攻击者的伪服务器IP地址?

FileRecv文件夹内为接收的文件

frp 内网穿透工具

查看配置文件frpc.ini

伪服务器ip256.256.66.88

六、攻击者的服务器端口?

端口65536

七、攻击者是如何入侵的(选择题)?

ftp服务日志有很多内容记录,可以观察到有许多登陆失败的日志,很明显是在做口令暴力破解,攻击者IP也是一样的

直接搜索后门文件,看看是不是通过ftp服务上传的

ftp日志路径为

那么看来攻击者就是由ftp打进来的了

八、攻击者的隐藏用户名?

hack887

ok收工

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小蓝xlanll/article/detail/723616

推荐阅读

相关标签